Creare esenzioni e disabilitare i risultati della valutazione della vulnerabilità nelle immagini del Registro Container e nelle immagini in esecuzione

Nota

È possibile personalizzare l'esperienza di valutazione della vulnerabilità esentando gruppi di gestione, sottoscrizioni o risorse specifiche dal punteggio di sicurezza. Informazioni su come creare un'esenzione per una risorsa o una sottoscrizione.

Se l'organizzazione deve ignorare un risultato invece di correggerlo, è possibile disabilitarlo facoltativamente. I risultati disabilitati non influiscono sul punteggio di sicurezza o generano rumore indesiderato.

Quando una ricerca corrisponde ai criteri definiti nelle regole di disabilitazione, non viene visualizzata nell'elenco dei risultati. Esempi tipici di scenari includono:

- Disabilita i risultati con gravità inferiore alla media

- Disabilitare i risultati per le immagini che il fornitore non correggerà

Importante

Per creare una regola, sono necessarie le autorizzazioni per modificare un criterio in Criteri di Azure. Per altre informazioni, vedere Autorizzazioni di controllo degli accessi in base al ruolo di Azure in Criteri di Azure.

È possibile usare una combinazione di uno dei criteri seguenti:

- CVE : immettere le CVE dei risultati da escludere. Verificare che le CVE siano valide. Separare più CVE con un punto e virgola. Ad esempio, CVE-2020-1347; CVE-2020-1346.

- Digest immagine: specificare le immagini per le quali devono essere escluse le vulnerabilità in base al digest dell'immagine. Separare più digest con un punto e virgola, ad esempio:

sha256:9b920e938111710c2768b31699aac9d1ae80ab6284454e8a9ff42e887fa1db31;sha256:ab0ab32f75988da9b146de7a3589c47e919393ae51bbf2d8a0d55dd92542451c - Versione del sistema operativo: specificare le immagini per le quali devono essere escluse le vulnerabilità in base al sistema operativo dell'immagine. Separare più versioni con un punto e virgola, ad esempio: ubuntu_linux_20.04; alpine_3.17

- Gravità minima: selezionare bassa, media, alta o critica per escludere vulnerabilità inferiori al livello di gravità specificato.

- Correzione dello stato : selezionare l'opzione per escludere le vulnerabilità in base allo stato di correzione.

Le regole di disabilitazione si applicano per raccomandazione, ad esempio, per disabilitare CVE-2017-17512 sia nelle immagini del Registro di sistema che nelle immagini di runtime, la regola di disabilitazione deve essere configurata in entrambe le posizioni.

Nota

Le condizioni aggiuntive per l'anteprima di Azure includono termini legali aggiuntivi che si applicano a funzionalità di Azure in versione beta, anteprima o diversamente non ancora disponibili a livello generale.

Per creare una regola

Nella pagina dei dettagli delle raccomandazioni per le immagini del Registro Contenitori devono essere risolti i risultati della vulnerabilità risolti in base a Gestione delle vulnerabilità di Microsoft Defender o contenitori in esecuzione in Azure, selezionare Disabilita regola.

Selezionare l'ambito pertinente.

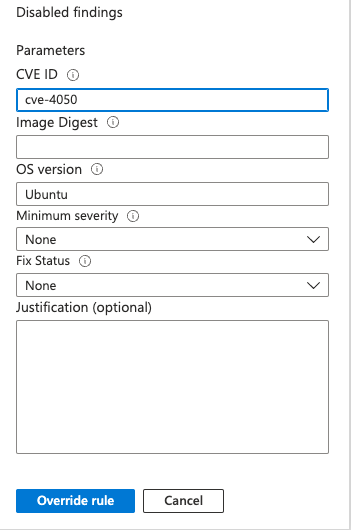

Definire i criteri. È possibile utilizzare uno dei criteri seguenti:

- CVE : immettere le CVE dei risultati da escludere. Verificare che le CVE siano valide. Separare più CVE con un punto e virgola. Ad esempio, CVE-2020-1347; CVE-2020-1346.

- Digest immagine: specificare le immagini per le quali devono essere escluse le vulnerabilità in base al digest dell'immagine. Separare più digest con un punto e virgola, ad esempio:

sha256:9b920e938111710c2768b31699aac9d1ae80ab6284454e8a9ff42e887fa1db31;sha256:ab0ab32f75988da9b146de7a3589c47e919393ae51bbf2d8a0d55dd92542451c - Versione del sistema operativo: specificare le immagini per le quali devono essere escluse le vulnerabilità in base al sistema operativo dell'immagine. Separare più versioni con un punto e virgola, ad esempio: ubuntu_linux_20.04; alpine_3.17

- Gravità minima: selezionare bassa, media, alta o critica per escludere le vulnerabilità minori e uguali al livello di gravità specificato.

- Correzione dello stato : selezionare l'opzione per escludere le vulnerabilità in base allo stato di correzione.

Nella casella di testo giustificazione aggiungere la giustificazione per il motivo per cui una vulnerabilità specifica è stata disabilitata. Ciò fornisce chiarezza e comprensione per chiunque riveda la regola.

Selezionare Applica regola.

Importante

L'applicazione delle modifiche potrebbe richiedere fino a 24 ore.

Per visualizzare, eseguire l'override o eliminare una regola

Nella pagina dei dettagli delle raccomandazioni selezionare Disabilita regola.

Nell'elenco di ambiti le sottoscrizioni con regole attive vengono visualizzate come regola applicata.

Per visualizzare o eliminare la regola, selezionare il menu con i puntini di sospensione ("...").

Esegui una delle operazioni seguenti:

- Per visualizzare o eseguire l'override di una regola di disabilitazione: selezionare Visualizza regola, apportare le modifiche desiderate e selezionare Sostituisci regola.

- Per eliminare una regola di disabilitazione, selezionare Elimina regola.

Passaggi successivi

- Informazioni su come visualizzare e correggere i risultati della valutazione della vulnerabilità per le immagini del Registro di sistema.

- Informazioni sul comportamento del contenitore senza agente.