Abilitare l'integrazione di Defender per endpoint

l'integrazione di Microsoft Defender per il cloud con Microsoft Defender per endpoint offre una soluzione di sicurezza degli endpoint basata sul cloud che offre un'ampia gamma di funzionalità. L'integrazione fornisce gestione delle vulnerabilità e valutazione basate sul rischio, che consente di identificare e classificare in ordine di priorità le vulnerabilità che devono essere risolte. La soluzione include anche la riduzione della superficie di attacco, che consente di ridurre al minimo la superficie di attacco degli endpoint, nonché la protezione basata sul comportamento e basata sul cloud per rilevare e rispondere alle minacce. Inoltre, Microsoft Defender per endpoint offre rilevamento e reazione dagli endpoint (EDR), indagini e correzioni automatiche e servizi di ricerca gestiti per aiutare le organizzazioni a rilevare, analizzare e rispondere rapidamente agli eventi imprevisti di sicurezza.

Prerequisiti

Prima di abilitare l'integrazione Microsoft Defender per endpoint con Defender per il cloud, è necessario verificare che il computer soddisfi i requisiti necessari per Defender per endpoint:

Verificare che il computer sia connesso ad Azure e a Internet in base alle esigenze:

Macchine virtuali di Azure (Windows o Linux): configurare le impostazioni di rete descritte in Configurare le impostazioni di connettività Internet e proxy del dispositivo: Windows o Linux.

Computer locali: Connessione i computer di destinazione in Azure Arc, come illustrato in Connessione computer ibridi con server abilitati per Azure Arc.

Abilitare Microsoft Defender per server. Vedere Avvio rapido: Abilitare le funzionalità di sicurezza avanzate di Defender per il cloud.

Importante

L'integrazione di Defender per il cloud con Microsoft Defender per endpoint è abilitata per impostazione predefinita. Pertanto, quando si abilitano funzionalità di sicurezza avanzate, si concede il consenso per Microsoft Defender per server per accedere ai dati Microsoft Defender per endpoint correlati a vulnerabilità, software installato e avvisi per gli endpoint.

Per i server Windows, assicurarsi che i server soddisfino i requisiti per l'onboarding Microsoft Defender per endpoint.

Per i server Linux, è necessario che Python sia installato. Python 3 è consigliato per tutte le distribuzioni, ma è necessario per RHEL 8.x e Ubuntu 20.04 o versione successiva. Se necessario, vedere Istruzioni dettagliate per l'installazione di Python in Linux.

Se la sottoscrizione è stata spostata tra i tenant di Azure, sono necessari anche alcuni passaggi preliminari manuali. Per informazioni dettagliate, contattare il supporto tecnico Microsoft.

Abilitare l'integrazione

Windows

La soluzione unificata defender per endpoint non usa o richiede l'installazione dell'agente di Log Analytics. La soluzione unificata viene distribuita automaticamente per i server Windows 2012 R2 e 2016 di Azure, i server Windows connessi tramite Azure Arc e i server multicloud Windows connessi tramite i connettori multicloud.

Si distribuirà Defender per endpoint nei computer Windows in uno dei due modi, a seconda che sia già stato distribuito nei computer Windows:

- Utenti con Defender per server abilitati e Microsoft Defender per endpoint distribuiti

- Utenti che non hanno mai abilitato l'integrazione con Microsoft Defender per endpoint

Utenti con Defender per server abilitati e Microsoft Defender per endpoint distribuiti

Se è già stata abilitata l'integrazione con Defender per endpoint, si ha il controllo completo su quando e se distribuire la soluzione unificata Defender per endpoint nei computer Windows .

Per distribuire la soluzione unificata defender per endpoint, è necessario usare la chiamata API REST o il portale di Azure:

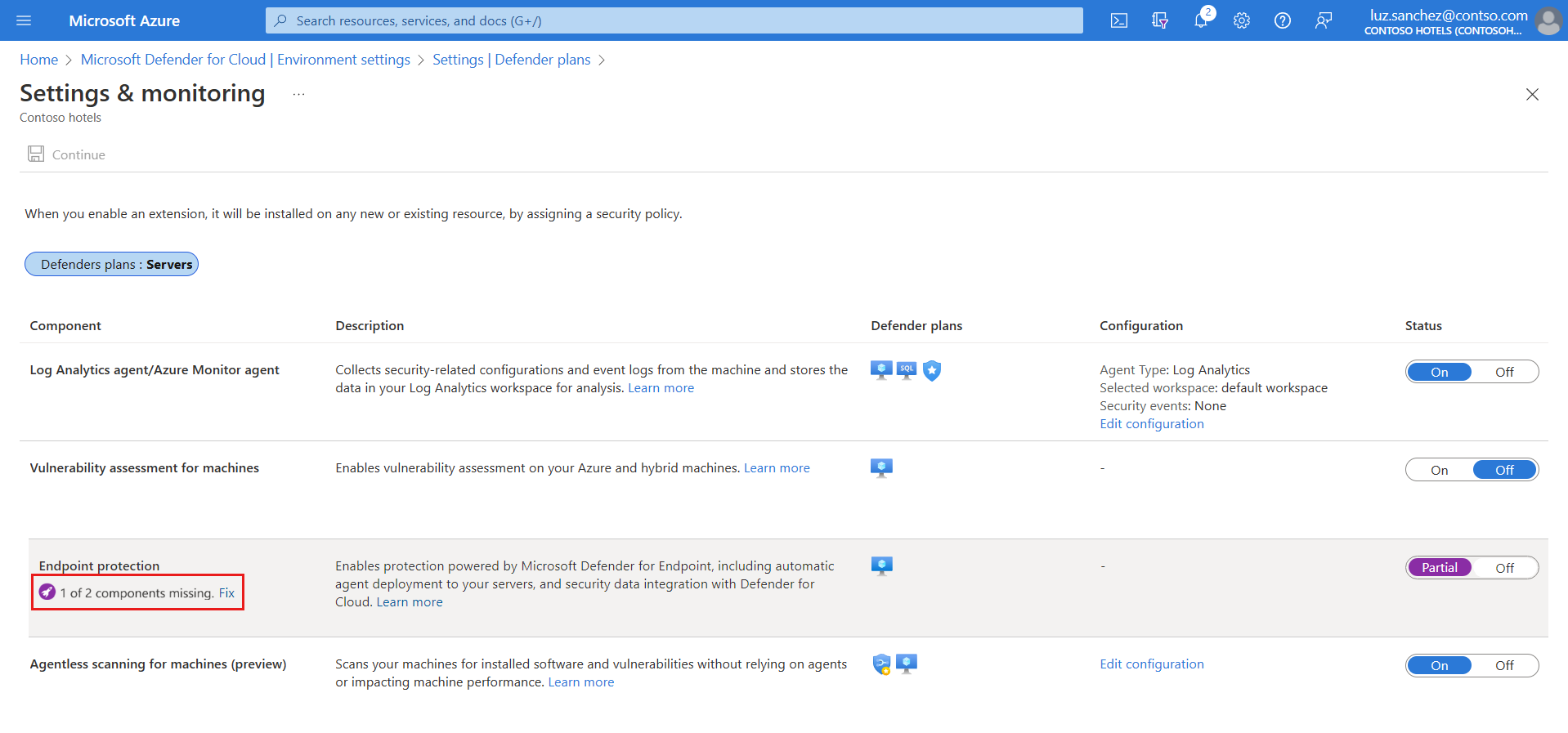

Dal menu di Defender per il cloud selezionare Impostazioni ambiente e selezionare la sottoscrizione con i computer Windows che si desidera ricevere Defender per endpoint.

Nella colonna Monitoraggio copertura del piano Defender per server selezionare Impostazioni.

Lo stato del componente Endpoint Protections è Parziale, ovvero non tutte le parti del componente sono abilitate.

Nota

Se lo stato è Disattivato, usare le istruzioni riportate in Utenti che non hanno mai abilitato l'integrazione con Microsoft Defender per endpoint per Windows.

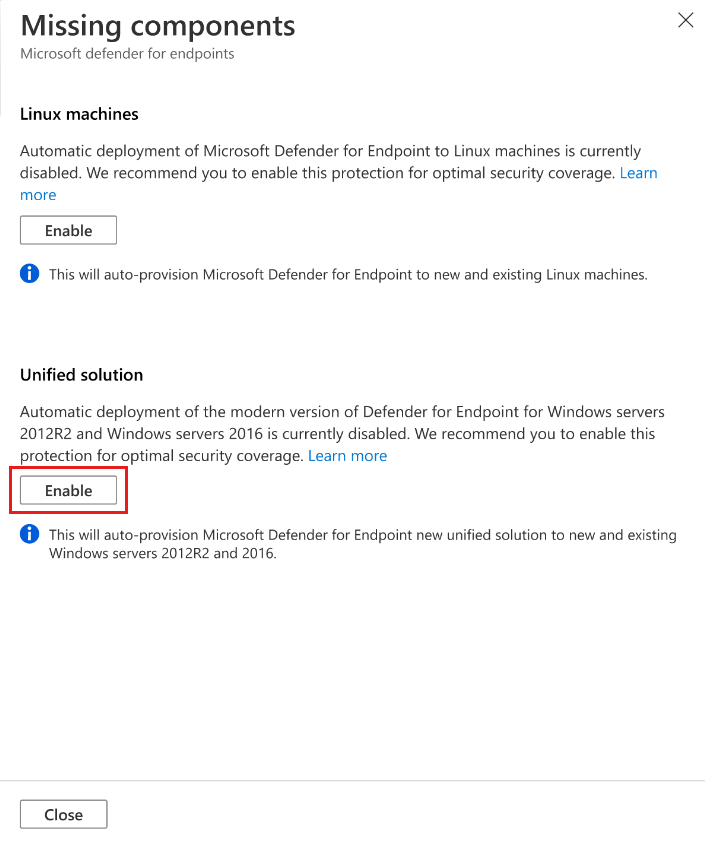

Selezionare Correzione per visualizzare i componenti non abilitati.

Per abilitare la soluzione Unificata per computer Windows Server 2012 R2 e 2016, selezionare Abilita.

Per salvare le modifiche, selezionare Salva nella parte superiore della pagina e quindi selezionare Continua nella pagina Impostazioni e monitoraggio.

Microsoft Defender per il cloud:

- Arrestare il processo esistente di Defender per endpoint nell'agente di Log Analytics che raccoglie i dati per Defender per server.

- Installare la soluzione unificata Defender per endpoint per tutti i computer Windows Server 2012 R2 e 2016 esistenti e nuovi.

Microsoft Defender per il cloud eseguirà automaticamente l'onboarding dei computer in Microsoft Defender per endpoint. L'onboarding potrebbe richiedere fino a 12 ore. Per i nuovi computer creati dopo l'abilitazione dell'integrazione, l'onboarding richiede fino a un'ora.

Nota

Se si sceglie di non distribuire la soluzione unificata defender per endpoint nei server Windows 2012 R2 e 2016 in Defender per server piano 2 e quindi effettuare il downgrade di Defender per server al piano 1, la soluzione unificata defender per endpoint non viene distribuita in tali server in modo che la distribuzione esistente non venga modificata senza il consenso esplicito.

Utenti che non hanno mai abilitato l'integrazione con Microsoft Defender per endpoint per Windows

Se l'integrazione per Windows non è mai stata abilitata, Endpoint Protection consente Defender per il cloud di distribuire Defender per endpoint nei computer Windows e Linux.

Per distribuire la soluzione unificata defender per endpoint, è necessario usare la chiamata API REST o il portale di Azure:

Dal menu di Defender per il cloud selezionare Impostazioni ambiente e selezionare la sottoscrizione con i computer che si desidera ricevere Defender per endpoint.

Nello stato del componente Endpoint Protection selezionare Sì per abilitare l'integrazione con Microsoft Defender per endpoint.

La soluzione unificata dell'agente defender per endpoint viene distribuita in tutti i computer nella sottoscrizione selezionata.

Linux

Si distribuirà Defender per endpoint nei computer Linux in uno di questi modi, a seconda che sia già stato distribuito nei computer Windows:

- Abilitare per una sottoscrizione specifica nelle impostazioni dell'ambiente portale di Azure

- Abilitare per più sottoscrizioni nel dashboard di portale di Azure

- Abilitare per più sottoscrizioni con uno script di PowerShell

Nota

Quando si abilita la distribuzione automatica, l'installazione di Defender per endpoint per Linux interromperà nei computer con servizi in esecuzione preesistenti usando fanotify e altri servizi che possono anche causare malfunzionamenti di Defender per endpoint o potrebbero essere interessati da Defender per endpoint, ad esempio i servizi di sicurezza. Dopo aver convalidato potenziali problemi di compatibilità, è consigliabile installare manualmente Defender per endpoint in questi server.

Utenti esistenti con funzionalità di sicurezza avanzate di Defender per il cloud abilitate e Microsoft Defender per endpoint per Windows

Se è già stata abilitata l'integrazione con Defender per endpoint per Windows, si ha il controllo completo su quando e se distribuire Defender per endpoint nei computer Linux .

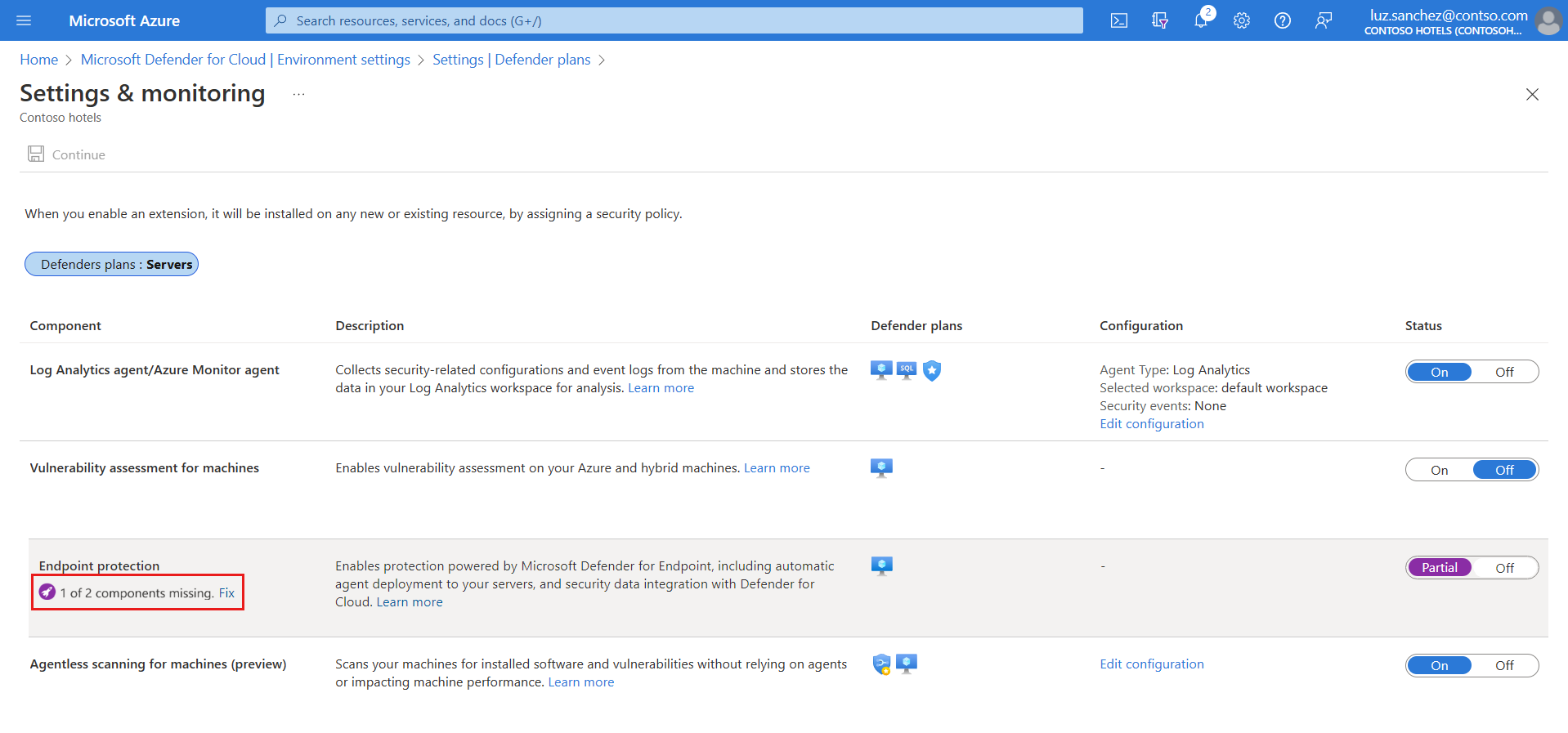

Dal menu di Defender per il cloud selezionare Impostazioni ambiente e selezionare la sottoscrizione con i computer Linux che si desidera ricevere Defender per endpoint.

Nella colonna Monitoraggio coverage del piano Defender for Server selezionare Impostazioni.

Lo stato del componente Endpoint Protections è Parziale, ovvero non tutte le parti del componente sono abilitate.

Nota

Se lo stato è Disattivato non è selezionato, usare le istruzioni in Utenti che non hanno mai abilitato l'integrazione con Microsoft Defender per endpoint per Windows.

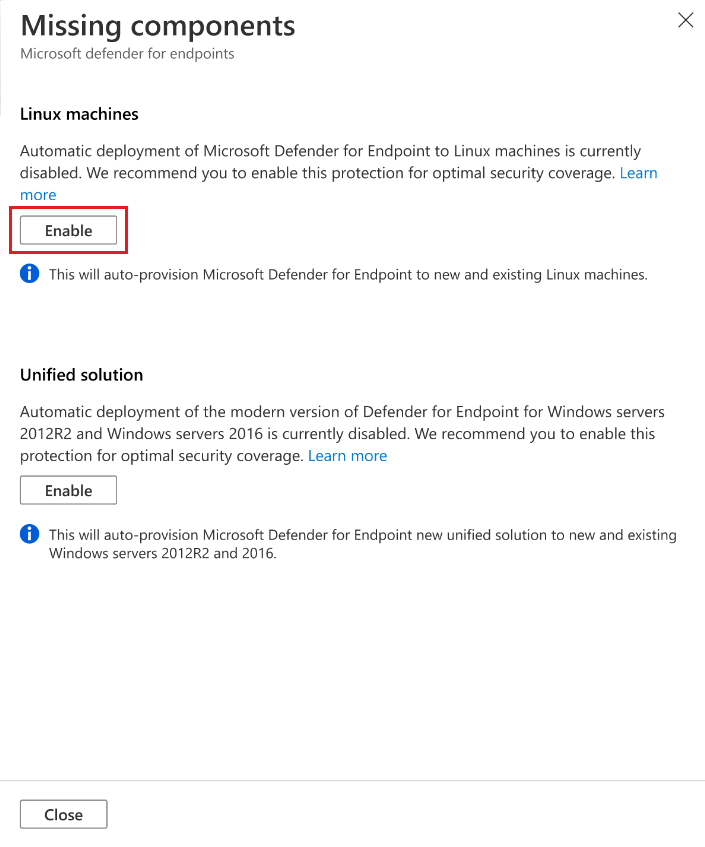

Selezionare Correzione per visualizzare i componenti non abilitati.

Per abilitare la distribuzione nei computer Linux, selezionare Abilita.

Per salvare le modifiche, selezionare Salva nella parte superiore della pagina e quindi selezionare Continua nella pagina Impostazioni e monitoraggio.

Microsoft Defender per il cloud:

- Eseguire automaticamente l'onboarding dei computer Linux in Defender per endpoint

- Rilevare le installazioni precedenti di Defender per endpoint e riconfigurarle per l'integrazione con Defender per il cloud

Microsoft Defender per il cloud eseguirà automaticamente l'onboarding dei computer in Microsoft Defender per endpoint. L'onboarding potrebbe richiedere fino a 12 ore. Per i nuovi computer creati dopo l'abilitazione dell'integrazione, l'onboarding richiede fino a un'ora.

Nota

La volta successiva che si torna a questa pagina del portale di Azure, il pulsante Abilita per computer Linux non verrà visualizzato. Per disabilitare l'integrazione per Linux, è necessario disabilitarla anche per Windows disattivando l'interruttore in Endpoint Protection e selezionando Continua.

Per verificare l'installazione di Defender per endpoint in un computer Linux, eseguire il comando shell seguente nei computer:

mdatp healthSe Microsoft Defender per endpoint è installato, verrà visualizzato lo stato di integrità:

healthy : truelicensed: trueInoltre, nella portale di Azure verrà visualizzata una nuova estensione di Azure nei computer denominati

MDE.Linux.

Nuovi utenti che non hanno mai abilitato l'integrazione con Microsoft Defender per endpoint per Windows

Se l'integrazione per Windows non è mai stata abilitata, Endpoint Protection consente Defender per il cloud di distribuire Defender per endpoint nei computer Windows e Linux.

Dal menu di Defender per il cloud selezionare Impostazioni ambiente e selezionare la sottoscrizione con i computer Linux che si desidera ricevere Defender per endpoint.

Nella colonna Monitoraggio coverage del piano Defender for Server selezionare Impostazioni.

Nello stato del componente Endpoint Protection selezionare Sì per abilitare l'integrazione con Microsoft Defender per endpoint.

Microsoft Defender per il cloud:

- Eseguire automaticamente l'onboarding dei computer Windows e Linux in Defender per endpoint

- Rilevare le installazioni precedenti di Defender per endpoint e riconfigurarle per l'integrazione con Defender per il cloud

L'onboarding potrebbe richiedere fino a 1 ora.

Selezionare Continua e Salva per salvare le impostazioni.

Per verificare l'installazione di Defender per endpoint in un computer Linux, eseguire il comando shell seguente nei computer:

mdatp healthSe Microsoft Defender per endpoint è installato, verrà visualizzato lo stato di integrità:

healthy : truelicensed: trueInoltre, nella portale di Azure verrà visualizzata una nuova estensione di Azure nei computer denominati

MDE.Linux.

Abilitare in più sottoscrizioni nel dashboard di portale di Azure

Se una o più sottoscrizioni non hanno endpoint protection abilitati per i computer Linux, verrà visualizzato un pannello delle informazioni dettagliate nel dashboard Defender per il cloud. Il pannello delle informazioni dettagliate indica le sottoscrizioni con l'integrazione di Defender per endpoint abilitata per i computer Windows, ma non per i computer Linux. È possibile usare il pannello delle informazioni dettagliate per visualizzare le sottoscrizioni interessate con il numero di risorse interessate in ogni sottoscrizione. Le sottoscrizioni che non dispongono di computer Linux non mostrano risorse interessate. È quindi possibile selezionare le sottoscrizioni per abilitare l'integrazione di Endpoint Protection per Linux.

Dopo aver selezionato Abilita nel pannello delle informazioni dettagliate, Defender per il cloud:

- Esegue automaticamente l'onboarding dei computer Linux in Defender per endpoint nelle sottoscrizioni selezionate.

- Rileva le installazioni precedenti di Defender per endpoint e riconfigurarle per l'integrazione con Defender per il cloud.

Usare la cartella di lavoro stato di Defender per endpoint per verificare lo stato di installazione e distribuzione di Defender per endpoint in un computer Linux.

Abilitare in più sottoscrizioni con uno script di PowerShell

Usare lo script di PowerShell dal repository GitHub Defender per il cloud per abilitare Endpoint Protection nei computer Linux che si trovano in più sottoscrizioni.

Gestire la configurazione degli aggiornamenti automatici per Linux

In Windows, gli aggiornamenti delle versioni di Defender per endpoint vengono forniti tramite aggiornamenti continui della Knowledge Base; in Linux è necessario aggiornare il pacchetto Defender per endpoint. Quando si usa Defender per server con l'estensioneMDE.Linux, gli aggiornamenti automatici per Microsoft Defender per endpoint sono abilitati per impostazione predefinita. Se si desidera gestire manualmente gli aggiornamenti della versione di Defender per endpoint, è possibile disabilitare gli aggiornamenti automatici nei computer. A tale scopo, aggiungere il tag seguente per i computer di cui è stato eseguito l'onboarding con l'estensione MDE.Linux .

- Nome tag: 'ExcludeMdeAutoUpdate'

- Valore tag: 'true'

Questa configurazione è supportata per le macchine virtuali di Azure e i computer Azure Arc, in cui l'estensione avvia l'aggiornamento MDE.Linux automatico.

Abilitare la soluzione unificata Microsoft Defender per endpoint su larga scala

È anche possibile abilitare la soluzione unificata Defender per endpoint su larga scala tramite l'API REST fornita versione 2022-05-01. Per informazioni dettagliate, vedere la documentazione dell'API.

Ecco un esempio di corpo della richiesta per la richiesta PUT per abilitare la soluzione unificata defender per endpoint:

URI: https://management.azure.com/subscriptions/<subscriptionId>/providers/Microsoft.Security/settings/WDATP?api-version=2022-05-01

{

"name": "WDATP",

"type": "Microsoft.Security/settings",

"kind": "DataExportSettings",

"properties": {

"enabled": true

}

}

Tenere traccia dello stato della distribuzione mde

È possibile usare la cartella di lavoro Stato distribuzione di Defender per endpoint per tenere traccia dello stato di distribuzione di Defender per endpoint nelle macchine virtuali di Azure e nei computer non Azure connessi tramite Azure Arc. La cartella di lavoro interattiva offre una panoramica dei computer nell'ambiente in cui sono visualizzati lo stato di distribuzione dell'estensione Microsoft Defender per endpoint.

Accedere al portale di Microsoft Defender per endpoint

Verificare che l'account utente disponga delle autorizzazioni necessarie. Per altre informazioni, vedere Assegnare l'accesso utente a Microsoft Defender Security Center.

Controllare se è disponibile un proxy o un firewall che blocca il traffico anonimo. Il sensore defender per endpoint si connette dal contesto di sistema, quindi è necessario consentire il traffico anonimo. Per garantire l'accesso non predefinito al portale di Defender per endpoint, seguire le istruzioni in Abilitare l'accesso agli URL del servizio nel server proxy.

Aprire il portale di Microsoft Defender. Informazioni sulle Microsoft Defender per endpoint in Microsoft Defender XDR.

Inviare un avviso di test

Per generare un avviso di test non dannoso da Defender per endpoint, selezionare la scheda per il sistema operativo pertinente dell'endpoint:

Test in Windows

Per gli endpoint che eseguono Windows:

Creare una cartella 'C:\test-MDATP-test'.

Usare Desktop remoto per accedere al computer.

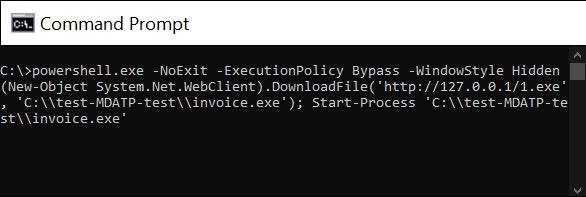

Aprire una finestra della riga di comando.

Al prompt copiare ed eseguire il comando seguente. La finestra del prompt dei comandi verrà chiusa automaticamente.

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden (New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe'); Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Se il comando ha esito positivo, verrà visualizzato un nuovo avviso nel dashboard di protezione del carico di lavoro e nel portale di Microsoft Defender per endpoint. Possono trascorrere alcuni minuti prima che l'avviso venga visualizzato.

Per esaminare l'avviso in Defender per il cloud, passare a Avvisi>di sicurezza Riga di comando di PowerShell sospetta.

Nella finestra di indagine selezionare il collegamento per passare al portale di Microsoft Defender per endpoint.

Suggerimento

L'avviso viene attivato con gravità informativa .

Test in Linux

Per gli endpoint che eseguono Linux:

Scaricare lo strumento di avviso di test da: https://aka.ms/LinuxDIY

Estrarre il contenuto del file ZIP ed eseguire questo script della shell:

./mde_linux_edr_diySe il comando ha esito positivo, verrà visualizzato un nuovo avviso nel dashboard di protezione del carico di lavoro e nel portale di Microsoft Defender per endpoint. Possono trascorrere alcuni minuti prima che l'avviso venga visualizzato.

Per esaminare l'avviso in Defender per il cloud, passare a Avvisi>di sicurezza Enumerazione dei file con dati sensibili.

Nella finestra di indagine selezionare il collegamento per passare al portale di Microsoft Defender per endpoint.

Suggerimento

L'avviso viene attivato con gravità bassa .

Rimuovere Defender per endpoint da un computer

Per rimuovere la soluzione Defender per endpoint dai computer:

Disabilitare l'integrazione:

- Nel menu di Defender per il cloud selezionare Impostazioni ambiente e selezionare la sottoscrizione con i computer pertinenti.

- Nella pagina Piani di Defender selezionare Impostazioni e monitoraggio.

- Nello stato del componente Endpoint Protection selezionare No per disabilitare l'integrazione con Microsoft Defender per endpoint.

- Selezionare Continua e Salva per salvare le impostazioni.

Rimuovere l'assistente al debug gestito. Windows/MDE. Estensione Linux dal computer.

Seguire i passaggi descritti in Offboard devices from the Microsoft Defender per endpoint service (Offboard devices from the Microsoft Defender per endpoint service) dalla documentazione di Defender per endpoint.