Servizi di Azure DevOps

Importante

Azure DevOps non supporta più l'autenticazione delle credenziali alternative dall'inizio del 2 marzo 2020. Se si usano ancora credenziali alternative, è consigliabile passare a un metodo di autenticazione più sicuro, ad esempio token di accesso personale. Altre informazioni.

Informazioni sulle risposte alle domande frequenti seguenti sull'accesso all'organizzazione di Azure DevOps tramite Microsoft Entra ID. Abbiamo raggruppato le domande frequenti in base ai seguenti argomenti:

Accesso generale con Microsoft Entra ID

Perché l'organizzazione non viene visualizzata nell'portale di Azure?

In entrambe le applicazioni è necessario disporre delle autorizzazioni Amministrazione istrator o Coadministrator per la sottoscrizione di Azure collegata all'organizzazione in Azure DevOps. Inoltre, nel portale di Azure, è necessario disporre delle autorizzazioni di proprietario dell'Amministrazione istrator o dell'organizzazione di Project Collection.

Cosa è necessario configurare un'istanza di Azure DevOps esistente con l'ID Microsoft Entra?

Assicurarsi di soddisfare i prerequisiti nell'articolo seguente, Connessione l'organizzazione all'ID Microsoft Entra.

Ho apportato modifiche all'ID Microsoft Entra, ma non sembravano avere effetto, perché?

Le modifiche apportate in Microsoft Entra ID possono richiedere fino a 1 ora per essere visibili in Azure DevOps.

È possibile usare Microsoft 365 e Microsoft Entra ID con Azure DevOps?

Sì.

- Non si ha ancora un'organizzazione? Creare un'organizzazione in Azure DevOps.

- Hai già un'organizzazione? Connessione'organizzazione all'ID Microsoft Entra.

D: Perché devo scegliere tra un "account aziendale o dell'istituto di istruzione" e il mio "account personale"?

R: Ciò si verifica quando si accede con un indirizzo di posta elettronica ,ad esempio , jamalhartnett@fabrikam.comcondiviso dall'account Microsoft personale e dall'account aziendale o dell'istituto di istruzione. Anche se entrambe le identità usano lo stesso indirizzo di accesso, sono comunque identità separate. Le due identità hanno profili diversi, impostazioni di sicurezza e autorizzazioni.

Selezionare Account aziendale o dell'istituto di istruzione se è stata usata questa identità per creare l'organizzazione o se in precedenza si è eseguito l'accesso con questa identità. L'identità viene autenticata dalla directory dell'organizzazione in Microsoft Entra ID, che controlla l'accesso all'organizzazione.

Selezionare Account personale se è stato usato l'account Microsoft con Azure DevOps. L'identità viene autenticata dalla directory globale per gli account Microsoft.

L'organizzazione usa solo account Microsoft. È possibile passare a Microsoft Entra ID?

Sì, ma prima di passare, assicurarsi che Microsoft Entra ID soddisfi le esigenze di condivisione degli elementi seguenti:

- elementi di lavoro

- codice

- risorse

- altri asset con il team e i partner

Altre informazioni sul controllo dell'accesso con gli account Microsoft rispetto all'ID Entra Microsoft e su come passare quando si è pronti.

D: Perché non è possibile accedere dopo aver selezionato "account Microsoft personale" o "account aziendale o dell'istituto di istruzione"?

R: Quando l'indirizzo di accesso viene condiviso dall'account Microsoft personale e dall'account aziendale o dell'istituto di istruzione, ma l'identità selezionata non ha accesso, non è possibile accedere. Anche se entrambe le identità usano lo stesso indirizzo di accesso, sono separate: hanno profili, impostazioni di sicurezza e autorizzazioni diversi.

Disconnettersi completamente da Azure DevOps completando la procedura seguente. Chiudere il browser potrebbe non disconnettersi completamente. Accedere di nuovo e selezionare l'altra identità:

Chiudere tutti i browser, inclusi i browser che non eseguono Azure DevOps.

Aprire una sessione di esplorazione privata o in incognito.

Passare a questo URL:

https://aka.ms/vssignout.Viene visualizzato un messaggio che indica che "Disconnettersi in corso". Dopo la disconnessione, si viene reindirizzati alla pagina Web di Azure DevOps @dev.azure.microsoft.com .

Suggerimento

Se la pagina di disconnesso richiede più di un minuto per disconnettersi, chiudere il browser e continuare.

Accedere di nuovo ad Azure DevOps. Selezionare l'altra identità.

Cosa accade se la sottoscrizione di Azure è disabilitata?

Se si è il proprietario dell'organizzazione o l'account di sottoscrizione di Azure Amministrazione istrator, controllare lo stato della sottoscrizione nel Centro account, quindi provare a correggere la sottoscrizione. Le impostazioni a pagamento vengono ripristinate. In alternativa, è possibile collegare l'organizzazione a un'altra sottoscrizione di Azure scollegando l'organizzazione dalla sottoscrizione disabilitata. Anche se la sottoscrizione è disabilitata, l'organizzazione torna ai limiti mensili gratuiti fino a quando la sottoscrizione non viene risolta.

Utenti e autorizzazioni di Microsoft Entra

Se non si trova una risposta alla domanda, vedere Domande frequenti sulla gestione di utenti e autorizzazioni.

Perché è necessario aggiungere utenti a una directory?

L'organizzazione autentica gli utenti e controlla l'accesso tramite Microsoft Entra ID. Tutti gli utenti devono essere membri della directory per ottenere l'accesso.

Gli amministratori della directory possono aggiungere utenti alla directory. Se non si è un amministratore, rivolgersi all'amministratore della directory per aggiungere utenti. Altre informazioni sul controllo dell'accesso ad Azure DevOps Services tramite una directory.

Cosa succede agli utenti correnti?

Il lavoro in Azure DevOps Services è associato alle credenziali per Microsoft Entra ID. Dopo che l'organizzazione è connessa alla directory, gli utenti continuano a lavorare senza problemi se gli indirizzi delle credenziali vengono visualizzati nella directory connessa. Se gli indirizzi degli utenti non vengono visualizzati, è necessario aggiungere tali utenti alla directory. L'organizzazione potrebbe disporre di criteri sull'aggiunta di utenti alla directory, quindi per prima cosa è possibile scoprire di più.

Ricerca per categorie scoprire se l'organizzazione usa Microsoft Entra ID per controllare l'accesso?

Se si ha almeno l'accesso di base, passare alle impostazioni dell'organizzazione e quindi selezionare la scheda MICROSOFT Entra ID . È possibile Connessione directory o Disconnetti directory.

L'organizzazione controlla l'accesso usando Microsoft Entra ID. È possibile eliminare solo gli utenti dalla directory?

Sì, ma l'eliminazione di un utente dalla directory rimuove l'accesso dell'utente a tutte le organizzazioni e ad altri asset associati a tale directory. È necessario disporre delle autorizzazioni di Microsoft Entra Global Amministrazione istrator per eliminare un utente dalla directory Microsoft Entra.

Perché non vengono trovate identità quando si tenta di aggiungere utenti dall'ID Microsoft Entra all'organizzazione di Azure DevOps?

Probabilmente si è un guest nell'ID Microsoft Entra che esegue il backup dell'organizzazione di Azure DevOps, anziché di un membro. I guest Microsoft Entra non possono cercare Microsoft Entra ID nel modo richiesto da Azure DevOps. Ad esempio, gli utenti guest di Microsoft Entra non possono usare il portale Web di Azure DevOps per cercare o selezionare gli utenti che non sono già stati aggiunti all'organizzazione di Azure DevOps. Informazioni su come convertire un guest Microsoft Entra in un membro.

Cosa accade se non è possibile usare gli stessi indirizzi di accesso?

Aggiungere questi utenti alla directory con nuovi account aziendali o dell'istituto di istruzione e riassegnare i livelli di accesso e leggerli in qualsiasi progetto. Se hanno account aziendali o dell'istituto di istruzione esistenti, è possibile usare tali account. Il lavoro non viene perso e rimane con gli indirizzi di accesso correnti. Gli utenti possono eseguire la migrazione del lavoro che vogliono mantenere, ad eccezione della cronologia di lavoro. Per altre informazioni, vedere come aggiungere utenti dell'organizzazione.

Cosa accade se si elimina accidentalmente un utente in Microsoft Entra ID?

Ripristinare l'utente anziché crearne uno nuovo. Se si crea un nuovo utente, anche con lo stesso indirizzo di posta elettronica, questo utente non è associato all'identità precedente.

Come è possibile convertire un guest Microsoft Entra in un membro?

Selezionare una delle due opzioni seguenti:

- Chiedere a un amministratore di Microsoft Entra di rimuovere l'account dalla directory e aggiungerlo di nuovo, rendendolo membro, anziché guest. Per altre informazioni, vedere Microsoft Entra B2B users be added as members instead of guest?.

- Modificare il tipo di utente del guest Microsoft Entra usando Microsoft Graph PowerShell. Non è consigliabile usare questo processo avanzato, ma consente all'utente di eseguire query sull'ID Microsoft Entra dall'organizzazione Azure DevOps.

Convertire userType da guest a membro usando Microsoft Graph PowerShell

Avviso

Questo processo è avanzato, che non è consigliato, ma consente all'utente di eseguire query sull'ID Microsoft Entra dall'organizzazione di Azure DevOps.

Prerequisiti

L'utente che apporta la modifica UserType deve avere gli elementi seguenti:

- Un account aziendale/dell'istituto di istruzione (WSA)/utente nativo in Microsoft Entra ID. Non è possibile modificare UserType con un account Microsoft.

- Autorizzazioni di amministratore globale

Importante

È consigliabile creare un utente Microsoft Entra nuovo (nativo) che sia un amministratore globale in Microsoft Entra ID. Completare quindi i passaggi seguenti con l'utente. Questo nuovo utente dovrebbe eliminare la possibilità di connettersi all'ID Microsoft Entra errato. Al termine, è possibile eliminare il nuovo utente.

Processo

- Accedere al portale di Azure come amministratore globale per la directory dell'organizzazione.

- Passare al tenant che esegue il backup dell'organizzazione di Azure DevOps.

- Aprire un prompt di Windows PowerShell Amministrazione istrativo per usare Microsoft Graph PowerShell.

- Eseguire

Install-Module -Name Microsoft.Graph -Scope CurrentUser. Il download di Microsoft Graph da PowerShell Gallery. - Al termine dell'installazione, eseguire

Connect-MgGraph -Scopes "User.ReadWrite.All". Verrà richiesto di accedere all'ID Microsoft Entra. Assicurarsi di usare un ID che soddisfi i criteri indicati in precedenza e fornire il consenso alle autorizzazioni. - Eseguire

Get-MgUser -Filter "DisplayName eq '<display name'" -property DisplayName, ID, UserPrincipalName, UserType | Select DisplayName, ID, UserPrincipalName, UserType, dove <display_name> è il nome visualizzato per l'utente, come illustrato all'interno del portale di Azure. Si vuole modificare userType inMember. - Eseguire

Update-MgUser -UserId string -UserType Member, dovestringè il valore di ID restituito dal comando precedente. L'utente è impostato sullo stato del membro. - Eseguire

Get-MgUser -Filter "DisplayName eq '<display name'" -property DisplayName, ID, UserPrincipalName, UserType | Select DisplayName, ID, UserPrincipalName, UserTypedi nuovo per verificare che UserType sia stato modificato. È anche possibile verificare nella sezione MICROSOFT Entra ID del portale di Azure.

Anche se non è la norma, abbiamo visto che sono necessarie diverse ore o anche giorni prima che questa modifica venga riflessa all'interno di Azure DevOps. Se non risolve immediatamente il problema di Azure DevOps, assegnargli tempo e continuare a provare.

Gruppi di Microsoft Entra

Perché non è possibile assegnare le autorizzazioni di Azure DevOps direttamente a un gruppo Microsoft Entra?

Poiché questi gruppi vengono creati e gestiti in Azure, non è possibile assegnare le autorizzazioni di Azure DevOps direttamente o i percorsi di controllo della versione sicuri a questi gruppi. Se si tenta di assegnare direttamente le autorizzazioni, viene visualizzato un errore.

È possibile aggiungere un gruppo Microsoft Entra al gruppo Azure DevOps con le autorizzazioni desiderate. In alternativa, è possibile assegnare queste autorizzazioni al gruppo. I membri del gruppo Microsoft Entra ereditano le autorizzazioni dal gruppo in cui sono state aggiunte.

È possibile gestire i gruppi di Microsoft Entra in Azure DevOps?

No, perché questi gruppi vengono creati e gestiti in Azure. Azure DevOps non archivia o sincronizza lo stato dei membri per i gruppi di Microsoft Entra. Per gestire i gruppi di Microsoft Entra, usare i portale di Azure, Microsoft Identity Manager (MIM) o gli strumenti di gestione dei gruppi supportati dall'organizzazione.

Ricerca per categorie indicare la differenza tra un gruppo di Azure DevOps e un gruppo Microsoft Entra?

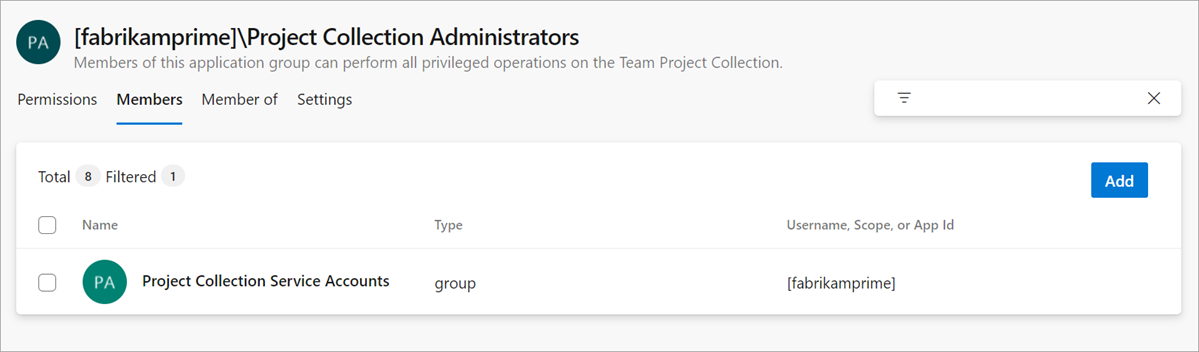

L'interfaccia utente di Azure DevOps indica l'ambito di appartenenza usando le []parentesi quadre . Si consideri ad esempio questa pagina delle impostazioni delle autorizzazioni:

| Nome ambito | Definizione |

|---|---|

[fabrikam-fiber] |

L'appartenenza è definita nell'Impostazioni dell'organizzazione |

[Project Name] |

L'appartenenza è definita in Project Impostazioni |

[TEAM FOUNDATION] |

L'appartenenza è definita direttamente in Microsoft Entra ID |

Nota

Se si aggiunge un gruppo Microsoft Entra a un gruppo di sicurezza personalizzato e si usa un nome simile, è possibile visualizzare ciò che sembra essere gruppi duplicati. Esaminare l'ambito in [] per determinare quale è un gruppo DevOps e quale è un gruppo Microsoft Entra.

Perché l'elenco Utenti non mostra tutti i membri del gruppo Microsoft Entra?

Ricerca per categorie assegnare l'accesso dell'organizzazione ai membri del gruppo Microsoft Entra?

Quando questi membri del gruppo accedono per la prima volta all'organizzazione, Azure DevOps assegna automaticamente un livello di accesso. Se hanno sottoscrizioni di Visual Studio, Azure DevOps assegna il rispettivo livello di accesso. In caso contrario, Azure DevOps assegna loro il livello di accesso "migliore disponibile", in questo ordine: Basic, Stakeholder.

Se non si hanno livelli di accesso sufficienti per tutti i membri del gruppo Microsoft Entra, i membri che accedono ottengono un accesso stakeholder.

Come è possibile proteggere l'accesso ai gruppi di amministratori predefiniti?

Richiedere l'accesso JIT usando un gruppo di Microsoft Entra Privileged Identity Management (PIM). Per altre informazioni, vedere Accesso JUST-in-time per i gruppi di amministratori.

Perché la scheda Sicurezza non mostra tutti i membri quando si seleziona un gruppo Microsoft Entra?

La scheda Sicurezza mostra i membri del gruppo Microsoft Entra solo dopo aver eseguito l'accesso all'organizzazione e avere un livello di accesso assegnato.

Per visualizzare tutti i membri del gruppo Microsoft Entra, usare i portale di Azure, MIM o gli strumenti di gestione dei gruppi supportati dall'organizzazione.

Perché il widget dei membri del team non mostra tutti i membri del gruppo Microsoft Entra?

Il widget dei membri del team mostra solo gli utenti che hanno eseguito l'accesso in precedenza all'organizzazione.

Perché il riquadro capacità del team non mostra tutti i membri del gruppo Microsoft Entra?

Il riquadro capacità del team mostra solo gli utenti che hanno eseguito l'accesso in precedenza all'organizzazione. Per impostare la capacità, aggiungere manualmente gli utenti al team.

Perché Azure DevOps non recupera più i livelli di accesso dagli utenti che non sono più membri del gruppo Microsoft Entra?

Azure DevOps non recupera automaticamente i livelli di accesso da questi utenti. Per rimuovere manualmente l'accesso, passare a Utenti.

È possibile assegnare elementi di lavoro ai membri del gruppo Microsoft Entra che non hanno eseguito l'accesso?

È possibile assegnare elementi di lavoro a qualsiasi membro di Microsoft Entra con autorizzazioni per l'organizzazione. Questa azione aggiunge anche il membro all'organizzazione. Quando si aggiungono utenti in questo modo, vengono visualizzati automaticamente come Utenti, con il livello di accesso migliore disponibile. L'utente viene visualizzato anche nelle impostazioni di sicurezza.

È possibile usare i gruppi di Microsoft Entra per eseguire query sugli elementi di lavoro usando la clausola "In Group"?

No, non è supportata l'esecuzione di query sui gruppi di Microsoft Entra.

È possibile usare i gruppi di Entra di Microsoft per configurare le regole dei campi nei modelli di elemento di lavoro?

No, ma potresti essere interessato ai piani di personalizzazione del processo.

Aggiungere utenti alla directory

Aggiungere utenti dell'organizzazione all'ID Microsoft Entra.

Perché è stato visualizzato un errore che indica che l'organizzazione ha più identità attive con lo stesso UPN?

Durante il processo di connessione, viene eseguito il mapping degli utenti esistenti ai membri del tenant di Microsoft Entra, in base al relativo UPN, noto spesso come indirizzo di accesso. Se vengono rilevati più utenti con lo stesso UPN, non si sa come eseguire il mapping di questi utenti. Questo scenario si verifica se un utente modifica l'UPN in modo che corrisponda a quello già esistente nell'organizzazione.

Se si verifica questo errore, esaminare l'elenco di utenti per eventuali duplicati. Se si trovano duplicati, rimuovere gli utenti non necessari. Se non è possibile trovare duplicati, contattare il supporto tecnico.

È possibile cambiare gli utenti correnti dagli account Microsoft agli account aziendali in Azure DevOps?

No. Anche se è possibile aggiungere nuovi account aziendali all'organizzazione, questi vengono considerati come nuovi utenti. Se si vuole accedere a tutto il lavoro, inclusa la cronologia, è necessario usare gli stessi indirizzi di accesso usati prima che l'organizzazione fosse connessa all'ID Microsoft Entra. Aggiungere l'account Microsoft come membro all'ID Microsoft Entra.

Perché non è possibile aggiungere utenti da altre directory all'ID Entra di Microsoft?

È necessario essere un membro o avere accesso in lettura in tali directory. In caso contrario, è possibile aggiungerli usando collaborazione B2B tramite l'amministratore di Microsoft Entra. È anche possibile aggiungerli usando i propri account Microsoft o creando nuovi account di lavoro per loro nella directory.

Cosa accade se viene visualizzato un errore durante il mapping di un utente a un membro esistente dell'organizzazione?

È possibile eseguire il mapping dell'utente a un'identità diversa che non è ancora un membro attivo dell'organizzazione o aggiungere l'utente esistente all'ID Microsoft Entra. Se è ancora necessario eseguire il mapping al membro dell'organizzazione Azure DevOps esistente, contattare il supporto tecnico.

Ricerca per categorie usare l'account aziendale o dell'istituto di istruzione con l'abbonamento a Visual Studio con MSDN?

Se è stato usato un account Microsoft per attivare una sottoscrizione di Visual Studio con MSDN contenente Azure DevOps come vantaggio, è possibile aggiungere un account aziendale o dell'istituto di istruzione. Microsoft Entra ID deve gestire l'account. Informazioni su come collegare account aziendali o dell'istituto di istruzione a Visual Studio con sottoscrizioni MSDN.

È possibile controllare l'accesso all'organizzazione per gli utenti esterni nella directory connessa?

Sì, ma solo per gli utenti esterni che vengono aggiunti come guest tramite Microsoft 365 o aggiunti con collaborazione B2B dall'amministratore di Microsoft Entra. Questi utenti esterni vengono gestiti all'esterno della directory connessa. Per altre informazioni, contattare l'amministratore di Microsoft Entra. L'impostazione seguente non influisce sugli utenti aggiunti direttamente alla directory dell'organizzazione.

Prima di iniziare, assicurarsi di avere almeno l'accesso di base, non degli stakeholder.

Completare i prerequisiti per l'aggiunta di utenti esterni, attivando l'accesso guest esterno.

Rimuovere utenti o gruppi

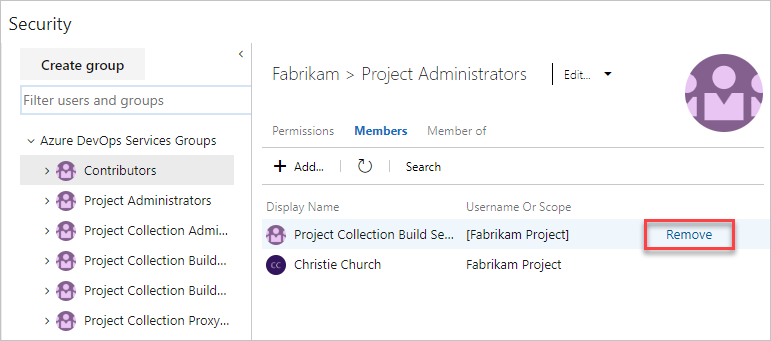

Ricerca per categorie rimuovere un gruppo Microsoft Entra da Azure DevOps?

Passare alla raccolta o al progetto del progetto. Nella barra superiore selezionare ![]() Impostazioni e quindi selezionare Sicurezza.

Impostazioni e quindi selezionare Sicurezza.

Trovare il gruppo Microsoft Entra ed eliminarlo dall'organizzazione.

Perché viene chiesto di rimuovere un utente da un gruppo di Microsoft Entra quando si elimina l'utente dall'organizzazione?

Gli utenti possono appartenere all'organizzazione, sia come singoli utenti che come membri dei gruppi di Microsoft Entra nei gruppi di Azure DevOps. Questi utenti possono comunque accedere all'organizzazione mentre sono membri di questi gruppi di Microsoft Entra.

Per bloccare tutti gli accessi per gli utenti, rimuoverli dai gruppi di Microsoft Entra nell'organizzazione o rimuovere questi gruppi dall'organizzazione. Attualmente non è possibile bloccare completamente l'accesso o fare eccezioni per tali utenti.

Se un utente di Microsoft Entra viene rimosso, vengono revocate anche tutte le relative api?

Gli utenti che sono disabilitati o rimossi dalla directory non possono più accedere all'organizzazione da qualsiasi meccanismo, inclusi i protocolli PAT o SSH.

Connessione a, disconnettersi o modificare la connessione Microsoft Entra

Come è possibile gestire più organizzazioni connesse a Microsoft Entra ID?

È possibile scaricare un elenco completo di organizzazioni supportate da un tenant di Microsoft Entra. Per altre informazioni, vedere Ottenere un elenco di organizzazioni supportate da Microsoft Entra ID.

È possibile connettere l'organizzazione a un ID Microsoft Entra creato da Microsoft 365?

Sì. Se non è possibile trovare l'ID Microsoft Entra creato da Microsoft 365, vedere Perché non viene visualizzata la directory che si vuole connettere?

Perché non viene visualizzata la directory a cui si vuole connettersi? Cosa devo fare?

È possibile che la directory non venga visualizzata per una delle circostanze seguenti:

Non si è riconosciuti come proprietario dell'organizzazione per gestire le connessioni alla directory.

Rivolgersi all'amministratore dell'organizzazione di Microsoft Entra e chiedere loro di diventare membro dell'organizzazione. È possibile che non si faccia parte dell'organizzazione.

Perché l'organizzazione è già connessa a una directory? È possibile modificare la directory?

L'organizzazione è stata connessa a una directory quando il proprietario dell'organizzazione ha creato l'organizzazione o in un secondo momento. Quando si crea un'organizzazione con un account aziendale o dell'istituto di istruzione, l'organizzazione viene connessa automaticamente alla directory che gestisce l'account aziendale o dell'istituto di istruzione. Sì, è possibile cambiare directory. Potrebbe essere necessario eseguire la migrazione di alcuni utenti.

È possibile passare a una directory diversa?

Sì. Per altre informazioni, vedere Passare a un altro ID Microsoft Entra.

Importante

Utenti e gruppi che ereditano l'appartenenza e le autorizzazioni da un gruppo Microsoft Entra, non ereditano più tali autorizzazioni dopo il trasferimento. I gruppi di Microsoft Entra aggiunti all'organizzazione di Azure DevOps non vengono trasferiti e cessano di esistere nell'organizzazione quando si modifica la connessione Microsoft Entra. Tutte le autorizzazioni e le relazioni di appartenenza effettuate con questi gruppi di Microsoft Entra cessano di esistere anche dopo il trasferimento. Si noti inoltre che le regole di gruppo abilitate nei gruppi di Microsoft Entra cessano di esistere quando si modifica la connessione Microsoft Entra.

Perché e quando è necessario richiedere il supporto per cancellare manualmente le chiavi SSH?

Quando si passa da un tenant di Microsoft Entra a un altro, l'identità sottostante cambia anche e qualsiasi token PAT o chiavi SSH che l'utente aveva con la vecchia identità smette di funzionare. Tutte le chiavi SSH attive caricate nell'organizzazione non vengono eliminate come parte del processo di cambio del tenant, che potrebbe impedire all'utente di caricare nuove chiavi dopo l'opzione. È consigliabile eliminare tutte le chiavi SSH prima di passare al tenant di Active Directory attivo. È stato eseguito il backlog per l'eliminazione automatica delle chiavi SSH come parte del processo di cambio del tenant e, nel frattempo, se si è bloccati il caricamento di nuove chiavi dopo l'opzione del tenant, è consigliabile contattare il supporto tecnico per eliminare le vecchie chiavi SSH.

Le credenziali alternative non funzionano più. Come si deve procedere?

Azure DevOps non supporta più l'autenticazione delle credenziali alternative dall'inizio del 2 marzo 2020. Se si usano ancora credenziali alternative, è consigliabile passare a un metodo di autenticazione più sicuro, ad esempio token di accesso personale o SSH. Altre informazioni.

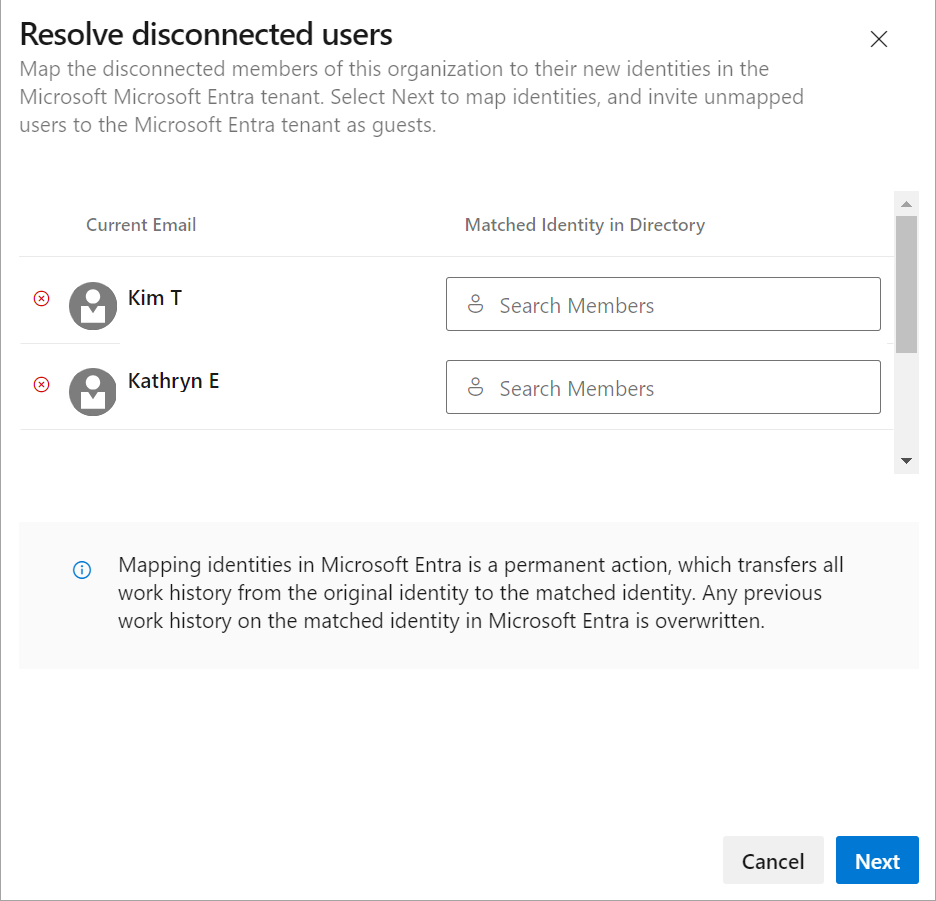

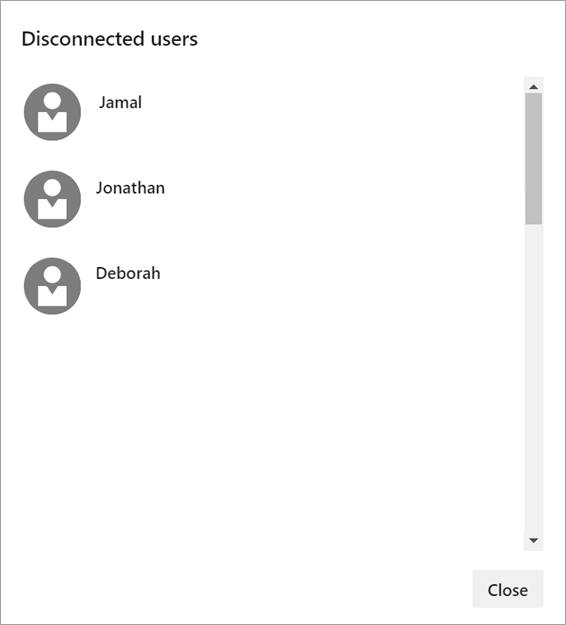

Alcuni utenti sono disconnessi, ma hanno identità corrispondenti in Microsoft Entra ID. Cosa devo fare?

Nelle Impostazioni dell'organizzazione Azure DevOps selezionare Microsoft Entra ID e quindi selezionare Risolvi.

Trovare la corrispondenza con le identità. Al termine, selezionare Avanti.

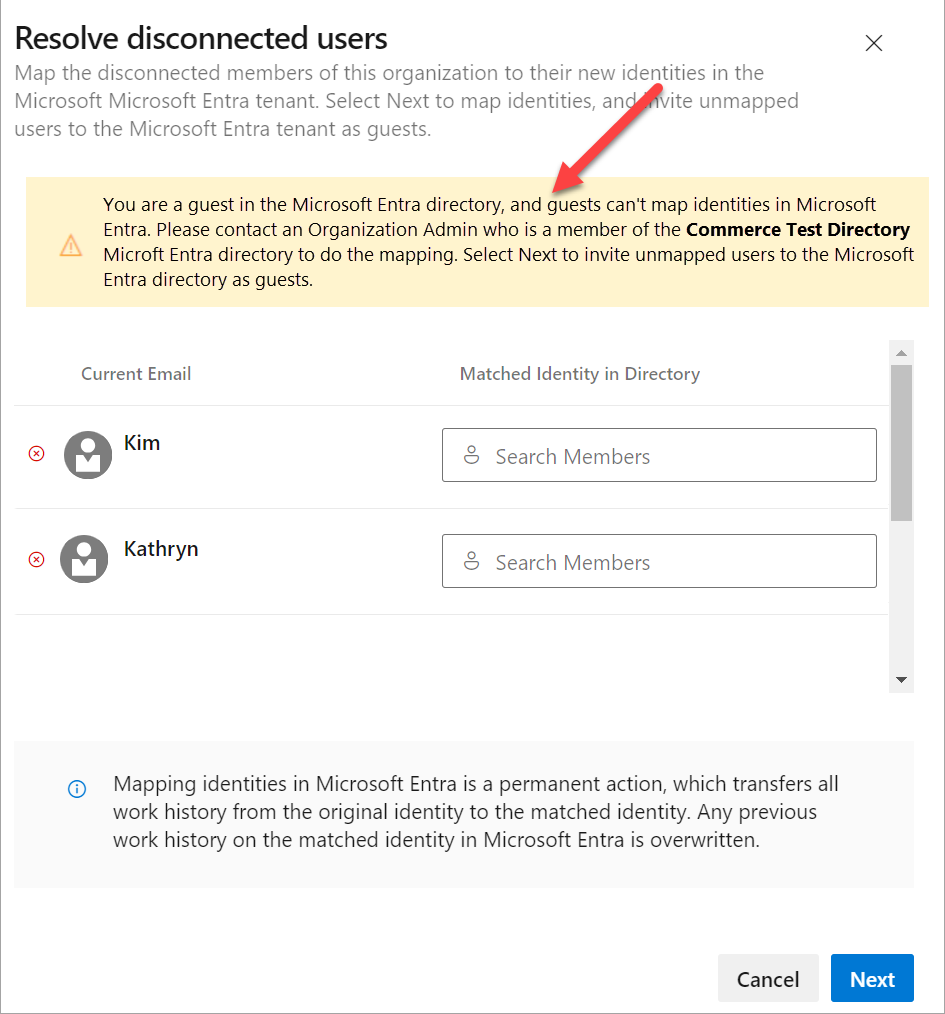

È stato visualizzato un messaggio di errore durante la risoluzione delle disconnessioni. Cosa devo fare?

Riprovare.

Potresti essere un ospite in Microsoft Entra ID. Richiedere che un amministratore dell'organizzazione, membro di Microsoft Entra ID, faccia il mapping. In alternativa, richiedere che un amministratore dell'ID Microsoft Entra converta l'utente in un membro.

Se il messaggio di errore include un utente nel dominio, ma non vengono visualizzati nella directory, l'utente probabilmente ha lasciato la società. Passare alle impostazioni utente dell'organizzazione per rimuovere l'utente dall'organizzazione.

Quando cercavo di invitare un nuovo utente all'ID Microsoft Entra, ho ricevuto un'eccezione 403. Come si deve procedere?

Potresti essere un guest in Microsoft Entra ID e non avere il diritto di invitare gli utenti. Passare a Impostazioni di collaborazione esterna in Microsoft Entra ID e spostare l'interruttore "Gli utenti guest possono invitare" su Sì. Aggiornare Microsoft Entra ID e riprovare.

Gli utenti manterranno le sottoscrizioni esistenti di Visual Studio?

Gli amministratori delle sottoscrizioni di Visual Studio assegnano in genere sottoscrizioni agli indirizzi di posta elettronica aziendali degli utenti, in modo che gli utenti possano ricevere messaggi di posta elettronica e notifiche di benvenuto. Se gli indirizzi di posta elettronica di identità e sottoscrizione corrispondono, gli utenti possono accedere ai vantaggi della sottoscrizione. Quando si passa da Microsoft alle identità di Microsoft Entra, i vantaggi degli utenti funzionano ancora con la nuova identità Microsoft Entra. Tuttavia, gli indirizzi di posta elettronica devono corrispondere. Se gli indirizzi di posta elettronica non corrispondono, l'amministratore della sottoscrizione deve riassegnare la sottoscrizione. In caso contrario, gli utenti devono aggiungere un'identità alternativa alla sottoscrizione di Visual Studio.

Cosa accade se è necessario accedere quando si usa la selezione utenti?

Cancellare la cache del browser ed eliminare eventuali cookie per la sessione. Chiudere il browser e quindi riaprire.

Cosa accade se gli elementi di lavoro indicano che gli utenti non sono validi?

Cancellare la cache del browser ed eliminare eventuali cookie per la sessione. Chiudere il browser e quindi riaprire.

Dopo che l'organizzazione è connessa a Microsoft Entra ID, aggiornerà gli elementi di lavoro di Azure Boards, le richieste pull e altri elementi a cui si fa riferimento nel sistema con il nuovo ID?

Sì, tutti i componenti del sistema vengono aggiornati con il nuovo ID quando l'ID di un utente viene mappato dal proprio messaggio di posta elettronica personale al messaggio di posta elettronica aziendale.

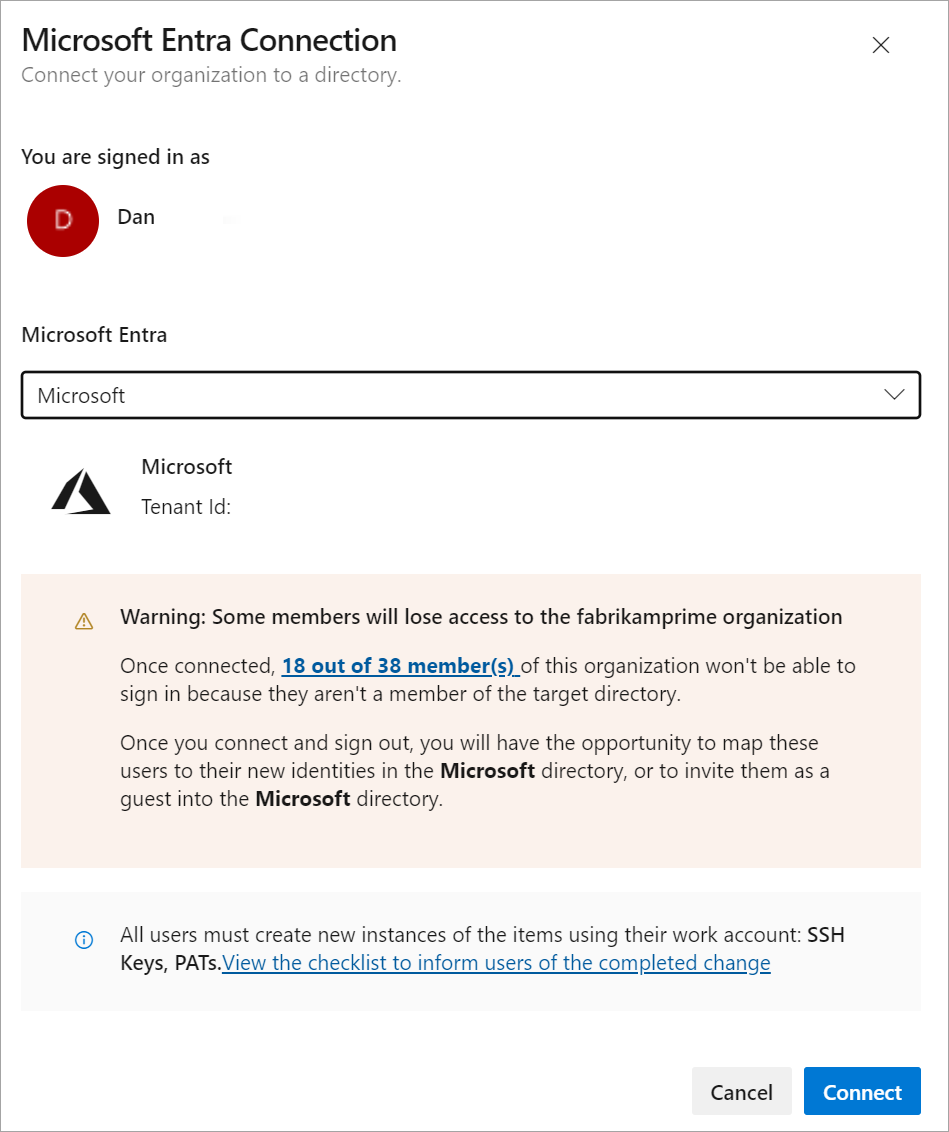

Cosa succede se viene visualizzato un avviso sui membri che perderanno l'accesso all'organizzazione?

È comunque possibile connettersi all'ID Microsoft Entra, ma provare a risolvere il problema di mapping dopo la connessione. Se hai ancora bisogno di assistenza, contatta il supporto tecnico.

Selezionare il testo in grassetto per vedere quali utenti sono interessati.

Con più di 100 membri nell'organizzazione di Azure DevOps, come è possibile connettersi a un ID Microsoft Entra?

Attualmente, è comunque possibile connettersi, ma le funzionalità di mapping e invito che consentono di risolvere gli utenti disconnessi dopo la connessione non funzionano oltre 100. Contattare il supporto tecnico.

Perché git.exe/Visual Studio non riesce a eseguire l'autenticazione dopo il collegamento o l'scollegamento dall'ID Microsoft Entra?

La cache del tenant deve essere cancellata se si usa una versione GCM precedente alla versione 1.15.0. La cancellazione della cache del tenant è semplice quanto l'eliminazione del %LocalAppData%\GitCredentialManager\tenant.cache file in ogni computer che restituisce un errore di accesso. GCM ricrea e popola automaticamente il file della cache, se necessario, nei successivi tentativi di accesso.

D: Ricerca per categorie ottenere assistenza o supporto per Azure DevOps?

R: Sono disponibili le opzioni seguenti per il supporto:

- Segnalare un problema con Azure DevOps nella community degli sviluppatori.

- Fornire un suggerimento nella community degli sviluppatori

- Ottenere consigli su Stack Overflow

- Visualizzare gli archivi del forum di Azure DevOps su MSDN