Monitorare i log Firewall di Azure (legacy) e le metriche

Suggerimento

Per un metodo migliorato per l'uso dei log del firewall, vedere Log di Firewall strutturato di Azure.

È possibile monitorare Firewall di Azure con i log del firewall. È possibile usare anche i log attività per controllare le operazioni eseguite sulle risorse di Firewall di Azure. Usando le metriche, è possibile visualizzare i contatori delle prestazioni nel portale.

Alcuni di questi log sono accessibili tramite il portale. I log possono essere inviati ai log di Monitoraggio di Azure, Archiviazione e Hub eventi ed essere analizzati nei log di Monitoraggio di Azure o con strumenti diversi come ad esempio Excel e Power BI.

Nota

Questo articolo è stato aggiornato di recente in modo da usare il termine log di Monitoraggio di Azure anziché Log Analytics. I dati di log vengono comunque archiviati in un'area di lavoro Log Analytics e vengano ancora raccolti e analizzati dallo stesso servizio Log Analytics. Si sta procedendo a un aggiornamento della terminologia per riflettere meglio il ruolo dei log in Monitoraggio di Azure. Per informazioni dettagliate, vedere Modifiche della terminologia di Monitoraggio di Azure.

Nota

È consigliabile usare il modulo Azure Az PowerShell per interagire con Azure. Per iniziare, vedere Installare Azure PowerShell. Per informazioni su come eseguire la migrazione al modulo AZ PowerShell, vedere Eseguire la migrazione di Azure PowerShell da AzureRM ad Az.

Prerequisiti

Prima di iniziare, è necessario leggere Firewall di Azure log e metriche per una panoramica dei log di diagnostica e delle metriche disponibili per Firewall di Azure.

Abilitare la registrazione diagnostica tramite il portale di Azure

Dopo aver completato questa procedura per abilitare la registrazione diagnostica possono essere necessari alcuni minuti per la visualizzazione dei dati nei log. Se non viene visualizzato nulla in un primo momento, controllare di nuovo in pochi minuti.

Nel portale di Azure aprire il gruppo di risorse del firewall e selezionare il firewall.

Selezionare Impostazioni di diagnostica in Monitoraggio.

Per Firewall di Azure sono disponibili tre log legacy specifici del servizio:

- regola dell'applicazione Firewall di Azure (Diagnostica di Azure legacy)

- regola di rete Firewall di Azure (Diagnostica di Azure legacy)

- proxy DNS Firewall di Azure (Diagnostica di Azure legacy)

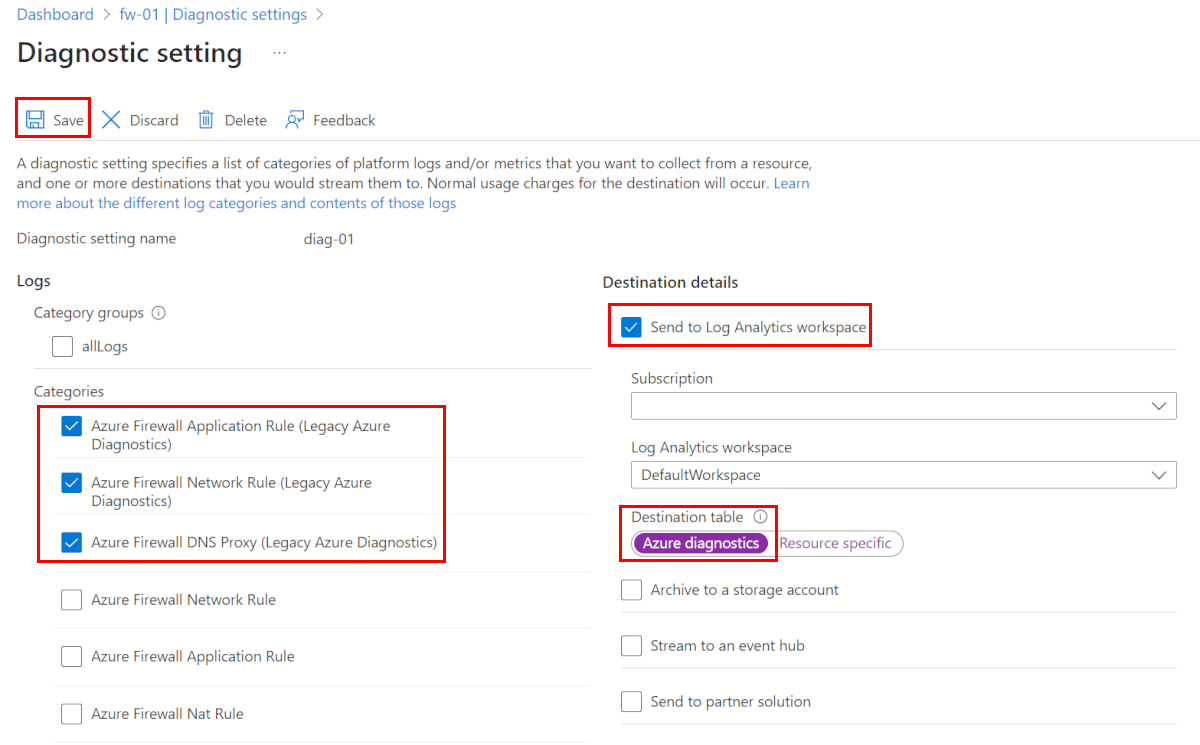

Selezionare Aggiungi impostazione di diagnostica. La pagina Impostazioni di diagnostica include le impostazioni per i log di diagnostica.

Digitare un nome per l'impostazione di diagnostica.

In Log selezionare Firewall di Azure regola applicazione (Diagnostica di Azure legacy),Firewall di Azure regola di rete (Diagnostica di Azure legacy) e Firewall di Azure proxy DNS ( Diagnostica di Azure legacy) per raccogliere i log.

Selezionare Invia a Log Analytics per configurare l'area di lavoro.

Selezionare la propria sottoscrizione.

Per la tabella Destinazione selezionare Diagnostica di Azure.

Selezionare Salva.

Abilitare la registrazione diagnostica tramite PowerShell

Registrazione attività viene abilitata automaticamente per tutte le risorse di Resource Manager. È necessario abilitare la registrazione diagnostica per iniziare a raccogliere i dati disponibili in tali log.

Per abilitare la registrazione diagnostica con PowerShell, seguire questa procedura:

Prendere nota dell'ID risorsa dell'area di lavoro Log Analytics, in cui vengono archiviati i dati di log. Questo valore è del formato:

/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/microsoft.operationalinsights/workspaces/<workspace name>È possibile usare qualsiasi area di lavoro nella sottoscrizione. Per trovare queste informazioni è possibile usare il portale di Azure. Le informazioni si trovano nella pagina Delle proprietà della risorsa.

Prendere nota dell'ID risorsa per il firewall. Questo valore è del formato:

/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/Microsoft.Network/azureFirewalls/<Firewall name>Per trovare queste informazioni è possibile usare il portale.

Abilitare la registrazione diagnostica per tutti i log e le metriche usando il cmdlet di PowerShell seguente:

$diagSettings = @{ Name = 'toLogAnalytics' ResourceId = '/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/Microsoft.Network/azureFirewalls/<Firewall name>' WorkspaceId = '/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/microsoft.operationalinsights/workspaces/<workspace name>' } New-AzDiagnosticSetting @diagSettings

Abilitare la registrazione diagnostica tramite l'interfaccia della riga di comando di Azure

Registrazione attività viene abilitata automaticamente per tutte le risorse di Resource Manager. È necessario abilitare la registrazione diagnostica per iniziare a raccogliere i dati disponibili in tali log.

Per abilitare la registrazione diagnostica con l'interfaccia della riga di comando di Azure, seguire questa procedura:

Prendere nota dell'ID risorsa dell'area di lavoro Log Analytics, in cui vengono archiviati i dati di log. Questo valore è del formato:

/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/microsoft.operationalinsights/workspaces/<workspace name>È possibile usare qualsiasi area di lavoro nella sottoscrizione. Per trovare queste informazioni è possibile usare il portale di Azure. Le informazioni si trovano nella pagina Delle proprietà della risorsa.

Prendere nota dell'ID risorsa per il firewall. Questo valore è del formato:

/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/Microsoft.Network/azureFirewalls/<Firewall name>Per trovare queste informazioni è possibile usare il portale.

Abilitare la registrazione diagnostica per tutti i log e le metriche usando il comando dell'interfaccia della riga di comando di Azure seguente:

az monitor diagnostic-settings create -n 'toLogAnalytics' --resource '/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/Microsoft.Network/azureFirewalls/<Firewall name>' --workspace '/subscriptions/<subscriptionId>/resourceGroups/<resource group name>/providers/microsoft.operationalinsights/workspaces/<workspace name>' --logs "[{\"category\":\"AzureFirewallApplicationRule\",\"Enabled\":true}, {\"category\":\"AzureFirewallNetworkRule\",\"Enabled\":true}, {\"category\":\"AzureFirewallDnsProxy\",\"Enabled\":true}]" --metrics "[{\"category\": \"AllMetrics\",\"enabled\": true}]"

Visualizzare e analizzare Log attività

È possibile visualizzare e analizzare i dati del log attività usando uno dei metodi seguenti:

Strumenti di Azure: recuperare le informazioni dal log attività con Azure PowerShell, l'interfaccia della riga di comando (CLI) di Azure, l'API REST di Azure o il portale di Azure. Le istruzioni dettagliate di ciascun metodo sono fornite nell'articolo Operazioni attività con Resource Manager.

Power BI: se non si ha già un account Power BI , è possibile provarlo gratuitamente. Usando il pacchetto di contenuto dei log attività di Azure per Power BI è possibile analizzare i dati con i dashboard preconfigurati che possono anche essere personalizzati.

Microsoft Sentinel: è possibile connettere Firewall di Azure log a Microsoft Sentinel, consentendo di visualizzare i dati di log nelle cartelle di lavoro, usarli per creare avvisi personalizzati e incorporarli per migliorare l'indagine. Il connettore dati Firewall di Azure in Microsoft Sentinel è attualmente disponibile in anteprima pubblica. Per altre informazioni, vedere Connettere dati da Firewall di Azure.

Per una panoramica, vedere il video seguente di Mohit Kumar:

Visualizzare e analizzare i log delle regole di rete e di applicazione

Firewall di Azure Cartella di lavoro offre un'area di disegno flessibile per l'analisi dei dati di Firewall di Azure. È possibile usarlo per creare report visivi avanzati all'interno del portale di Azure. È possibile accedere a più firewall distribuiti in Azure e combinarli in esperienze interattive unificate.

È anche possibile connettersi all'account di archiviazione e recuperare le voci del log JSON per i log di accesso e delle prestazioni. Dopo avere scaricato i file JSON, è possibile convertirli in CSV e visualizzarli in Excel, PowerBI o un altro strumento di visualizzazione dei dati.

Suggerimento

Se si ha familiarità con Visual Studio e i concetti di base della modifica dei valori di costanti e variabili in C#, è possibile usare i convertitori di log disponibili in GitHub.

Visualizzare le metriche

Passare a un Firewall di Azure. In Monitoraggio selezionare Metrica. Per visualizzare i valori disponibili, selezionare l'elenco a discesa METRICA.

Passaggi successivi

Dopo aver configurato il firewall per raccogliere i log, è possibile esplorare i log di Monitoraggio di Azure per visualizzare i dati.