Distribuire e configurare certificati ca aziendali per Firewall di Azure

Firewall di Azure Premium include una funzionalità di ispezione TLS, che richiede una catena di autenticazione del certificato. Per le distribuzioni di produzione, è consigliabile usare un'infrastruttura a chiave pubblica aziendale per generare i certificati usati con Firewall di Azure Premium. Usare questo articolo per creare e gestire un certificato CA intermedio per Firewall di Azure Premium.

Per altre informazioni sui certificati usati da Firewall di Azure Premium, vedere Firewall di Azure certificati Premium.

Prerequisiti

Se non si ha una sottoscrizione di Azure, creare un account gratuito prima di iniziare.

Per usare una CA aziendale per generare un certificato da usare con Firewall di Azure Premium, è necessario disporre delle risorse seguenti:

- una foresta Active Directory

- una CA radice di Servizi di certificazione Active Directory con registrazione Web abilitata

- un Firewall di Azure Premium con criteri firewall di livello Premium

- Un insieme di credenziali delle chiavi di Azure

- Un'identità gestita con autorizzazioni di lettura per certificati e segreti definiti nei criteri di accesso di Key Vault

Richiedere ed esportare un certificato

- Accedere al sito di registrazione Web nella CA radice, in genere

https://<servername>/certsrve selezionare Richiedi un certificato. - Selezionare Richiesta di certificato avanzata.

- Selezionare Crea e invia una richiesta a questa CA.

- Compilare il modulo usando il modello Autorità di certificazione subordinata.

- Inviare la richiesta e installare il certificato.

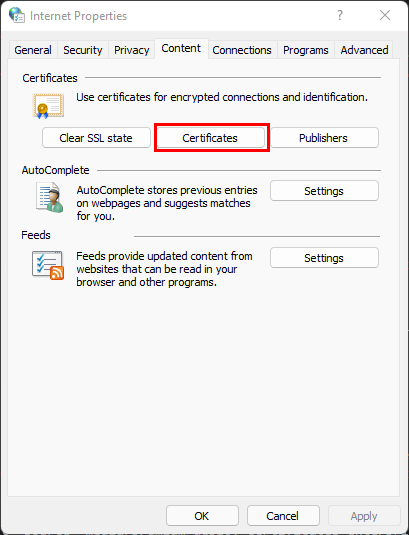

- Supponendo che questa richiesta venga effettuata da un Windows Server tramite Internet Explorer, aprire Opzioni Internet.

- Passare alla scheda Contenuto e selezionare Certificati.

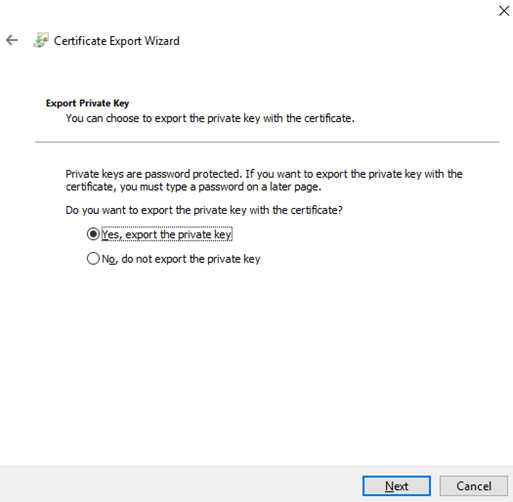

- Selezionare il certificato appena rilasciato e quindi selezionare Esporta.

- Selezionare Avanti per avviare la procedura guidata. Selezionare Sì, esportare la chiave privata e quindi selezionare Avanti.

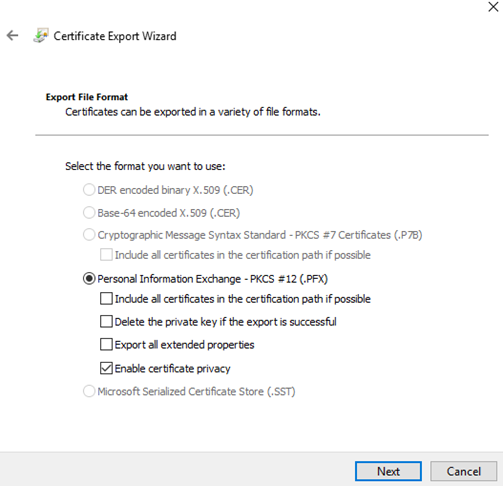

- Il formato di file pfx è selezionato per impostazione predefinita. Deselezionare Includi tutti i certificati nel percorso di certificazione, se possibile. Se si esporta l'intera catena di certificati, il processo di importazione in Firewall di Azure avrà esito negativo.

- Assegnare e confermare una password per proteggere la chiave e quindi selezionare Avanti.

- Scegliere un nome file e un percorso di esportazione e quindi selezionare Avanti.

- Selezionare Fine e spostare il certificato esportato in un percorso sicuro.

Aggiungere il certificato a un criterio firewall

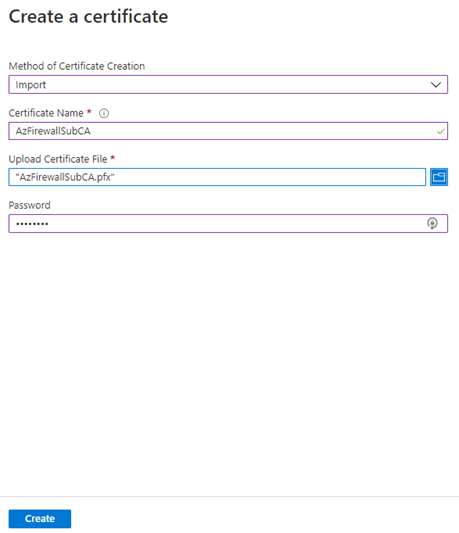

- Nella portale di Azure passare alla pagina Certificati dell'insieme di credenziali delle chiavi e selezionare Genera/Importa.

- Selezionare Importa come metodo di creazione, assegnare un nome al certificato, selezionare il file pfx esportato, immettere la password e quindi selezionare Crea.

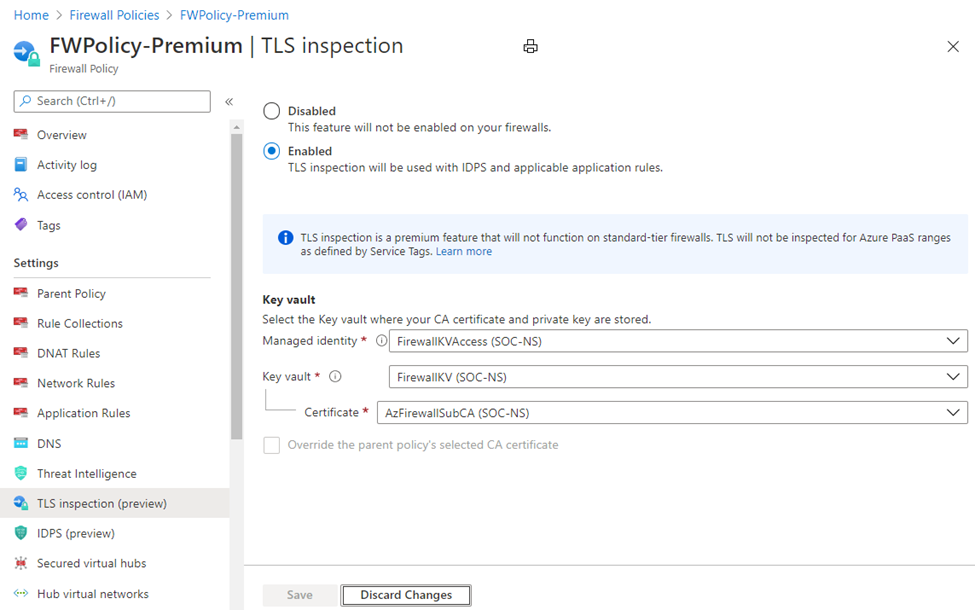

- Passare alla pagina Ispezione TLS dei criteri firewall e selezionare l'identità gestita, l'insieme di credenziali delle chiavi e il certificato.

- Seleziona Salva.

Convalidare l'ispezione TLS

- Creare una regola dell'applicazione usando l'ispezione TLS per l'URL di destinazione o il nome di dominio completo desiderato. Ad esempio:

*bing.com.

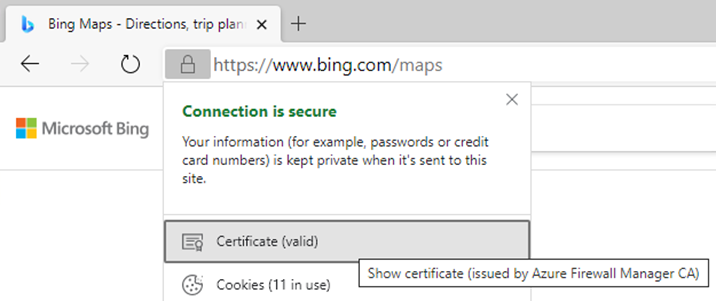

- Da un computer aggiunto a un dominio all'interno dell'intervallo di origine della regola passare alla destinazione e selezionare il simbolo di blocco accanto alla barra degli indirizzi nel browser. Il certificato deve indicare che è stato emesso dalla CA aziendale anziché da una CA pubblica.

- Mostra il certificato per visualizzare altri dettagli, incluso il percorso del certificato.

- In Log Analytics eseguire la query KQL seguente per restituire tutte le richieste soggette all'ispezione TLS:

Il risultato mostra l'URL completo del traffico controllato:AzureDiagnostics | where ResourceType == "AZUREFIREWALLS" | where Category == "AzureFirewallApplicationRule" | where msg_s contains "Url:" | sort by TimeGenerated desc