Controllare il traffico di rete in Azure HDInsight

Il traffico di rete nelle reti virtuali di Azure può essere controllato usando i modi seguenti:

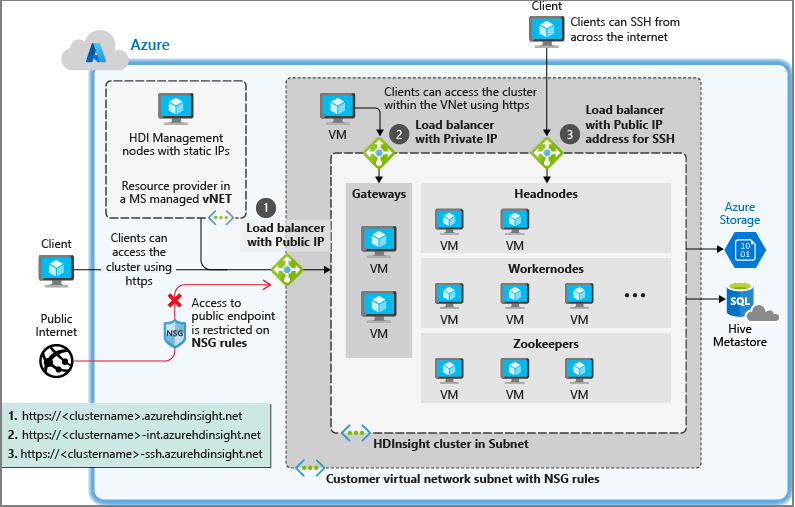

i gruppi di sicurezza di rete (NSG) consentono di filtrare il traffico di rete in ingresso e in uscita. Per altre informazioni, vedere il documento Filtrare il traffico di rete con gruppi di sicurezza di rete.

Appliance di rete virtuale (NVA) può essere usato solo con il traffico in uscita. Le NVA replicano le funzionalità di dispositivi come i firewall e i router. Per altre informazioni, vedere il documento relativo alle Appliance di rete.

Come servizio gestito, HDInsight richiede l'accesso senza restrizioni ai servizi di gestione e integrità di HDinsight sia per il traffico in ingresso che per quello in uscita dalla rete virtuale. Quando si usano i gruppi di sicurezza di rete è necessario assicurarsi che questi servizi possano ancora comunicare con il cluster HDInsight.

HDInsight con i gruppi di sicurezza di rete

Se si intende usare gruppi di sicurezza di rete per controllare il traffico di rete, eseguire le azioni seguenti prima di installare HDInsight:

Identificare l'area di Azure che si intende usare per HDInsight.

Identificare i tag del servizio richiesti da HDInsight per l'area geografica. Esistono diversi modi per ottenere questi tag di servizio:

- Consultare l'elenco dei tag del servizio pubblicati nei tag del servizio Gruppo di sicurezza di rete (NSG) per Azure HDInsight.

- Se l'area non è presente nell'elenco, usare l'API individuazione tag di servizio per trovare un tag di servizio per l'area.

- Se non è possibile usare l'API, scaricare il file JSON del tag del servizio e cercare l'area desiderata.

Creare o modificare i gruppi di sicurezza di rete per la subnet in cui si intende installare HDInsight.

- Gruppi di sicurezza di rete: consentono il traffico in ingresso sulla porta 443 dagli indirizzi IP. Ciò garantisce che i servizi di gestione di HDInsight possano raggiungere il cluster dall'esterno della rete virtuale. Per i cluster abilitati per proxy REST Kafka, consentire il traffico in ingresso sulla porta 9400. In questo modo si garantisce che il server proxy REST Kafka sia raggiungibile.

Per altre informazioni sui gruppi di sicurezza di rete, vedere Che cos'è un gruppo di sicurezza di rete.

Controllo del traffico in uscita dai cluster HDInsight

Per altre informazioni sul controllo del traffico in uscita dai cluster HDInsight, vedere configurare il traffico di rete in uscita per i cluster di Azure HDInsight.

Tunneling forzato a istanze locali

Il tunneling forzato è una configurazione di routing definita dall'utente in cui tutto il traffico da una subnet viene spinto verso una rete o un percorso specifico, ad esempio la rete locale o il firewall. Il tunneling forzato di tutti i trasferimenti di dati in locale non è consigliato a causa di grandi volumi di trasferimento dei dati e di potenziali effetti sulle prestazioni.

I clienti interessati alla configurazione del tunneling forzato devono usare metastore personalizzati e configurare la connettività appropriata dalla subnet del cluster o dalla rete locale a questi metastore personalizzati.

Per un esempio della configurazione di UDR con il firewall di Azure, vedere Configurare il traffico di rete in uscita per i cluster di Azure HDInsight.

Porte richieste

Se si intende usare un firewall e accedere al cluster dall'esterno su determinate porte, potrebbe essere necessario consentire il traffico sulle porte necessarie per lo scenario. Per impostazione predefinita, non è necessario alcun filtro speciale delle porte, purché il traffico di gestione di Azure illustrato nella sezione precedente sia autorizzato a raggiungere il cluster sulla porta 443.

Per un elenco di porte per servizi specifici, vedere il documento Porte usate dai servizi Apache Hadoop su HDInsight.

Per altre informazioni sulle regole del firewall per le appliance virtuali, vedere il documento Scenario dell'appliance virtuale.

Passaggi successivi

- Per esempi di codice ed esempi di creazione di reti virtuali di Azure, vedere Creare reti virtuali per i cluster di Azure HDInsight.

- Per un esempio completo di configurazione di HDInsight per la connessione a una rete locale, vedere Connettere HDInsight alla rete locale.

- Per altre informazioni sulle reti virtuali di Azure, vedere la panoramica sulle reti virtuali di Azure.

- Per altre informazioni sui gruppi di sicurezza di rete, vedere Gruppi di sicurezza di rete.

- Per altre informazioni sulle route definite dall'utente, vedere Route definite dall'utente e inoltro IP.

- Per ulteriori informazioni sulle reti virtuali, vedere Pianificare reti virtuali per HDInsight.