Distribuzione di versioni precedenti dello scanner client classico di Azure Information Protection

Questo articolo riguarda le versioni dello scanner di azure Information Protection precedenti alla versione 1.48.204.0, ma ancora supportate. Per aggiornare le versioni precedenti alla versione corrente, vedere Aggiornamento dello scanner di Azure Information Protection.

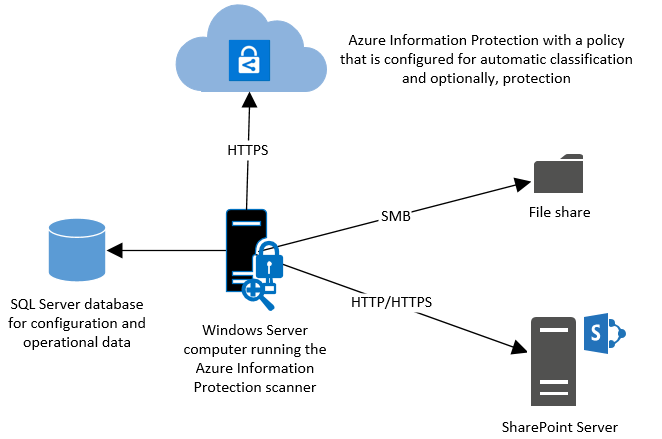

Di seguito vengono illustrate le caratteristiche dello scanner di Azure Information Protection e le relative procedure per installarlo, configurarlo ed eseguirlo.

Questo scanner viene eseguito come servizio in Windows Server e consente di individuare, classificare e proteggere i file negli archivi dati seguenti:

Percorsi UNC delle condivisioni di rete che usano il protocollo SMB (Server Message Block).

Raccolte documenti e cartelle per SharePoint Server 2019 tramite SharePoint Server 2013. Anche SharePoint 2010 è supportato per i clienti che hanno esteso il supporto per questa versione di SharePoint.

Per analizzare ed etichettare i file nei repository cloud, usare Cloud App Security invece dello scanner.

Panoramica dello scanner di Azure Information Protection

Dopo aver configurato i criteri di Azure Information Protection per le etichette che applicano la classificazione automatica, è possibile etichettare i file rilevati dallo scanner. Le etichette applicano la classificazione e, facoltativamente, applicano o rimuovono la protezione:

Lo scanner può controllare tutti i file indicizzabili da Windows, tramite IFilter installati nel computer. Quindi, per determinare se i file richiedono l'etichettatura, lo scanner usa i Microsoft 365 tipi di informazioni sulla prevenzione della perdita dei dati (DLP) predefiniti e il rilevamento dei criteri di riservatezza o Microsoft 365 modelli regex. Poiché usa il client di Azure Information Protection, lo scanner è in grado di classificare e proteggere gli stessi tipi di file.

È possibile eseguire lo scanner solo in modalità di individuazione, in cui si usano i report per verificare che cosa accadrebbe se i file fossero etichettati. Oppure è possibile eseguire lo scanner per applicare automaticamente le etichette. È anche possibile eseguire lo scanner per individuare i file che contengono tipi di informazioni riservate, senza configurare le etichette per le condizioni per l'applicazione della classificazione automatica.

Si noti che lo scanner non individua e non applica etichette in tempo reale. Effettua sistematicamente una ricerca per indicizzazione nei file presenti negli archivi dati specificati ed è possibile configurare questo ciclo in modo da eseguirlo una o più volte.

È possibile specificare i tipi di file da includere o escludere dall'analisi. Per limitare i file esaminati dallo scanner, definire un elenco di tipi di file tramite Set-AIPScannerScannedFileTypes.

Prerequisiti per lo scanner di Azure Information Protection

Prima di installare lo scanner di Azure Information Protection, verificare che i requisiti seguenti siano soddisfatti.

| Requisito | Altre informazioni |

|---|---|

| Computer Windows Server per eseguire il servizio scanner: - 4 processori core - 8 GB di RAM - 10 GB di spazio libero (media) per i file temporanei |

Windows Server 2019, Windows Server 2016 o Windows Server 2012 R2. Nota: per scopi di test o valutazione in un ambiente non di produzione, è possibile usare un sistema operativo client Windows supportato dal client azure Information Protection. Il computer può essere un computer fisico o virtuale con una connessione di rete veloce e affidabile agli archivi dati da analizzare. Lo scanner richiede spazio su disco sufficiente a creare i file temporanei per ogni file analizzato, quattro file per core. Lo spazio su disco consigliato di 10 GB consente a 4 processori core di analizzare 16 file, ognuno con una dimensione di 625 MB. Se la connettività Internet non è possibile a causa dei criteri dell'organizzazione, vedere la sezione Distribuzione dello scanner con configurazioni alternative . In caso contrario, assicurarsi che il computer disponga di connettività Internet che consenta gli URL seguenti su HTTPS (porta 443): *.aadrm.com *.azurerms.com *.informationprotection.azure.com informationprotection.hosting.portal.azure.net *.aria.microsoft.com |

| Account del servizio per eseguire il servizio scanner | Oltre a eseguire il servizio scanner nel computer Windows Server, questo account di Windows esegue l'autenticazione in Azure AD e scarica i criteri di Azure Information Protection. Questo account deve essere un account Active Directory ed essere sincronizzato con Azure AD. Se non è possibile sincronizzare questo account a causa dei criteri dell'organizzazione, vedere la sezione Distribuzione dello scanner con configurazioni alternative. I requisiti di questo account del servizio sono i seguenti: - Accedere all'assegnazione dei diritti dell'utente in locale. Questo diritto è richiesto per l'installazione e la configurazione dello scanner, ma non per il funzionamento. È necessario concedere questo diritto all'account del servizio, ma è possibile rimuoverlo dopo avere verificato che lo scanner è in grado di individuare, classificare e proteggere i file. Se non è possibile concedere questo diritto neppure per un breve periodo a causa dei criteri dell'organizzazione, vedere la sezione Distribuzione dello scanner con configurazioni alternative. - Accedere come assegnazione del diritto utente del servizio. Questo diritto viene concesso automaticamente all'account del servizio durante l'installazione dello scanner ed è richiesto per l'installazione, la configurazione e il funzionamento dello scanner. - Autorizzazioni per i repository di dati: per i repository di dati in SharePoint locale, concedere sempre l'autorizzazione Modifica se è selezionata l'opzione Aggiungi e Personalizza pagine per il sito o concedere l'autorizzazione Progettazione. Per altri repository di dati, concedere le autorizzazioni lettura e scrittura per l'analisi dei file e quindi applicare la classificazione e la protezione ai file che soddisfano le condizioni nei criteri di Azure Information Protection. Per eseguire lo scanner in modalità di individuazione solo per questi altri repository di dati, l'autorizzazione lettura è sufficiente. - Per le etichette che riproteggono o rimuovono la protezione: per garantire che lo scanner abbia sempre accesso ai file protetti, trasformare l'account in un utente con privilegi avanzati per il servizio Azure Rights Management e verificare che sia abilitata la funzionalità per utenti con privilegi avanzati. Per altre informazioni sui requisiti dell'account per l'applicazione della protezione, vedere Preparazione di utenti e gruppi per Azure Information Protection. Se inoltre sono stati implementati i controlli di onboarding per una distribuzione a fasi, verificare che questo account sia incluso nei controlli di onboarding configurati. |

| SQL Server per archiviare la configurazione dello scanner: - Istanza locale o remota - Regole di confronto senza distinzione tra maiuscole e minuscole - Ruolo Sysadmin per installare lo scanner |

SQL Server 2012 è la versione minima per le edizioni seguenti: - SQL Server Enterprise - SQL Server Standard - SQL Server Express Se si installano più istanze dello scanner, ognuna di esse richiede la propria istanza di SQL Server. Quando si installa lo scanner e l'account ha il ruolo Sysadmin, il processo di installazione crea automaticamente il database AzInfoProtectionScanner e concede il ruolo db_owner necessario all'account del servizio che esegue lo scanner. Se non è possibile ricevere il ruolo Sysadmin o se l'organizzazione richiede che i database vengano creati e configurati manualmente, vedere la sezione Distribuzione dello scanner con configurazioni alternative. Le dimensioni del database di configurazione varieranno per ogni distribuzione, ma è consigliabile allocare 500 MB ogni 1.000.000 file da analizzare. |

| Il client classico di Azure Information Protection è installato nel computer Windows Server | È necessario installare il client completo per lo scanner. Non installare solo il modulo PowerShell del client. Per istruzioni sull'installazione del client, vedere la guida per l'amministratore. Se lo scanner è stato installato in precedenza e ora è necessario aggiornarlo a una versione più recente, vedere Aggiornamento dello scanner di Azure Information Protection. |

| Etichette configurate che applicano la classificazione automatica e, facoltativamente, la protezione | Per altre informazioni su come configurare un'etichetta per le condizioni e applicare la protezione: - Come configurare le condizioni per la classificazione automatica e consigliata - Come configurare un'etichetta per la protezione Rights Management Suggerimento: è possibile usare le istruzioni dell'esercitazione per testare lo scanner con un'etichetta che cerca i numeri di carta di credito in un documento di Word preparato. Tuttavia, sarà necessario modificare la configurazione dell'etichetta in modo che l'opzione Specificare se l'etichetta viene applicata automaticamente o se viene consigliata all'utente sia impostata su Automatico anziché su Consigliato. Rimuovere quindi l'etichetta dal documento (se applicata) e copiare il file in un repository di dati per lo scanner. nonostante sia possibile eseguire lo scanner anche se non sono state configurate etichette che applicano la classificazione automatica, questo scenario non è illustrato in queste istruzioni. Altre informazioni |

| Per SharePoint raccolte documenti e cartelle da analizzare: - SharePoint 2019 - SharePoint 2016 - SharePoint 2013 - SharePoint 2010 |

Altre versioni di SharePoint non sono supportate per lo scanner. Quando si usa il controllo delle versioni, lo scanner controlla ed etichetta l'ultima versione pubblicata. Se lo scanner etichetta un file e l'approvazione del contenuto è necessario, tale file etichettato deve essere approvato per essere disponibile per gli utenti. Per le farm SharePoint di grandi dimensioni, controllare se è necessario aumentare la soglia della visualizzazione elenco (per impostazione predefinita, 5.000) per lo scanner al fine di accedere a tutti i file. Per altre informazioni, vedere la documentazione di SharePoint seguente: Gestire elenchi e raccolte di grandi dimensioni in SharePoint |

| Per i documenti di Office da analizzare: - Formati di file 97-2003 e formati Office Open XML per Word, Excel e PowerPoint |

Per altre informazioni sui tipi di file supportati dallo scanner per questi formati di file, vedere Tipi di file supportati dal client Azure Information Protection |

| Per i percorsi lunghi: - Massimo 260 caratteri, salvo se lo scanner è installato in Windows 2016 e il computer è configurato per il supporto dei percorsi lunghi |

Windows 10 e Windows Server 2016 supportano la lunghezza del percorso superiore a 260 caratteri con l'impostazione di criteri di gruppo seguente:Configurazione>computer computer> localeModelli> amministrativiTutti i percorsi lunghi diWin32 Impostazioni> Enable Win32 Per altre informazioni sul supporto dei percorsi di file lunghi, vedere la sezione Maximum Path Length Limitation (Limite massimo lunghezza del percorso) nella documentazione per sviluppatori di Windows 10. |

Se non è possibile soddisfare tutti i requisiti indicati nella tabella perché non sono consentiti dai criteri dell'organizzazione, vedere la sezione successiva per conoscere le alternative.

Se tutti i requisiti sono soddisfatti, passare alla sezione sull'installazione.

Distribuzione dello scanner con configurazioni alternative

I prerequisiti elencati nella tabella sono i requisiti predefiniti per lo scanner e sono consigliati perché costituiscono la configurazione più semplice per la distribuzione dello scanner. Sono appropriati per il test iniziale, per poter controllare le funzionalità dello scanner. In un ambiente di produzione, tuttavia, i criteri dell'organizzazione potrebbero non consentire questi requisiti predefiniti a causa di una o più delle restrizioni seguenti:

La connettività Internet dei server non è consentita

Non è possibile ottenere le autorizzazioni Sysadmin oppure i database devono essere creati e configurati manualmente

Non è possibile concedere gli account di servizio al diritto di accesso locale

Gli account del servizio non possono essere sincronizzati con Azure Active Directory, ma i server dispongono della connettività Internet

Lo scanner può soddisfare queste restrizioni, che tuttavia richiedono una configurazione aggiuntiva.

Restrizione: il server scanner non può avere connettività Internet

Seguire le istruzioni per un computer disconnesso.

Si noti che in questa configurazione lo scanner non può applicare la protezione (o rimuovere la protezione) usando la chiave basata sul cloud dell'organizzazione. Lo scanner può invece usare esclusivamente le etichette che applicano solo la classificazione o la protezione che usa HYOK.

Restrizione: non è possibile concedere all'utente il ruolo Sysadmin o i database devono essere creati e configurati manualmente

Se è possibile concedere temporaneamente all'utente il ruolo Sysadmin per installare lo scanner, è possibile rimuovere questo ruolo al termine dell'installazione dello scanner. Quando si usa questa configurazione, il database viene creato automaticamente e all'account del servizio per lo scanner vengono concesse automaticamente le autorizzazioni necessarie. L'account utente che configura lo scanner richiede tuttavia il ruolo db_owner per il database AzInfoProtectionScanner ed è necessario concedere manualmente questo ruolo all'account utente.

Se non è possibile concedere temporaneamente il ruolo Sysadmin, è necessario chiedere a un utente con diritti sysadmin di creare manualmente un database denominato AzInfoProtectionScanner prima di installare lo scanner. Per questa configurazione, è necessario assegnare i ruoli seguenti:

| Account | Ruolo a livello database |

|---|---|

| Account del servizio per lo scanner | db_owner |

| Account utente per l'installazione dello scanner | db_owner |

| Account utente per la configurazione dello scanner | db_owner |

In genere, si usa lo stesso account utente per installare e configurare lo scanner, ma, se si usano account diversi, entrambi richiedono il ruolo db_owner per il database AzInfoProtectionScanner.

Per creare un utente e concedere diritti di db_owner per questo database, chiedere all'amministratore di sistema di eseguire due volte lo script di SQL seguente. La prima volta, per l'account del servizio che esegue lo scanner e la seconda volta per installare e gestire lo scanner. Prima di eseguire lo script, sostituire domain\user con il nome di dominio e il nome dell'account utente dell'account del servizio o dell'account utente:

if not exists(select * from master.sys.server_principals where sid = SUSER_SID('domain\user')) BEGIN declare @T nvarchar(500) Set @T = 'CREATE LOGIN ' + quotename('domain\user') + ' FROM WINDOWS ' exec(@T) END

USE AzInfoProtectionScanner IF NOT EXISTS (select * from sys.database_principals where sid = SUSER_SID('domain\user')) BEGIN declare @X nvarchar(500) Set @X = 'CREATE USER ' + quotename('domain\user') + ' FROM LOGIN ' + quotename('domain\user'); exec sp_addrolemember 'db_owner', 'domain\user' exec(@X) END

Inoltre:

È necessario essere un amministratore locale nel server che eseguirà lo scanner

All'account del servizio che eseguirà lo scanner devono essere concesse le autorizzazioni controllo completo per le chiavi del Registro di sistema seguenti:

- HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\MSIPC\Server

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MSIPC\Server

Se, dopo aver configurato queste autorizzazioni, viene visualizzato un errore durante l'installazione dello scanner, l'errore può essere ignorato ed è possibile avviare manualmente il servizio scanner.

Restrizione: all'account del servizio per lo scanner non può essere concesso il diritto Log on locally (Accesso locale)

Se i criteri dell'organizzazione impediscono l'accesso locale per gli account del servizio, ma consentono il diritto Accesso come processo batch , seguire le istruzioni per Specificare e usare il parametro Token per Set-AIPAuthentication dalla guida dell'amministratore.

Restrizione: l'account del servizio scanner non può essere sincronizzato con Azure Active Directory, ma il server dispone di connettività Internet

È possibile usare un account per eseguire il servizio dello scanner e un altro per l'autenticazione in Azure Active Directory:

Per l'account del servizio dello scanner, è possibile usare un account Windows locale o un account Active Directory.

Per l'account Azure Active Directory, seguire le istruzioni per specificare e usare il parametro Token per Set-AIPAuthentication nella Guida dell'amministratore.

Installare lo scanner

Accedere al computer Windows Server che eseguirà lo scanner. Usare un account con diritti di amministratore locale e con le autorizzazioni per scrivere nel database master di SQL Server.

Aprire una sessione di Windows PowerShell con l'opzione Esegui come amministratore.

Eseguire il cmdlet Install-AIPScanner, specificando l'istanza di SQL Server in cui creare un database per lo scanner Information Protection di Azure:

Install-AIPScanner -SqlServerInstance <name>Ad esempio:

Per un'istanza predefinita:

Install-AIPScanner -SqlServerInstance SQLSERVER1Per un'istanza denominata:

Install-AIPScanner -SqlServerInstance SQLSERVER1\AIPSCANNERPer SQL Server Express:

Install-AIPScanner -SqlServerInstance SQLSERVER1\SQLEXPRESS

Quando richiesto, specificare le credenziali per l'account del servizio scanner (<dominio\nome> utente) e la password.

Verificare che il servizio sia ora installato tramiteServizistrumenti> di amministrazione.

Il servizio installato è denominato Azure Information Protection Scanner ed è configurato per l'esecuzione usando l'account del servizio scanner creato.

Ora che è stato installato lo scanner, è necessario ottenere un token di Azure AD per l'account del servizio scanner da autenticare in modo che possa essere eseguito automaticamente.

Ottenere un token di Azure AD per lo scanner

Il token di Azure AD consente all'account del servizio scanner di eseguire l'autenticazione per il servizio Azure Information Protection.

Dallo stesso computer Windows Server, o dal desktop, accedere al portale di Azure per creare due applicazioni di Azure AD necessarie per specificare un token di accesso per l'autenticazione. Dopo un accesso interattivo iniziale, questo token consente di eseguire lo scanner in modo non interattivo.

Per creare queste applicazioni, seguire le istruzioni della sezione Come assegnare un'etichetta ai file in modo non interattivo per Azure Information Protection della guida per l'amministratore.

Dal computer Windows Server, se all'account del servizio scanner è stato concesso il diritto di accesso locale per l'installazione: accedere con questo account e avviare una sessione di PowerShell. Eseguire Set-AIPAuthentication specificando i valori copiati nel passaggio precedente:

Set-AIPAuthentication -webAppId <ID of the "Web app / API" application> -webAppKey <key value generated in the "Web app / API" application> -nativeAppId <ID of the "Native" application>Quando richiesto, specificare la password per le credenziali dell'account del servizio per Azure AD e quindi fare clic su Accetto.

Se all'account del servizio scanner non è possibile concedere il diritto di accesso locale per l'installazione: seguire le istruzioni nella sezione Specificare e usare il parametro Token per Set-AIPAuthentication della Guida dell'amministratore.

Lo scanner ora ha un token per l'autenticazione ad Azure AD, che può essere valido per un anno, due anni, o senza scadenza, in base alla configurazione dell'app Web/API in Azure AD. Quando il token scade, è necessario ripetere i passaggi 1 e 2.

A questo punto si è pronti a specificare gli archivi dati da analizzare.

Specificare gli archivi dati per lo scanner

Usare il cmdlet Add-AIPScannerRepository per specificare gli archivi dati che devono essere analizzati dallo scanner di Azure Information Protection. È possibile specificare percorsi UNC e URL del server SharePoint per SharePoint raccolte documenti e cartelle.

Versioni supportate per SharePoint: SharePoint Server 2019, SharePoint Server 2016 e SharePoint Server 2013. Anche SharePoint Server 2010 è supportato per i clienti che dispongono del supporto "Extended" per questa versione di SharePoint.

Dallo stesso computer Windows Server, nella sessione di PowerShell, aggiungere il primo archivio dati eseguendo il comando seguente:

Add-AIPScannerRepository -Path <path>Ad esempio:

Add-AIPScannerRepository -Path \\NAS\DocumentsPer altri esempi, usare il comando

Get-Help Add-AIPScannerRepository -examplesdella Guida di PowerShell per questo cmdlet.Ripetere questo comando per tutti gli archivi dati da analizzare. Per rimuovere un archivio dati aggiunto in precedenza, usare il cmdlet Remove-AIPScannerRepository.

Verificare di avere specificato correttamente tutti gli archivi dati eseguendo il cmdlet Get-AIPScannerRepository:

Get-AIPScannerRepository

Con la configurazione predefinita dello scanner ora è possibile eseguire la prima analisi in modalità di individuazione.

Eseguire un ciclo di individuazione e visualizzare i report per lo scanner

Nella sessione di PowerShell avviare lo scanner eseguendo il comando seguente:

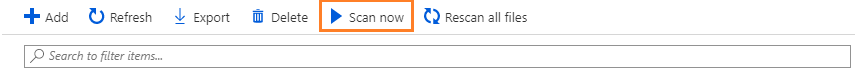

Start-AIPScanIn alternativa, è possibile avviare lo scanner dal portale di Azure. Nel riquadro Azure Information Protection - Nodi selezionare il nodo dello scanner e quindi l'opzione Analizza ora:

Attendere che lo scanner completi il ciclo eseguendo il comando seguente:

Get-AIPScannerStatusIn alternativa, è possibile visualizzare lo stato dal riquadro Azure Information Protection - Nodi nel portale di Azure, controllando la colonna STATUS.

Cercare lo stato Idle (Inattivo) invece di Scanning (Analisi in corso).

Quando lo scanner ha completato l'analisi per tutti i file negli archivi dati specificati, lo scanner viene arrestato anche se il servizio scanner rimane in esecuzione.

Controllare il registro eventi locale Applicazioni e servizi di Windows, Azure Information Protection. Questo registro indica anche quando lo scanner ha completato l'analisi, con un riepilogo dei risultati. Cercare l'ID evento informativo 911.

Esaminare i report archiviati in %localappdata%\Microsoft\MSIP\Scanner\Reports. I file summary.txt includono il tempo impiegato per l'analisi, il numero di file analizzati e il numero di file con una corrispondenza per i tipi di informazioni. I file con estensione csv includono ulteriori dettagli per ogni file. In questa cartella vengono archiviati fino a 60 report per ogni ciclo di analisi e tutti i report tranne l'ultimo vengono compressi per ridurre al minimo lo spazio su disco necessario.

Nota

È possibile modificare il livello di registrazione usando il parametro ReportLevel con Set-AIPScannerConfiguration, ma non è possibile modificare il percorso della cartella o il nome del report. Valutare la possibilità di usare una giunzione di directory per la cartella, se si vogliono archiviare i report in un volume o una partizione diversi.

Ad esempio, usando il comando Mklink:

mklink /j D:\Scanner_reports C:\Users\aipscannersvc\AppData\Local\Microsoft\MSIP\Scanner\ReportsCon l'impostazione predefinita, solo i file che soddisfano le condizioni configurate per la classificazione automatica vengono inclusi nei report dettagliati. Se non si vedono etichette applicate in questi report, controllare che la configurazione delle etichette includa la classificazione automatica anziché consigliata.

Suggerimento

Gli scanner inviano queste informazioni ad Azure Information Protection ogni cinque minuti, in modo che sia possibile visualizzare i risultati quasi in tempo reale dal portale di Azure. Per altre informazioni, vedere Reporting per Azure Information Protection.

Se i risultati non sono quelli previsti, potrebbe essere necessario ottimizzare le condizioni specificate nei criteri di Azure Information Protection. In questo caso, ripetere i passaggi da 1 a 3 finché non si è pronti a modificare la configurazione per applicare la classificazione e, facoltativamente, la protezione.

Il portale di Azure visualizza solo le informazioni sull'ultima analisi. Se è necessario visualizzare i risultati delle analisi precedenti, tornare ai report archiviati nel computer dello scanner, nella cartella %localappdata%\Microsoft\MSIP\Scanner\Reports.

Quando si è pronti ad etichettare automaticamente i file individuati dallo scanner, passare alla procedura successiva.

Configurare lo scanner per applicare la classificazione e la protezione

Per impostazione predefinita, lo scanner viene eseguito una volta e solo ai fini della creazione di report. Per modificare queste impostazioni, usare Set-AIPScannerConfiguration:

Eseguire il comando seguente nel computer Windows Server, nella sessione di PowerShell:

Set-AIPScannerConfiguration -Enforce On -Schedule AlwaysEsistono altre impostazioni di configurazione che è opportuno modificare. Indicare ad esempio se gli attributi dei file vengono modificati e quali informazioni vengono registrate nei report. Inoltre, se i criteri di Azure Information Protection includono l'impostazione che richiede un messaggio di giustificazione per abbassare il livello di classificazione o rimuovere la protezione, specificare il messaggio usando questo cmdlet. Usare il comando della Guida di PowerShell seguente per altre informazioni su ogni impostazione di configurazione:

Get-Help Set-AIPScannerConfiguration -detailedPrendere nota dell'ora corrente e avviare di nuovo lo scanner eseguendo il comando seguente:

Start-AIPScanIn alternativa, è possibile avviare lo scanner dal portale di Azure. Nel riquadro Azure Information Protection - Nodi selezionare il nodo scanner e quindi l'opzione Analizza ora:

Monitorare di nuovo il tipo di evento informativo 911 nel registro eventi, con un timestamp successivo all'avvio dell'analisi nel passaggio precedente.

Controllare quindi i report per visualizzare i dettagli dei file etichettati, la classificazione applicata a ogni file e se la protezione è stata applicata. In alternativa, usare il portale di Azure per visualizzare più facilmente queste informazioni.

Poiché la pianificazione è stata configurata in modo da essere eseguita continuamente, quando lo scanner ha completato l'analisi di tutti i file, avvia un nuovo ciclo per individuare eventuali file nuovi e modificati.

Modalità di analisi dei file

Lo scanner esegue i processi seguenti per l'analisi di file.

1. Determinare se i file sono inclusi o esclusi per l'analisi

Lo scanner ignora automaticamente i file esclusi dalla classificazione e dalla protezione, ad esempio file eseguibili e file di sistema.

È possibile modificare questo comportamento definendo un elenco di tipi di file da includere o escludere dall'analisi. Quando si specifica questo elenco e non si specifica un repository di dati, l'elenco si applica a tutti i repository di dati per cui non è stato specificato un elenco. Per specificare questo elenco, usare Set-AIPScannerScannedFileTypes.

Dopo aver specificato l'elenco di tipi di file, è possibile aggiungere un nuovo tipo di file all'elenco usando Add-AIPScannerScannedFileTypes e rimuovere un tipo di file dall'elenco usando Remove-AIPScannerScannedFileTypes.

2. Esaminare e etichettare i file

Lo scanner usa quindi i filtri per l'analisi dei tipi di file supportati. Gli stessi filtri vengono usati dal sistema operativo per Windows Search e per l'indicizzazione. Windows IFilter viene usato senza alcuna configurazione aggiuntiva per l'analisi di file usati da Word, Excel e PowerPoint, nonché di documenti PDF e file di testo.

Per l'elenco completo dei tipi di file supportati per impostazione predefinita e per informazioni aggiuntive su come configurare filtri esistenti che includono i file con estensione zip e tiff, vedere Tipi di file supportati per il controllo.

Dopo il controllo è possibile contrassegnare questi file mediante le condizioni specificate per le etichette. In alternativa, se si usa la modalità di individuazione, i file possono essere segnalati se contengono le condizioni specificate per le etichette o tutti i tipi di informazioni riservate noti.

Tuttavia lo scanner non è in grado di contrassegnare i file nelle circostanze seguenti:

Se l'etichetta applica classificazione ma non protezione e il tipo di file non supporta solo la classificazione.

Se l'etichetta applica classificazione e protezione, ma lo scanner non protegge il tipo di file.

Per impostazione predefinita lo scanner protegge solo i tipi di file di Office e i file PDF se questi sono protetti usando lo standard ISO per la crittografia dei file PDF. È possibile impostare la protezione di altri tipi di file quando si modifica il Registro di sistema, come descritto in una delle sezioni seguenti.

Ad esempio, dopo il controllo di file con estensione txt, lo scanner non può applicare un'etichetta configurata per la classificazione ma non per la protezione, perché il tipo di file con estensione txt non supporta la sola classificazione. Se l'etichetta è configurata per la classificazione e la protezione dati e il Registro di sistema viene modificato per il tipo di file con estensione txt, lo scanner può applicare un'etichetta al file.

Suggerimento

Durante questo processo, se lo scanner si arresta e non completa l'analisi di un numero elevato di file in un repository:

Potrebbe essere necessario aumentare il numero di porte dinamiche per il sistema operativo che ospita i file. Uno dei motivi per cui lo scanner supera il numero di connessioni di rete consentite e pertanto si arresta può essere la protezione avanzata dei server per SharePoint.

Per verificare se si tratta della causa dell'arresto dello scanner, verificare se il messaggio di errore seguente viene registrato per lo scanner in %localappdata%\Microsoft\MSIP\Logs\MSIPScanner.iplog (compresso se sono presenti più log): Non è possibile connettersi al server remoto ---> System.Net.SocketException: solo un utilizzo di ogni indirizzo socket (protocollo/indirizzo di rete/porta) è normalmente consentito: Porta

Per altre informazioni su come visualizzare l'intervallo di porte corrente e aumentarlo, vedere Impostazioni che possono essere modificate per migliorare le prestazioni di rete.

Per le farm SharePoint di grandi dimensioni, potrebbe essere necessario aumentare la soglia della visualizzazione elenco (per impostazione predefinita, 5.000). Per altre informazioni, vedere la documentazione di SharePoint seguente: Gestire elenchi e librerie di grandi dimensioni in SharePoint.

3. Etichettare i file che non possono essere controllati

Per i tipi di file che non possono essere controllati, lo scanner applica l'etichetta predefinita nei criteri di Azure Information Protection oppure l'etichetta predefinita configurata per lo scanner.

Come nel passaggio precedente, lo scanner non è in grado di contrassegnare i file nelle circostanze seguenti:

Se l'etichetta applica classificazione ma non protezione e il tipo di file non supporta solo la classificazione.

Se l'etichetta applica classificazione e protezione, ma lo scanner non protegge il tipo di file.

Per impostazione predefinita lo scanner protegge solo i tipi di file di Office e i file PDF se questi sono protetti usando lo standard ISO per la crittografia dei file PDF. È possibile impostare la protezione di altri tipi di file quando si modifica il Registro di sistema, come descritto di seguito.

Modifica del Registro di sistema per lo scanner

Per modificare il comportamento predefinito dello scanner per la protezione di tipi di file diversi dai file di Office e i file PDF, è necessario modificare manualmente il Registro di sistema e specificare i tipi di file aggiuntivi da proteggere e il tipo di protezione (nativa o generica). Per fare riferimento alla protezione generica, questa documentazione per sviluppatori usa il termine "PFile". Inoltre, specificatamente per lo scanner:

Lo scanner ha il proprio comportamento predefinito: solo Office formati di file e documenti PDF sono protetti per impostazione predefinita. Se il Registro di sistema non viene modificato, tutti gli altri tipi di file non verranno etichettati né protetti dallo scanner.

Se si desidera lo stesso comportamento di protezione predefinito del client di Azure Information Protection, in cui tutti i file vengono protetti automaticamente con protezione nativa o generica: specificare il

*carattere jolly come chiave del Registro di sistema,Encryptioncome valore (REG_SZ) eDefaultcome dati del valore.

Quando si modifica il Registro di sistema, creare manualmente la chiave MSIPC e la chiave FileProtection se non esistono, nonché una chiave per ogni estensione del nome file.

Ad esempio, per fare in modo che lo scanner protegga le immagini TIFF oltre ai file di Office e ai file PDF, il Registro di sistema dopo la modifica avrà un aspetto simile all'immagine seguente. Dato che sono file immagine, i file con estensione tiff supportano la protezione nativa e l'estensione di file risultante è ptiff.

Per un elenco di file di testo e file immagine che supportano la protezione nativa ma vanno specificati nel Registro di sistema, vedere Tipi di file supportati per la classificazione e la protezione nella Guida dell'amministratore.

Per i file che non supportano la protezione nativa, specificare l'estensione del nome file come nuova chiave e PFile per la protezione generica. L'estensione del nome file risultante per il file protetto è pfile.

Ripetizione dell'analisi dei file

Per il primo ciclo di analisi, lo scanner analizza tutti i file negli archivi dati configurati e quindi per le analisi successive, vengono controllati solo i file nuovi o modificati.

È possibile forzare lo scanner a controllare di nuovo tutti i file eseguendo Start-AIPScan con il parametro Reset . Lo scanner deve essere configurato per un pianificare manuale, che richiede che il parametro Schedule sia impostato su Manuale con Set-AIPScannerConfiguration.

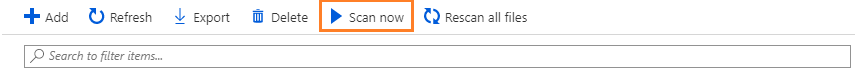

In alternativa, è possibile forzare lo scanner a controllare di nuovo tutti i file dal riquadro Azure Information Protection - Nodi nel portale di Azure. Selezionare lo scanner nell'elenco e quindi selezionare l'opzione Ripeti l'analisi di tutti i file:

È utile verificare nuovamente i file quando si vuole che i report includano tutti i file e questa configurazione viene in genere usata quando lo scanner viene eseguito in modalità di individuazione. Al termine di un'analisi completa, il tipo di analisi diventa automaticamente incrementale in modo che per le analisi successive vengono analizzati solo i file nuovi o modificati.

Inoltre, tutti i file vengono controllati quando lo scanner scarica un criterio di Azure Information Protection con condizioni nuove o modificate. Lo scanner aggiorna i criteri ogni ora, all'avvio del servizio e quando risalgono a più di un'ora prima.

Suggerimento

Se è necessario aggiornare i criteri prima di questo intervallo di un'ora, ad esempio durante un periodo di test, eliminare manualmente il file dei criteri Policy.msip da %LocalAppData%\Microsoft\MSIP\Policy.msip e %LocalAppData%\Microsoft\MSIP\Scanner. Riavviare il servizio scanner di Azure Information Protection.

Se sono state modificate le impostazioni di protezione dei criteri, attendere 15 minuti dal salvataggio delle impostazioni di protezione prima di riavviare il servizio.

Se lo scanner ha scaricato criteri per cui non sono state configurate condizioni automatiche, la copia del file dei criteri nella cartella dello scanner non viene aggiornata. In questo scenario, è necessario eliminare il file di criteri Policy.msip sia da %LocalAppData%\Microsoft\MSIP\Policy.msip che da %LocalAppData%\Microsoft\MSIP\Scanner prima che lo scanner possa usare un nuovo file dei criteri scaricato con etichette calcolate correttamente per le condizioni automatiche.

Uso dello scanner con configurazioni alternative

Lo scanner di Azure Information Protection supporta due scenari alternativi in cui non è necessario configurare le etichette per le condizioni:

Applicare un'etichetta predefinita a tutti i file in un repository di dati.

Per questa configurazione, usare il cmdlet Set-AIPScannerRepository e impostare il parametro MatchPolicy su Off.

I contenuti dei file non vengono esaminati e tutti i file nel repository di dati vengono etichettati in base all'etichetta predefinita specificata per il repository (con il parametro SetDefaultLabel) oppure, se questa non è specificata, con l'etichetta predefinita specificata come impostazione di criteri per l'account dello scanner.

Identificare tutte le condizioni personalizzate e i tipi di informazioni riservate noti.

Per questa configurazione, usare il cmdlet Set-AIPScannerConfiguration e impostare il parametro DiscoverInformationTypes su All.

Lo scanner usa eventuali condizioni personalizzate specificate per le etichette nei criteri di Azure Information Protection e l'elenco di tipi di informazioni che è possibile specificare per le etichette nei criteri di Azure Information Protection.

La guida introduttiva seguente usa questa configurazione, anche se è per la versione corrente dello scanner : Avvio rapido: Trovare le informazioni riservate disponibili.

Ottimizzazione delle prestazioni dello scanner

Usare le linee guida seguenti per ottimizzare le prestazioni dello scanner. Tuttavia, se la priorità è la velocità di risposta del computer scanner anziché le prestazioni dello scanner, è possibile usare un'impostazione client avanzata per limitare il numero di thread usati dallo scanner.

Per ottimizzare le prestazioni dello scanner:

Disporre di una connessione di rete ad alta velocità e affidabile tra il computer dello scanner e l'archivio dei dati analizzati

Ad esempio, inserire il computer dello scanner nella stessa rete LAN o (scelta consigliata) nello stesso segmento di rete dell'archivio dei dati analizzati.

La qualità della connessione di rete influisce sulle prestazioni dello scanner perché per controllare i file lo scanner trasferisce il contenuto dei file nel computer che esegue il servizio di analisi. Quando si riduce o si elimina il numero di hop di rete per i dati, si riduce anche il carico sulla rete.

Verificare che il computer dello scanner abbia risorse del processore disponibili

La ricerca di una corrispondenza nel contenuto dei file in base alle condizioni configurate e la crittografia e la decrittografia dei file sono operazioni che richiedono un uso intensivo del processore. Monitorare i cicli di analisi tipici degli archivi dati specificati per identificare se una mancanza di risorse del processore influisce negativamente sulle prestazioni dello scanner.

Altri fattori che influenzano le prestazioni dello scanner:

Carico corrente e tempi di risposta degli archivi dati che contengono i file da analizzare

Esecuzione dello scanner in modalità di individuazione o applicazione

La modalità di individuazione ha in genere una velocità di analisi maggiore rispetto alla modalità di applicazione poiché l'individuazione richiede una sola azione di lettura dei file, mentre la modalità di applicazione richiede azioni di lettura e scrittura.

Modifica delle condizioni in Azure Information Protection

Il primo ciclo di analisi nel quale lo scanner deve controllare ogni file richiede più tempo rispetto ai cicli di analisi successivi in cui, per impostazione predefinita, vengono analizzati solo i file nuovi e modificati. Tuttavia, se si modificano le condizioni nei criteri di Azure Information Protection, tutti i file vengono analizzati nuovamente come descritto nella sezione precedente.

La costruzione di espressioni regex per condizioni personalizzate

Per evitare un consumo intenso di memoria e il rischio di timeout (15 minuti per ogni file), rivedere le espressioni regex per assicurarsi che usino criteri di ricerca efficienti. Ad esempio:

Evitare quantificatori greedy

Usare gruppi di non acquisizione, ad esempio

(?:expression)invece di(expression)

Livello di registrazione selezionato

È possibile scegliere tra Debug, Info (Informazioni), Error (Errore) e Off (Disattivato) per i report dello scanner. Off (Disattivato) offre le prestazioni migliori; Debug rallenta considerevolmente lo scanner ed è consigliabile usarlo solo per la ricerca e la risoluzione dei problemi. Per altre informazioni, vedere il parametro ReportLevel per il cmdlet Set-AIPScannerConfiguration eseguendo

Get-Help Set-AIPScannerConfiguration -detailed.File:

Ad eccezione dei file Excel, i file Office sono più rapidamente analizzati rispetto ai file PDF.

I file non protetti sono più veloci da analizzare rispetto ai file protetti.

I file di grandi dimensioni richiedono più tempo per l'analisi rispetto ai file di piccole dimensioni.

Inoltre:

Verificare che l'account del servizio che esegue lo scanner disponga solo dei diritti documentati nella sezione Prerequisiti dello scanner e quindi configurare l'impostazione client avanzata per disabilitare il livello di integrità basso per lo scanner.

L'esecuzione dello scanner è più rapida quando si usa la configurazione alternativa per applicare un'etichetta predefinita a tutti i file in quanto lo scanner non esamina i contenuti del file.

L'esecuzione dello scanner è più lenta quando si usa la configurazione alternativa per identificare tutte le condizioni personalizzate e i tipi di informazioni riservate noti.

È possibile ridurre i timeout dello scanner con impostazioni client avanzate per migliorare le velocità di analisi e ridurre il consumo di memoria, ma con il riconoscimento che alcuni file potrebbero essere ignorati.

Elenco dei cmdlet per lo scanner

Altri cmdlet per lo scanner consentono di modificare l'account del servizio e il database per lo scanner, ottenere le impostazioni correnti per lo scanner e disinstallare il servizio scanner. Lo scanner usa i cmdlet seguenti:

Add-AIPScannerScannedFileTypes

Add-AIPScannerRepository

Get-AIPScannerConfiguration

Get-AIPScannerRepository

Get-AIPScannerStatus

Install-AIPScanner

Remove-AIPScannerRepository

Remove-AIPScannerScannedFileTypes

Set-AIPScanner

Set-AIPScannerConfiguration

Set-AIPScannerScannedFileTypes

Set-AIPScannerRepository

Start-AIPScan

Uninstall-AIPScanner

Update-AIPScanner

Nota

Molti di questi cmdlet sono ora deprecati nella versione corrente dello scanner e la Guida online per i cmdlet dello scanner riflette questa modifica. Per la Guida al cmdlet precedente alla versione 1.48.204.0 dello scanner, usare il comando predefinito Get-Help <cmdlet name> nella sessione di PowerShell.

ID registro eventi e descrizioni per lo scanner

Usare le sezioni seguenti per identificare gli ID evento e le descrizioni possibili per lo scanner. Gli eventi vengono registrati nel server su cui viene seguito il servizio scanner, nel registro eventi di applicazioni e servizi di Windows, Azure Information Protection.

Informazione 910

Ciclo dello scanner avviato.

Questo evento viene registrato quando il servizio scanner viene avviato e inizia a cercare i file negli archivi dati specificati.

Informazione 911

Ciclo dello scanner completato.

Questo evento viene registrato quando lo scanner ha completato un'analisi manuale o un ciclo in caso di pianificazione continua.

Se lo scanner è stato configurato per l'esecuzione manuale anziché continua, per eseguire una nuova analisi usare il cmdlet Start-AIPScan. Per modificare la pianificazione, usare il cmdlet Set AIPScannerConfiguration e il parametro Pianificazione.

Passaggi successivi

Se si è interessati a scoprire come è stato implementato questo scanner dai team Microsoft Core Services Engineering e Operations, leggere il case study tecnico: Automating data protection with Azure Information Protection scanner (Automatizzazione della protezione dei dati con lo scanner di Azure Information Protection).

Si potrebbe chiedersi: qual è la differenza tra l'istanza dell'ISTANZA del server di Windows e lo scanner di Azure Information Protection?

È anche possibile usare PowerShell per classificare e proteggere in modo interattivo i file dal computer desktop. Per altre informazioni su questo e altri scenari che usano PowerShell, vedere Uso di PowerShell con il client Azure Information Protection.