Creare ed effettuare il provisioning di IoT Edge per Linux su dispositivi Windows su larga scala usando certificati X.509

Si applica a:![]() IoT Edge 1.4

IoT Edge 1.4

Importante

IoT Edge 1.4 è la versione supportata. Se si usa una versione precedente, vedere Aggiornare IoT Edge.

Questo articolo fornisce istruzioni end-to-end per il provisioning automatico di uno o più dispositivi IoT Edge per Linux nei dispositivi Windows che usano certificati X.509. È possibile effettuare automaticamente il provisioning dei dispositivi Azure IoT Edge con il servizio device provisioning (DPS) hub IoT di Azure. Se non si ha familiarità con il processo di provisioning automatico, esaminare la panoramica del provisioning prima di continuare.

Le attività sono le seguenti:

- Generare certificati e chiavi.

- Creare una registrazione singola per un singolo dispositivo o una registrazione di gruppo per un set di dispositivi.

- Distribuire una macchina virtuale Linux con il runtime IoT Edge installato e connetterlo al hub IoT.

L'uso di certificati X.509 come meccanismo di attestazione è un ottimo modo per aumentare la produzione e semplificare il provisioning dei dispositivi. In genere, i certificati X.509 sono disposti in una catena di certificati di trust. A partire da un certificato radice autofirmato o attendibile, ogni certificato nella catena firma il certificato inferiore successivo. Questo modello crea una catena di attendibilità delegata dal certificato radice verso il basso attraverso ogni certificato intermedio al certificato finale del dispositivo downstream installato in un dispositivo.

Prerequisiti

Risorse cloud

- Un hub IoT attivo

- Istanza del servizio device provisioning hub IoT in Azure, collegata all'hub IoT

- Se non si dispone di un'istanza del servizio device provisioning, è possibile seguire le istruzioni riportate nella guida introduttiva Creare un nuovo servizio di provisioning dei dispositivi hub IoT e Collegare l'hub IoT e il servizio device provisioning dell'avvio rapido hub IoT servizio device provisioning.

- Dopo aver eseguito il servizio device provisioning, copiare il valore di Ambito ID dalla pagina di panoramica. Questo valore viene usato quando si configura il runtime IoT Edge.

Requisiti dei dispositivi

Un dispositivo Windows con i requisiti minimi seguenti:

Requisiti di sistema

- Windows 101/11 (Pro, Enterprise, IoT Enterprise)

- Windows Server 20191/2022

1 Windows 10 e Windows Server 2019 build minima 17763 con tutti gli aggiornamenti cumulativi correnti installati.

Requisiti hardware

- Memoria minima disponibile: 1 GB

- Spazio su disco minimo: 10 GB

Supporto per la virtualizzazione

- In Windows 10 abilitare Hyper-V. Per altre informazioni, vedere Installare Hyper-V in Windows 10.

- In Windows Server installare il ruolo Hyper-V e creare un commutatore di rete predefinito. Per altre informazioni, vedere Virtualizzazione annidata per Azure IoT Edge per Linux in Windows.

- In una macchina virtuale configurare la virtualizzazione annidata. Per altre informazioni, vedere Virtualizzazione annidata.

Supporto per la rete

- Windows Server non è dotato di un'opzione predefinita. Prima di poter distribuire EFLOW in un dispositivo Windows Server, è necessario creare un commutatore virtuale. Per altre informazioni, vedere Creare un commutatore virtuale per Linux in Windows.

- Le versioni di Windows Desktop sono dotate di un commutatore predefinito che può essere usato per l'installazione di EFLOW. Se necessario, è possibile creare un commutatore virtuale personalizzato.

Suggerimento

Se si vogliono usare moduli Linux con accelerazione GPU nella distribuzione di Azure IoT Edge per Linux in Windows, sono disponibili diverse opzioni di configurazione.

Sarà necessario installare i driver corretti a seconda dell'architettura GPU e potrebbe essere necessario accedere a una build del programma Windows Insider. Per determinare le esigenze di configurazione e soddisfare questi prerequisiti, vedere Accelerazione GPU per Azure IoT Edge per Linux in Windows.

Assicurarsi di dedicare il tempo necessario per soddisfare i prerequisiti per l'accelerazione GPU. Sarà necessario riavviare il processo di installazione se si decide di volere l'accelerazione GPU durante l'installazione.

Strumenti di sviluppo

Preparare il dispositivo di destinazione per l'installazione di Azure IoT Edge per Linux in Windows e la distribuzione della macchina virtuale Linux:

Impostare i criteri di esecuzione nel dispositivo di destinazione su

AllSigned. È possibile controllare i criteri di esecuzione correnti in un prompt di PowerShell con privilegi elevati usando il comando seguente:Get-ExecutionPolicy -ListSe il criterio di esecuzione di non

AllSignedè , è possibile impostare i criteri dilocal machineesecuzione usando:Set-ExecutionPolicy -ExecutionPolicy AllSigned -Force

Per altre informazioni sul modulo Azure IoT Edge per Linux in Windows PowerShell, vedere le informazioni di riferimento sulle funzioni di PowerShell.

Generare certificati di identità del dispositivo

Il certificato di identità del dispositivo è un certificato downstream che si connette tramite una catena di certificati di attendibilità al certificato dell'autorità di certificazione X.509 principale. Il certificato di identità del dispositivo deve avere il nome comune (CN) impostato sull'ID dispositivo che si vuole che il dispositivo abbia nell'hub IoT.

I certificati di identità del dispositivo vengono usati solo per il provisioning del dispositivo IoT Edge e l'autenticazione del dispositivo con hub IoT di Azure. Non firmano certificati, a differenza dei certificati della CA che il dispositivo IoT Edge presenta ai moduli o ai dispositivi downstream per la verifica. Per altre informazioni, vedere Dettagli sull'utilizzo dei certificati di Azure IoT Edge.

Dopo aver creato il certificato di identità del dispositivo, è necessario avere due file: un file cer o pem che contiene la parte pubblica del certificato e un file cer o pem con la chiave privata del certificato. Se si prevede di usare la registrazione dei gruppi in DPS, è necessaria anche la parte pubblica di un certificato CA intermedio o radice nella stessa catena di certificati di attendibilità.

Per configurare il provisioning automatico con X.509, sono necessari i file seguenti:

- Certificato di identità del dispositivo e certificato della chiave privata. Il certificato di identità del dispositivo viene caricato nel servizio Device Provisioning se si crea una registrazione singola. La chiave privata viene passata al runtime di IoT Edge.

- Un certificato a catena completa, che deve avere almeno l'identità del dispositivo e i certificati intermedi in esso contenuti. Il certificato della catena completa viene passato al runtime di IoT Edge.

- Un certificato CA intermedio o radice dalla catena di certificati di attendibilità. Questo certificato viene caricato nel servizio Device Provisioning se si crea una registrazione di gruppo.

Nota

Attualmente, una limitazione in libiothsm impedisce l'uso di certificati che scadono il 1° gennaio 2038.

Usare i certificati di test (facoltativo)

Se non si dispone di un'autorità di certificazione disponibile per creare nuovi certificati di identità e si vuole provare questo scenario, il repository Git di Azure IoT Edge contiene script che è possibile usare per generare certificati di test. Questi certificati sono progettati solo per i test di sviluppo e non devono essere usati nell'ambiente di produzione.

Per creare certificati di test, seguire la procedura descritta in Creare certificati demo per testare le funzionalità dei dispositivi IoT Edge. Completare le due sezioni necessarie per configurare gli script di generazione del certificato e per creare un certificato CA radice. Seguire quindi la procedura per creare un certificato di identità del dispositivo. Al termine, dovrebbe essere presente la catena di certificati e la coppia di chiavi seguenti:

<WRKDIR>\certs\iot-edge-device-identity-<name>-full-chain.cert.pem<WRKDIR>\private\iot-edge-device-identity-<name>.key.pem

Questi certificati sono necessari nel dispositivo IoT Edge. Se si intende usare la registrazione singola in DPS, si caricherà il file con estensione cert.pem. Se si intende usare la registrazione di gruppo in DPS, è necessario anche un certificato CA intermedio o radice nella stessa catena di certificati di attendibilità da caricare. Se si usano certificati demo, usare il certificato per la <WRKDIR>\certs\azure-iot-test-only.root.ca.cert.pem registrazione del gruppo.

Creare una registrazione nel servizio Device Provisioning

Usare i certificati e le chiavi generati per creare una registrazione in DPS per uno o più dispositivi IoT Edge.

Se si vuole effettuare il provisioning di un singolo dispositivo IoT Edge, creare una registrazione singola. Se è necessario eseguire il provisioning di più dispositivi, seguire la procedura per creare una registrazione del gruppo DPS.

Quando si crea una registrazione nel servizio Device Provisioning, si ha la possibilità di dichiarare un valore di Stato dispositivo gemello iniziale. Nel dispositivo gemello è possibile impostare tag per raggruppare i dispositivi in base a una qualsiasi metrica necessaria nella propria soluzione, come l'area, l'ambiente, la località o il tipo di dispositivo. Questi tag vengono usati per creare distribuzioni automatiche.

Per altre informazioni sulle registrazioni nel servizio device provisioning, vedere Come gestire le registrazioni dei dispositivi.

Creare una registrazione singola del servizio Device Provisioning

Le registrazioni individuali accettano la parte pubblica del certificato di identità di un dispositivo e corrispondono al certificato nel dispositivo.

Suggerimento

I passaggi descritti in questo articolo sono relativi alla portale di Azure, ma è anche possibile creare registrazioni singole usando l'interfaccia della riga di comando di Azure. Per altre informazioni, vedere az iot dps enrollment. Come parte del comando dell'interfaccia della riga di comando, usare il flag abilitato per edge per specificare che la registrazione è per un dispositivo IoT Edge.

Nella portale di Azure passare all'istanza di hub IoT servizio device provisioning.

In le impostazioni selezionare Gestisci registrazioni.

Selezionare Aggiungi registrazione singola, quindi completare la procedura seguente per configurare la registrazione:

Meccanismo: selezionare X.509.

File con estensione pem o cer del certificato primario: caricare il file pubblico dal certificato di identità del dispositivo. Se sono stati usati gli script per generare un certificato di test, scegliere il file seguente:

<WRKDIR>\certs\iot-edge-device-identity-<name>.cert.pemhub IoT ID dispositivo: specificare un ID per il dispositivo se si vuole. È possibile usare gli ID dispositivo per identificare come destinazione un singolo dispositivo per la distribuzione di moduli. Se non si specifica un ID dispositivo, viene usato il nome comune (CN) nel certificato X.509.

Dispositivo IoT Edge: selezionare True per dichiarare che la registrazione è per un dispositivo IoT Edge.

Selezionare gli hub IoT a cui è possibile assegnare questo dispositivo: scegliere l'hub IoT collegato a cui si vuole connettere il dispositivo. È possibile scegliere più hub e il dispositivo verrà assegnato a uno di essi in base ai criteri di allocazione selezionati.

Stato dispositivo gemello iniziale: aggiungere un valore di tag da aggiungere al dispositivo gemello se si vuole. È possibile usare i tag per indirizzare i gruppi di dispositivi per la distribuzione automatica. Ad esempio:

{ "tags": { "environment": "test" }, "properties": { "desired": {} } }

Seleziona Salva.

In Gestisci registrazioni è possibile visualizzare l'IDregistrazione per la registrazione appena creata. Prendere nota di esso, perché può essere usato quando si effettua il provisioning del dispositivo.

Ora che esiste una registrazione per questo dispositivo, il runtime di IoT Edge può effettuare automaticamente il provisioning del dispositivo durante l'installazione.

Installare IoT Edge

Distribuire Azure IoT Edge per Linux in Windows nel dispositivo di destinazione.

Nota

Il processo di PowerShell seguente illustra come distribuire IoT Edge per Linux in Windows nel dispositivo locale. Per eseguire la distribuzione in un dispositivo di destinazione remota tramite PowerShell, è possibile usare Remote PowerShell per stabilire una connessione a un dispositivo remoto ed eseguire questi comandi in remoto su tale dispositivo.

In una sessione di PowerShell con privilegi elevati eseguire uno dei comandi seguenti a seconda dell'architettura del dispositivo di destinazione per scaricare IoT Edge per Linux in Windows.

X64/AMD64

$msiPath = $([io.Path]::Combine($env:TEMP, 'AzureIoTEdge.msi')) $ProgressPreference = 'SilentlyContinue' Invoke-WebRequest "https://aka.ms/AzEFLOWMSI_1_4_LTS_X64" -OutFile $msiPathARM64

$msiPath = $([io.Path]::Combine($env:TEMP, 'AzureIoTEdge.msi')) $ProgressPreference = 'SilentlyContinue' Invoke-WebRequest "https://aka.ms/AzEFLOWMSI_1_4_LTS_ARM64" -OutFile $msiPath

Installare IoT Edge per Linux in Windows nel dispositivo.

Start-Process -Wait msiexec -ArgumentList "/i","$([io.Path]::Combine($env:TEMP, 'AzureIoTEdge.msi'))","/qn"È possibile specificare directory IoT Edge personalizzate per Linux in Windows e VHDX aggiungendo

INSTALLDIR="<FULLY_QUALIFIED_PATH>"parametri eVHDXDIR="<FULLY_QUALIFIED_PATH>"al comando di installazione. Ad esempio, se si vuole usare la cartella D:\EFLOW per l'installazione e D :\EFLOW-VHDX per VHDX, è possibile usare il cmdlet di PowerShell seguente.Start-Process -Wait msiexec -ArgumentList "/i","$([io.Path]::Combine($env:TEMP, 'AzureIoTEdge.msi'))","/qn","INSTALLDIR=D:\EFLOW", "VHDXDIR=D:\EFLOW-VHDX"Impostare i criteri di esecuzione nel dispositivo di destinazione su

AllSignedse non lo è già. Vedere i prerequisiti di PowerShell per i comandi per controllare i criteri di esecuzione correnti e impostare i criteri di esecuzione suAllSigned.Creare la distribuzione di IoT Edge per Linux in Windows. La distribuzione crea la macchina virtuale Linux e installa automaticamente il runtime di IoT Edge.

Deploy-EflowSuggerimento

Per impostazione predefinita, il

Deploy-Eflowcomando crea la macchina virtuale Linux con 1 GB di RAM, 1 core vCPU e 16 GB di spazio su disco. Tuttavia, le risorse necessarie per la macchina virtuale dipendono in modo elevato dai carichi di lavoro distribuiti. Se la macchina virtuale non dispone di memoria sufficiente per supportare i carichi di lavoro, l'avvio non riuscirà.È possibile personalizzare le risorse disponibili della macchina virtuale usando i

Deploy-Eflowparametri facoltativi del comando. Questa operazione è necessaria per distribuire EFLOW in un dispositivo con i requisiti hardware minimi.Ad esempio, il comando seguente crea una macchina virtuale con 1 core vCPU, 1 GB di RAM (rappresentati in MB) e 2 GB di spazio su disco:

Deploy-Eflow -cpuCount 1 -memoryInMB 1024 -vmDataSize 2Per informazioni su tutti i parametri facoltativi disponibili, vedere Funzioni di PowerShell per IoT Edge per Linux in Windows.

Avviso

Per impostazione predefinita, la macchina virtuale EFLOW Linux non ha alcuna configurazione DNS. Le distribuzioni che usano DHCP tenteranno di ottenere la configurazione DNS propagata dal server DHCP. Controllare la configurazione DNS per garantire la connettività Internet. Per altre informazioni, vedere AzEFLOW-DNS.

È possibile assegnare una GPU alla distribuzione per abilitare i moduli Linux con accelerazione GPU. Per ottenere l'accesso a queste funzionalità, è necessario installare i prerequisiti descritti in dettaglio in Accelerazione GPU per Azure IoT Edge per Linux in Windows.

Per usare un pass-through GPU, aggiungere i parametri gpuName, gpuPassthroughType e gpuCount al

Deploy-Eflowcomando. Per informazioni su tutti i parametri facoltativi disponibili, vedere Funzioni di PowerShell per IoT Edge per Linux in Windows.Avviso

L'abilitazione del pass-through del dispositivo hardware può aumentare i rischi per la sicurezza. Microsoft consiglia un driver di mitigazione dei dispositivi dal fornitore della GPU, se applicabile. Per altre informazioni, vedere Distribuire dispositivi grafici usando l'assegnazione di dispositivi discreti.

Immettere "Y" per accettare le condizioni di licenza.

Immettere "O" o "R" per attivare o disattivare i dati di diagnostica facoltativi, a seconda delle preferenze.

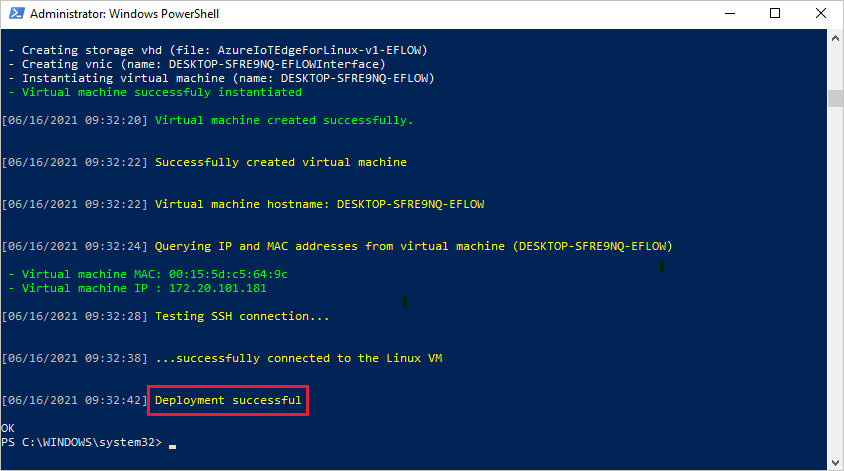

Al termine della distribuzione, nella finestra di PowerShell viene visualizzata la finestra Distribuzione completata.

Dopo aver completato la distribuzione, è possibile eseguire il provisioning del dispositivo.

Effettuare il provisioning del dispositivo con la relativa identità cloud

Dopo aver installato il runtime nel dispositivo, configurare il dispositivo con le informazioni usate per connettersi al servizio device provisioning e hub IoT.

Preparare le informazioni seguenti:

- Valore ambito ID DPS. È possibile recuperare questo valore dalla pagina di panoramica dell'istanza del servizio Device Provisioning nella portale di Azure.

- File della catena di certificati dell'identità del dispositivo nel dispositivo.

- File della chiave di identità del dispositivo nel dispositivo.

Eseguire il comando seguente in una sessione di PowerShell con privilegi elevati con i valori segnaposto aggiornati con i propri valori:

Provision-EflowVm -provisioningType DpsX509 -scopeId PASTE_YOUR_ID_SCOPE_HERE -registrationId PASTE_YOUR_REGISTRATION_ID_HERE -identityCertPath PASTE_ABSOLUTE_PATH_TO_IDENTITY_CERTIFICATE_HERE -identityPrivateKey PASTE_ABSOLUTE_PATH_TO_IDENTITY_PRIVATE_KEY_HERE

Verificare l'esito positivo dell'installazione

Verificare che IoT Edge per Linux in Windows sia stato installato e configurato correttamente nel dispositivo IoT Edge.

È possibile verificare che sia stata usata la registrazione singola creata nel servizio device provisioning. Passare all'istanza del servizio device provisioning nel portale di Azure. Aprire i dettagli della registrazione per la registrazione singola creata. Si noti che lo stato della registrazione viene assegnato e che l'ID dispositivo è elencato.

Accedere alla macchina virtuale IoT Edge per Linux in Windows usando il comando seguente nella sessione di PowerShell:

Connect-EflowVmNota

L'unico account autorizzato a connettersi tramite SSH alla macchina virtuale è l'utente che lo ha creato.

Dopo aver eseguito l'accesso, è possibile controllare l'elenco dei moduli IoT Edge in esecuzione usando il comando Linux seguente:

sudo iotedge listSe è necessario risolvere i problemi del servizio IoT Edge, usare i comandi Linux seguenti.

Se è necessario risolvere problemi del servizio, recuperare i log di servizio.

sudo iotedge system logsUsare lo

checkstrumento per verificare lo stato di configurazione e connessione del dispositivo.sudo iotedge check

Nota

In un dispositivo di cui è stato appena effettuato il provisioning, potrebbe essere visualizzato un errore correlato all'hub IoT Edge:

× conformità alla produzione: la directory di archiviazione dell'hub Edge è persistente nel file system host - Errore

Impossibile controllare lo stato corrente del contenitore edgeHub

Questo errore è previsto in un dispositivo di cui è stato appena effettuato il provisioning perché il modulo hub IoT Edge non è in esecuzione. Per risolvere l'errore, in hub IoT impostare i moduli per il dispositivo e creare una distribuzione. La creazione di una distribuzione per il dispositivo avvia i moduli nel dispositivo, incluso il modulo hub IoT Edge.

Quando si crea un nuovo dispositivo IoT Edge, il codice 417 -- The device's deployment configuration is not set di stato verrà visualizzato nel portale di Azure. Questo stato è normale e significa che il dispositivo è pronto per ricevere una distribuzione del modulo.

Disinstallare IoT Edge per Linux in Windows

Per rimuovere l'installazione di Azure IoT Edge per Linux dal dispositivo, usare i comandi seguenti.

- Aprire Impostazioni in Windows

- Selezionare Installazione applicazioni

- Selezionare l'app Azure IoT Edge

- Selezionare Disinstalla

Passaggi successivi

Il processo di registrazione del servizio device provisioning consente di impostare l'ID dispositivo e i tag del dispositivo gemello contemporaneamente al provisioning del nuovo dispositivo. È possibile usare questi valori per identificare come destinazione singoli dispositivi o gruppi di dispositivi usando la gestione automatica dei dispositivi. Informazioni su come Distribuire e monitorare i moduli IoT Edge su larga scala tramite il portale di Azure o usando l'interfaccia della riga di comando di Azure.

È anche possibile:

- Continuare a distribuire moduli IoT Edge per informazioni su come distribuire moduli nel dispositivo.

- Informazioni su come gestire i certificati nella macchina virtuale IoT Edge per Linux in Windows e trasferire i file dal sistema operativo host alla macchina virtuale Linux.

- Informazioni su come configurare i dispositivi IoT Edge per comunicare tramite un server proxy.