Configurare un singolo indirizzo IP per uno o più ambienti del servizio di integrazione in App per la logica di Azure

Importante

Il 31 agosto 2024 la risorsa I edizione Standard verrà ritirata a causa della dipendenza da Azure Servizi cloud (versione classica), che si ritira contemporaneamente. Prima della data di ritiro, esportare le app per la logica dall edizione Standard alle app per la logica Standard in modo da evitare interruzioni del servizio. I flussi di lavoro delle app per la logica standard vengono eseguiti in App per la logica di Azure a tenant singolo e offrono le stesse funzionalità e altro ancora.

A partire dal 1° novembre 2022, non è più possibile creare nuove risorse di I edizione Standard. Tuttavia,edizione Standard le risorse esistenti prima di questa data sono supportate fino al 31 agosto 2024. Per ulteriori informazioni, vedi le seguenti risorse:

- I edizione Standard ritiro - cosa dovete sapere

- Ambiente del servizio a tenant singolo e multi-tenant e integrazione per App per la logica di Azure

- prezzi App per la logica di Azure

- Esportare i flussi di lavoro di I edizione Standard in un'app per la logica Standard

- L'ambiente di Integration Services verrà ritirato il 31 agosto 2024: transizione a App per la logica Standard

- Servizi cloud modello di distribuzione (versione classica) viene ritirato il 31 agosto 2024

Quando si usa App per la logica di Azure, è possibile configurare un ambiente del servizio di integrazione (I edizione Standard) per l'hosting di app per la logica che devono accedere alle risorse in una rete virtuale di Azure. Quando si dispone di più istanze di I edizione Standard che devono accedere ad altri endpoint con restrizioni IP, distribuire un Firewall di Azure o un'appliance virtuale di rete nella rete virtuale e instradare il traffico in uscita attraverso tale firewall o appliance virtuale di rete. È quindi possibile avere tutte le istanze di I edizione Standard nella rete virtuale usano un singolo indirizzo IP pubblico, statico e stimabile per comunicare con i sistemi di destinazione desiderati. In questo modo, non è necessario configurare altre aperture del firewall nei sistemi di destinazione per ogni I edizione Standard.

Questo argomento illustra come instradare il traffico in uscita attraverso un Firewall di Azure, ma è possibile applicare concetti simili a un'appliance virtuale di rete, ad esempio un firewall di terze parti da Azure Marketplace. Anche se questo argomento è incentrato sulla configurazione per più istanze di I edizione Standard, è anche possibile usare questo approccio per un singolo I edizione Standard quando lo scenario richiede la limitazione del numero di indirizzi IP che richiedono l'accesso. Valutare se i costi aggiuntivi per il firewall o l'appliance di rete virtuale hanno senso per lo scenario. Altre informazioni su Prezzi del servizio Firewall di Azure.

Prerequisiti

Firewall di Azure eseguito nella stessa rete virtuale dell edizione Standard. Se non si ha un firewall, aggiungere prima di tutto una subnet denominata

AzureFirewallSubnetalla rete virtuale. È quindi possibile creare e distribuire un firewall nella rete virtuale.Tabella di route di Azure. Se non è disponibile, creare prima di tutto una tabella di route. Per altre informazioni sul routing, vedere Routing del traffico di rete virtuale.

Configurare la tabella di route

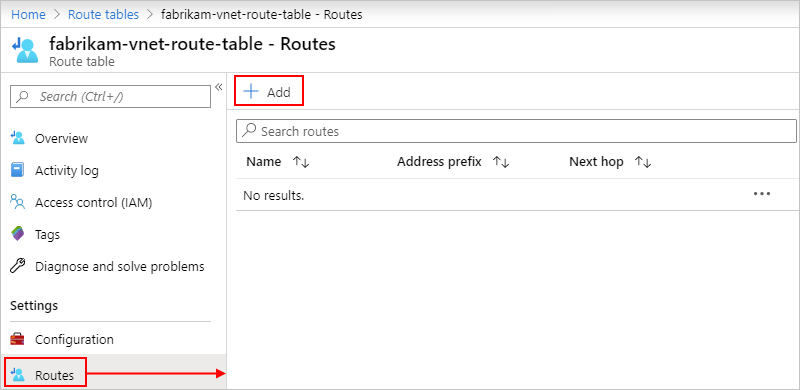

Nella portale di Azure selezionare la tabella di route, ad esempio:

Per aggiungere una nuova route, nel menu della tabella di route selezionare Route>Aggiungi.

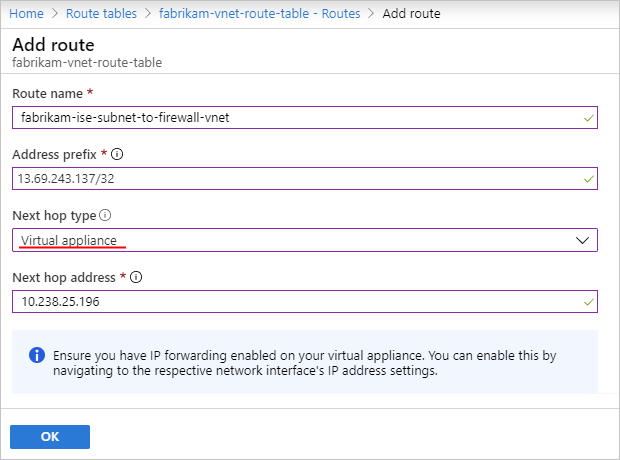

Nel riquadro Aggiungi route configurare la nuova route con una regola che specifica che tutto il traffico in uscita verso il sistema di destinazione segue questo comportamento:

Passa all'indirizzo IP privato per l'istanza del firewall come indirizzo hop successivo.

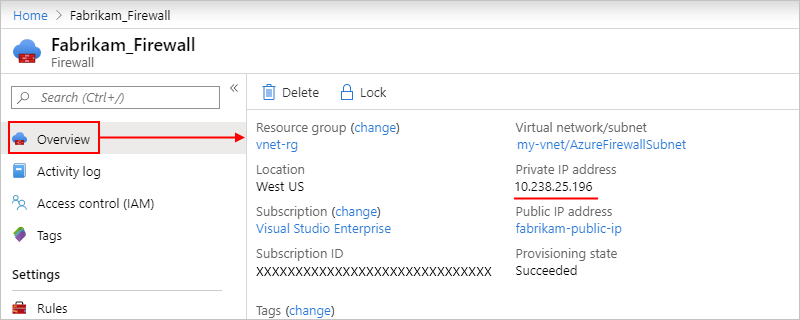

Per trovare questo indirizzo IP, nel menu del firewall selezionare Panoramica, trovare l'indirizzo in Indirizzo IP privato, ad esempio:

Di seguito è riportato un esempio che mostra l'aspetto di una regola di questo tipo:

Proprietà Valore Descrizione Nome route <unique-route-name> Nome univoco per la route nella tabella di route Prefisso indirizzo <destination-address> Prefisso dell'indirizzo per il sistema di destinazione in cui si vuole che il traffico in uscita vada. Assicurarsi di usare la notazione CIDR (Classless Inter-Domain Routing) per questo indirizzo. In questo esempio, questo prefisso di indirizzo è relativo a un server SFTP, descritto nella sezione Configurare la regola di rete. Tipo hop successivo Appliance virtuale Tipo di hop usato dal traffico in uscita Indirizzo hop successivo <firewall-private-IP-address> Indirizzo IP privato per il firewall

Configurare la regola di rete

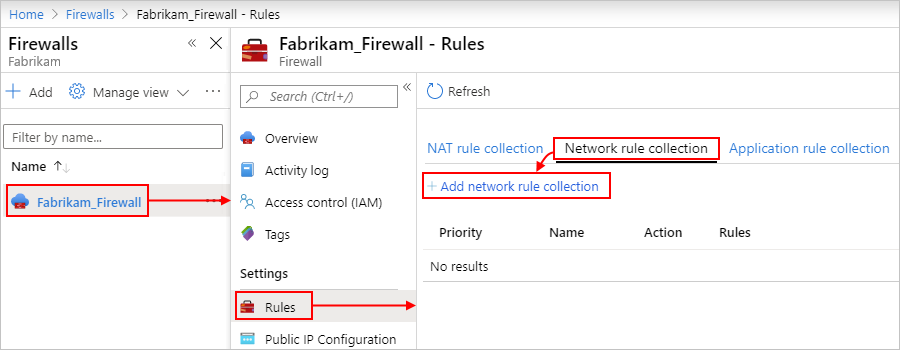

Nella portale di Azure trovare e selezionare il firewall. Nel menu del firewall, in Impostazioni, selezionare Regole. Nel riquadro regole selezionare Raccolta regole di rete Aggiungi raccolta> regole di rete.

Nella raccolta aggiungere una regola che consenta il traffico verso il sistema di destinazione.

Si supponga, ad esempio, di disporre di un'app per la logica in esecuzione in un edizione Standard e che debba comunicare con un server SFTP. Si crea una raccolta di regole di rete denominata

LogicApp_ISE_SFTP_Outbound, che contiene una regola di rete denominataISE_SFTP_Outbound. Questa regola consente il traffico dall'indirizzo IP di qualsiasi subnet in cui l'I edizione Standard viene eseguito nella rete virtuale al server SFTP di destinazione usando l'indirizzo IP privato del firewall.

Proprietà della raccolta regole di rete

Proprietà Valore Descrizione Nome <network-rule-collection-name> Nome della raccolta di regole di rete Priorità <livello di priorità> Ordine di priorità da utilizzare per l'esecuzione della raccolta regole. Per altre informazioni, vedere Che cosa sono alcuni concetti di Firewall di Azure? Azione Consenti Tipo di azione da eseguire per questa regola Proprietà delle regole di rete

Proprietà Valore Descrizione Nome <network-rule-name> Nome della regola di rete Protocollo <protocolli di connessione> Protocolli di connessione da usare. Ad esempio, se si usano regole del gruppo di sicurezza di rete, selezionare sia TCP che UDP, non solo TCP. Indirizzi di origine <I edizione Standard-subnet-addresses> Indirizzi IP della subnet in cui viene eseguito l'I edizione Standard e dove ha origine il traffico dall'app per la logica Indirizzi di destinazione <destination-IP-address> Indirizzo IP per il sistema di destinazione in cui si vuole che il traffico in uscita vada. In questo esempio questo indirizzo IP è relativo al server SFTP. Porte di destinazione <porte di destinazione> Tutte le porte usate dal sistema di destinazione per la comunicazione in ingresso Per altre informazioni sulle regole di rete, vedere gli articoli seguenti: