Che cos'è Gateway NAT di Azure?

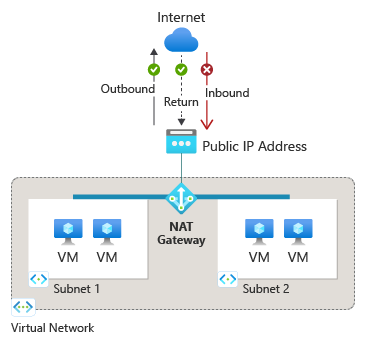

Il gateway NAT di Azure è un servizio NAT (Network Address Translation) completamente gestito e altamente resiliente. È possibile usare il gateway NAT di Azure per consentire a tutte le istanze in una subnet privata di connettersi in uscita a Internet pur rimanendo completamente private. Le connessioni in ingresso non richieste da Internet non sono consentite tramite un gateway NAT. Solo i pacchetti in arrivo come pacchetti di risposta a una connessione in uscita possono passare attraverso un gateway NAT.

Il gateway NAT offre funzionalità di porta SNAT dinamiche per aumentare automaticamente la connettività in uscita e ridurre il rischio di esaurimento delle porte SNAT.

Figura: Gateway NAT di Azure

Il gateway NAT di Azure offre connettività in uscita per molte risorse di Azure, tra cui:

Macchine virtuali di Azure o set di scalabilità di macchine virtuali in una subnet privata.

cluster servizio Azure Kubernetes (servizio Azure Kubernetes).

Gruppo di Azure Container.

App per le funzioni di Azure.

app Azure Istanze di Servizi (applicazioni Web, API REST e back-end per dispositivi mobili) tramite l'integrazione della rete virtuale.

Azure Databricks o con inserimento di rete virtuale.

Vantaggi del gateway NAT di Azure

Installazione semplice

Le distribuzioni sono intenzionalmente semplificate con il gateway NAT. Collegare immediatamente il gateway NAT a una subnet e a un indirizzo IP pubblico e avviare la connessione in uscita a Internet. Non sono necessarie configurazioni di manutenzione e routing. Più indirizzi IP pubblici o subnet possono essere aggiunti in un secondo momento senza alcun effetto alla configurazione esistente.

La procedura seguente illustra come configurare un gateway NAT:

Creare un gateway NAT non di zona o non di zona.

Assegnare un indirizzo IP pubblico o un prefisso IP pubblico.

Configurare la subnet di rete virtuale per l'uso di un gateway NAT.

Se necessario, modificare il timeout di inattività TCP (Transmission Control Protocol) (facoltativo). Esaminare i timer prima di modificare il valore predefinito.

Sicurezza

Il gateway NAT è basato sul modello di sicurezza di rete senza attendibilità ed è sicuro per impostazione predefinita. Con il gateway NAT, le istanze private all'interno di una subnet non necessitano di indirizzi IP pubblici per raggiungere Internet. Le risorse private possono raggiungere origini esterne all'esterno della rete virtuale tramite la conversione degli indirizzi di rete di origine (SNAT) in indirizzi IP pubblici o prefissi statici del gateway NAT. È possibile fornire un set contiguo di indirizzi IP per la connettività in uscita usando un prefisso IP pubblico. Le regole del firewall di destinazione possono essere configurate in base a questo elenco di indirizzi IP prevedibili.

Resilienza

Il gateway NAT di Azure è un servizio completamente gestito e distribuito. Non dipende da singole istanze di calcolo, ad esempio macchine virtuali o un singolo dispositivo gateway fisico. Un gateway NAT ha sempre più domini di errore e può sostenere più errori senza interruzioni del servizio. La rete software-defined rende un gateway NAT altamente resiliente.

Scalabilità

Il gateway NAT viene a partire dalla creazione. Non è necessaria un'operazione di aumento o aumento delle prestazioni. Azure gestisce automaticamente il funzionamento del gateway NAT.

Collegare il gateway NAT a una subnet per fornire la connettività in uscita per tutte le risorse private in tale subnet. Tutte le subnet in una rete virtuale possono usare la stessa risorsa gateway NAT. La connettività in uscita può essere ridimensionata assegnando fino a 16 indirizzi IP pubblici o un prefisso IP pubblico di dimensioni /28 al gateway NAT. Quando un gateway NAT è associato a un prefisso IP pubblico, viene automaticamente ridimensionato fino al numero di indirizzi IP necessari per il traffico in uscita.

Prestazioni

Il gateway NAT di Azure è un servizio di rete software defined. Ogni gateway NAT può elaborare fino a 50 Gbps di dati sia per il traffico in uscita che per il traffico di ritorno.

Un gateway NAT non influisce sulla larghezza di banda di rete delle risorse di calcolo. Altre informazioni sulle prestazioni del gateway NAT.

Nozioni di base sul gateway NAT di Azure

Connettività in uscita

Il gateway NAT è il metodo consigliato per la connettività in uscita.

- Per eseguire la migrazione dell'accesso in uscita a un gateway NAT dalle regole predefinite per l'accesso in uscita o il servizio di bilanciamento del carico, vedere Eseguire la migrazione dell'accesso in uscita al gateway NAT di Azure.

Nota

Il 30 settembre 2025, l'accesso in uscita predefinito per le nuove distribuzioni verrà ritirato. È consigliabile usare invece una forma esplicita di connettività in uscita, ad esempio il gateway NAT.

L'uscita viene definita a livello di subnet con il gateway NAT. Il gateway NAT sostituisce la destinazione Internet predefinita di una subnet.

Le configurazioni di routing del traffico non sono necessarie per usare il gateway NAT.

Il gateway NAT consente la creazione di flussi dalla rete virtuale ai servizi all'esterno della rete virtuale. Il traffico restituito da Internet è consentito solo in risposta a un flusso attivo. I servizi all'esterno della rete virtuale non possono avviare una connessione in ingresso tramite il gateway NAT.

Il gateway NAT ha la precedenza su altri metodi di connettività in uscita, tra cui un servizio di bilanciamento del carico, indirizzi IP pubblici a livello di istanza e Firewall di Azure.

Quando il gateway NAT è configurato per una rete virtuale in cui esiste già un metodo di connettività in uscita diverso, il gateway NAT acquisisce tutto il traffico in uscita in futuro. Non sono presenti cali nel flusso di traffico per le connessioni esistenti in Azure Load Balancer. Tutte le nuove connessioni usano il gateway NAT.

Il gateway NAT non presenta le stesse limitazioni dell'esaurimento delle porte SNAT, come per le regole predefinite di accesso in uscita e in uscita di un servizio di bilanciamento del carico.

Il gateway NAT supporta solo protocolli TCP e UDP (User Datagram Protocol). Il protocollo ICMP (Internet Control Message Protocol) non è supportato.

Route del traffico

La subnet ha una route predefinita di sistema che instrada automaticamente il traffico con destinazione 0.0.0.0/0 a Internet. Dopo aver configurato il gateway NAT per la subnet, la comunicazione tra le macchine virtuali esistenti nella subnet e Internet verrà assegnata la priorità usando l'indirizzo IP pubblico del gateway NAT.

È possibile eseguire l'override del gateway NAT come route predefinita del sistema di una subnet a Internet con la creazione di una route definita dall'utente personalizzata per il traffico 0.0.0.0/0.

Presenza di route definite dall'utente (UDR) per appliance virtuali, Gateway VPN ed ExpressRoute per il traffico 0.0.0.0/0 di una subnet causa il routing del traffico a questi servizi anziché al gateway NAT.

La connettività in uscita segue questo ordine di precedenza tra diversi metodi di connettività in uscita e routing:

- Route definita dall'utente con appliance virtuale/Gateway VPN/indirizzo IP pubblico a livello di istanza del gateway NAT ExpressRoute >> in una route di sistema predefinita delle regole >> di bilanciamento del carico di una macchina >> virtuale verso Internet.>>

Configurazioni del gateway NAT

Più subnet all'interno della stessa rete virtuale possono usare gateway NAT diversi o lo stesso gateway NAT.

Non è possibile collegare più gateway NAT a una singola subnet.

Un gateway NAT non può estendersi su più reti virtuali.

Non è possibile distribuire un gateway NAT in una subnet del gateway.

Una risorsa gateway NAT può usare fino a 16 indirizzi IP in qualsiasi combinazione dei tipi seguenti:

Indirizzi IP pubblici.

Prefissi IP pubblici.

Indirizzi IP pubblici e prefissi derivati da prefissi IP personalizzati (BYOIP), per altre informazioni, vedere Prefisso indirizzo IP personalizzato (BYOIP).

Il gateway NAT non può essere associato a un indirizzo IP pubblico IPv6 o a un prefisso IP pubblico IPv6.

Il gateway NAT può essere usato con il servizio di bilanciamento del carico usando regole in uscita per fornire connettività in uscita dual stack. Vedere Connettività in uscita dual stack con il gateway NAT e load balancer.

Il gateway NAT funziona con qualsiasi interfaccia di rete della macchina virtuale o configurazione IP. Il gateway NAT può eseguire SNAT più configurazioni IP in un'interfaccia di rete.

Il gateway NAT può essere associato a una subnet Firewall di Azure in una rete virtuale hub e fornire connettività in uscita dalle reti virtuali spoke con peering all'hub. Per altre informazioni, vedere integrazione Firewall di Azure con il gateway NAT.

Zone di disponibilità

È possibile creare un gateway NAT in una zona di disponibilità specifica o in nessuna zona.

Il gateway NAT può essere isolato in una zona specifica quando si creano scenari di isolamento della zona. Questa distribuzione è denominata distribuzione di zona. Dopo la distribuzione del gateway NAT, la selezione della zona non può essere modificata.

Il gateway NAT viene inserito in nessuna zona per impostazione predefinita. Un gateway NAT non di zona viene inserito in una zona per l'utente da Azure.

Gateway NAT e risorse di base

Il gateway NAT è compatibile con indirizzi IP pubblici standard o risorse di prefisso IP pubblico o con una combinazione di entrambi.

Le risorse di base, ad esempio il servizio di bilanciamento del carico di base o gli INDIRIZZI IP pubblici di base, non sono compatibili con il gateway NAT. Il gateway NAT non può essere usato con le subnet in cui esistono risorse di base. Il servizio di bilanciamento del carico basic e l'indirizzo IP pubblico di base possono essere aggiornati allo standard per l'uso con un gateway NAT.

Per altre informazioni sull'aggiornamento di un servizio di bilanciamento del carico da basic a standard, vedere Aggiornare un'istanza di Azure Load Balancer di base pubblica.

Per altre informazioni sull'aggiornamento di un indirizzo IP pubblico da basic a standard, vedere Aggiornare un indirizzo IP pubblico.

Per altre informazioni sull'aggiornamento di un indirizzo IP pubblico di base collegato a una macchina virtuale da base a standard, vedere Aggiornare un indirizzo IP pubblico di base collegato a una macchina virtuale.

timeout e timer di Connessione ion

Il gateway NAT invia un pacchetto TCP Reset (RST) per qualsiasi flusso di connessione che non riconosce come una connessione esistente. Il flusso di connessione non esiste più se è stato raggiunto il timeout di inattività del gateway NAT o se la connessione è stata chiusa in precedenza.

Quando il mittente del traffico nel flusso di connessione non esistente riceve il pacchetto TCP RST del gateway NAT, la connessione non è più utilizzabile.

Le porte SNAT non sono immediatamente disponibili per il riutilizzo allo stesso endpoint di destinazione dopo la chiusura di una connessione. Il gateway NAT inserisce le porte SNAT in uno stato di raffreddamento prima che possano essere riutilizzate per connettersi allo stesso endpoint di destinazione.

Le durate del timer di riutilizzo delle porte SNAT (ad accesso sporadico) variano per il traffico TCP a seconda della modalità di chiusura della connessione. Per altre informazioni, vedere Port Reuse Timers .To learn more, see Port Reuse Timers.

Viene usato un timeout di inattività TCP predefinito di 4 minuti, che può essere aumentato fino a 120 minuti. Qualsiasi attività in un flusso può anche reimpostare il timer di inattività, inclusi i keep-alive TCP. Per altre informazioni, vedere Timer di timeout di inattività.

Il traffico UDP ha un timer di timeout di inattività di 4 minuti che non può essere modificato.

Il traffico UDP ha un timer di riutilizzo della porta di 65 secondi per il quale una porta è in attesa prima che sia disponibile per il riutilizzo allo stesso endpoint di destinazione.

Prezzi e contratto di servizio

Per i prezzi del gateway NAT di Azure, vedere Prezzi del gateway NAT.

Per informazioni sul contratto di servizio, vedere Contratto di servizio per il gateway NAT di Azure.

Passaggi successivi

Per altre informazioni sulla creazione e la convalida di un gateway NAT, vedere Avvio rapido: Creare un gateway NAT usando il portale di Azure.

Per visualizzare un video su altre informazioni sul gateway NAT di Azure, vedere Come ottenere una migliore connettività in uscita usando un gateway NAT di Azure.

Per altre informazioni sulla risorsa gateway NAT, vedere Risorsa gateway NAT.

Altre informazioni sul gateway NAT di Azure sono disponibili nel modulo seguente:

- Modulo Learn: Introduzione al gateway NAT di Azure.

Per altre informazioni sulle opzioni di architettura per il gateway NAT di Azure, vedere Panoramica di Azure Well-Architected Framework di un gateway NAT di Azure.