Esaminare e analizzare i file di acquisizione pacchetti di Network Watcher

Usando la funzionalità di acquisizione pacchetti di Azure Network Watcher, è possibile avviare e gestire le sessioni di acquisizione nelle macchine virtuali di Azure e nei set di scalabilità di macchine virtuali:

- Dal portale di Azure, PowerShell e dall'interfaccia della riga di comando di Azure.

- A livello di codice tramite l'SDK e l'API REST.

Con l'acquisizione di pacchetti, è possibile gestire scenari che richiedono dati a livello di pacchetto fornendo le informazioni in un formato facilmente utilizzabile. Usando strumenti disponibili gratuitamente per esaminare i dati, è possibile esaminare le comunicazioni inviate da e verso le macchine virtuali o i set di scalabilità per ottenere informazioni dettagliate sul traffico di rete. Gli usi di esempio dei dati di acquisizione di pacchetti includono l'analisi dei problemi di rete o delle applicazioni, il rilevamento di tentativi di uso improprio della rete e i tentativi di intrusione e la gestione della conformità alle normative.

Questo articolo illustra come usare uno strumento open source diffuso per aprire un file di acquisizione di pacchetti fornito da Network Watcher. Si apprenderà anche come calcolare la latenza di connessione, identificare il traffico anomalo ed esaminare le statistiche di rete.

Prerequisiti

Un file di acquisizione pacchetti creato tramite Network Watcher. Per altre informazioni, vedere Gestire le acquisizioni di pacchetti per le macchine virtuali usando il portale di Azure.

Wireshark. Per altre informazioni, vedere il sito Web Wireshark.

Calcolare la latenza di rete

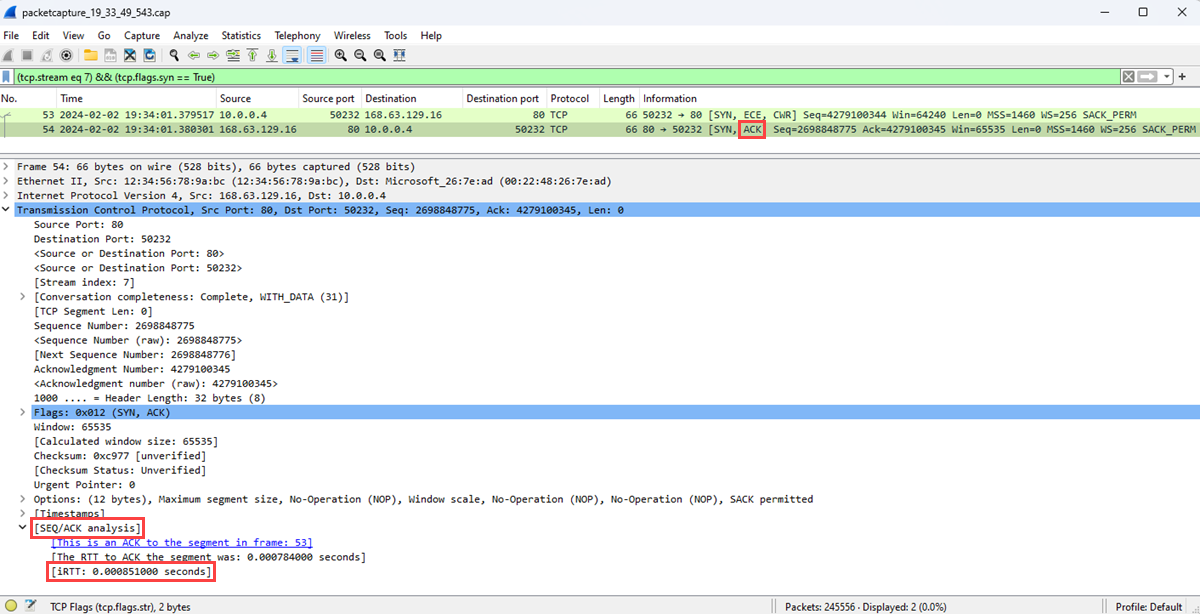

In questo esempio viene illustrato come visualizzare il tempo di round trip iniziale (RTT) di una conversazione TCP (Transmission Control Protocol) tra due endpoint.

Quando viene stabilita una connessione TCP, i primi tre pacchetti inviati nella connessione seguono un modello denominato handshake a tre vie. Esaminando i primi due pacchetti inviati in questo handshake (una richiesta iniziale dal client e una risposta dal server), è possibile calcolare la latenza. Questa latenza è il RTT. Per altre informazioni sul protocollo TCP e sull'handshake a tre vie, vedere Spiegazione dell'handshake a tre vie tramite TCP/IP.

Avviare Wireshark.

Caricare il file con estensione cap dalla sessione di acquisizione pacchetti.

Selezionare un pacchetto [SYN] nell'acquisizione. Questo pacchetto è il primo pacchetto inviato dal client per avviare una connessione TCP.

Fare clic con il pulsante destro del mouse sul pacchetto, scegliere Segui e quindi selezionare Flusso TCP.

Espandere la sezione Transmission Control Protocol del pacchetto [SYN] e quindi espandere la sezione Flag.

Verificare che il bit Syn sia impostato su 1 e quindi fare clic con il pulsante destro del mouse.

Selezionare Applica come filtro e quindi selezionare ... e selezionato per visualizzare i pacchetti con il bit Syn impostato su 1 all'interno del flusso TCP.

I primi due pacchetti coinvolti nell'handshake TCP sono i pacchetti [SYN] e [SYN, ACK]. Non è necessario l'ultimo pacchetto nell'handshake, ovvero il pacchetto [ACK]. Il client invia il pacchetto [SYN]. Dopo che il server riceve il pacchetto [SYN], invia il pacchetto [ACK] come riconoscimento della ricezione del pacchetto [SYN] dal client.

Selezionare il pacchetto [SCK].

Espandere la sezione analisi edizione Standard Q/ACK per visualizzare il RTT iniziale in secondi.

Trovare protocolli indesiderati

È possibile avere molte applicazioni in esecuzione in una macchina virtuale di Azure. Molte di queste applicazioni comunicano in rete, a volte senza l'autorizzazione esplicita. Usando l'acquisizione di pacchetti per registrare le comunicazioni di rete, è possibile esaminare il modo in cui le applicazioni comunicano in rete. L'indagine consente di identificare e risolvere eventuali potenziali problemi.

In questo esempio si apprenderà come analizzare un'acquisizione di pacchetti per trovare protocolli indesiderati che potrebbero indicare comunicazioni non autorizzate da un'applicazione in esecuzione nella macchina virtuale.

Aprire Wireshark.

Caricare il file con estensione cap dalla sessione di acquisizione pacchetti.

Scegliere Gerarchia protocollo dal menu Statistiche.

La finestra Statistiche gerarchia protocollo elenca tutti i protocolli in uso durante la sessione di acquisizione, insieme al numero di pacchetti trasmessi e ricevuti per ogni protocollo. Questa visualizzazione è utile per trovare il traffico di rete indesiderato nelle macchine virtuali o nella rete.

In questo esempio viene illustrato il traffico per il protocollo BitGroup, usato per la condivisione di file peer-to-peer. In qualità di amministratore, se non si prevede di visualizzare il traffico BitDevice in questa macchina virtuale, è possibile:

- Rimuovere il software peer-to-peer installato in questa macchina virtuale.

- Bloccare il traffico usando un gruppo di sicurezza di rete o un firewall.

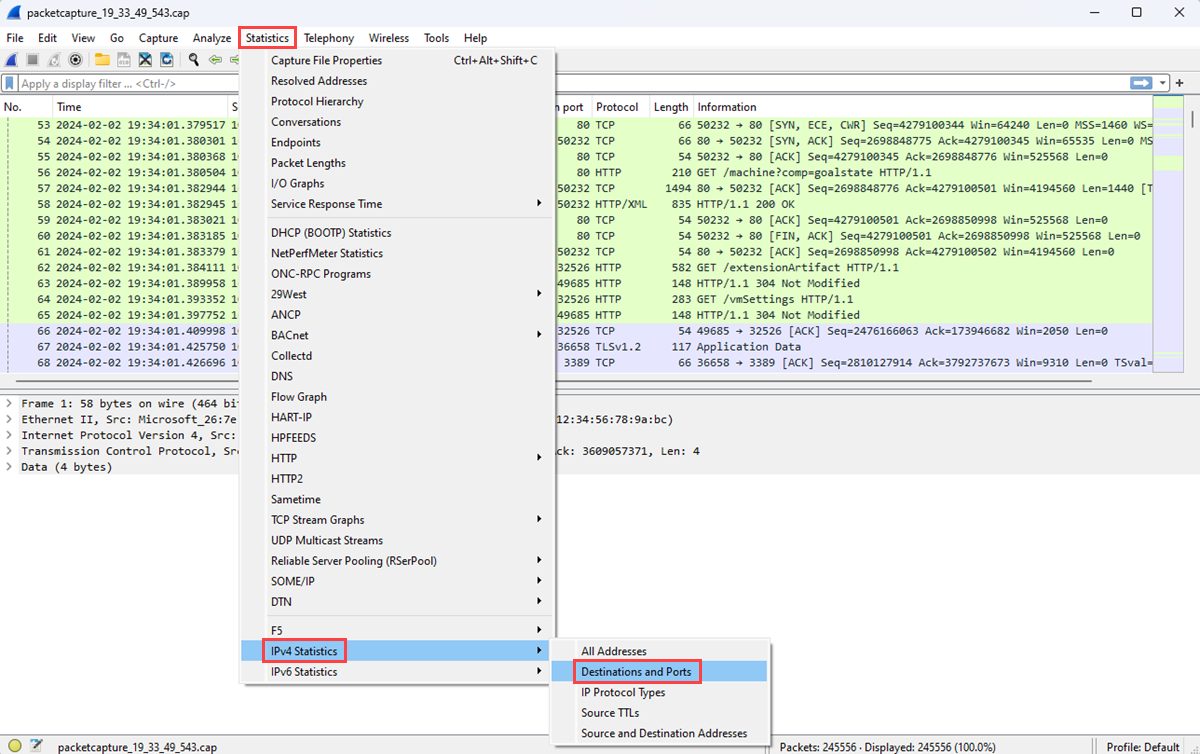

Trovare destinazioni e porte

Comprendere i tipi di traffico, gli endpoint e le porte per la comunicazione è importante quando si esegue il monitoraggio o la risoluzione dei problemi di applicazioni e risorse nella rete. Analizzando un file di acquisizione di pacchetti, è possibile apprendere le principali destinazioni con cui la macchina virtuale ha comunicato e le porte usate.

Avviare Wireshark.

Caricare il file con estensione cap dalla sessione di acquisizione pacchetti.

Nel menu Statistiche selezionare Statistiche IPv4 e quindi Destinazioni e porte.

Nella finestra Destinazioni e porte sono elencate le destinazioni e le porte principali con cui la macchina virtuale ha comunicato durante la sessione di acquisizione. È possibile visualizzare solo la comunicazione tramite un protocollo specifico usando un filtro. Ad esempio, è possibile verificare se una comunicazione usa RdP (Remote Desktop Protocol) immettendo rdp nella casella Filtro di visualizzazione .

Analogamente, è possibile filtrare per altri protocolli a cui si è interessati.

Passaggio successivo

Per informazioni sugli altri strumenti di diagnostica di rete di Network Watcher, vedere: