Diagnosticare la connettività VPN locale con Azure

Questo articolo illustra come usare la funzionalità di risoluzione dei problemi vpn di Network Watcher di Azure per diagnosticare e risolvere i problemi relativi al gateway VPN e alla relativa connessione al dispositivo VPN locale. Per un elenco dei dispositivi VPN convalidati e delle relative guide alla configurazione, vedere Dispositivi VPN.

La risoluzione dei problemi VPN consente di diagnosticare rapidamente i problemi relativi al gateway e alle connessioni. Verifica la presenza di problemi comuni e restituisce un elenco di log di diagnostica che possono essere usati per risolvere ulteriormente il problema. I log vengono archiviati in un account di archiviazione specificato.

Prerequisiti

Un account Azure con una sottoscrizione attiva. Creare un account gratuitamente.

Un dispositivo VPN nella rete locale rappresentata da un gateway di rete locale in Azure. Per altre informazioni sui gateway di rete locali, vedere Creare un gateway di rete locale. Per un elenco dei dispositivi VPN convalidati, vedere Dispositivi VPN convalidati.

Un gateway di rete virtuale VPN in Azure con una connessione da sito a sito. Per altre informazioni sui gateway di rete virtuale, vedere Creare un gateway VPN e parametri IPsec/IKE predefiniti

Risolvere i problemi relativi alla risoluzione dei problemi relativi alla VPN di Network Watcher

Usare la funzionalità di risoluzione dei problemi VPN di Network Watcher per diagnosticare e risolvere i problemi del gateway VPN e della relativa connessione alla rete locale.

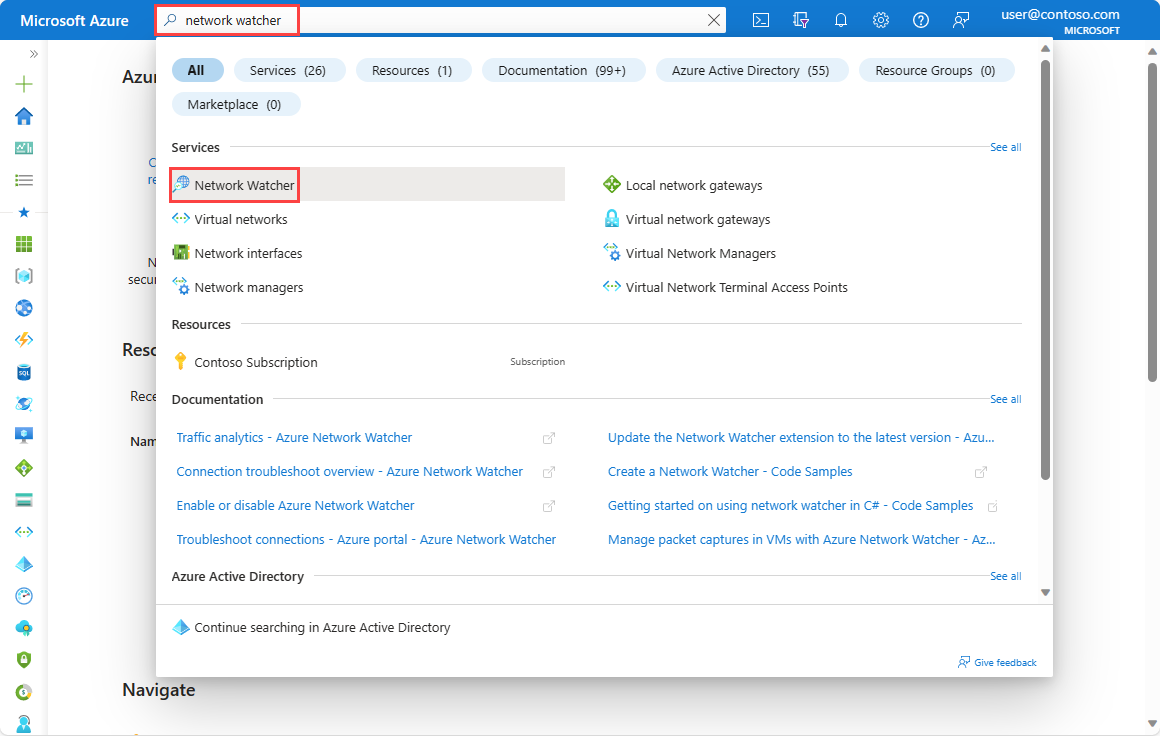

Nella casella di ricerca nella parte superiore del portale immettere network watcher. Selezionare Network Watcher nei risultati della ricerca.

In Strumenti di diagnostica di rete selezionare Risoluzione dei problemi della VPN.

Nella risoluzione dei problemi della VPN selezionare Selezionare l'account di archiviazione in cui scegliere o creare un account di archiviazione Standard in cui salvare i file di diagnostica.

Selezionare il gateway di rete virtuale e la connessione da risolvere.

Selezionare Avvia risoluzione dei problemi.

Al termine del controllo, viene visualizzato lo stato di risoluzione dei problemi del gateway e della connessione. Lo stato Non integro indica che si è verificato un problema con la risorsa.

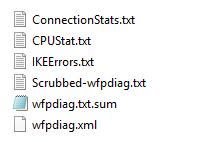

Passare al contenitore VPN nell'account di archiviazione specificato in precedenza e scaricare il file ZIP generato durante la sessione di controllo della risoluzione dei problemi della VPN. Network Watcher crea una cartella ZIP contenente i file di log di diagnostica seguenti:

Nota

- In alcuni casi, viene generato solo un subset dei file di log.

- Per le versioni più recenti del gateway, IK edizione Enterpriserrors.txt, Scrubbed-wfpdiag.txt e wfpdiag.txt.sum sono stati sostituiti da un file IkeLogs.txt che contiene l'intera attività IKE, inclusi eventuali errori.

Un errore di configurazione errata comune è dovuto all'uso di chiavi condivise non corrette in cui è possibile controllare l'IK edizione Enterpriserrors.txt per visualizzare il messaggio di errore seguente:

Error: Authentication failed. Check shared key.

Un altro errore comune è dovuto alla configurazione errata dei parametri IPsec, in cui è possibile trovare il messaggio di errore seguente nel file IK edizione Enterpriserrors.txt:

Error: On-premises device rejected Quick Mode settings. Check values.

based on log : Peer sent NO_PROPOSAL_CHOSEN notify

Per un elenco dettagliato dei tipi di errore che Network Watcher può diagnosticare e i relativi log, vedere Errori del gateway e errori di Connessione ion.

Passaggio successivo

Informazioni su come monitorare i gateway VPN usando Automazione di Azure: