Gestire i log dei flussi del gruppo di sicurezza di rete usando Criteri di Azure

Criteri di Azure consente di applicare gli standard dell'organizzazione e di valutare la conformità su larga scala. I casi d'uso comuni per Criteri di Azure includono l'implementazione della governance per la coerenza delle risorse, la conformità alle normative, la sicurezza, i costi e la gestione. Per altre informazioni sui criteri di Azure, vedere Che cos'è Criteri di Azure? e Avvio rapido: Creare un'assegnazione di criteri per identificare le risorse non conformi.

Questo articolo illustra come usare due criteri predefiniti per gestire la configurazione dei log dei flussi del gruppo di sicurezza di rete . Il primo criterio contrassegna qualsiasi gruppo di sicurezza di rete in cui non sono abilitati i log dei flussi. Il secondo criterio distribuisce automaticamente i log dei flussi del gruppo di sicurezza di rete che non hanno i log dei flussi abilitati.

Controllare i gruppi di sicurezza di rete usando un criterio predefinito

I log dei flussi devono essere configurati per ogni criterio di gruppo di sicurezza di rete controlla tutti i gruppi di sicurezza di rete esistenti in un ambito controllando tutti gli oggetti di Azure Resource Manager di tipo Microsoft.Network/networkSecurityGroups. Questo criterio verifica quindi la presenza di log dei flussi collegati tramite la proprietà dei log di flusso del gruppo di sicurezza di rete e contrassegna qualsiasi gruppo di sicurezza di rete che non dispone di log di flusso abilitati.

Per controllare i log dei flussi usando i criteri predefiniti:

Accedere al portale di Azure.

Nella casella di ricerca nella parte superiore del portale immettere i criteri. Selezionare Criteri nei risultati della ricerca.

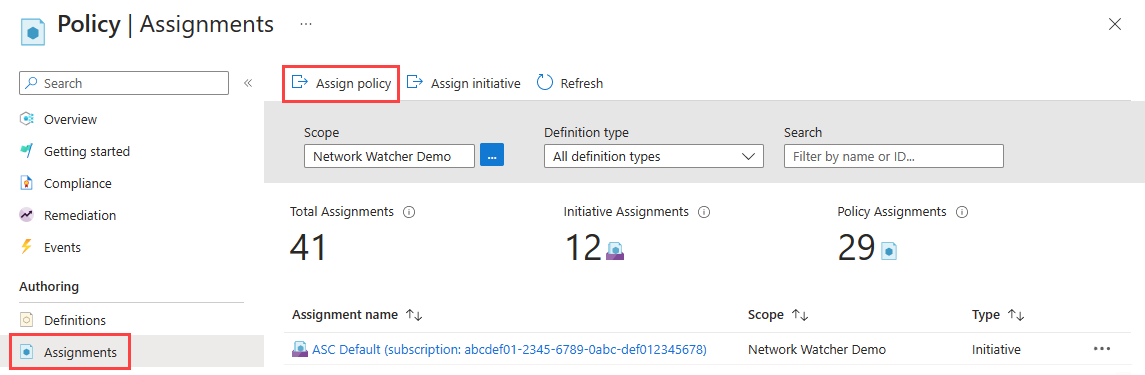

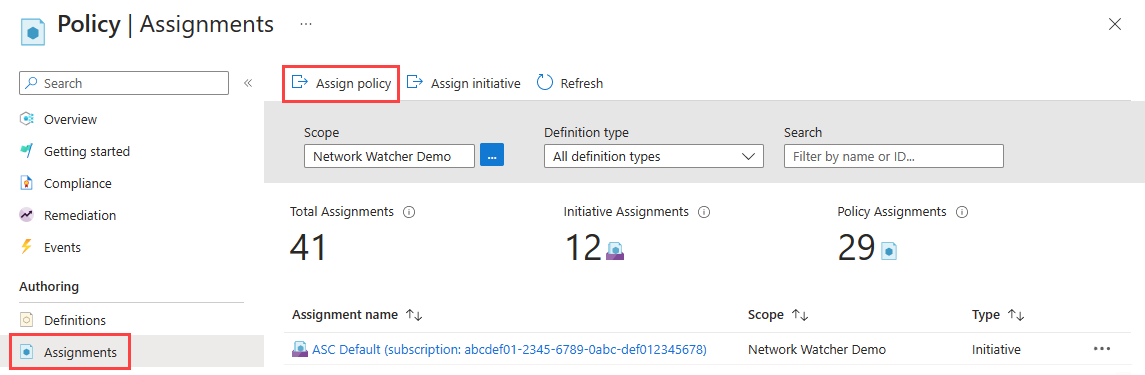

Selezionare Assegnazioni e quindi assegna criteri.

Selezionare i puntini di sospensione (...) accanto a Ambito per scegliere la sottoscrizione di Azure con i gruppi di sicurezza di rete da controllare. È anche possibile scegliere il gruppo di risorse con i gruppi di sicurezza di rete. Dopo aver effettuato le selezioni, scegliere il pulsante Seleziona .

Selezionare i puntini di sospensione (...) accanto a Definizione dei criteri per scegliere i criteri predefiniti da assegnare. Immettere il log del flusso nella casella di ricerca e quindi selezionare il filtro predefinito . Nei risultati della ricerca selezionare Log di flusso da configurare per ogni gruppo di sicurezza di rete e quindi selezionare Aggiungi.

Immettere un nome in Nome assegnazione e immettere il nome in Assegnato da.

Questo criterio non richiede parametri. Non contiene anche definizioni di ruolo, quindi non è necessario creare assegnazioni di ruolo per l'identità gestita nella scheda Correzione .

Seleziona Rivedi e crea e quindi seleziona Crea.

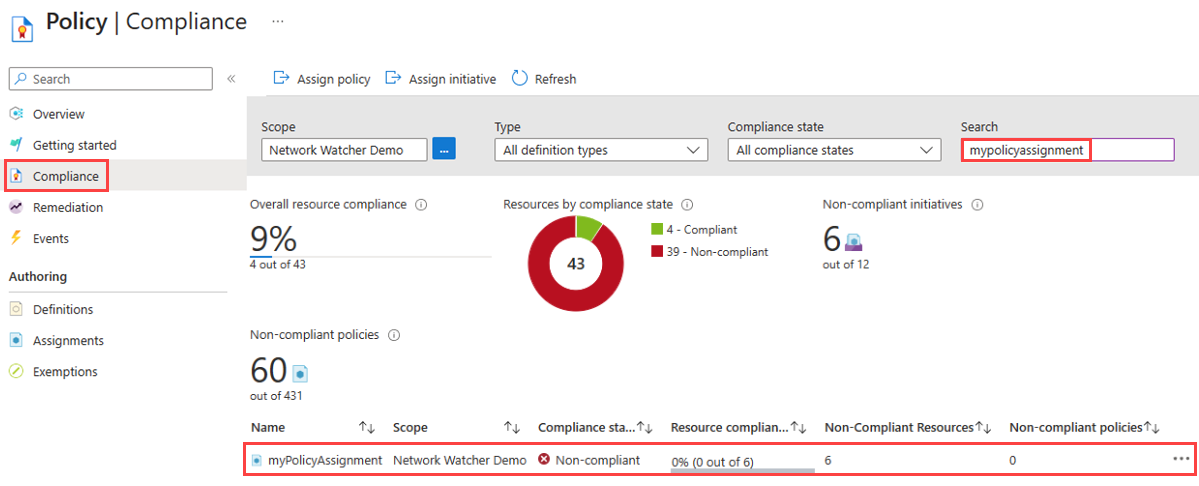

Selezionare Conformità. Cercare il nome dell'assegnazione e quindi selezionarlo.

Selezionare Conformità risorse per ottenere un elenco di tutti i gruppi di sicurezza di rete non conformi.

Distribuire e configurare i log dei flussi dei gruppi di sicurezza di rete usando un criterio predefinito

I criteri di gruppo Distribuisci una risorsa log di flusso con sicurezza di rete di destinazione controllano tutti i gruppi di sicurezza di rete esistenti in un ambito controllando tutti gli oggetti di Azure Resource Manager di tipo Microsoft.Network/networkSecurityGroups. Controlla quindi la presenza di log dei flussi collegati tramite la proprietà dei log dei flussi del gruppo di sicurezza di rete. Se la proprietà non esiste, il criterio distribuisce un log di flusso.

Per assegnare il criterio deployIfNotExists :

Accedere al portale di Azure.

Nella casella di ricerca nella parte superiore del portale immettere i criteri. Selezionare Criteri nei risultati della ricerca.

Selezionare Assegnazioni e quindi assegna criteri.

Selezionare i puntini di sospensione (...) accanto a Ambito per scegliere la sottoscrizione di Azure con i gruppi di sicurezza di rete da controllare. È anche possibile scegliere il gruppo di risorse con i gruppi di sicurezza di rete. Dopo aver effettuato le selezioni, scegliere il pulsante Seleziona .

Selezionare i puntini di sospensione (...) accanto a Definizione dei criteri per scegliere i criteri predefiniti da assegnare. Immettere il log del flusso nella casella di ricerca e quindi selezionare il filtro predefinito . Nei risultati della ricerca selezionare Deploy a flow log resource with target network security group (Distribuisci una risorsa log di flusso con gruppo di sicurezza di rete di destinazione) e quindi selezionare Aggiungi.

Immettere un nome in Nome assegnazione e immettere il nome in Assegnato da.

Fare clic due volte sul pulsante Avanti oppure selezionare la scheda Parametri . Immettere o selezionare i valori seguenti:

Impostazione Valore Area del gruppo di sicurezza di rete Selezionare l'area del gruppo di sicurezza di rete di destinazione con i criteri. ID Archiviazione Immettere l'ID risorsa completo dell'account di archiviazione. L'account di archiviazione deve trovarsi nella stessa area del gruppo di sicurezza di rete. Il formato dell'ID risorsa di archiviazione è /subscriptions/<SubscriptionID>/resourceGroups/<ResouceGroupName>/providers/Microsoft.Storage/storageAccounts/<StorageAccountName>.Network Watchers RG Selezionare il gruppo di risorse dell'istanza di Azure Network Watcher. Nome Network Watcher Immettere il nome dell'istanza di Network Watcher. Selezionare Avanti o la scheda Correzione. Immettere o selezionare i valori seguenti:

Impostazione Valore Creare un'attività di correzione Selezionare la casella di controllo se si vuole che i criteri influiscano sulle risorse esistenti. Creare un'identità gestita Selezionare la casella di controllo. Tipo di identità gestita Selezionare il tipo di identità gestita da usare. Posizione dell'identità assegnata dal sistema Selezionare l'area dell'identità assegnata dal sistema. Scope Selezionare l'ambito dell'identità assegnata dall'utente. Identità assegnate dall'utente esistenti Selezionare l'identità assegnata dall'utente. Nota

Per usare questo criterio è necessaria l'autorizzazione Collaboratore o Proprietario .

Seleziona Rivedi e crea e quindi seleziona Crea.

Selezionare Conformità. Cercare il nome dell'assegnazione e quindi selezionarlo.

Selezionare Conformità risorse per ottenere un elenco di tutti i gruppi di sicurezza di rete non conformi.

Lasciare i criteri eseguiti per valutare e distribuire i log dei flussi per tutti i gruppi di sicurezza di rete non conformi. Selezionare di nuovo Conformità risorse per controllare lo stato dei gruppi di sicurezza di rete (non vengono visualizzati gruppi di sicurezza di rete non conformi se il criterio ha completato la correzione).

Passaggi successivi

- Per altre informazioni sui log dei flussi dei gruppi di sicurezza di rete, vedere Log dei flussi per i gruppi di sicurezza di rete.

- Per informazioni sull'uso di criteri predefiniti con l'analisi del traffico, vedere Gestire l'analisi del traffico usando Criteri di Azure.

- Per informazioni su come usare un modello di Azure Resource Manager (ARM) per distribuire log di flusso e analisi del traffico, vedere Configurare i log dei flussi del gruppo di sicurezza di rete usando un modello di Azure Resource Manager.