Panoramica dei servizi di rete di Azure

I servizi di rete in Azure offrono diverse funzionalità di rete che possono essere usate insieme o separatamente. Selezionare una delle funzionalità chiave seguenti per altre informazioni:

- servizi di Connessione ivity: Connessione risorse di Azure e risorse locali usando uno o una combinazione di questi servizi di rete in Azure - Rete virtuale (VNet), rete WAN virtuale, ExpressRoute, Gateway VPN, gateway NAT, DNS di Azure, servizio di peering, Azure Rete virtuale Manager, server di route e Azure Bastion.

- Servizi di protezione delle applicazioni: proteggere le applicazioni usando uno di questi servizi di rete o una combinazione in Azure: Load Balancer, collegamento privato, protezione DDoS, Firewall, gruppi di sicurezza di rete, Web application firewall ed endpoint di rete virtuale.

- Servizi di distribuzione delle applicazioni: distribuire le applicazioni nella rete di Azure usando uno di questi servizi di rete o una combinazione in Azure: Rete per la distribuzione di contenuti di Azure (Rete CDN), servizio Frontdoor di Azure, Gestione traffico, gateway applicazione, analizzatore Internet e Load Balancer.

- Monitoraggio di rete: monitorare le risorse di rete usando uno o una combinazione di questi servizi di rete in Azure - Network Watcher, Monitoraggio di ExpressRoute, Monitoraggio di Azure o Punto di accesso del terminale della rete virtuale (TAP).

Servizi di connettività

Questa sezione descrive i servizi che forniscono connettività tra le risorse di Azure, la connettività da una rete locale alle risorse di Azure e un ramo alla connettività di succursale in Azure - Rete virtuale (VNet), ExpressRoute, Gateway VPN, rete WAN virtuale, Gateway NAT di rete virtuale, DNS di Azure, servizio di peering, server di route e Azure Bastion.

Rete virtuale

Rete virtuale di Azure (VNet) è il blocco predefinito fondamentale per la rete privata in Azure. È possibile usare le reti virtuali per:

- Comunicare tra le risorse di Azure: è possibile distribuire macchine virtuali e diversi altri tipi di risorse di Azure in una rete virtuale, ad esempio ambienti del servizio app Azure, il servizio Azure Kubernetes (servizio Azure Kubernetes) e Azure set di scalabilità di macchine virtuali. Per visualizzare un elenco completo delle risorse di Azure che è possibile distribuire in una rete virtuale, vedere Integrazione del servizio di rete virtuale.

- Comunicare tra loro: è possibile connettere le reti virtuali tra loro, consentendo alle risorse in una rete virtuale di comunicare tra loro, usando il peering di rete virtuale o Azure Rete virtuale Manager. Le reti virtuali connesse possono essere in aree di Azure uguali o diversi. Per altre informazioni, vedere Peering di rete virtuale e Azure Rete virtuale Manager.

- Comunicare con Internet: per impostazione predefinita, tutte le risorse di una rete virtuale possono comunicare in uscita con Internet. Per la comunicazione in ingresso con una risorsa, è possibile assegnarle un indirizzo IP pubblico o un servizio di bilanciamento del carico pubblico. Per gestire le comunicazioni in uscita, è anche possibile usare indirizzi IP pubblici o un servizio di bilanciamento del carico.

- Comunicare con le reti locali: è possibile connettere i computer e le reti locali a una rete virtuale usando gateway VPN o ExpressRoute.

- Crittografare il traffico tra le risorse: è possibile usare la crittografia della rete virtuale per crittografare il traffico tra le risorse in una rete virtuale.

Gestione rete virtuale di Azure

Azure Rete virtuale Manager è un servizio di gestione che consente di raggruppare, configurare, distribuire e gestire reti virtuali a livello globale tra sottoscrizioni. Con Rete virtuale Manager è possibile definire gruppi di rete per identificare e segmentare logicamente le reti virtuali. È quindi possibile determinare le configurazioni di connettività e sicurezza desiderate e applicarle in tutte le reti virtuali selezionate nei gruppi di rete contemporaneamente.

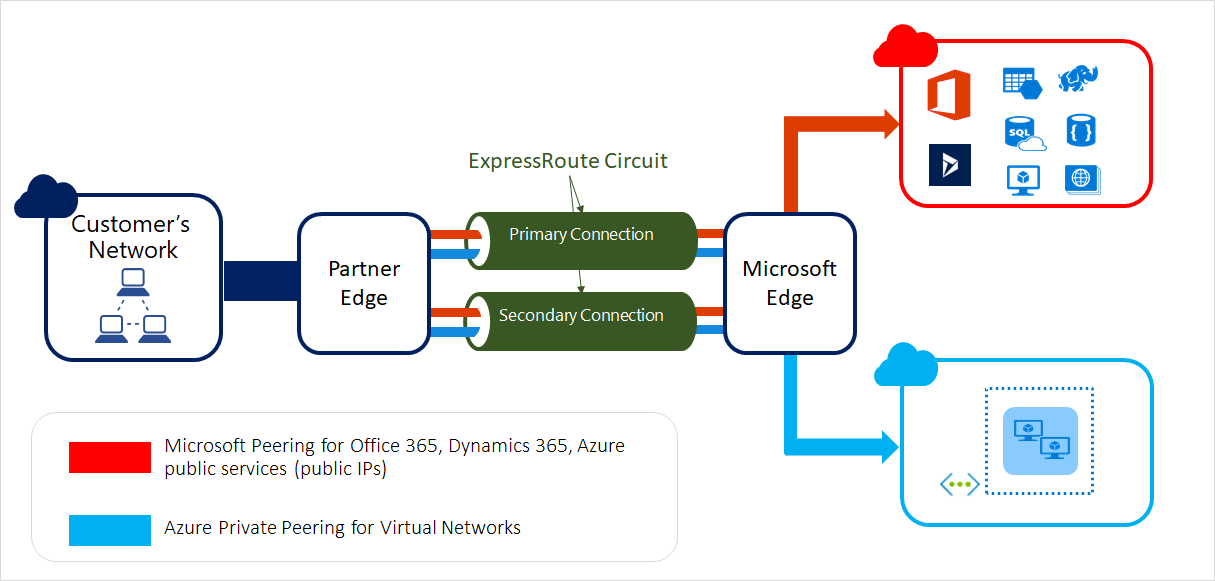

ExpressRoute

ExpressRoute consente di estendere le reti locali nel cloud Microsoft tramite una connessione privata facilitata da un provider di connettività. La connessione è privata. Il traffico non passa da Internet. Con ExpressRoute è possibile stabilire connessioni ai servizi cloud Microsoft, come Microsoft Azure, Microsoft 365 e Dynamics 365.

Gateway VPN

Gateway VPN consente di creare connessioni cross-premise crittografate alla rete virtuale da percorsi locali o di creare connessioni crittografate tra reti virtuali. Sono disponibili configurazioni diverse per le connessioni Gateway VPN. Alcune delle funzionalità principali includono:

- Connettività VPN da sito a sito

- Connettività VPN da punto a sito

- Connettività VPN da rete virtuale a rete virtuale

Il diagramma seguente illustra più connessioni VPN da sito a sito alla stessa rete virtuale. Per visualizzare altri diagrammi di connessione, vedere Gateway VPN - Progettazione.

Rete WAN virtuale

Azure rete WAN virtuale è un servizio di rete che riunisce molte funzionalità di rete, sicurezza e routing per offrire una singola interfaccia operativa. La connettività con le reti virtuali di Azure viene stabilita tramite connessioni di rete virtuali. Alcune delle funzionalità principali includono:

- Connettività dei rami (tramite l'automazione della connettività da dispositivi partner rete WAN virtuale, ad esempio SD-WAN o CPE VPN)

- Connettività VPN da sito a sito

- Connettività VPN utente remoto (da punto a sito)

- Connettività privata (ExpressRoute)

- Connettività intracloud (connettività transitiva per le reti virtuali)

- Connettività tra VPN ed ExpressRoute

- Routing, Firewall di Azure e crittografia per la connettività privata

DNS Azure

DNS di Azure offre l'hosting e la risoluzione DNS tramite l'infrastruttura di Microsoft Azure. DNS di Azure è costituito da tre servizi:

- DNS pubblico di Azure è un servizio di hosting per i domini DNS. L'hosting dei domini in Azure consente di gestire i record DNS usando gli stessi strumenti, credenziali, API e fatturazione usati per altri servizi Azure.

- Azure DNS privato è un servizio DNS per le reti virtuali. DNS privato di Azure gestisce e risolve i nomi di dominio nella rete virtuale senza la necessità di configurare una soluzione DNS personalizzata.

- Il sistema di risoluzione privato dns di Azure è un servizio che consente di eseguire query sulle zone private di DNS di Azure da un ambiente locale e viceversa senza distribuire server DNS basati su macchine virtuali.

Con DNS di Azure è possibile ospitare e risolvere domini pubblici, gestire la risoluzione DNS nelle reti virtuali e abilitare la risoluzione dei nomi tra Azure e le risorse locali.

Azure Bastion

Azure Bastion è un servizio che è possibile distribuire per consentire la connessione a una macchina virtuale usando il browser e il portale di Azure oppure tramite il client SSH o RDP nativo già installato nel computer locale. Il servizio Azure Bastion è un servizio PaaS completamente gestito dalla piattaforma distribuito all'interno della rete virtuale. Offre connettività RDP/SSH sicura e ininterrotta con le macchine virtuali dal portale di Azure tramite TLS. Quando ci si connette tramite Azure Bastion, per le macchine virtuali non è necessario un indirizzo IP pubblico, un agente o un software client speciale. Sono disponibili diversi SKU/livelli per Azure Bastion. Il livello selezionato influisce sulle funzionalità disponibili. Per altre informazioni, vedere Informazioni sulle impostazioni di configurazione di Bastion.

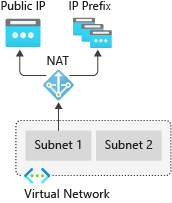

Gateway NAT

Rete virtuale NAT (network address translation) semplifica la connettività Internet solo in uscita per le reti virtuali. Quando viene configurato in una subnet, per tutta la connettività in uscita vengono usati gli indirizzi IP pubblici statici specificati. La connettività in uscita è possibile senza bilanciamento del carico o indirizzi IP pubblici collegati direttamente alle macchine virtuali. Per altre informazioni, vedere Che cos'è il gateway NAT di Azure?

Server di route

Il server di route di Azure semplifica il routing dinamico tra l'appliance virtuale di rete e la rete virtuale. Consente di scambiare informazioni di routing direttamente tramite il protocollo di routing BGP (Border Gateway Protocol) tra qualsiasi appliance virtuale di rete che supporta il protocollo di routing BGP e la rete SDN (Software Defined Network) di Azure in Azure Rete virtuale (VNet) senza la necessità di configurare o gestire manualmente le tabelle di route.

Servizio di peering

Il servizio di peering di Azure migliora la connettività dei clienti ai servizi cloud Microsoft, ad esempio Microsoft 365, Dynamics 365, servizi SaaS (Software as a Service), Azure o qualsiasi servizi Microsoft accessibile tramite la rete Internet pubblica.

Servizi di protezione delle applicazioni

Questa sezione descrive i servizi di rete in Azure che consentono di proteggere le risorse di rete. Proteggere le applicazioni usando qualsiasi o una combinazione di questi servizi di rete in Azure: protezione DDoS, collegamento privato, firewall, Web application firewall, gruppi di sicurezza di rete e endpoint servizio di rete virtuale.

Protezione DDoS

Protezione DDoS di Azure garantisce contromisure contro le minacce DDoS più sofisticate. Il servizio offre funzionalità avanzate di mitigazione DDoS per le applicazioni e le risorse distribuite nelle reti virtuali. Inoltre, i clienti che usano Protezione DDoS di Azure hanno accesso al supporto di Risposta rapida DDoS per coinvolgere gli esperti DDoS durante un attacco attivo.

Protezione DDoS di Azure è costituita da due livelli:

- Protezione di rete DDoS, combinata con le procedure consigliate per la progettazione delle applicazioni, fornisce funzionalità avanzate di mitigazione DDoS per difendersi dagli attacchi DDoS. Viene ottimizzata automaticamente per proteggere le specifiche risorse di Azure in una rete virtuale.

- Protezione IP DDoS è un modello IP con pagamento in base al consumo. Protezione IP DDoS contiene le stesse funzionalità di progettazione di base di Protezione della rete DDoS, ma saranno diverse nei servizi aggiunti al valore seguente: supporto DDoS Rapid Response, protezione dei costi e sconti per WAF.

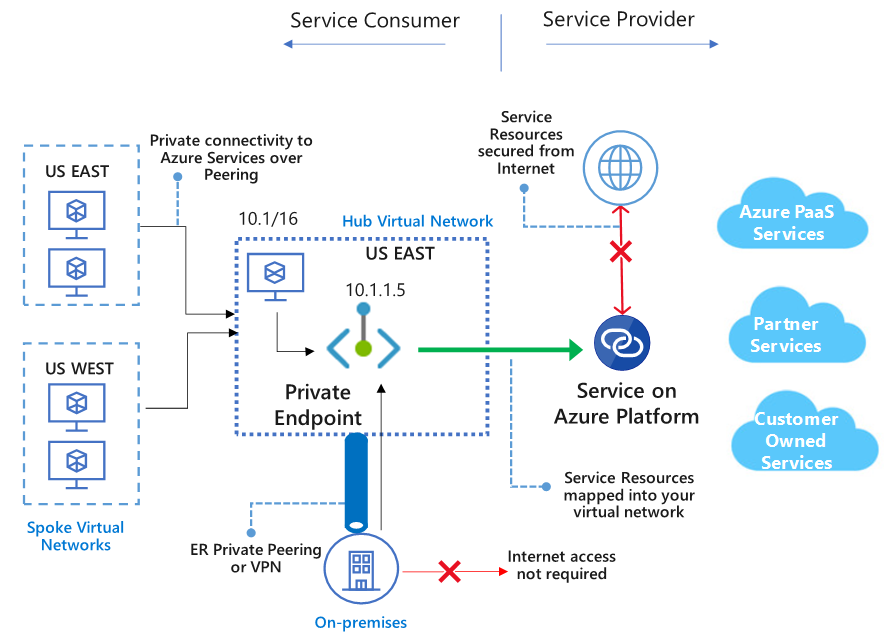

Collegamento privato di Azure

Collegamento privato di Azure consente di accedere ai servizi PaaS di Azure, ad esempio Archiviazione di Azure e Database SQL, nonché ai servizi di proprietà di clienti/partner ospitati in Azure tramite un endpoint privato nella rete virtuale. Il traffico tra la rete virtuale e il servizio passa attraverso la rete backbone Microsoft. L'esposizione del servizio sulla rete Internet pubblica non è più necessaria. È possibile creare un servizio Collegamento privato personale nella rete virtuale e distribuirlo ai clienti.

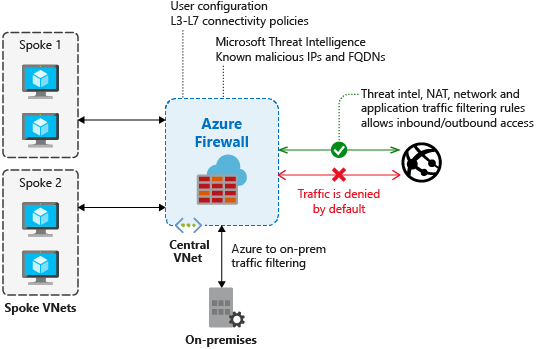

Firewall di Azure

Firewall di Azure è un servizio di sicurezza di rete gestito basato sul cloud che consente di proteggere le risorse della rete virtuale di Azure. Con Firewall di Azure è possibile creare, applicare e registrare criteri di connettività di applicazione e di rete in modo centralizzato tra le sottoscrizioni e le reti virtuali. Firewall di Azure usa un indirizzo IP pubblico statico per le risorse della rete virtuale consentendo ai firewall esterni di identificare il traffico proveniente dalla rete virtuale.

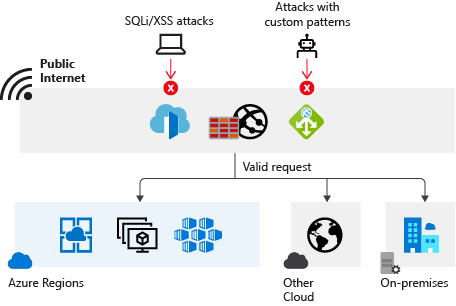

Web application firewall

Web application firewall di Azure (WAF) offre protezione alle applicazioni Web da exploit Web comuni e vulnerabilità, ad esempio l'inserimento SQL e lo scripting intersito. WAF di Azure offre una protezione predefinita dalle 10 principali vulnerabilità OWASP tramite regole gestite. Inoltre, i clienti possono anche configurare regole personalizzate, ovvero regole gestite dal cliente per fornire una protezione aggiuntiva in base all'intervallo IP di origine e attributi di richiesta, ad esempio intestazioni, cookie, campi dati modulo o parametri di stringa di query.

I clienti possono scegliere di distribuire Azure WAF con gateway applicazione, che fornisce protezione a livello di area alle entità nello spazio indirizzi pubblico e privato. I clienti possono anche scegliere di distribuire Azure WAF con Frontdoor che fornisce protezione sul perimetro della rete agli endpoint pubblici.

Gruppi di sicurezza di rete

È possibile filtrare il traffico di rete da e verso le risorse di Azure in una rete virtuale di Azure con un gruppo di sicurezza di rete. Per altre informazioni, vedere Gruppi di sicurezza di rete.

Endpoint di servizio

Gli endpoint del servizio Rete virtuale estendono lo spazio di indirizzi privato della rete virtuale e l'identità della rete virtuale ai servizi di Azure tramite una connessione diretta. Gli endpoint consentono di associare le risorse critiche dei servizi di Azure solo alle proprie reti virtuali. Il traffico che transita dalla rete virtuale al servizio di Azure rimane sempre nella rete backbone di Microsoft Azure.

Servizi per il recapito di applicazioni

Questa sezione descrive i servizi di rete di Azure che consentono di distribuire applicazioni: rete per la distribuzione di contenuti, servizio Frontdoor di Azure, Gestione traffico, Load Balancer e gateway applicazione.

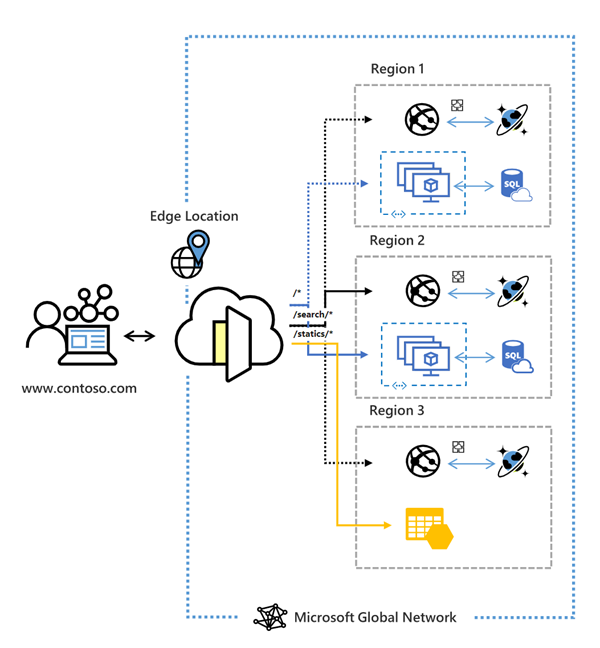

Frontdoor di Azure

Frontdoor di Azure consente di definire, gestire e monitorare il routing globale per il traffico Web ottimizzando le prestazioni ottimali e il failover globale istantaneo per la disponibilità elevata. Con Frontdoor è possibile trasformare il consumer globale (multi-area) e le applicazioni aziendali in applicazioni moderne, solide, personalizzate e dalle alte prestazioni, in API, con contenuti che raggiungono un audience globale grazie ad Azure.

Gestione traffico

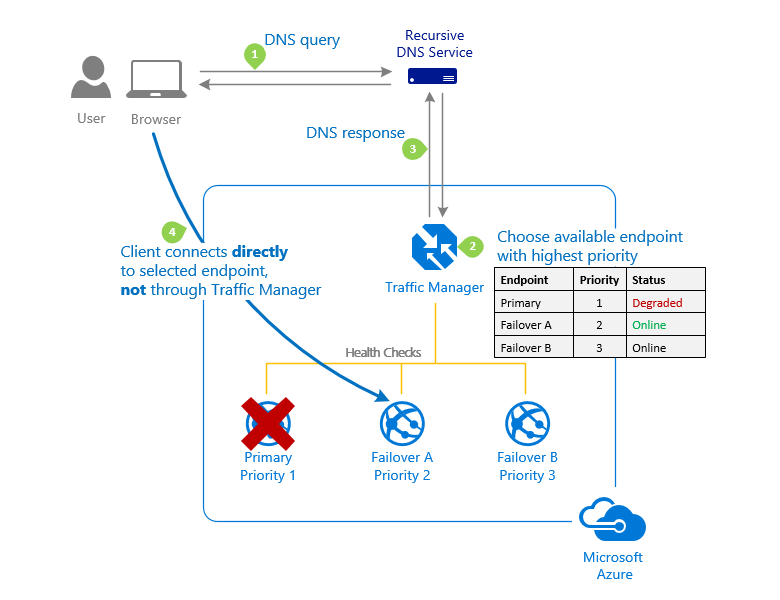

Gestione traffico di Azure. è un servizio di bilanciamento del carico del traffico basato su DNS che consente di distribuire il traffico in modo ottimale ai servizi tra aree di Azure globali, offrendo al tempo stesso disponibilità elevata e velocità di risposta. Gestione traffico offre una gamma di metodi di routing per la distribuzione del traffico, ad esempio priorità, ponderazione, prestazioni, area geografica, multi-valore o subnet.

Il diagramma seguente illustra il routing basato su priorità degli endpoint con Gestione traffico:

Per altre informazioni sulle Gestione traffico, vedere Che cos'è Gestione traffico di Azure?

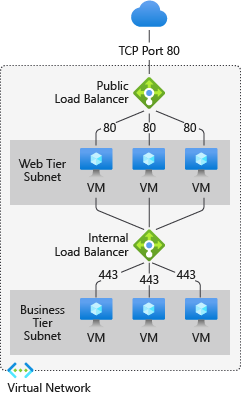

Load Balancer

Azure Load Balancer offre prestazioni elevate, bilanciamento del carico di livello 4 a bassa latenza per tutti i protocolli UDP e TCP. Gestisce le connessioni in ingresso e in uscita. È possibile configurare endpoint con carico bilanciato pubblici e interni e definire regole per il mapping delle connessioni in ingresso a destinazioni del pool back-end, usando opzioni di probe dell'integrità TCP e HTTP per gestire la disponibilità del servizio.

Azure Load Balancer è disponibile negli SKU Standard, a livello di area e gateway.

La figura seguente mostra un'applicazione multilivello con connessione Internet che usa servizi di bilanciamento del carico sia interni che esterni:

Gateway applicazione

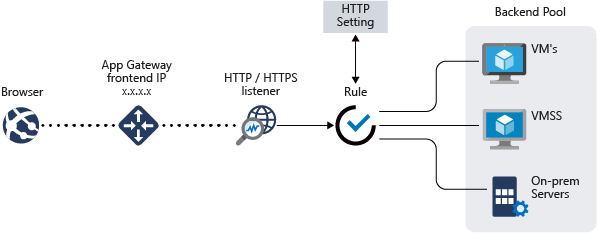

Il gateway applicazione di Azure è un servizio di bilanciamento del carico del traffico Web che consente di gestire il traffico verso le applicazioni Web. Si tratta di un controller per la distribuzione di applicazioni (ADC) come servizio, offrendo varie funzionalità di bilanciamento del carico di livello 7 per le applicazioni.

Il diagramma seguente mostra il routing basato sul percorso URL con gateway applicazione.

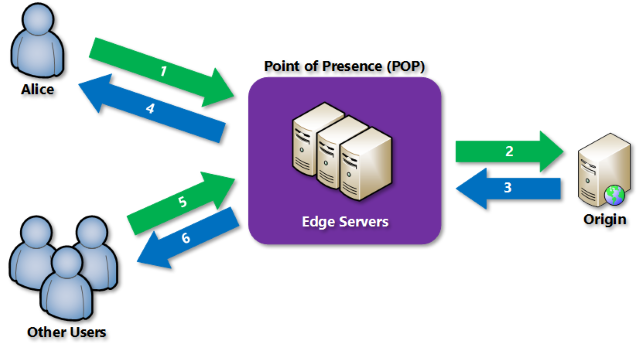

Rete per la distribuzione di contenuti

Rete per la distribuzione di contenuti di Azure (rete CDN). offre agli sviluppatori una soluzione globale per distribuire rapidamente contenuti a larghezza di banda elevata agli utenti memorizzando nella cache il contenuto in nodi fisici posizionati in modo strategico in tutto il mondo.

Servizi di monitoraggio di rete

Questa sezione descrive i servizi di rete in Azure che consentono di monitorare le risorse di rete- Azure Network Watcher, Azure Monitor Network Insights, Monitoraggio di Azure e Monitoraggio di ExpressRoute.

Azure Network Watcher

Azure Network Watcher fornisce gli strumenti per il monitoraggio, la diagnostica, la visualizzazione delle metriche e l'abilitazione o la disabilitazione dei log per le risorse in una rete virtuale di Azure. Per altre informazioni, vedere [Che cos'è Network Watcher?

Monitoraggio di Azure

Monitoraggio di Azure ottimizza la disponibilità e le prestazioni delle applicazioni in uso offrendo una soluzione completa per raccogliere e analizzare la telemetria e intervenire di conseguenza dal cloud e dagli ambienti locali. È utile per ottenere informazioni sulle prestazioni delle applicazioni e identificare in modo proattivo i problemi delle applicazioni e delle risorse da cui dipendono. Per altre informazioni, vedere [Panoramica di Monitoraggio di Azure

Monitoraggio di ExpressRoute

Per informazioni su come visualizzare le metriche del circuito ExpressRoute, i log delle risorse e gli avvisi, vedere Monitoraggio, metriche e avvisi di ExpressRoute.

Informazioni dettagliate rete

Monitoraggio di Azure per reti (Network Insights). offre una visualizzazione completa dell'integrità e delle metriche per tutte le risorse di rete distribuite, senza richiedere alcuna configurazione.

Passaggi successivi

- Creare la prima rete virtuale e connettervi alcune macchine virtuali completando la procedura descritta nell'articolo Creare la prima rete virtuale.

- Connessione il computer in una rete virtuale completando i passaggi in Configurare un articolo sulla connessione da punto a sito.

- Bilanciare il carico del traffico Internet verso server pubblici seguendo la procedura descritta nell'articolo Creazione del servizio di bilanciamento del carico Internet attraverso il portale di Azure.