Convalida degli avvisi in Microsoft Defender for Cloud

Questo documento illustra come verificare se il sistema è configurato correttamente per gli avvisi di Microsoft Defender per il cloud.

Informazioni sugli avvisi di sicurezza

Gli avvisi sono le notifiche generate da Defender for Cloud quando rileva le minacce nelle risorse. Assegna priorità ed elenca gli avvisi insieme alle informazioni necessarie per analizzare rapidamente il problema. Defender per il cloud offre anche raccomandazioni per la risoluzione di un attacco.

Per altre informazioni, vedere Avvisi di sicurezza in Defender per il cloud e Gestione e risposta agli avvisi di sicurezza.

Prerequisiti

Per ricevere tutti gli avvisi, i computer e le aree di lavoro Log Analytics connesse devono trovarsi nello stesso tenant.

Generare avvisi di sicurezza di esempio

Se si usa la nuova esperienza degli avvisi di anteprima come descritto in Gestire e rispondere agli avvisi di sicurezza in Microsoft Defender per il cloud, è possibile creare avvisi di esempio dalla pagina degli avvisi di sicurezza nella portale di Azure.

Usare avvisi di esempio per:

- valutare il valore e le funzionalità dei piani di Microsoft Defender.

- convalidare le configurazioni effettuate per gli avvisi di sicurezza, ad esempio integrazioni SIEM, automazione del flusso di lavoro e notifiche tramite posta elettronica.

Per creare avvisi di esempio:

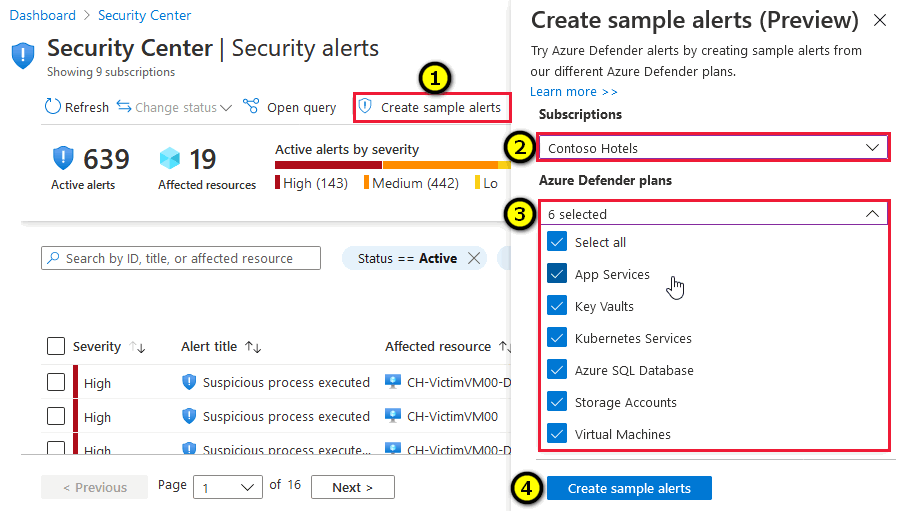

In qualità di utente con il ruolo Collaboratore sottoscrizione, nella barra degli strumenti della pagina Avvisi di sicurezza selezionare Avvisi di esempio.

Selezionare la sottoscrizione.

Selezionare il piano/s di Microsoft Defender pertinente per il quale si vogliono visualizzare gli avvisi.

Selezionare Crea avvisi di esempio.

Viene visualizzata una notifica che informa che vengono creati gli avvisi di esempio:

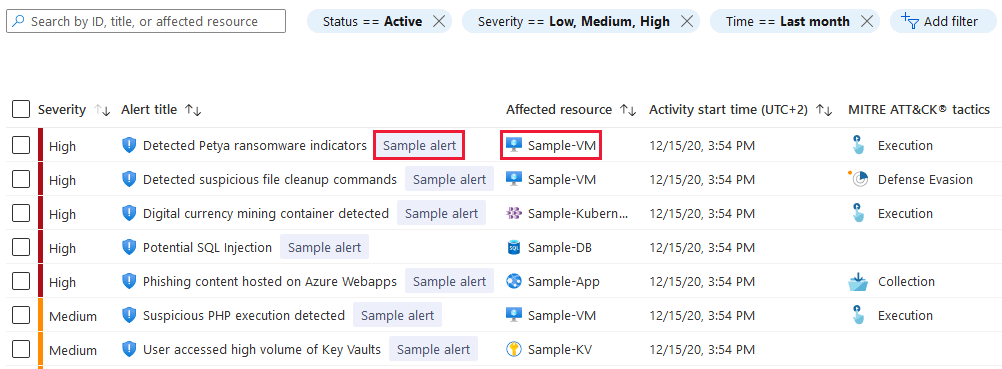

Dopo alcuni minuti, gli avvisi vengono visualizzati nella pagina degli avvisi di sicurezza. Vengono visualizzate anche in qualsiasi altra posizione configurata per ricevere gli avvisi di sicurezza Microsoft Defender per il cloud (SIEM connessi, notifiche di posta elettronica e così via).

Suggerimento

Gli avvisi sono relativi alle risorse simulate.

Simulare gli avvisi nelle macchine virtuali di Azure (Windows)

Dopo aver installato l'agente Microsoft Defender per endpoint nel computer, come parte dell'integrazione di Defender per server, seguire questa procedura dal computer in cui si vuole essere la risorsa attaccata dell'avviso:

Aprire un prompt della riga di comando con privilegi elevati nel dispositivo ed eseguire lo script:

Passare a Start e digitare

cmd.Selezionare il prompt dei comandi con il pulsante destro del computer e selezionare Esegui come amministratore

Al prompt copiare ed eseguire il comando seguente:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'La finestra del prompt dei comandi viene chiusa automaticamente. In caso di esito positivo, verrà visualizzato un nuovo avviso nel pannello avvisi di Defender per il cloud in 10 minuti.

La riga del messaggio nella casella di PowerShell dovrebbe essere simile alla presentazione qui:

In alternativa, è anche possibile usare la stringa di test EICAR per eseguire questo test: Creare un file di testo, incollare la riga EICAR e salvare il file come file eseguibile nell'unità locale del computer.

Nota

Quando si esaminano gli avvisi di test per Windows, assicurarsi di disporre di Defender per endpoint in esecuzione con la protezione in tempo reale abilitata. Informazioni su come convalidare questa configurazione.

Simulare gli avvisi nelle macchine virtuali di Azure (Linux)

Dopo aver installato l'agente Microsoft Defender per endpoint nel computer, come parte dell'integrazione di Defender per server, seguire questa procedura dal computer in cui si vuole essere la risorsa attaccata dell'avviso:

Aprire una finestra del terminale, copiare ed eseguire il comando seguente:

curl -O https://secure.eicar.org/eicar.com.txtLa finestra del prompt dei comandi viene chiusa automaticamente. In caso di esito positivo, verrà visualizzato un nuovo avviso nel pannello avvisi di Defender per il cloud in 10 minuti.

Nota

Quando si esaminano gli avvisi di test per Linux, assicurarsi che Defender per endpoint sia in esecuzione con la protezione in tempo reale abilitata. Informazioni su come convalidare questa configurazione.

Simulare gli avvisi in Kubernetes

Defender per contenitori fornisce avvisi di sicurezza sia per i cluster che per i nodi del cluster sottostanti. Defender per contenitori esegue questa operazione monitorando sia il piano di controllo (server API) che il carico di lavoro in contenitori.

È possibile stabilire se l'avviso è correlato al piano di controllo o al carico di lavoro in contenitori in base al prefisso. Gli avvisi di sicurezza del piano di controllo hanno un prefisso , mentre gli avvisi di K8S_sicurezza per il carico di lavoro di runtime nei cluster hanno un prefisso .K8S.NODE_

È possibile simulare avvisi sia per il piano di controllo che per gli avvisi del carico di lavoro seguendo questa procedura.

Simulare gli avvisi del piano di controllo (prefisso K8S_)

Prerequisiti

- Verificare che il piano Defender per contenitori sia abilitato.

- Solo Arc: assicurarsi che il sensore di Defender sia installato.

- Solo EKS o GKE: assicurarsi che le opzioni di provisioning automatico della raccolta dei log di controllo predefinite siano abilitate.

Per simulare un avviso di sicurezza del piano di controllo Kubernetes:

Eseguire il comando seguente dal cluster:

kubectl get pods --namespace=asc-alerttest-662jfi039nSi ottiene la risposta seguente:

No resource found.Attendere 30 minuti.

Nella portale di Azure passare alla pagina degli avvisi di sicurezza dell'Defender per il cloud.

Nel cluster Kubernetes pertinente individuare l'avviso seguente

Microsoft Defender for Cloud test alert for K8S (not a threat)

Simulare gli avvisi del carico di lavoro (K8S. NODE_ prefisso)

Prerequisiti

- Verificare che il piano Defender per contenitori sia abilitato.

- Verificare che il sensore di Defender sia installato.

Per simulare un avviso di sicurezza del carico di lavoro Kubernetes:

Creare un pod in cui eseguire un comando di test. Questo pod può essere uno qualsiasi dei pod esistenti nel cluster o un nuovo pod. È possibile creare usando questa configurazione yaml di esempio:

apiVersion: v1 kind: Pod metadata: name: mdc-test spec: containers: - name: mdc-test image: ubuntu:18.04 command: ["/bin/sh"] args: ["-c", "while true; do echo sleeping; sleep 3600;done"]Per creare l'esecuzione del pod:

kubectl apply -f <path_to_the_yaml_file>Eseguire il comando seguente dal cluster:

kubectl exec -it mdc-test -- bashCopiare il file eseguibile in un percorso separato e rinominarlo

./asc_alerttest_662jfi039ncon il comandocp /bin/echo ./asc_alerttest_662jfi039nseguente.Eseguire il file

./asc_alerttest_662jfi039n testing eicar pipe.Attendere 10 minuti.

Nella portale di Azure passare alla pagina degli avvisi di sicurezza dell'Defender per il cloud.

Nel cluster del servizio Azure Kubernetes pertinente individuare l'avviso

Microsoft Defender for Cloud test alert (not a threat)seguente.

È anche possibile ottenere altre informazioni sulla difesa dei nodi e dei cluster Kubernetes con Microsoft Defender per contenitori.

Simulare gli avvisi per servizio app

È possibile simulare avvisi per le risorse in esecuzione in servizio app.

Creare un nuovo sito Web e attendere 24 ore per la registrazione con Defender per il cloud oppure usare un sito Web esistente.

Dopo aver creato il sito Web, accedervi usando l'URL seguente:

Un avviso viene generato entro circa 1-2 ore.

Simulare gli avvisi per Archiviazione ATP (Advanced Threat Protection)

Passare a un account di archiviazione con Azure Defender per Archiviazione abilitato.

Selezionare la scheda Contenitori nella barra laterale.

Passare a un contenitore esistente o crearne uno nuovo.

Caricare un file in tale contenitore. Evitare di caricare qualsiasi file che potrebbe contenere dati sensibili.

Selezionare il file caricato con il pulsante destro del computer e selezionare Genera firma di accesso condiviso.

Selezionare il pulsante Genera token di firma di accesso condiviso e URL (non è necessario modificare alcuna opzione).

Copiare l'URL di firma di accesso condiviso generato.

Aprire il browser Tor, che è possibile scaricare qui.

Nel browser Tor passare all'URL della firma di accesso condiviso. Dovrebbe essere visualizzato e può scaricare il file caricato.

Test degli avvisi di Servizi app

Per simulare un avviso EICAR per i servizi app:

- Trovare l'endpoint HTTP del sito Web accedendo al pannello portale di Azure per il sito Web servizio app s o usando la voce DNS personalizzata associata a questo sito Web. L'endpoint URL predefinito per il sito Web di app Azure Services ha il suffisso

https://XXXXXXX.azurewebsites.net. Il sito Web deve essere un sito Web esistente e non un sito Web creato prima della simulazione degli avvisi. - Passare all'URL del sito Web e aggiungere il suffisso fisso seguente:

/This_Will_Generate_ASC_Alert. L'URL dovrebbe essere simile al seguente:https://XXXXXXX.azurewebsites.net/This_Will_Generate_ASC_Alert. La generazione dell'avviso potrebbe richiedere tempo (~1,5 ore).

Convalidare il rilevamento delle minacce di Azure Key Vault

- Se non è ancora stato creato un insieme di credenziali delle chiavi, assicurarsi di crearne uno.

- Al termine della creazione dell'insieme di credenziali delle chiavi e del segreto, passare a una macchina virtuale con accesso a Internet e scaricare tor browser.

- Installare il browser TOR nella macchina virtuale.

- Al termine dell'installazione, aprire il normale browser, accedere al portale di Azure e accedere alla pagina Key Vault. Selezionare l'URL evidenziato e copiare l'indirizzo.

- Aprire TOR e incollare questo URL (è necessario eseguire di nuovo l'autenticazione per accedere al portale di Azure).

- Dopo aver completato l'accesso, è anche possibile selezionare l'opzione Segreti nel riquadro sinistro.

- Nel browser TOR disconnettersi da portale di Azure e chiudere il browser.

- Dopo qualche tempo, Defender per Key Vault attiverà un avviso con informazioni dettagliate su questa attività sospetta.

Passaggi successivi

Questo articolo ha presentato il processo di convalida degli avvisi. Dopo aver acquisito familiarità con questa convalida, vedere gli articoli seguenti:

- Convalida del rilevamento delle minacce di Azure Key Vault in Microsoft Defender per il cloud

- Gestione e risposta agli avvisi di sicurezza in Microsoft Defender per il cloud: informazioni su come gestire gli avvisi e rispondere agli eventi imprevisti di sicurezza in Defender per il cloud.

- Informazioni sugli avvisi di sicurezza in Microsoft Defender per il cloud