Avvisi di sicurezza e eventi imprevisti

Questo articolo descrive gli avvisi e le notifiche di sicurezza in Microsoft Defender for Cloud.

Informazioni sugli avvisi di sicurezza

Gli avvisi di sicurezza sono le notifiche generate dai piani di protezione dei carichi di lavoro di Defender for Cloud quando le minacce vengono identificate negli ambienti Azure, ibridi o multicloud.

- Gli avvisi di sicurezza vengono attivati dai rilevamenti avanzati disponibili quando si abilitano i piani Defender per tipi di risorse specifici.

- Ogni avviso fornisce dettagli sulle risorse, i problemi e i passaggi di correzione interessati.

- Defender for Cloud classifica gli avvisi e li classifica in base alla gravità.

- Gli avvisi vengono visualizzati nel portale per 90 giorni, anche se la risorsa correlata all'avviso è stata eliminata durante tale periodo. Questo perché l'avviso potrebbe indicare una potenziale violazione all'organizzazione che deve essere ulteriormente analizzata.

- Gli avvisi possono essere esportati in formato CSV.

- Gli avvisi possono anche essere trasmessi direttamente a una soluzione DI Gestione eventi e informazioni sulla sicurezza (SIEM), ad esempio Microsoft Sentinel, Security Orchestration Automated Response (SOAR) o IT Service Management (ITSM).

- Defender for Cloud sfrutta la matrice di attacco MITRE per associare gli avvisi alla finalità percepita, consentendo di formalizzare la conoscenza del dominio di sicurezza.

Classificazione degli avvisi

Gli avvisi hanno un livello di gravità assegnato per assegnare priorità a come partecipare a ogni avviso. La gravità è basata su:

- Trigger specifico

- Livello di attendibilità che si è verificato un intento dannoso dietro l'attività che ha portato all'avviso

| Gravità | Risposta consigliata |

|---|---|

| Alta | esiste una forte probabilità che la risorsa sia compromessa. È consigliabile controllarla immediatamente. Defender per il cloud ha una certezza elevata sia delle finalità dannose che delle conclusioni usate per inviare l'avviso. ad esempio un avviso che rileva l'esecuzione di uno strumento dannoso noto, come Mimikatz, uno strumento comune usato per il furto di credenziali. |

| Media | Questo è probabilmente un'attività sospetta potrebbe indicare che una risorsa è compromessa. La fiducia di Defender for Cloud nell'analisi o nella ricerca è media e la fiducia della finalità dannosa è medio-alta. Questi sono in genere rilevamento basato su machine learning o anomalie, ad esempio un tentativo di accesso da una posizione insolita. |

| Bassa | potrebbe trattarsi di un falso positivo o di un attacco bloccato. Defender per Cloud non è abbastanza sicuro che la finalità sia dannosa e l'attività potrebbe essere innocente. Ad esempio, il log clear è un'azione che potrebbe verificarsi quando un utente malintenzionato tenta di nascondere le proprie tracce, ma in molti casi è un'operazione di routine eseguita dagli amministratori. Defender for Cloud non ti dice in genere quando gli attacchi sono stati bloccati, a meno che non sia un caso interessante che ti consigliamo di esaminare. |

| Informativo | Un evento imprevisto è in genere costituito da più avvisi, alcuni dei quali sono di per sé semplicemente informativi, ma nel contesto degli altri avvisi possono richiedere un'analisi più approfondita. |

Quali sono gli eventi imprevisti di sicurezza?

Un evento imprevisto di sicurezza è una raccolta di avvisi correlati.

Gli eventi imprevisti offrono una singola visualizzazione di un attacco e dei relativi avvisi, in modo da poter comprendere rapidamente le azioni eseguite da un utente malintenzionato e le risorse interessate.

Man mano che il respiro della copertura delle minacce cresce, quindi è necessario rilevare anche il minimo compromesso. È difficile per gli analisti della sicurezza valutare avvisi diversi e identificare un attacco effettivo. Correlando avvisi e segnali di bassa fedeltà in eventi imprevisti di sicurezza, Defender for Cloud aiuta gli analisti a gestire questa stanchezza di avviso.

Nel cloud gli attacchi possono verificarsi in diversi tenant, Defender for Cloud può combinare algoritmi di intelligenza artificiale per analizzare le sequenze di attacco segnalate in ogni sottoscrizione di Azure. Questa tecnica identifica le sequenze di attacco come modelli di avviso prevalenti, anziché essere semplicemente associati tra loro.

Durante un'indagine su un evento imprevisto, gli analisti hanno spesso bisogno di un contesto aggiuntivo per raggiungere un verdetto sulla natura della minaccia e su come attenuarlo. Ad esempio, anche quando viene rilevata un'anomalia di rete, senza comprendere cosa sta accadendo nella rete o per quanto riguarda la risorsa di destinazione, è difficile comprendere le azioni da eseguire successivamente. Per aiutare, un evento imprevisto di sicurezza può includere artefatti, eventi correlati e informazioni. Le informazioni aggiuntive disponibili per gli eventi imprevisti di sicurezza variano a seconda del tipo di minaccia rilevata e della configurazione dell'ambiente.

Correlazione degli avvisi in eventi imprevisti

Defender per Cloud correla gli avvisi e i segnali contestuali in eventi imprevisti.

- La correlazione esamina i diversi segnali tra le risorse e combina la conoscenza della sicurezza e l'intelligenza artificiale per analizzare gli avvisi, individuando nuovi modelli di attacco quando si verificano.

- Usando le informazioni raccolte per ogni passaggio di un attacco, Defender for Cloud può anche escludere attività che sembrano essere passaggi di un attacco, ma in realtà non è.

Suggerimento

Nel riferimento agli eventi imprevisti esaminare l'elenco degli eventi imprevisti di sicurezza che possono essere generati dalla correlazione degli eventi imprevisti.

In che modo Defender per il cloud rileva le minacce?

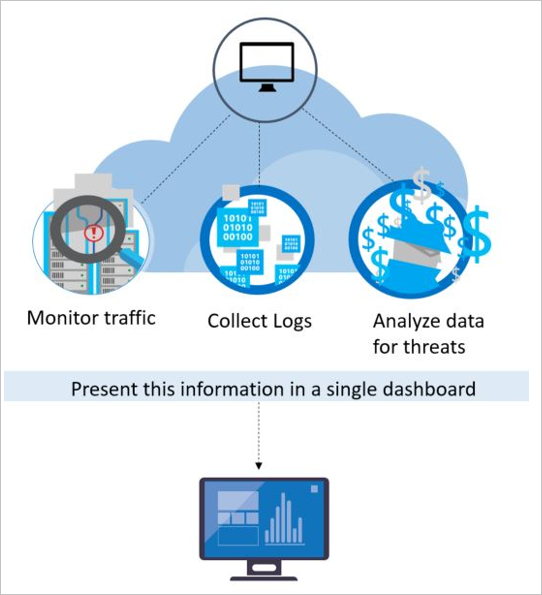

Per rilevare minacce reali e ridurre i falsi positivi, Defender for Cloud monitora le risorse, raccoglie e analizza i dati per le minacce, spesso correlando i dati da più origini.

Iniziative Microsoft

Microsoft Defender per i vantaggi del cloud dalla presenza di team di ricerca e data science per la sicurezza in microsoft che monitorano continuamente le modifiche nel panorama delle minacce. Sono incluse le iniziative seguenti:

Specialisti della sicurezza Microsoft: collaborazione continua con i team Microsoft che operano in ambiti di sicurezza specializzati, ad esempio analisi forense e rilevamento di attacchi Web.

Ricerca sulla sicurezza Microsoft: i nostri ricercatori sono costantemente alla ricerca di minacce. Hanno accesso a un ampio set di dati di telemetria acquisiti grazie alla presenza globale di Microsoft nei sistemi cloud e locali. La raccolta ampia e diversificata di set di dati consente di individuare nuovi modelli di attacco e tendenze tra i nostri prodotti aziendali e consumer locali, nonché i nostri Servizi online. Di conseguenza, Defender per il cloud può aggiornare rapidamente gli algoritmi di rilevamento a fronte del rilascio di exploit nuovi e sofisticati da parte di utenti malintenzionati. Questo approccio consente di tenere il passo con un ambiente caratterizzato da minacce in rapida evoluzione.

Monitoraggio dell'intelligence per le minacce: l'intelligence per le minacce include meccanismi, indicatori, implicazioni e consigli utili sulle minacce attuali o emergenti. Queste informazioni sono condivise nella community sulla sicurezza e Microsoft monitora costantemente i feed di intelligence per le minacce da origini interne ed esterne.

Condivisione dei segnali: le informazioni dettagliate provenienti dai team della sicurezza nell'ampio portfolio di servizi, server e dispositivi endpoint client locali e cloud di Microsoft vengono condivise e analizzate.

Ottimizzazione del rilevamento: gli algoritmi vengono eseguiti su set di dati reali dei clienti e ricercatori che si occupano di sicurezza collaborano con i clienti per convalidare i risultati. Per perfezionare gli algoritmi di Machine Learning vengono usati veri e falsi positivi.

Questi sforzi combinati convergono in rilevamenti nuovi e migliorati, da cui è possibile trarre vantaggio immediatamente, senza che sia richiesta alcuna azione.

Analisi sicurezza

Defender per il cloud si avvale di analisi della sicurezza avanzate, che vanno ben oltre gli approcci basati sulle firme. I progressi tecnologici in ambito Big Data e Machine Learning vengono sfruttati per valutare gli eventi nell'intera l'infrastruttura cloud, rilevando minacce che sarebbe impossibile identificare con approcci manuali e stimando l'evoluzione degli attacchi. Queste analisi della sicurezza includono:

Intelligence integrata sulle minacce

Microsoft vanta un'enorme quantità di dati di intelligence per le minacce globali. Il flusso di dati di telemetria proviene da più origini, come Azure, Microsoft 365, Microsoft CRM Online, Microsoft Dynamics AX, outlook.com, MSN.com, Microsoft Digital Crimes Unit (DCU) e Microsoft Security Response Center (MSRC). I ricercatori ricevono anche informazioni di intelligence per le minacce condivise tra i principali provider di servizi cloud e i feed di terze parti. Microsoft Defender per Cloud può usare queste informazioni per avvisare le minacce da attori malintenzionati noti.

Analisi del comportamento

L'analisi del comportamento è una tecnica che analizza e confronta i dati con una raccolta di modelli noti. Tuttavia, questi modelli non sono semplici firme. Sono determinati usando algoritmi di Machine Learning complessi applicati a set di dati di grandi dimensioni. Sono anche definiti tramite l'attento esame di comportamenti dannosi da parte di analisti esperti. Microsoft Defender per Cloud può usare analisi comportamentali per identificare le risorse compromesse in base all'analisi dei log delle macchine virtuali, ai log dei dispositivi di rete virtuale, ai log dell'infrastruttura e ad altre origini.

Rilevamento anomalie

Defender for Cloud usa anche il rilevamento anomalie per identificare le minacce. Al contrario dell'analisi comportamentale che dipende da modelli noti derivati da set di dati di grandi dimensioni, il rilevamento anomalie è più "personalizzato" e si concentra sulle baseline specifiche delle distribuzioni. Le tecniche di apprendimento automatico vengono applicate per determinare la normale attività per le distribuzioni dei clienti e quindi vengono generate regole per definire le condizioni degli outlier che possono rappresentare un evento di sicurezza.

Esportazione di avvisi

Sono disponibili diverse opzioni per visualizzare gli avvisi all'esterno di Defender for Cloud, tra cui:

- Scaricare il report CSV nel dashboard degli avvisi fornisce un'esportazione uni-volta in CSV.

- L'esportazione continua dalle impostazioni dell'ambiente consente di configurare flussi di avvisi di sicurezza e raccomandazioni per aree di lavoro e hub eventi di Log Analytics. Altre informazioni

- Il connettore Microsoft Sentinel trasmette avvisi di sicurezza da Microsoft Defender per Cloud in Microsoft Sentinel. Altre informazioni

Informazioni sugli avvisi di streaming in una soluzione SIEM, SOAR o IT Service Management e su come esportare continuamente i dati.

Passaggi successivi

In questo articolo sono stati illustrati i diversi tipi di avvisi disponibili in Defender for Cloud. Per altre informazioni, vedere:

- Avvisi di sicurezza nel log attività di Azure: oltre a essere disponibili nei portale di Azure o a livello di codice, gli avvisi di sicurezza e gli eventi imprevisti vengono controllati come eventi nel log attività di Azure

- Tabella di riferimento degli avvisi di Defender for Cloud

- Rispondere agli avvisi di sicurezza

- Informazioni su come gestire gli eventi imprevisti di sicurezza in Defender for Cloud.