Rilevare le minacce in modo automatico

Dopo aver configurato Microsoft Sentinel per raccogliere dati da tutta l'organizzazione, è necessario esaminare tutti i dati per rilevare le minacce alla sicurezza per l'ambiente. Ma non preoccuparti: Microsoft Sentinel offre modelli che consentono di creare regole di rilevamento delle minacce per eseguire tutte queste operazioni. Queste regole sono note come regole di analisi.

Il team di esperti e analisti della sicurezza microsoft ha progettato questi modelli di regole di analisi in base a minacce note, vettori di attacco comuni e catene di escalation delle attività sospette. Le regole create da questi modelli esequisino automaticamente nell'ambiente per individuare eventuali attività sospette. È possibile personalizzare molti dei modelli per cercare le attività o filtrarle in base alle specifiche esigenze. Gli avvisi generati da queste regole creano eventi imprevisti che è possibile assegnare e analizzare nell'ambiente.

Questo articolo illustra come rilevare le minacce con Microsoft Sentinel.

Visualizzare i rilevamenti

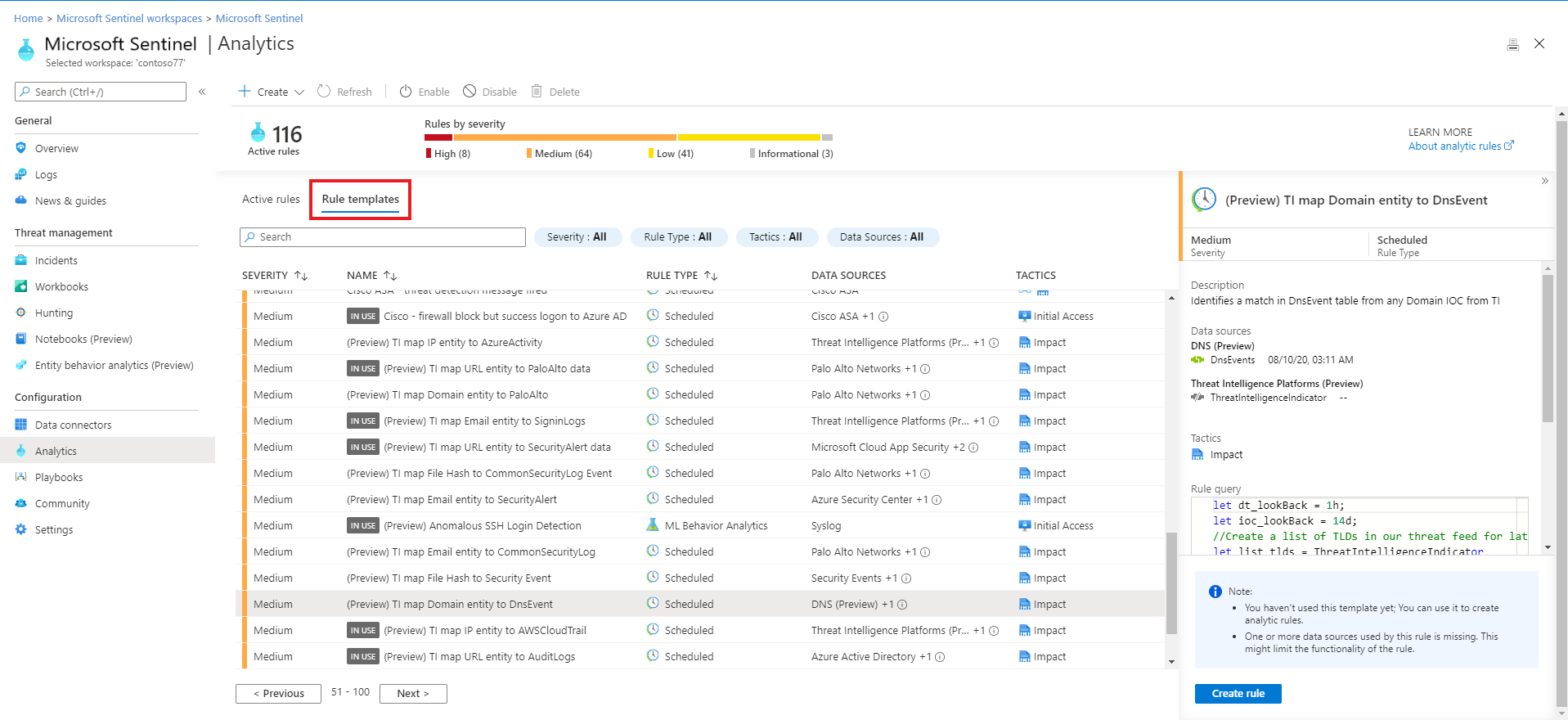

Per visualizzare le regole e i rilevamenti di analisi installati in Microsoft Sentinel, passare a Modelli di regola di analisi>. Questa scheda contiene tutti i modelli di regola installati, in base ai tipi visualizzati nella tabella seguente. Per trovare altri modelli di regole, passare all'hub contenuto in Microsoft Sentinel per installare le soluzioni di prodotto correlate o il contenuto autonomo.

I rilevamenti includono:

| Tipo di regola | Descrizione |

|---|---|

| Sicurezza Microsoft | I modelli di sicurezza Microsoft creano automaticamente eventi imprevisti di Microsoft Sentinel dagli avvisi generati in altre soluzioni di sicurezza Microsoft, in tempo reale. È possibile usare le regole di sicurezza Microsoft come modello per creare nuove regole con logica simile. Per altre informazioni sulle regole di sicurezza, vedere Creare automaticamente eventi imprevisti dagli avvisi di sicurezza Microsoft. |

| Fusion (alcuni rilevamenti in anteprima) |

Microsoft Sentinel usa il motore di correlazione Fusion, con gli algoritmi di Machine Learning scalabili, per rilevare attacchi multistage avanzati correlando molti avvisi e eventi a bassa fedeltà in più prodotti in eventi imprevisti ad alta fedeltà e pratica. Fusion è abilitato per impostazione predefinita. Poiché la logica è nascosta e pertanto non personalizzabile, è possibile creare una sola regola con questo modello. Il motore Fusion può anche correlare gli avvisi generati da regole di analisi pianificate con avvisi provenienti da altri sistemi, producendo eventi imprevisti ad alta fedeltà come risultato. |

| Analisi comportamentale di Machine Learning (ML) | I modelli di analisi comportamentale di ML sono basati su algoritmi di Machine Learning Microsoft proprietari, quindi non è possibile visualizzare la logica interna del loro funzionamento e quando vengono eseguiti. Poiché la logica è nascosta e pertanto non personalizzabile, è possibile creare una sola regola con ogni modello di questo tipo. |

| Intelligence sulle minacce | Sfruttare i vantaggi dell'intelligence sulle minacce prodotta da Microsoft per generare avvisi e eventi imprevisti ad alta fedeltà con la regola di Analisi intelligence sulle minacce di Microsoft. Questa regola univoca non è personalizzabile, ma, se abilitata, corrisponde automaticamente ai log CEF (Common Event Format), ai dati Syslog o agli eventi DNS di Windows con indicatori di minaccia di dominio, IP e URL di Microsoft Threat Intelligence. Alcuni indicatori contengono più informazioni di contesto tramite MDTI (Microsoft Defender Threat Intelligence). Per altre informazioni su come abilitare questa regola, vedere Usare l'analisi corrispondente per rilevare le minacce. Per altre informazioni su MDTI, vedere Informazioni su Microsoft Defender Threat Intelligence |

| Anomalia | I modelli di regole anomalie usano Machine Learning per rilevare tipi specifici di comportamento anomalo. Ogni regola ha parametri e soglie univoci, appropriati per il comportamento analizzato. Anche se le configurazioni delle regole predefinite non possono essere modificate o ottimizzate, è possibile duplicare una regola e quindi modificare e ottimizzare il duplicato. In questi casi, eseguire il duplicato in modalità di anteprima e l'originale simultaneamente in modalità di produzione . Confrontare quindi i risultati e passare al duplicato in Produzione se e quando l'ottimizzazione è utile. Per altre informazioni, vedere Usare anomalie personalizzabili per rilevare le minacce in Microsoft Sentinel e Usare le regole di analisi del rilevamento anomalie in Microsoft Sentinel. |

| Pianificato | Le regole di analisi pianificate sono basate su query scritte dagli esperti di sicurezza Microsoft. È possibile visualizzare la logica della query e apportare modifiche. È possibile usare il modello regole pianificate e personalizzare la logica di query e le impostazioni di pianificazione per creare nuove regole. Diversi nuovi modelli di regole di analisi pianificate generano avvisi correlati dal motore Fusion con avvisi provenienti da altri sistemi per produrre eventi imprevisti ad alta fedeltà. Per altre informazioni, vedere Rilevamento avanzato degli attacchi a più fasi. Suggerimento: le opzioni di pianificazione delle regole includono la configurazione della regola per l'esecuzione di ogni numero specificato di minuti, ore o giorni, con l'orologio che inizia quando si abilita la regola. È consigliabile tenere presente quando si abilita una regola di analisi nuova o modificata per assicurarsi che le regole ottengano in tempo il nuovo stack di eventi imprevisti. Ad esempio, è possibile eseguire una regola in sincronizzazione con quando gli analisti SOC iniziano la giornata lavorativa e quindi abilitare le regole. |

| Quasi in tempo reale (NRT) | Le regole NRT sono un set limitato di regole pianificate, progettate per l'esecuzione una volta ogni minuto, per fornire informazioni il più possibile al minuto. Funzionano principalmente come regole pianificate e sono configurate in modo analogo, con alcune limitazioni. Per altre informazioni, vedere Rilevare rapidamente le minacce con regole di analisi NRT (Near Real Time) in Microsoft Sentinel. |

Importante

Alcuni dei modelli di rilevamento Fusion sono attualmente disponibili in ANTEPRIMA (vedere Rilevamento avanzato degli attacchi a più fasi in Microsoft Sentinel per vedere quali sono). Vedere le Condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure per altre condizioni legali applicabili alle funzionalità di Azure disponibili in versione beta, in anteprima o non ancora rilasciate nella disponibilità generale.

Usare i modelli di regola di analisi

Questa procedura descrive come usare i modelli di regole di analisi.

Per usare un modello di regola di analisi:

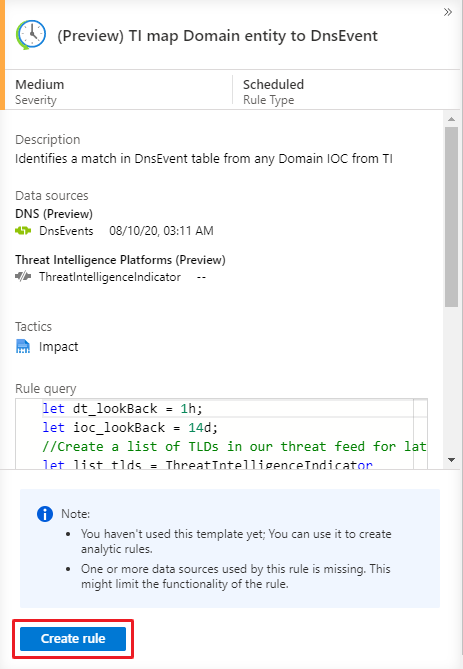

Nella pagina Modelli di regola di Microsoft Sentinel >Analytics>selezionare un nome di modello e quindi selezionare il pulsante Crea regola nel riquadro dei dettagli per creare una nuova regola attiva basata su tale modello.

Ogni modello include un elenco delle origini dati necessarie. Quando si apre il modello, le origini dati vengono controllate automaticamente per la disponibilità. Se si verifica un problema di disponibilità, il pulsante Crea regola potrebbe essere disabilitato oppure potrebbe essere visualizzato un avviso per tale effetto.

Se si seleziona Crea regola , viene aperta la creazione guidata delle regole in base al modello selezionato. Tutti i dettagli vengono compilati automaticamente e con i modelli di sicurezza Pianificati o Microsoft, è possibile personalizzare la logica e altre impostazioni delle regole in base alle esigenze specifiche. È possibile ripetere questo processo per creare più regole in base al modello. Dopo aver seguito i passaggi della creazione guidata delle regole fino alla fine, è stata completata la creazione di una regola basata sul modello. Le nuove regole vengono visualizzate nella scheda Regole attive.

Per altre informazioni su come personalizzare le regole nella creazione guidata delle regole, vedere Creare regole di analisi personalizzate per rilevare le minacce.

Suggerimento

Assicurarsi di abilitare tutte le regole associate alle origini dati connesse per garantire la copertura completa della sicurezza per l'ambiente. Il modo più efficiente per abilitare le regole di analisi è direttamente dalla pagina del connettore dati, che elenca le regole correlate. Per altre informazioni, vedere Connettere le origini dati.

È anche possibile eseguire il push delle regole in Microsoft Sentinel tramite API e PowerShell, anche se questa operazione richiede ulteriore sforzo.

Quando si usa l'API o PowerShell, è prima necessario esportare le regole in JSON prima di abilitare le regole. L'API o PowerShell può essere utile quando si abilitano regole in più istanze di Microsoft Sentinel con impostazioni identiche in ogni istanza.

Autorizzazioni di accesso per le regole di analisi

Quando si crea una regola di analisi, viene applicato un token di autorizzazioni di accesso alla regola e salvato insieme a esso. Questo token garantisce che la regola possa accedere all'area di lavoro contenente i dati sottoposti a query dalla regola e che l'accesso venga mantenuto anche se l'autore della regola perde l'accesso a tale area di lavoro.

Esiste tuttavia un'eccezione a questa situazione: quando viene creata una regola per accedere alle aree di lavoro in altre sottoscrizioni o tenant, ad esempio ciò che accade nel caso di un MSSP, Microsoft Sentinel adotta misure di sicurezza aggiuntive per impedire l'accesso non autorizzato ai dati dei clienti. Per questi tipi di regole, le credenziali dell'utente che ha creato la regola vengono applicate alla regola anziché a un token di accesso indipendente, in modo che quando l'utente non ha più accesso all'altra sottoscrizione o tenant, la regola smette di funzionare.

Se si gestisce Microsoft Sentinel in uno scenario tra sottoscrizioni o tra tenant, quando uno degli analisti o dei tecnici perde l'accesso a una determinata area di lavoro, tutte le regole create dall'utente smette di funzionare. Verrà visualizzato un messaggio di monitoraggio dell'integrità relativo all'accesso insufficiente alla risorsa e la regola verrà disabilitata automaticamente dopo un determinato numero di volte.

Esportare regole in un modello di Resource Manager

È possibile esportare facilmente la regola in un modello di Azure Resource Manager (ARM) se si vuole gestire e distribuire le regole come codice. È anche possibile importare regole dai file modello per visualizzarle e modificarle nell'interfaccia utente.

Passaggi successivi

Per creare regole personalizzate, usare le regole esistenti come modelli o riferimenti. L'uso di regole esistenti come baseline consente di creare la maggior parte della logica prima di apportare le modifiche necessarie. Per altre informazioni, vedere Creare regole di analisi personalizzate per rilevare le minacce.

Per informazioni su come automatizzare le risposte alle minacce, configurare risposte automatiche alle minacce in Microsoft Sentinel.

Per informazioni su come trovare altri modelli di regole, vedere Individuare e gestire contenuti predefiniti di Microsoft Sentinel.