Gestire i contenitori BLOB usando il portale di Azure

Archiviazione BLOB di Azure consente di archiviare grandi quantità di dati di oggetti non strutturati. È possibile usare i Archiviazione BLOB per raccogliere o esporre dati multimediali, contenuti o applicazioni agli utenti. Poiché tutti i dati BLOB vengono archiviati all'interno di contenitori, è necessario creare un contenitore di archiviazione prima di iniziare a caricare i dati. Per altre informazioni sui Archiviazione BLOB, vedere Introduzione all'archiviazione BLOB di Azure.

Questo articolo illustra come usare gli oggetti contenitore all'interno del portale di Azure.

Prerequisiti

Per accedere ad Archiviazione di Azure è necessaria una sottoscrizione di Azure. Se non si ha già una sottoscrizione, creare un account gratuito prima di iniziare.

L'accesso ad Archiviazione di Azure viene eseguito esclusivamente tramite un account di archiviazione. Per questo articolo sulle procedure, creare un account di archiviazione usando il portale di Azure, Azure PowerShell o l'interfaccia della riga di comando di Azure. Per informazioni sulla creazione di un account di archiviazione, vedere Creare un account di archiviazione.

Creazione di un contenitore

Un contenitore consente di organizzare un set di BLOB, in modo simile a una directory in un file system. Un account di archiviazione può contenere un numero illimitato di contenitori, ciascuno dei quali può archiviare un numero illimitato di BLOB.

Per creare un contenitore nella portale di Azure, seguire questa procedura:

Nel riquadro di spostamento del portale a sinistra della schermata selezionare Archiviazione account e scegliere un account di archiviazione. Se il riquadro di spostamento non è visibile, selezionare il pulsante di menu per attivarne la visibilità.

Nel riquadro di spostamento per l'account di archiviazione scorrere fino alla sezione Archiviazione dati e selezionare Contenitori.

Nel riquadro Contenitori selezionare il pulsante + Contenitore per aprire il riquadro Nuovo contenitore.

Nel riquadro Nuovo contenitore specificare un nome per il nuovo contenitore. Il nome del contenitore deve essere scritto tutto minuscolo, deve iniziare con una lettera o un numero e può contenere solo lettere, numeri e il trattino (-). Il nome deve inoltre avere una lunghezza compresa fra 3 e 63 caratteri. Per altre informazioni sui nomi di contenitori e BLOB, vedere Naming and Referencing Containers, Blobs, and Metadata (Denominazione e riferimento a contenitori, BLOB e metadati).

Impostare il livello di accesso anonimo per il contenitore. Il livello consigliato è Privato (nessun accesso anonimo). Per informazioni sulla prevenzione dell'accesso anonimo ai dati BLOB, vedere Panoramica: Correzione dell'accesso in lettura anonimo per i dati BLOB.

Selezionare Crea per creare il contenitore.

Leggere le proprietà e i metadati del contenitore

Un contenitore espone sia le proprietà di sistema che i metadati definiti dall'utente. Le proprietà di sistema esistono in ogni risorsa Archiviazione BLOB. Alcune proprietà sono di sola lettura, mentre altre possono essere lette o impostate.

I metadati definiti dall'utente sono costituiti da una o più coppie nome-valore specificate per una risorsa blob Archiviazione. È possibile usare i metadati per archiviare valori aggiuntivi con la risorsa. I valori dei metadati sono solo a scopo personale e non influiscono sul comportamento della risorsa.

Proprietà del contenitore

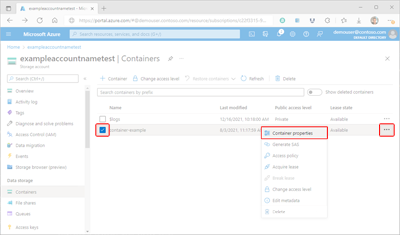

Per visualizzare le proprietà di un contenitore all'interno del portale di Azure, seguire questa procedura:

Passare all'elenco dei contenitori all'interno dell'account di archiviazione.

Selezionare la casella di controllo accanto al nome del contenitore le cui proprietà si desidera visualizzare.

Selezionare il pulsante Altro del contenitore (...) e selezionare Proprietà contenitore per visualizzare il riquadro Proprietà del contenitore.

Leggere e scrivere i metadati del contenitore

Gli utenti con un numero elevato di oggetti all'interno dell'account di archiviazione possono organizzare i dati in modo logico all'interno dei contenitori usando i metadati.

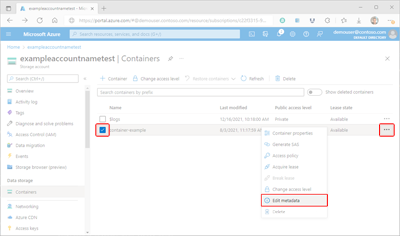

Per gestire i metadati di un contenitore all'interno del portale di Azure, seguire questa procedura:

Passare all'elenco dei contenitori nell'account di archiviazione.

Selezionare la casella di controllo accanto al nome del contenitore di cui si desidera gestire i metadati.

Selezionare il pulsante Altro del contenitore (...) e quindi selezionare Modifica metadati per visualizzare il riquadro Metadati contenitore.

Il riquadro Metadati contenitore visualizzerà le coppie chiave-valore di metadati esistenti. I dati esistenti possono essere modificati selezionando una chiave o un valore esistente e sovrascrivendo i dati. È possibile aggiungere metadati aggiuntivi e specificare i dati nei campi vuoti forniti. Infine, selezionare Salva per eseguire il commit dei dati.

Gestire l'accesso a contenitori e BLOB

La gestione corretta dell'accesso ai contenitori e dei relativi BLOB è fondamentale per garantire che i dati rimangano sicuri. Le sezioni seguenti illustrano i modi in cui è possibile soddisfare i requisiti di accesso.

Gestire le assegnazioni di ruolo controllo degli accessi in base al ruolo di Azure per il contenitore

Microsoft Entra ID offre una sicurezza ottimale per le risorse blob Archiviazione. Il controllo degli accessi in base al ruolo di Azure determina quali autorizzazioni deve avere un'entità di sicurezza per una determinata risorsa. Per concedere l'accesso a un contenitore, si assegnerà un ruolo controllo degli accessi in base al ruolo nell'ambito del contenitore o superiore a un utente, un gruppo, un'entità servizio o un'identità gestita. È anche possibile scegliere di aggiungere una o più condizioni all'assegnazione di ruolo.

Per informazioni sull'assegnazione dei ruoli, vedere Assegnare i ruoli di Azure usando il portale di Azure.

Generare una firma di accesso condiviso

Una firma di accesso condiviso fornisce l'accesso temporaneo, sicuro e delegato a un client che normalmente non dispone delle autorizzazioni. Una firma di accesso condiviso offre un controllo granulare sul modo in cui un client può accedere ai dati. Ad esempio, è possibile specificare le risorse disponibili per il client. È anche possibile limitare i tipi di operazioni che il client può eseguire e specificare la durata.

supporto tecnico di Azure tre tipi di firma di accesso condiviso. Una firma di accesso condiviso del servizio fornisce l'accesso a una risorsa in uno solo dei servizi di archiviazione: BLOB, coda, tabella o servizio file. Una firma di accesso condiviso dell'account è simile a una firma di accesso condiviso del servizio, ma può consentire l'accesso alle risorse in più di un servizio di archiviazione. Una firma di accesso condiviso della delega utente è una firma di accesso condiviso protetta con le credenziali di Microsoft Entra e può essere usata solo con il servizio BLOB Archiviazione.

Quando si crea una firma di accesso condiviso, è possibile impostare limitazioni di accesso in base al livello di autorizzazione, all'indirizzo IP o all'intervallo oppure alla data e all'ora di inizio e scadenza. Per altre informazioni, vedere Concedere l'accesso limitato alle risorse di Archiviazione di Azure usando firme di accesso condiviso.

Attenzione

Qualsiasi client che possiede una firma di accesso condiviso valido può accedere ai dati nell'account di archiviazione, come consentito da tale firma di accesso condiviso. È importante proteggere una firma di accesso condiviso da usi dannosi o imprevisti. Usare la discrezione nella distribuzione di una firma di accesso condiviso e disporre di un piano per revocare una firma di accesso condiviso compromessa.

Per generare un token di firma di accesso condiviso usando il portale di Azure, seguire questa procedura:

Nel portale di Azure passare all'elenco dei contenitori presenti nell'account di archiviazione.

Selezionare la casella di controllo accanto al nome del contenitore per cui verrà generato un token di firma di accesso condiviso.

Selezionare il pulsante Altro del contenitore (...) e selezionare Genera firma di accesso condiviso per visualizzare il riquadro Genera firma di accesso condiviso.

Nel riquadro Genera firma di accesso condiviso selezionare il valore della chiave account per il campo Metodo di firma.

Nel campo Metodo di firma selezionare Chiave account. La scelta della chiave dell'account comporterà la creazione di una firma di accesso condiviso del servizio.

Nel campo Chiave di firma selezionare la chiave desiderata da usare per firmare la firma di accesso condiviso.

Nel campo Criteri di accesso archiviati selezionare Nessuno.

Selezionare il campo Autorizzazioni , quindi selezionare le caselle di controllo corrispondenti alle autorizzazioni desiderate.

Nella sezione Data/ora di inizio e scadenza specificare i valori di data, ora efuso orario desiderati.

Facoltativamente, specificare un indirizzo IP o un intervallo di indirizzi IP da cui accettare le richieste nel campo Indirizzi IP consentiti . Se l'indirizzo IP della richiesta non corrisponde all'indirizzo IP o all'intervallo di indirizzi specificato nel token di firma di accesso condiviso, non verrà autorizzato.

Facoltativamente, specificare il protocollo consentito per le richieste effettuate con la firma di accesso condiviso nel campo Protocolli consentiti . Il valore predefinito è HTTPS.

Esaminare le impostazioni per verificare l'accuratezza e quindi selezionare Genera token di firma di accesso condiviso e URL di firma di accesso condiviso blob per visualizzare le stringhe di query dell'URLdella firma di accesso condiviso BLOB.

Copiare e incollare i valori del token di firma di accesso condiviso del BLOB e dell'URL di firma di accesso condiviso BLOB in una posizione sicura. Verranno visualizzati una sola volta e non potranno essere recuperati dopo la chiusura della finestra.

Nota

Il token di firma di accesso condiviso restituito dal portale non include il carattere delimitatore ('?') per la stringa di query URL. Se si aggiunge il token di firma di accesso condiviso a un URL della risorsa, ricordarsi di aggiungere il carattere delimitatore all'URL della risorsa prima di aggiungere il token di firma di accesso condiviso.

Creare un criterio di accesso archiviato o di immutabilità

Un criterio di accesso archiviato offre un controllo aggiuntivo sul lato server su una o più firme di accesso condiviso. Quando si associa una firma di accesso condiviso a un criterio di accesso archiviato, la firma di accesso condiviso eredita le restrizioni definite nei criteri. Queste restrizioni aggiuntive consentono di modificare l'ora di inizio, l'ora di scadenza o le autorizzazioni per una firma. È anche possibile revocarlo dopo che è stato emesso.

I criteri di immutabilità possono essere usati per proteggere i dati da sovrascrizioni ed eliminazioni. I criteri di immutabilità consentono la creazione e la lettura degli oggetti, ma ne impediscono la modifica o l'eliminazione per una durata specifica. I Archiviazione BLOB supportano due tipi di criteri di immutabilità. Un criterio di conservazione basato sul tempo impedisce operazioni di scrittura ed eliminazione per un periodo di tempo definito. Un blocco a fini giudiziari impedisce anche operazioni di scrittura ed eliminazione, ma deve essere cancellata in modo esplicito prima che tali operazioni possano riprendere.

Creare un criterio di accesso archiviato

La configurazione di un criterio di accesso archiviato è un processo in due passaggi: i criteri devono essere prima definiti e quindi applicati al contenitore in un secondo momento. Per configurare un criterio di accesso archiviato, seguire questa procedura:

Nel portale di Azure passare all'elenco dei contenitori presenti nell'account di archiviazione.

Selezionare la casella di controllo accanto al nome del contenitore per cui verrà generato un token di firma di accesso condiviso.

Selezionare il pulsante Altro del contenitore (...) e selezionare Criteri di accesso per visualizzare il riquadro Criteri di accesso.

Nel riquadro Criteri di accesso selezionare + Aggiungi criterio nella sezione Criteri di accesso archiviati per visualizzare il riquadro Aggiungi criteri. Tutti i criteri esistenti verranno visualizzati nella sezione appropriata.

Nel riquadro Aggiungi criteri selezionare la casella Identificatore e aggiungere un nome per il nuovo criterio.

Selezionare il campo Autorizzazioni , quindi selezionare le caselle di controllo corrispondenti alle autorizzazioni desiderate per il nuovo criterio.

Facoltativamente, specificare i valori di data, ora e fuso orario per i campi Ora di inizio e Ora di scadenza per impostare il periodo di validità del criterio.

Esaminare le impostazioni per verificare l'accuratezza e quindi selezionare OK per aggiornare il riquadro Criteri di accesso.

Attenzione

Anche se i criteri sono ora visualizzati nella tabella Criteri di accesso archiviati, non viene ancora applicato al contenitore. Se si esce dal riquadro Criteri di accesso a questo punto, il criterio non verrà salvato o applicato e si perderà il lavoro.

Nel riquadro Criteri di accesso selezionare + Aggiungi criterio per definire un altro criterio oppure selezionare Salva per applicare il nuovo criterio al contenitore. Dopo aver creato almeno un criterio di accesso archiviato, sarà possibile associarvi altre firme di accesso sicuro.After creating at least one stored access policy, you'll be able to associate other secure access signatures (SAS) with it.

Creare criteri di immutabilità

Altre informazioni su come configurare i criteri di immutabilità per i contenitori. Per informazioni sull'implementazione dei criteri di immutabilità, seguire i passaggi descritti negli articoli Configurare un criterio di conservazione o Configurare o cancellare un blocco a fini giudiziari.

Gestire i lease

Un lease del contenitore viene usato per stabilire o gestire un blocco per le operazioni di eliminazione. Quando un lease viene acquisito all'interno del portale di Azure, il blocco può essere creato solo con una durata infinita. Quando viene creato a livello di codice, la durata del blocco può variare da 15 a 60 secondi oppure può essere infinita.

Esistono cinque diverse modalità di operazione lease, anche se solo due sono disponibili all'interno del portale di Azure:

| Caso d'uso | ||

|---|---|---|

| Richiedere un nuovo lease. | ✓ | |

| Rinnovare un lease esistente. | ||

| Modificare l'ID di un lease esistente. | ||

| Terminare il lease corrente; consente ad altri client di acquisire un nuovo lease | ✓ | |

| Terminare il lease corrente; impedisce ad altri client di acquisire un nuovo lease durante il periodo di lease corrente |

Acquisire un lease

Per acquisire un lease usando il portale di Azure, seguire questa procedura:

Nel portale di Azure passare all'elenco dei contenitori presenti nell'account di archiviazione.

Selezionare la casella di controllo accanto al nome del contenitore per cui si acquisirà un lease.

Selezionare il pulsante Altro del contenitore (...) e selezionare Acquisisci lease per richiedere un nuovo lease e visualizzare i dettagli nel riquadro Stato lease.

I valori della proprietà Container e Lease ID del lease appena richiesto vengono visualizzati nel riquadro Stato lease. Copiare e incollare questi valori in una posizione sicura. Verranno visualizzati una sola volta e non potranno essere recuperati dopo la chiusura del riquadro.

Interrompere un lease

Per interrompere un lease usando il portale di Azure, seguire questa procedura:

Nel portale di Azure passare all'elenco dei contenitori presenti nell'account di archiviazione.

Selezionare la casella di controllo accanto al nome del contenitore per cui si interromperà un lease.

Selezionare il pulsante Altro del contenitore (...) e selezionare Interrompi lease per interrompere il lease.

Dopo l'interruzione del lease, il valore dello stato lease del contenitore selezionato verrà aggiornato e verrà visualizzata una conferma dello stato.

Eliminare i contenitori

Quando si elimina un contenitore all'interno del portale di Azure, verranno eliminati anche tutti i BLOB all'interno del contenitore.

Avviso

Seguendo la procedura seguente è possibile eliminare definitivamente i contenitori e tutti i BLOB all'interno di essi. Microsoft consiglia di abilitare l'eliminazione temporanea dei contenitori per proteggere i contenitori e i BLOB dall'eliminazione accidentale. Per altre info, vedi Eliminazione temporanea per i contenitori.

Per eliminare un contenitore all'interno del portale di Azure, seguire questa procedura:

Nel portale di Azure passare all'elenco dei contenitori presenti nell'account di archiviazione.

Selezionare il contenitore da eliminare.

Selezionare il pulsante Altro (...) e scegliere Elimina.

Nella finestra di dialogo Elimina contenitori verificare di voler eliminare il contenitore.

In alcuni casi, è possibile recuperare i contenitori eliminati. Se l'opzione di protezione dei dati di eliminazione temporanea è abilitata nell'account di archiviazione, è possibile accedere ai contenitori eliminati entro il periodo di conservazione associato. Per altre informazioni sull'eliminazione temporanea, vedere l'articolo Eliminazione temporanea per contenitori .

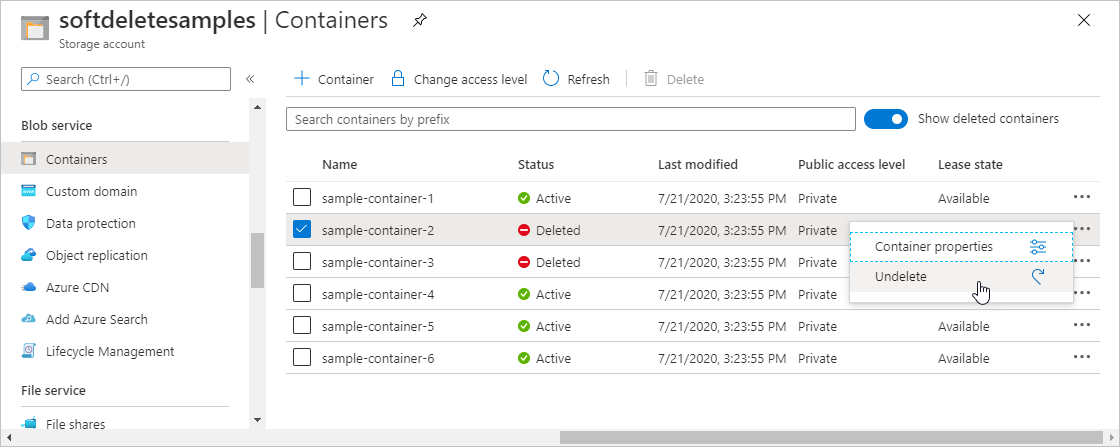

Visualizzare i contenitori eliminati soft-delete

Quando l'eliminazione temporanea è abilitata, è possibile visualizzare i contenitori eliminati soft-delete all'interno del portale di Azure. I contenitori eliminati distribuiti sono visibili durante il periodo di conservazione specificato. Dopo la scadenza del periodo di conservazione, un contenitore eliminato temporaneamente viene eliminato definitivamente e non è più visibile.

Per visualizzare i contenitori eliminati soft-delete all'interno del portale di Azure, seguire questa procedura:

Passare all'account di archiviazione all'interno del portale di Azure e visualizzare l'elenco dei contenitori.

Attivare o disattivare l'opzione Mostra contenitori eliminati per includere i contenitori eliminati nell'elenco.

Ripristinare un contenitore eliminato predefinito

È possibile ripristinare un contenitore eliminato predefinito e il relativo contenuto entro il periodo di conservazione. Per ripristinare un contenitore eliminato predefinito all'interno della portale di Azure, seguire questa procedura:

Passare all'account di archiviazione all'interno del portale di Azure e visualizzare l'elenco dei contenitori.

Visualizzare il menu di scelta rapida per il contenitore da ripristinare e scegliere Annulla eliminazione dal menu.