Esercitazione: Filtrare il traffico di rete con un gruppo di sicurezza di rete usando il portale di Azure

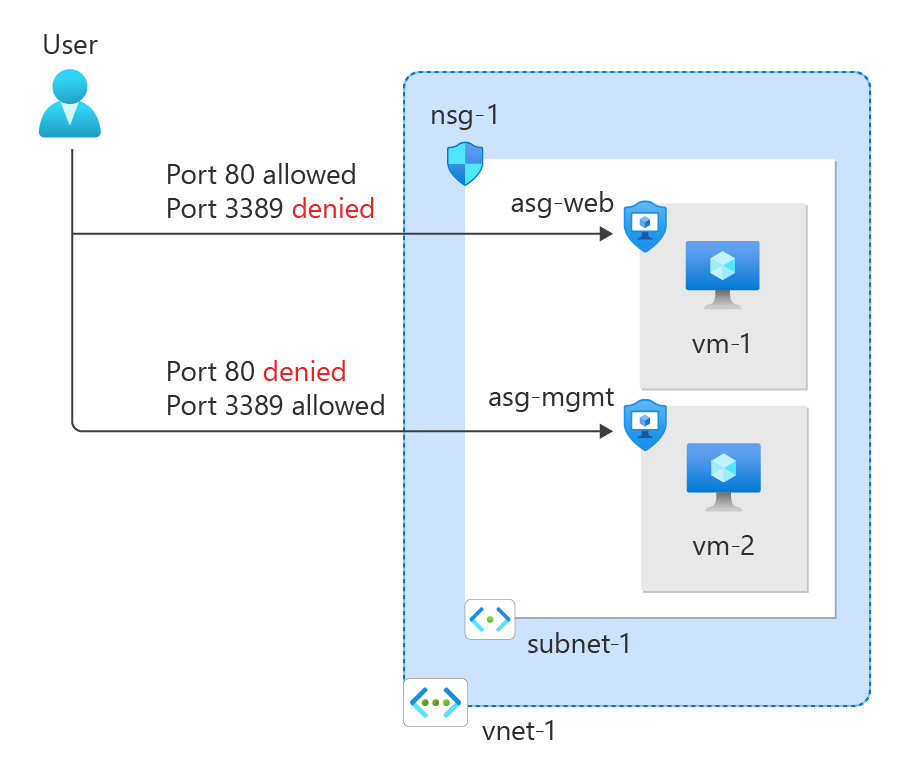

È possibile usare un gruppo di sicurezza di rete per filtrare il traffico di rete in ingresso e in uscita da e verso le risorse di Azure in una rete virtuale di Azure.

I gruppi di sicurezza di rete contengono regole di sicurezza per filtrare il traffico di rete in base a indirizzo IP, porta e protocollo. Quando un gruppo di sicurezza di rete è associato a una subnet, le regole di sicurezza vengono applicate alle risorse distribuite in tale subnet.

In questa esercitazione verranno illustrate le procedure per:

- Creare un gruppo di sicurezza di rete e le regole di sicurezza

- Creare gruppi di sicurezza dell'applicazione

- Creare una rete virtuale e associare un gruppo di sicurezza di rete a una subnet

- Distribuire macchine virtuali e associare le interfacce di rete ai gruppi di sicurezza delle applicazioni

Prerequisiti

- Un account Azure con una sottoscrizione attiva. È possibile creare gratuitamente un account.

Accedere ad Azure

Accedere al portale di Azure.

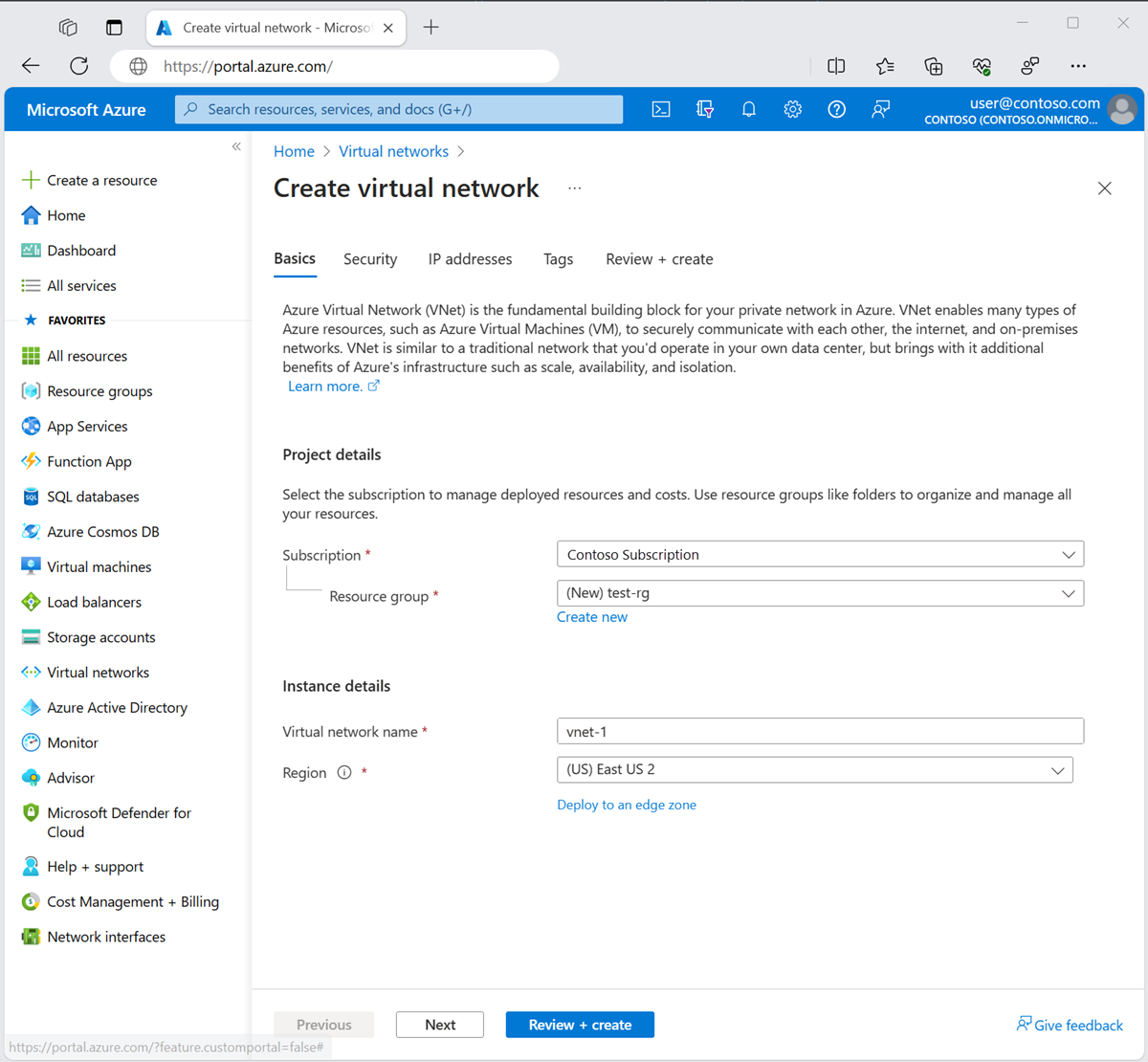

Crea rete virtuale

La procedura seguente crea una rete virtuale con una subnet di risorse.

Nel portale cercare e selezionare Reti virtuali.

Nella pagina Reti virtuali selezionare + Crea.

Nella scheda Informazioni di base di Crea rete virtuale immettere o selezionare le informazioni seguenti:

Impostazione valore Dettagli del progetto Subscription Selezionare la propria sottoscrizione. Resource group Selezionare Crea nuovo.

Immettere test-rg in Nome.

Selezionare OK.Dettagli istanza Nome Immettere vnet-1. Region Selezionare Stati Uniti orientali 2. Selezionare Avanti per passare alla scheda Sicurezza .

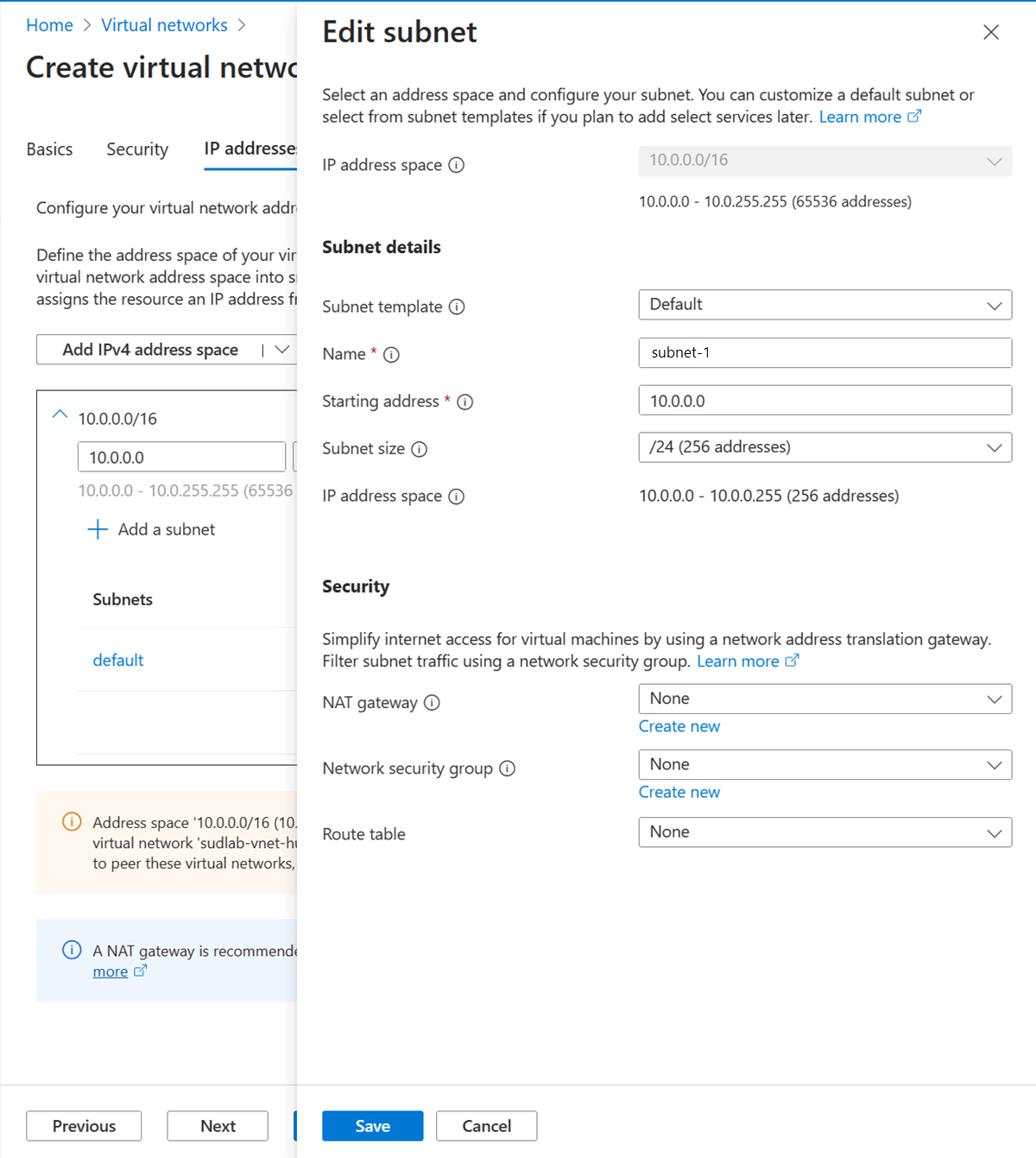

Selezionare Avanti per passare alla scheda Indirizzi IP .

Nella casella Spazio indirizzi in Subnet selezionare la subnet predefinita .

In Modifica subnet immettere o selezionare le informazioni seguenti:

Impostazione Valore Dettagli subnet Modello di subnet Lasciare il valore predefinito Predefinito. Nome Immettere subnet-1. Indirizzo iniziale Lasciare il valore predefinito 10.0.0.0. Dimensioni della subnet Lasciare il valore predefinito /24(256 indirizzi).

Selezionare Salva.

Selezionare Rivedi e crea nella parte inferiore della schermata e, al termine della convalida, selezionare Crea.

Creare gruppi di sicurezza dell'applicazione

Un gruppo di sicurezza delle applicazioni consente di raggruppare i server con funzioni simili, ad esempio i server Web.

Nella casella di ricerca nella parte superiore del portale immettere Gruppo di sicurezza dell'applicazione. Selezionare Gruppi di sicurezza delle applicazioni nei risultati della ricerca.

Selezionare [+] Create ([+] Crea).

Nella scheda Informazioni di base di Creare un gruppo di sicurezza delle applicazioni immettere o selezionare queste informazioni:

Impostazione valore Dettagli del progetto Subscription Selezionare la propria sottoscrizione. Resource group Selezionare test-rg. Dettagli istanza Nome Immettere asg-web. Region Selezionare Stati Uniti orientali 2. Selezionare Rivedi e crea.

Selezionare [+] Create ([+] Crea).

Ripetere i passaggi precedenti, specificando i valori seguenti:

Impostazione valore Dettagli del progetto Subscription Selezionare la propria sottoscrizione. Resource group Selezionare test-rg. Dettagli istanza Nome Immettere asg-mgmt. Region Selezionare Stati Uniti orientali 2. Selezionare Rivedi e crea.

Selezionare Crea.

Creare un gruppo di sicurezza di rete

Un gruppo di sicurezza di rete protegge il traffico di rete nella rete virtuale.

Nella casella di ricerca nella parte superiore del portale immettere Gruppo di sicurezza di rete. Selezionare Gruppi di sicurezza di rete nei risultati della ricerca.

Nota

Nei risultati della ricerca per i gruppi di sicurezza di rete è possibile che vengano visualizzati gruppi di sicurezza di rete (versione classica). Selezionare Gruppi di sicurezza di rete.

Selezionare [+] Create ([+] Crea).

Nella scheda Informazioni di base di Crea gruppo di sicurezza di rete immettere o selezionare queste informazioni:

Impostazione valore Dettagli del progetto Subscription Selezionare la propria sottoscrizione. Resource group Selezionare test-rg. Dettagli istanza Nome Immettere nsg-1. Location Selezionare Stati Uniti orientali 2. Selezionare Rivedi e crea.

Selezionare Crea.

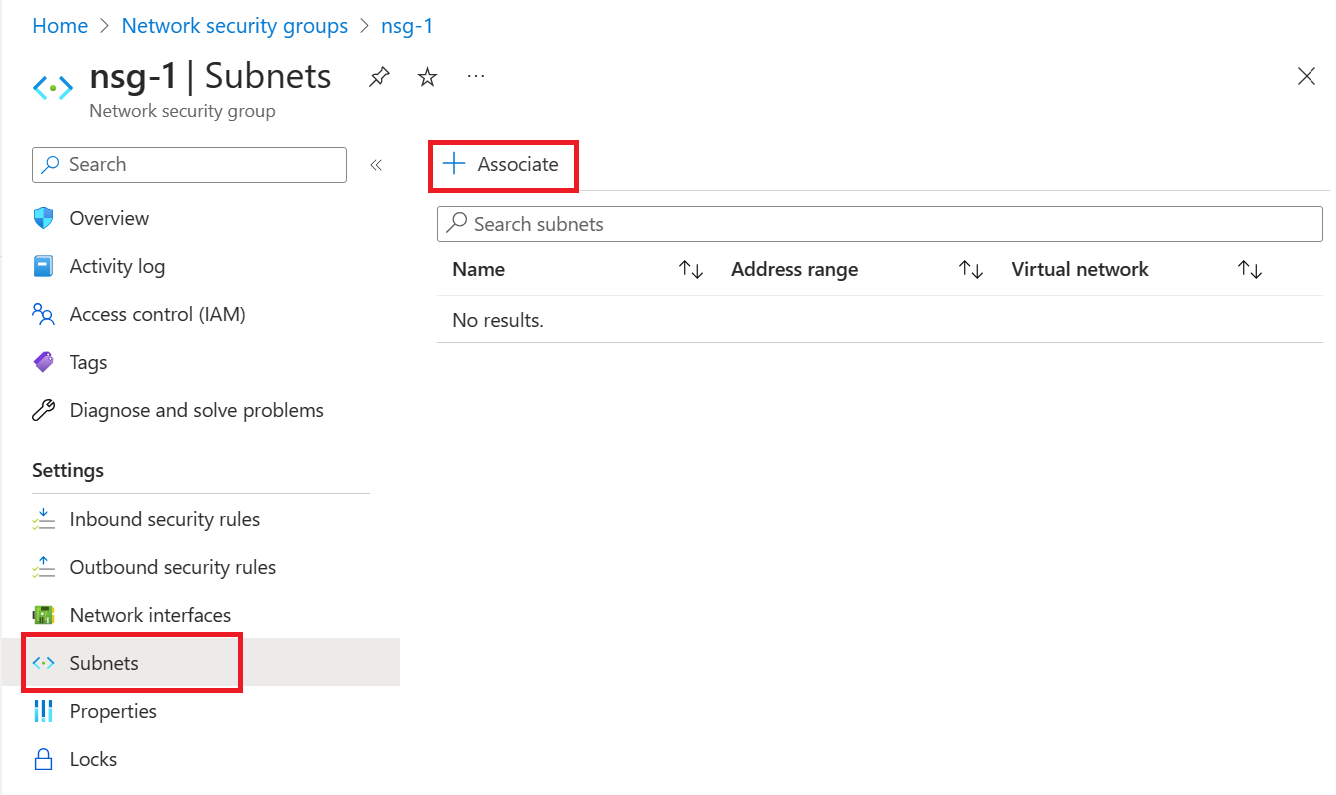

Associare il gruppo di sicurezza di rete alla subnet

In questa sezione il gruppo di sicurezza di rete viene associato alla subnet della rete virtuale creata in precedenza.

Nella casella di ricerca nella parte superiore del portale immettere Gruppo di sicurezza di rete. Selezionare Gruppi di sicurezza di rete nei risultati della ricerca.

Selezionare nsg-1.

Selezionare Subnet nella sezione Impostazioni di nsg-1.

Nella pagina Subnet selezionare + Associa:

In Associa subnet selezionare vnet-1 (test-rg) per Rete virtuale.

Selezionare subnet-1 per Subnet e quindi selezionare OK.

Creare regole di sicurezza

Selezionare Regole di sicurezza in ingresso nella sezione Impostazioni di nsg-1.

Nella pagina Regole di sicurezza in ingresso selezionare + Aggiungi.

Creare una regola di sicurezza che consenta le porte 80 e 443 al gruppo di sicurezza delle applicazioni asg-Web . Nella pagina Aggiungi regola di sicurezza in ingresso immettere o selezionare le informazioni seguenti:

Impostazione Valore Source (Sorgente) Lasciare l'impostazione predefinita Qualsiasi. Intervalli di porte di origine Lasciare il valore predefinito (*). Destination Selezionare Gruppo di sicurezza dell'applicazione. Gruppi di sicurezza delle applicazioni di destinazione Selezionare asg-web. Servizio Lasciare l'impostazione predefinita Personalizzata. Intervalli di porte di destinazione Immettere 80.443. Protocollo selezionare TCP. Azione Lasciare l'impostazione predefinita Consenti. Priorità Lasciare il valore predefinito 100. Nome Immettere allow-web-all. Selezionare Aggiungi.

Completare i passaggi precedenti con le informazioni seguenti:

Impostazione Valore Source (Sorgente) Lasciare l'impostazione predefinita Qualsiasi. Intervalli di porte di origine Lasciare il valore predefinito (*). Destination Selezionare Gruppo di sicurezza dell'applicazione. Gruppo di sicurezza delle applicazioni di destinazione Selezionare asg-mgmt. Servizio Selezionare RDP. Azione Lasciare l'impostazione predefinita Consenti. Priorità Lasciare il valore predefinito 110. Nome Immettere allow-rdp-all. Selezionare Aggiungi.

Attenzione

In questo articolo RDP (porta 3389) viene esposto a Internet per la macchina virtuale assegnata al gruppo di sicurezza dell'applicazione asg-mgmt .

Per gli ambienti di produzione, invece di esporre la porta 3389 a Internet, è consigliabile connettersi alle risorse di Azure da gestire usando una connessione VPN, una connessione di rete privata o Azure Bastion.

Per altre informazioni su Azure Bastion, vedere Informazioni su Azure Bastion.

Creare macchine virtuali

Creare due macchine virtuali (VM) nella rete virtuale.

Nel portale cercare e selezionare Macchine virtuali.

In Macchine virtuali selezionare + Crea e quindi macchina virtuale di Azure.

In Crea una macchina virtuale immettere o selezionare queste informazioni nella scheda Informazioni di base :

Impostazione valore Dettagli del progetto Subscription Selezionare la propria sottoscrizione. Resource group Selezionare test-rg. Dettagli istanza Nome macchina virtuale Immettere vm-1. Region Selezionare (Stati Uniti) Stati Uniti orientali 2. Opzioni di disponibilità Lasciare l'impostazione predefinita Nessuna ridondanza dell'infrastruttura necessaria. Tipo di sicurezza Selezionare Standard. Immagine Selezionare Windows Server 2022 Datacenter - x64 Gen2. Istanza Spot di Azure Lasciare deselezionata l'impostazione predefinita. Dimensione Selezionare una dimensione. Account amministratore Username Immettere un nome utente. Password Immettere una password. Conferma password Reimmettere la password. Regole porta in ingresso Selezionare le porte in ingresso Selezionare Nessuno. Selezionare Avanti: Dischi e quindi Avanti: Rete.

Nella scheda Rete immettere o selezionare le informazioni seguenti:

Impostazione Valore Interfaccia di rete Rete virtuale Selezionare vnet-1. Subnet Selezionare subnet-1 (10.0.0.0/24). IP pubblico Lasciare il valore predefinito di un nuovo indirizzo IP pubblico. Gruppo di sicurezza di rete della scheda di interfaccia di rete Selezionare Nessuno. Selezionare la scheda Rivedi e crea oppure selezionare il pulsante blu Rivedi e crea nella parte inferiore della pagina.

Selezionare Crea. La distribuzione della macchina virtuale potrebbe richiedere alcuni minuti.

Ripetere i passaggi precedenti per creare una seconda macchina virtuale denominata vm-2.

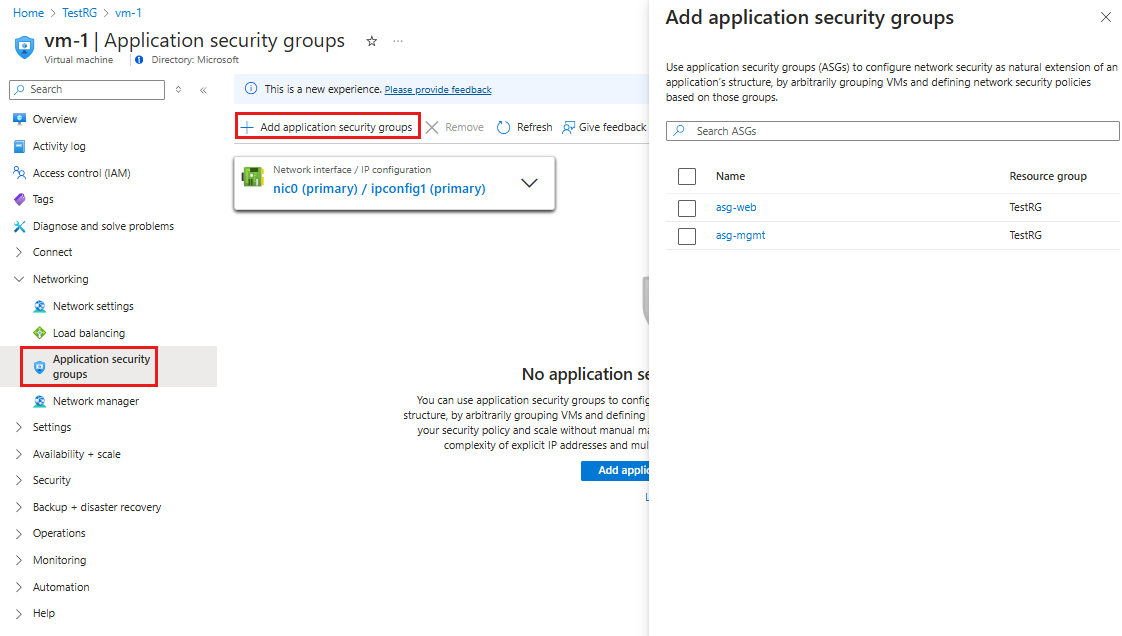

Associare le interfacce di rete a un gruppo di sicurezza delle applicazioni

Dopo aver creato le macchine virtuali, Azure ha creato un'interfaccia di rete per ogni macchina virtuale e l'ha collegata alla macchina virtuale.

Aggiungere l'interfaccia di rete di ogni macchina virtuale a uno dei gruppi di sicurezza delle applicazioni creati in precedenza:

Nella casella di ricerca nella parte superiore del portale immettere Macchina virtuale. Selezionare Macchine virtuali nei risultati della ricerca.

Selezionare vm-1.

Selezionare Rete nella sezione Impostazioni di vm-1.

Selezionare la scheda Gruppi di sicurezza delle applicazioni e quindi selezionare Configura i gruppi di sicurezza delle applicazioni.

In Configura i gruppi di sicurezza delle applicazioni selezionare asg-web nel menu a discesa Gruppi di sicurezza delle applicazioni e quindi selezionare Salva.

Ripetere i passaggi precedenti per vm-2, selezionando asg-mgmt nel menu a discesa Gruppi di sicurezza delle applicazioni.

Testare i filtri del traffico

Nella casella di ricerca nella parte superiore del portale immettere Macchina virtuale. Selezionare Macchine virtuali nei risultati della ricerca.

Selezionare vm-2.

Nella pagina Panoramica selezionare il pulsante Connetti e quindi selezionare RDP nativo.

Selezionare Scarica file RDP.

Aprire il file rdp scaricato e selezionare Connetti. Immettere il nome utente e la password specificati al momento della creazione della macchina virtuale.

Selezionare OK.

Durante il processo di connessione potrebbe essere visualizzato un avviso del certificato. Se viene visualizzato l'avviso, selezionare Sì o Continua per continuare con la connessione.

La connessione ha esito positivo, perché il traffico in ingresso da Internet al gruppo di sicurezza dell'applicazione asg-mgmt è consentito tramite la porta 3389.

L'interfaccia di rete per vm-2 è associata al gruppo di sicurezza dell'applicazione asg-mgmt e consente la connessione.

Aprire una sessione di PowerShell in vm-2. Connettersi a vm-1 usando quanto segue:

mstsc /v:vm-1La connessione RDP da vm-2 a vm-1 ha esito positivo perché le macchine virtuali nella stessa rete possono comunicare tra loro tramite qualsiasi porta per impostazione predefinita.

Non è possibile creare una connessione RDP alla macchina virtuale vm-1 da Internet. La regola di sicurezza per asg-web impedisce le connessioni alla porta 3389 in ingresso da Internet. Il traffico in ingresso da Internet viene negato a tutte le risorse per impostazione predefinita.

Per installare Microsoft IIS nella macchina virtuale vm-1 , immettere il comando seguente da una sessione di PowerShell nella macchina virtuale vm-1 :

Install-WindowsFeature -name Web-Server -IncludeManagementToolsAl termine dell'installazione di IIS, disconnettersi dalla macchina virtuale vm-1 , che lascia la connessione desktop remoto macchina virtuale vm-2 .

Disconnettersi dalla macchina virtuale vm-2 .

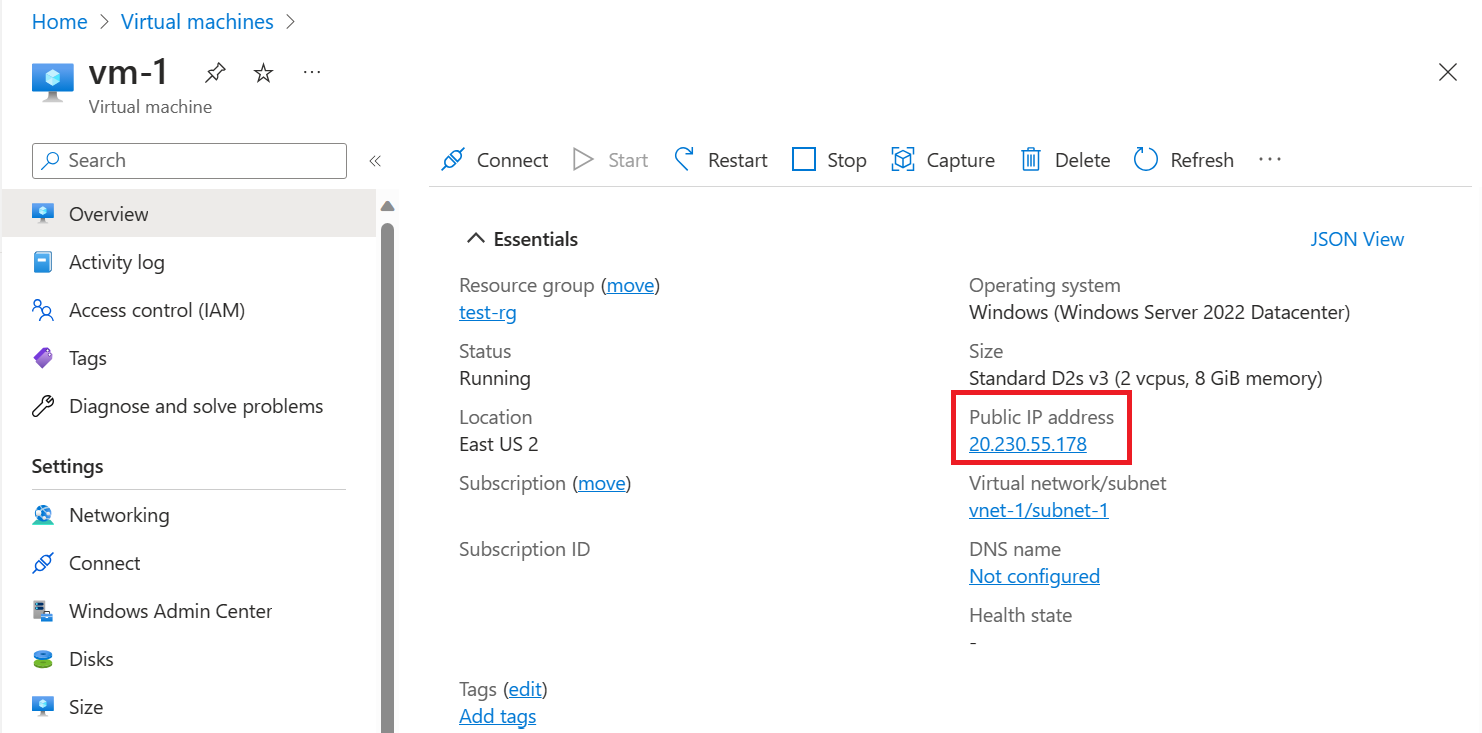

Cercare vm-1 nella casella di ricerca del portale.

Nella pagina Panoramica di vm-1 prendere nota dell'indirizzo IP pubblico per la macchina virtuale. L'indirizzo illustrato nell'esempio seguente è 20.230.55.178, l'indirizzo è diverso:

Per verificare che sia possibile accedere al server Web vm-1 da Internet, aprire un browser Internet nel computer e passare a

http://<public-ip-address-from-previous-step>.

Viene visualizzata la pagina predefinita di IIS, perché il traffico in ingresso da Internet al gruppo di sicurezza delle applicazioni asg-Web è consentito tramite la porta 80.

L'interfaccia di rete collegata per vm-1 è associata al gruppo di sicurezza delle applicazioni asg-Web e consente la connessione.

Pulire le risorse

Al termine dell'uso delle risorse create, è possibile eliminare il gruppo di risorse e tutte le relative risorse.

Accedere al portale di Azure e selezionare Gruppi di risorse.

Nella pagina Gruppi di risorse selezionare il gruppo di risorse test-rg .

Nella pagina test-rg selezionare Elimina gruppo di risorse.

Immettere test-rg in Immettere il nome del gruppo di risorse per confermare l'eliminazione e selezionare Elimina.

Passaggi successivi

In questa esercitazione:

- È stato creato un gruppo di sicurezza di rete e associato a una subnet di rete virtuale.

- Gruppi di sicurezza delle applicazioni creati per il Web e la gestione.

- Sono state create due macchine virtuali e sono state associate le relative interfacce di rete ai gruppi di sicurezza delle applicazioni.

- È stato testato il filtro di rete del gruppo di sicurezza delle applicazioni.

Per altre informazioni sui gruppi di sicurezza di rete, vedere Panoramica dei gruppi di sicurezza di rete e Gestire un gruppo di sicurezza di rete.

Per impostazione predefinita, Azure instrada il traffico tra subnet. È anche possibile ad esempio scegliere di instradare il traffico tra subnet tramite una VM che funge da firewall.

Per informazioni su come creare una tabella di route, passare all'esercitazione successiva.