Informazioni sul tunneling forzato per le configurazioni da sito a sito

Questo articolo illustra il funzionamento del tunneling forzato per le connessioni IPsec da sito a sito.This article how forced tunneling works for site-to-site (S2S) IPsec connections. Per impostazione predefinita, il traffico associato a Internet dai carichi di lavoro e dalle macchine virtuali all'interno di una rete virtuale viene inviato direttamente a Internet.

Il tunneling forzato consente di reindirizzare o forzare tutto il traffico associato a Internet alla posizione locale tramite tunnel VPN da sito a sito per l'ispezione e il controllo. Si tratta di un requisito di sicurezza fondamentale per la maggior parte dei criteri IT aziendali. L'accesso a Internet non autorizzato può potenzialmente causare la diffusione di informazioni o altri tipi di violazioni della sicurezza.

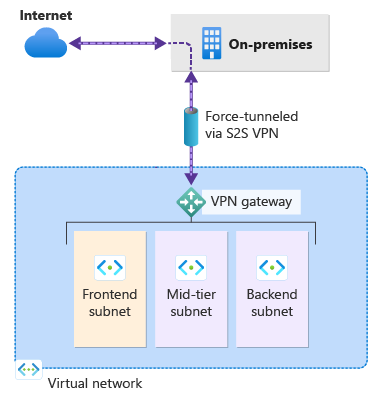

L'esempio seguente mostra che tutto il traffico Internet viene forzato attraverso il gateway VPN verso la posizione locale per l'ispezione e il controllo.

Metodi di configurazione per il tunneling forzato

Esistono diversi modi per configurare il tunneling forzato.

Configurare tramite BGP

È possibile configurare il tunneling forzato per Gateway VPN tramite BGP. È necessario annunciare una route predefinita 0.0.0.0/0 tramite BGP dalla posizione locale ad Azure in modo che tutto il traffico di Azure venga inviato tramite il tunnel S2S Gateway VPN.

Configurare l'uso del sito predefinito

È possibile configurare il tunneling forzato impostando il sito predefinito per il gateway VPN basato su route. Per i passaggi, vedere Tunneling forzato tramite sito predefinito.

- Si assegna un sito predefinito per il gateway di rete virtuale usando PowerShell.

- È necessario configurare il dispositivo VPN locale usando 0.0.0.0/0 come selettori di traffico.

Routing del traffico associato a Internet per subnet specifiche

Per impostazione predefinita, tutto il traffico associato a Internet passa direttamente a Internet se non è stato configurato il tunneling forzato. Quando viene configurato il tunneling forzato, tutto il traffico associato a Internet viene inviato alla posizione locale.

In alcuni casi, potrebbe essere necessario che il traffico associato a Internet solo da determinate subnet (ma non da tutte le subnet) attraversi l'infrastruttura di rete di Azure direttamente da Internet, anziché dalla posizione locale. Questo scenario può essere configurato usando una combinazione di tunneling forzato e route definite dall'utente personalizzate della rete virtuale. Per i passaggi, vedere Instradare il traffico associato a Internet per subnet specifiche.

Passaggi successivi

Vedere Come configurare il tunneling forzato tramite il sito predefinito per le connessioni S2S Gateway VPN.

Per altre informazioni sul routing del traffico di rete virtuale, vedere Routing del traffico di rete virtuale.