Distribuire controllo app per l'accesso condizionale per app personalizzate usando Microsoft Entra ID

I controlli sessione in Microsoft Defender per il cloud App possono essere configurati per l'uso con qualsiasi app Web. Questo articolo descrive come eseguire l'onboarding e distribuire app line-of-business personalizzate, app SaaS non in primo piano e app locali ospitate tramite il proxy dell'applicazione Microsoft Entra con i controlli sessione. Vengono forniti i passaggi per creare criteri di accesso condizionale di Microsoft Entra che instradano le sessioni dell'app alle app Defender per il cloud. Per altre soluzioni IdP, vedere Deploy Conditional Access App Control for custom apps with non-Microsoft IdP (Distribuire il controllo app per l'accesso condizionale per app personalizzate con IdP non Microsoft).

Per un elenco di app in primo piano in Defender per il cloud App da usare, vedere Proteggere le app con Defender per il cloud Controllo app per l'accesso condizionale.

Prerequisiti

Prima di avviare il processo di onboarding, è necessario eseguire le operazioni seguenti:

- Aggiungere amministratori all'elenco di onboarding/manutenzione dell'app

- Verificare la presenza di licenze necessarie

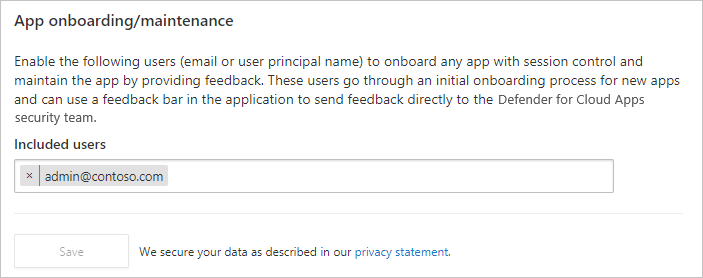

Aggiungere amministratori all'elenco di onboarding/manutenzione dell'app

Nel portale di Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud.

In Controllo app per l'accesso condizionale selezionare Onboarding/manutenzione delle app.

Immettere il nome dell'entità utente o il messaggio di posta elettronica per gli utenti che eseguiranno l'onboarding dell'app e quindi selezionare Salva.

Verificare la presenza di licenze necessarie

L'organizzazione deve avere le licenze seguenti per l'uso del controllo app per l'accesso condizionale:

- Microsoft Entra ID P1 o versione successiva

- Microsoft Defender for Cloud Apps

Le app devono essere configurate con Single Sign-On

Le app devono usare uno dei protocolli di autenticazione seguenti:

Metadati Protocolli Microsoft Entra ID SAML 2.0 o OpenID Connessione

Per distribuire qualsiasi app

Per eseguire l'onboarding di un'applicazione da controllare Defender per il cloud app condizionale Controllo di accesso, è necessario:

- Configurare Microsoft Entra ID per l'uso con Defender per il cloud Apps

- Aggiungere manualmente un'app non identificata

Seguire questa procedura per configurare qualsiasi app da controllare Defender per il cloud Controllo app per l'accesso condizionale.

Nota

Per distribuire controllo app per l'accesso condizionale per le app Microsoft Entra, è necessaria una licenza valida per Microsoft Entra ID P1 o versione successiva, nonché una licenza di Defender per il cloud Apps.

Configurare Microsoft Entra ID per l'uso con Defender per il cloud Apps

Nota

Quando si configura un'applicazione con SSO in Microsoft Entra ID o altri provider di identità, un campo che può essere elencato come facoltativo è l'impostazione url di accesso. Si noti che questo campo può essere necessario per il funzionamento del controllo app per l'accesso condizionale.

In Microsoft Entra ID passare a Accesso condizionale di sicurezza>.

Nel riquadro Accesso condizionale, nella barra degli strumenti in alto selezionare Nuovo criterio ->Crea nuovo criterio.

Nella casella di testo Nome del riquadro Nuovo immettere il nome del criterio.

In Assegnazioni selezionare Utenti o identità del carico di lavoro, assegnare gli utenti che eseguiranno l'onboarding (accesso iniziale e verifica) l'app e quindi selezionare Fine.

In Assegnazioni selezionare App o azioni cloud, assegnare le app da controllare con Controllo app per l'accesso condizionale e quindi selezionare Fine.

In Controlli di accesso selezionare Sessione, selezionare Usa controllo app per l'accesso condizionale e scegliere un criterio predefinito (solo Monitoraggio o Blocca download) oppure Usa criteri personalizzati per impostare un criterio avanzato nelle app di Defender per il cloud e quindi fare clic su Seleziona.

Facoltativamente, aggiungere condizioni e concedere controlli in base alle esigenze.

Impostare Abilita criteri su Sì e quindi selezionare Crea.

Le applicazioni nel catalogo app vengono popolate automaticamente nella tabella in App Connessione ed. Disconnettersi dall'applicazione se si ha una sessione attiva e si accede di nuovo per consentire l'individuazione dell'app. Verificare che l'app che si vuole distribuire sia riconosciuta passando da questa posizione.

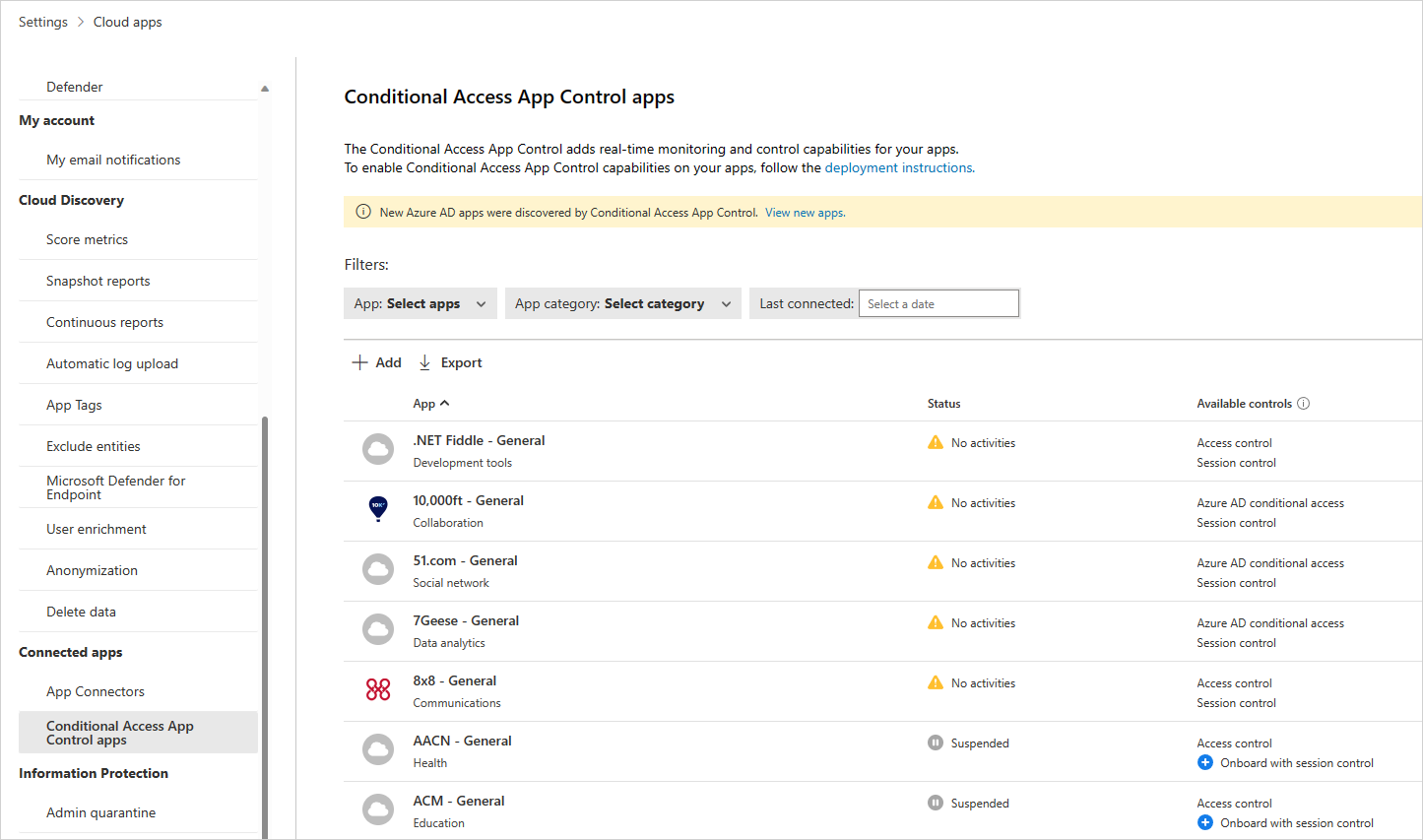

Nel portale di Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud.

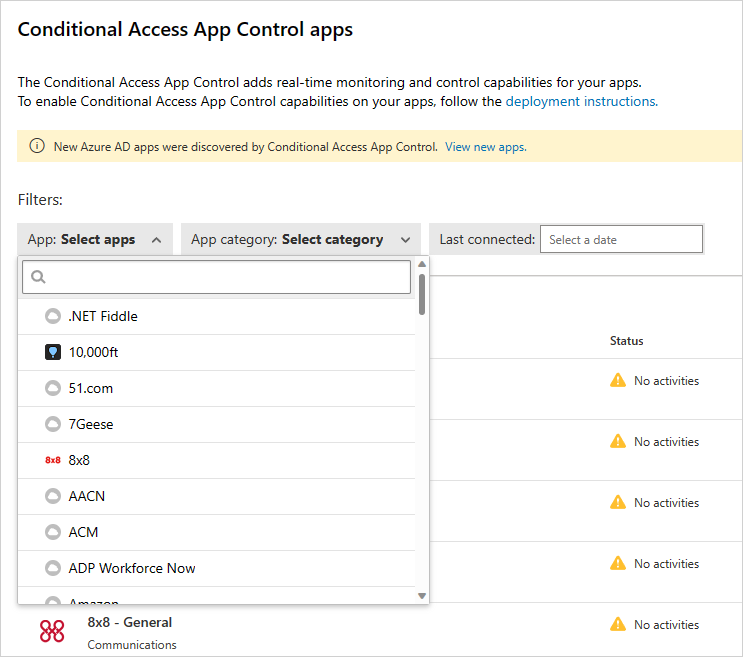

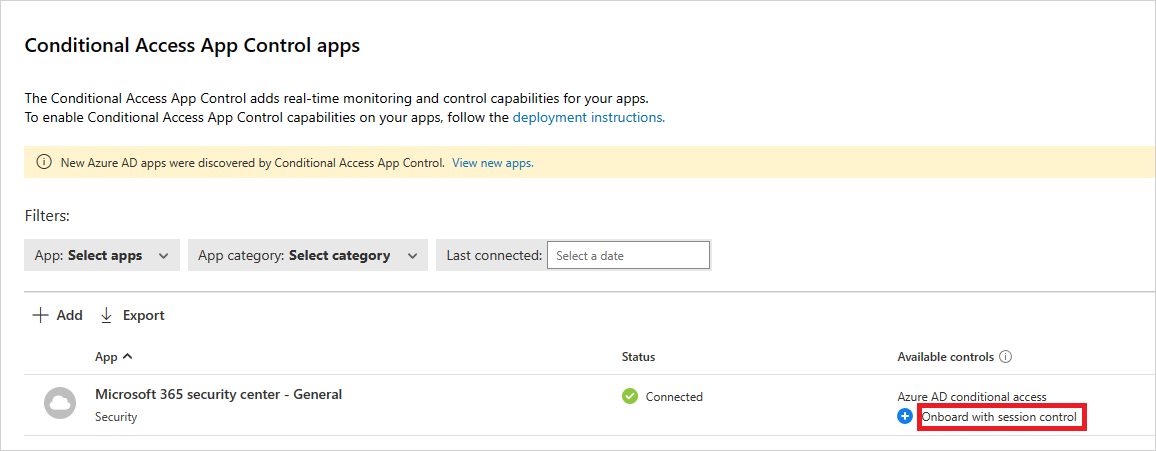

In app Connessione ed selezionare App di controllo app per l'accesso condizionale per accedere a una tabella di applicazioni che possono essere configurate con criteri di accesso e sessione.

Selezionare il menu a discesa App: Seleziona app... per filtrare e cercare l'app da distribuire.

Se l'app non viene visualizzata, è necessario aggiungerla manualmente.

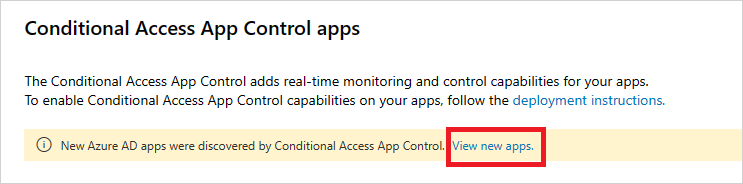

Come aggiungere manualmente un'app non identificata

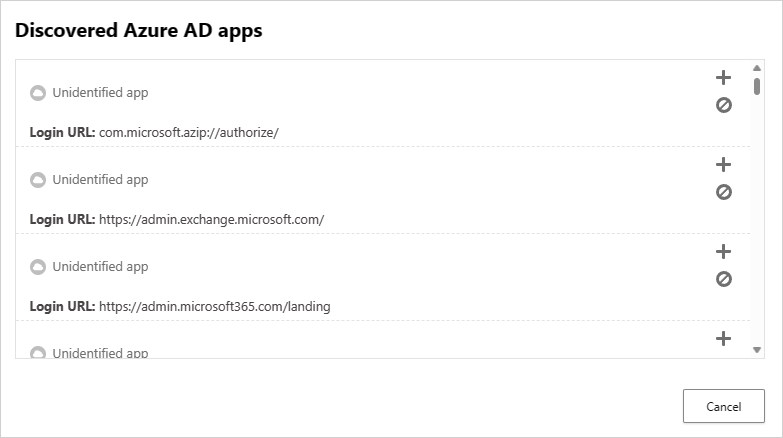

Nel banner selezionare Visualizza nuove app.

Nell'elenco delle nuove app, per ogni app di cui si sta eseguendo l'onboarding, selezionare il + segno e quindi selezionare Aggiungi.

Nota

Se un'app non viene visualizzata nel catalogo app Defender per il cloud, verrà visualizzata nella finestra di dialogo sotto app non identificate insieme all'URL di accesso. Quando si fa clic sul segno + per queste app, è possibile eseguire l'onboarding dell'applicazione come app personalizzata.

L'associazione dei domini corretti a un'app consente alle app di Defender per il cloud di applicare criteri e attività di controllo.

Ad esempio, se sono stati configurati criteri che bloccano il download dei file per un dominio associato, i download di file dall'app da tale dominio verranno bloccati. Tuttavia, i download di file dall'app dai domini non associati all'app non verranno bloccati e l'azione non verrà controllato nel log attività.

Nota

Defender per il cloud App aggiunge ancora un suffisso ai domini non associati all'app per garantire un'esperienza utente senza problemi.

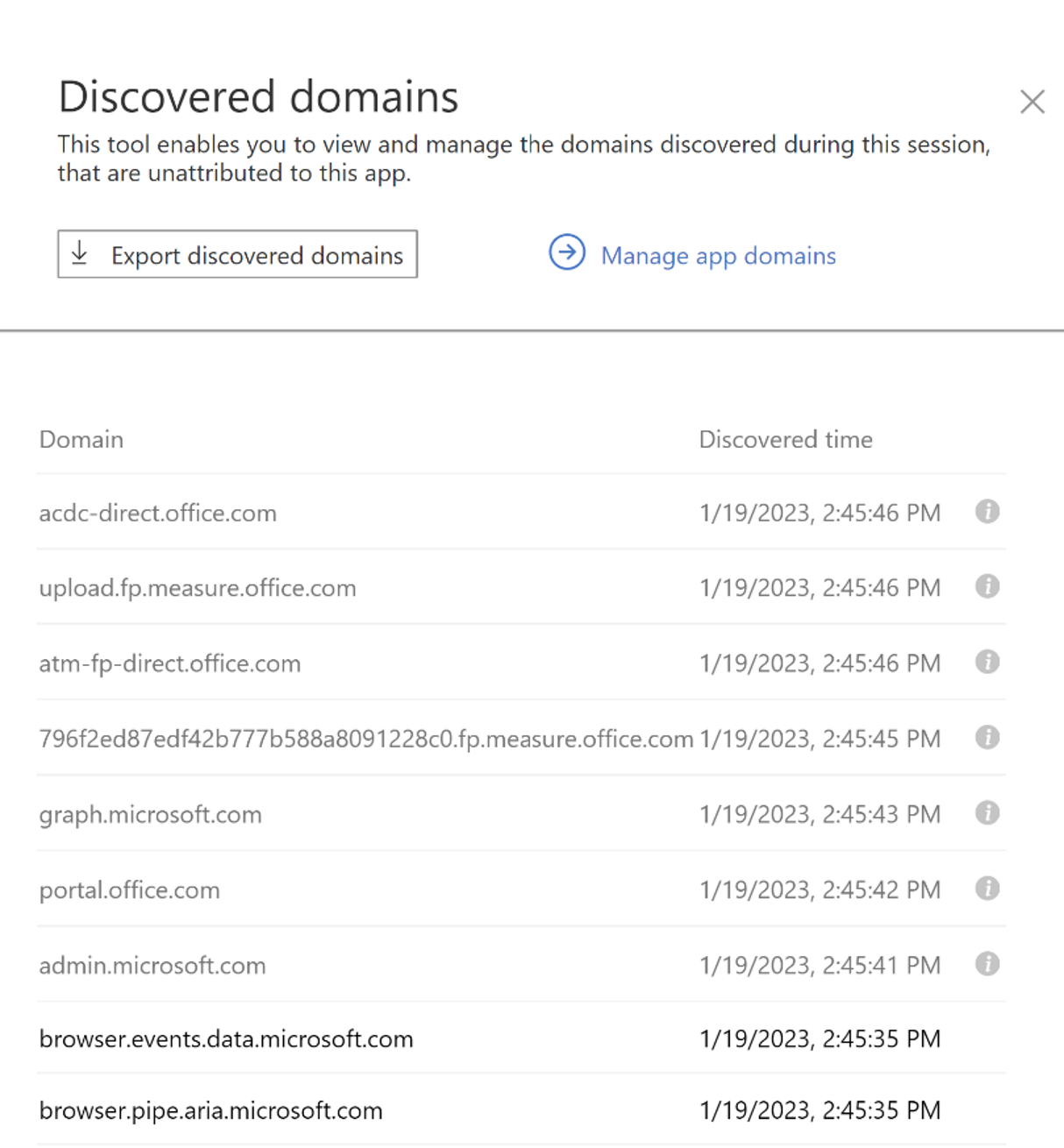

Dall'interno dell'app, sulla barra degli strumenti di amministrazione di Defender per il cloud App selezionare Domini individuati.

Nota

La barra degli strumenti di amministrazione è visibile solo agli utenti con autorizzazioni per l'onboarding o la manutenzione delle app.

Nel pannello Domini individuati prendere nota dei nomi di dominio o esportare l'elenco come file di .csv.

Nota

Nel pannello viene visualizzato un elenco di domini individuati che non sono associati nell'app. I nomi di dominio sono completi.

Nel portale di Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud.

In app Connessione ed selezionare App di controllo app per l'accesso condizionale.

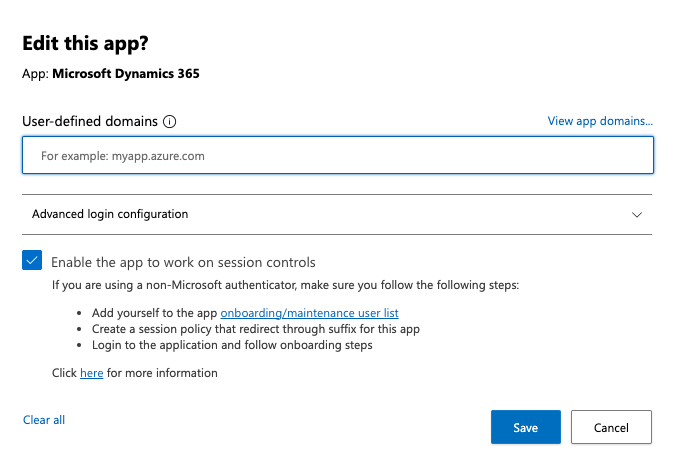

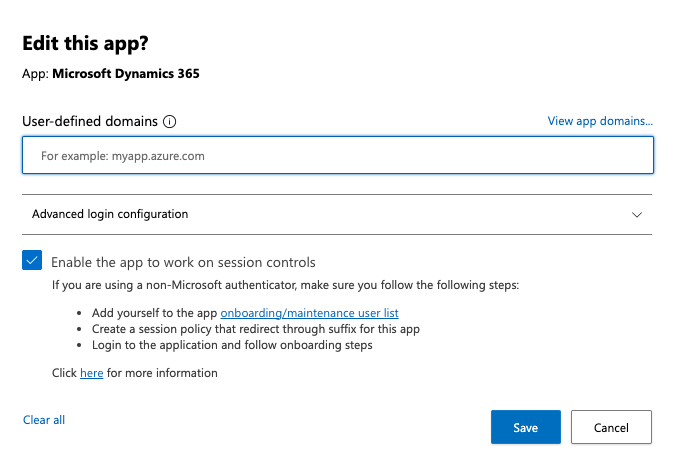

Nell'elenco delle app, nella riga in cui viene visualizzata l'app da distribuire, scegliere i tre puntini alla fine della riga e quindi selezionare Modifica app.

Suggerimento

Per visualizzare l'elenco dei domini configurati nell'app, selezionare Visualizza domini app.

- Domini definiti dall'utente: domini associati all'applicazione. Passare all'applicazione ed è possibile usare la barra degli strumenti Amministrazione per identificare i domini associati all'applicazione e determinare se uno di essi è mancante. Si noti che un dominio mancante può causare il rendering non corretto dell'applicazione protetta.

- Abilitare l'app per il funzionamento sui controlli sessione: per consentire l'uso o meno dell'app con i controlli sessione. Quando si esegue l'onboarding dell'applicazione, assicurarsi sempre che sia selezionata.

- Eseguire un secondo accesso: se l'applicazione usa un nonce, è necessario un secondo accesso per tenere conto della gestione nonce. Il nonce o il secondo accesso viene usato dalle applicazioni per assicurarsi che il token di accesso creato dal provider di identità per l'utente possa essere usato una sola volta e non rubato e riutilizzato da un altro utente. Il nonce viene controllato dal provider di servizi in modo che corrisponda a quello previsto e non a qualcosa che ha già usato di recente, che potrebbe indicare un attacco di riproduzione. Quando si seleziona questa opzione, si verifica che venga attivato un secondo account di accesso da una sessione con suffisso, che garantisce un accesso riuscito. Per ottenere prestazioni migliori, questa opzione deve essere abilitata.

In Domini definiti dall'utente immettere tutti i domini da associare all'app e quindi selezionare Salva.

Nota

È possibile usare il carattere jolly * come segnaposto per qualsiasi carattere. Quando si aggiungono domini, decidere se aggiungere domini specifici (

sub1.contoso.com,sub2.contoso.com) o più domini (*.contoso.com). Questa opzione è supportata solo per domini specifici (*.contoso.com) e non per i domini di primo livello (*.com).Ripetere i passaggi seguenti per installare i certificati radice autofirmato della CA corrente e della CA successiva.

- Selezionare il certificato.

- Selezionare Apri e, quando richiesto, selezionare di nuovo Apri .

- Selezionare Installa certificato.

- Scegliere Utente corrente o Computer locale.

- Selezionare Inserisci tutti i certificati nell'archivio seguente e quindi selezionare Sfoglia.

- Selezionare Autorità di certificazione radice attendibili e quindi selezionare OK.

- Selezionare Fine.

Nota

Affinché i certificati vengano riconosciuti, dopo aver installato il certificato, è necessario riavviare il browser e passare alla stessa pagina.

Selezionare Continua.

Verificare che l'applicazione sia disponibile nella tabella.

Per verificare che l'applicazione sia protetta, eseguire prima di tutto un disconnesso dei browser associati all'applicazione o aprire un nuovo browser con modalità in incognito.

Aprire l'applicazione ed eseguire i controlli seguenti:

- Verificare se l'icona di blocco

viene visualizzata nel browser o se si usa un browser diverso da Microsoft Edge, verificare che l'URL dell'app contenga il

viene visualizzata nel browser o se si usa un browser diverso da Microsoft Edge, verificare che l'URL dell'app contenga il .mcassuffisso. Per altre informazioni, vedere Protezione nel browser con Microsoft Edge for Business (anteprima). - Visitare tutte le pagine all'interno dell'app che fanno parte del processo di lavoro di un utente e verificare che il rendering delle pagine sia corretto.

- Verificare che il comportamento e la funzionalità dell'app non siano influenzati negativamente dall'esecuzione di azioni comuni, ad esempio il download e il caricamento di file.

- Esaminare l'elenco dei domini associati all'app.

Se si verificano errori o problemi, usare la barra degli strumenti di amministrazione per raccogliere risorse quali .har file e sessioni registrate per l'invio di un ticket di supporto.

Quando si è pronti per abilitare l'app da usare nell'ambiente di produzione dell'organizzazione, seguire questa procedura.

- Nel portale di Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud.

- In app Connessione ed selezionare App di controllo app per l'accesso condizionale.

- Nell'elenco delle app, nella riga in cui viene visualizzata l'app da distribuire, scegliere i tre puntini alla fine della riga e quindi scegliere Modifica app.

- Selezionare Usa l'app con i controlli sessione e quindi selezionare Salva.

- In Microsoft Entra ID, in Sicurezza, selezionare Accesso condizionale.

- Aggiornare i criteri creati in precedenza per includere gli utenti, i gruppi e i controlli pertinenti necessari.

- In Sessione>Usa controllo app per l'accesso condizionale, se è stato selezionato Usa criteri personalizzati, passare a Defender per il cloud App e creare un criterio di sessione corrispondente. Per altre informazioni, vedere Criteri di sessione.

Passaggi successivi

Vedi anche

Se si verificano problemi, siamo qui per aiutare. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per