Configurazione dei sensori per AD FS e Servizi certificati Active Directory

Installare i sensori di Defender per identità nei server Active Directory Federation Services (AD FS) e Active Directory Certificate Services (AD CS) per proteggerli da attacchi locali.

Questo articolo descrive i passaggi necessari durante l'installazione dei sensori defender per identità nei server AD FS o Servizi certificati Active Directory.

Nota

Per gli ambienti AD FS, il sensore Defender per identità è supportato solo nei server federativi e non è necessario nei server Proxy applicazione Web (WAP). Per gli ambienti servizi certificati Active Directory, non è necessario installare il sensore in qualsiasi server Servizi certificati Active Directory offline.

Prerequisiti

I prerequisiti per l'installazione dei sensori defender per identità nei server AD FS o Servizi certificati Active Directory sono gli stessi per l'installazione di sensori nei controller di dominio. Per altre informazioni, vedere Microsoft Defender per identità prerequisiti.

Inoltre, il sensore Defender per identità per Servizi certificati Active Directory supporta solo i server Servizi certificati Active Directory con il servizio ruolo autorità di certificazione.

Configurare la registrazione dettagliata per gli eventi AD FS

I sensori in esecuzione nei server AD FS devono avere il livello di controllo impostato su Dettagliato per gli eventi pertinenti. Ad esempio, usare il comando seguente per configurare il livello di controllo su Dettagliato:

Set-AdfsProperties -AuditLevel Verbose

Per altre informazioni, vedi:

- Eventi di Active Directory Federation Services (AD FS) necessari

- Configurare il controllo in un'istanza di Active Directory Federation Services (AD FS)

- Risolvere i problemi di Active Directory Federation Services con eventi e registrazione

Configurare le autorizzazioni di lettura per il database AD FS

Per consentire ai sensori in esecuzione nei server AD FS di avere accesso al database AD FS, è necessario concedere le autorizzazioni di lettura (db_datareader) per l'account di Servizi directory pertinente configurato.

Se si dispone di più di un server AD FS, assicurarsi di concedere questa autorizzazione a tutte perché le autorizzazioni del database non vengono replicate tra server.

Configurare il server SQL per consentire l'account del servizio directory con le autorizzazioni seguenti per il database AdfsConfiguration :

- connect

- Accedi

- read

- select

Nota

Se il database AD FS viene eseguito in un server SQL dedicato invece del server AD FS locale e si usa un account del servizio gestito dal gruppo come account del servizio gestito dal gruppo come account servizi directory (DSA), assicurarsi di concedere al server SQL le autorizzazioni necessarie per recuperare la password dell'account del servizio gestito del gruppo.

Concedere l'accesso al database AD FS

Concedere l'accesso al database usando SQL Server Management Studio, TSQL o PowerShell.

Ad esempio, i comandi elencati di seguito potrebbero essere utili se si usa il Database interno di Windows (WID) o un server SQL esterno.

In questi codici di esempio:

- [DOMAIN1\mdiSvc01] è l'utente dei servizi directory dell'area di lavoro. Se si usa un account del servizio gestito del gruppo, aggiungere un oggetto $ alla fine del nome utente. Ad esempio: [DOMAIN1\mdiSvc01$]

- AdfsConfigurationV4 è un esempio di nome di database AD FS e può variare

- server=.\pipe\MICROSOFT##WID\tsql\query- è il stringa di connessione al database se si usa WID

Suggerimento

Se non si conosce il stringa di connessione, seguire la procedura descritta nella documentazione di Windows Server.

Per concedere al sensore l'accesso al database AD FS tramite TSQL:

USE [master]

CREATE LOGIN [DOMAIN1\mdiSvc01] FROM WINDOWS WITH DEFAULT_DATABASE=[master]

USE [AdfsConfigurationV4]

CREATE USER [DOMAIN1\mdiSvc01] FOR LOGIN [DOMAIN1\mdiSvc01]

ALTER ROLE [db_datareader] ADD MEMBER [DOMAIN1\mdiSvc01]

GRANT CONNECT TO [DOMAIN1\mdiSvc01]

GRANT SELECT TO [DOMAIN1\mdiSvc01]

GO

Per concedere al sensore l'accesso al database AD FS tramite PowerShell:

$ConnectionString = 'server=\\.\pipe\MICROSOFT##WID\tsql\query;database=AdfsConfigurationV4;trusted_connection=true;'

$SQLConnection= New-Object System.Data.SQLClient.SQLConnection($ConnectionString)

$SQLConnection.Open()

$SQLCommand = $SQLConnection.CreateCommand()

$SQLCommand.CommandText = @"

USE [master];

CREATE LOGIN [DOMAIN1\mdiSvc01] FROM WINDOWS WITH DEFAULT_DATABASE=[master];

USE [AdfsConfigurationV4];

CREATE USER [DOMAIN1\mdiSvc01] FOR LOGIN [DOMAIN1\mdiSvc01];

ALTER ROLE [db_datareader] ADD MEMBER [DOMAIN1\mdiSvc01];

GRANT CONNECT TO [DOMAIN1\mdiSvc01];

GRANT SELECT TO [DOMAIN1\mdiSvc01];

"@

$SqlDataReader = $SQLCommand.ExecuteReader()

$SQLConnection.Close()

Configurare la raccolta di eventi per i server AD FS/Servizi certificati Active Directory

Se si lavora con i server AD FS/Servizi certificati Active Directory, assicurarsi di aver configurato il controllo in base alle esigenze. Per altre informazioni, vedi:

AD FS:

Servizi certificati Active Directory:

Convalidare la corretta distribuzione nei server AD FS/Servizi certificati Active Directory

Per verificare che il sensore Defender per identità sia stato distribuito correttamente in un server AD FS:

Verificare che il servizio sensore Azure Advanced Threat Protection sia in esecuzione. Dopo aver salvato le impostazioni del sensore defender per identità, l'avvio del servizio potrebbe richiedere alcuni secondi.

Se il servizio non viene avviato, esaminare il

Microsoft.Tri.sensor-Errors.logfile, che si trova per impostazione predefinita in:%programfiles%\Azure Advanced Threat Protection sensor\Version X\LogsUsare AD FS o Servizi certificati Active Directory per autenticare un utente in qualsiasi applicazione e quindi verificare che l'autenticazione sia stata osservata da Defender per identità.

Ad esempio, selezionare Ricerca>avanzata. Nel riquadro Query immettere ed eseguire una delle query seguenti:

Per AD FS:

IdentityLogonEvents | where Protocol contains 'Adfs'Il riquadro dei risultati deve includere un elenco di eventi con logonType di accesso con l'autenticazione ADFS

Per Servizi certificati Active Directory:

IdentityDirectoryEvents | where Protocol == "Adcs"Il riquadro dei risultati deve includere un elenco di eventi di rilascio del certificato non riuscito e riuscito. Selezionare una riga specifica per visualizzare altri dettagli nel riquadro Controlla record a sinistra. Ad esempio:

Passaggi successivi all'installazione per i server AD FS/Servizi certificati Active Directory (facoltativo)

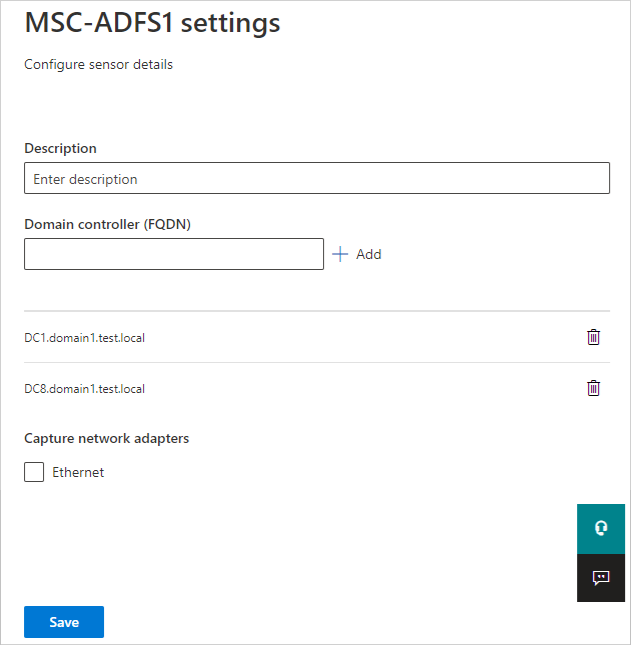

L'installazione del sensore in un server AD FS/AD CS seleziona automaticamente il controller di dominio più vicino. Seguire questa procedura per controllare o modificare il controller di dominio selezionato.

In Microsoft Defender XDR passare a Impostazioni> Identities>Sensors (Sensori di identità) per visualizzare tutti i sensori di Defender per identità.

Individuare e selezionare il sensore installato in un server AD FS/AD CS.

Nel riquadro visualizzato, nel campo Controller di dominio (FQDN) immettere il nome di dominio completo dei controller di dominio del resolver. Selezionare + Aggiungi per aggiungere il nome di dominio completo e quindi selezionare Salva. Ad esempio:

L'inizializzazione del sensore può richiedere un paio di minuti, quando lo stato del servizio sensore AD FS/AD CS deve passare dall'arresto all'esecuzione.

Contenuto correlato

Per altre informazioni, vedi: