Ruolo di Azure Information Protection nella protezione dei dati

Azure Information Protection (AIP) offre ai clienti la possibilità di classificare, etichettare i dati e proteggerli usando la crittografia. Azure Information Protection consente ai Amministrazione istrator IT di:

- Classificare automaticamente messaggi di posta elettronica e documenti in base alle regole predefinite

- Aggiungere marcatori a contenuto come intestazioni personalizzate, piè di pagina e filigrane

- Proteggere i file riservati dell'azienda con Rights Management, che consente di:

- Usare chiavi RSA a 2048 bit per la crittografia a chiave pubblica e SHA-256 per le operazioni di firma.

- Crittografare i file in un set specifico di destinatari sia all'interno che all'esterno dell'organizzazione

- Applicare un set specifico di diritti per limitare l'usabilità del file

- Decrittografare il contenuto in base all'identità e all'autorizzazione dell'utente nei criteri di diritti

Queste funzionalità consentono alle aziende di avere un maggiore controllo end-to-end sui dati. In questo contesto, Azure Information Protection svolge un ruolo importante nella protezione dei dati aziendali.

Importante

Per altre informazioni sul funzionamento di Azure Information Protection, vedere Funzionamento di Azure RMS? Sotto le quinte.

Lo stato di protezione aziendale oggi

Molte aziende oggi non hanno alcuna tecnologia di protezione, con documenti e messaggi di posta elettronica condivisi in testo non crittografato e responsabili dei dati che non hanno la chiarezza su cui gli utenti hanno accesso a contenuti con privilegi. Le tecnologie di protezione come SMIME sono complesse e gli elenchi di controllo di accesso non viaggiano necessariamente con messaggi di posta elettronica e documenti.

In un ambiente in gran parte non protetto, Azure Information Protection fornisce una misura di sicurezza non disponibile in precedenza. Mentre la sicurezza è un soggetto in continua evoluzione e nessuna organizzazione può richiedere la protezione del 100% in qualsiasi momento, Azure Information Protection quando viene distribuito correttamente aumenta il footprint di sicurezza di un'organizzazione.

Principi di sicurezza per la condivisione del contenuto

Quando si usa Azure Information Protection all'interno dell'organizzazione, gli amministratori IT hanno il controllo completo sul dispositivo client e sulla gestione delle identità utente e crea la piattaforma di attendibilità appropriata per la condivisione all'interno dell'organizzazione. L'invio di informazioni all'esterno dell'organizzazione è intrinsecamente meno attendibile. Nel considerare l'approccio alla protezione delle informazioni, è necessario eseguire una valutazione dei rischi in alcuni principi. Durante l'esecuzione di questa valutazione dei rischi, considerare i punti seguenti:

- Il destinatario ha accesso fisico a un dispositivo non gestito ed è quindi in controllo di tutto ciò che accade nel dispositivo.

- Il destinatario viene autenticato per un grado di attendibilità correlato alla non rappresentazione.

In una situazione in cui l'amministratore IT non controlla il dispositivo o l'identità, l'IT non può controllare cosa accade alle informazioni protette. Dopo che un utente esegue l'autenticazione e apre le informazioni protette, non è più possibile controllare le informazioni. A questo punto, si considera attendibile il destinatario che rispetta i criteri inseriti nel contenuto.

Non è possibile arrestare completamente un destinatario esterno malintenzionato con accesso autorizzato al contenuto protetto. Azure Information Protection consente di stabilire limiti etici e con l'uso di applicazioni abilitate per mantenere le persone oneste sul modo in cui accedono al documento. Azure Information Protection consente di considerare l'attendibilità implicita all'interno del limite definito dell'accesso in base all'identità.

Tuttavia, il rilevamento e la mitigazione dell'accesso futuro sono più semplici. La funzionalità rilevamento dei documenti del servizio Azure Information Protection può tenere traccia dell'accesso e l'organizzazione può agire revocando l'accesso al documento specifico o revocando l'accesso dell'utente.

Se il contenuto è molto sensibile e l'organizzazione non può considerare attendibile il destinatario, la sicurezza aggiuntiva del contenuto diventa fondamentale. È consigliabile attivare la composizione a favore della sicurezza e posizionare i controlli di accesso nel documento.

Sicurezza basata sulle identità

Le sezioni seguenti illustrano tre scenari principali di attacchi al contenuto protetto e il modo in cui è possibile usare una combinazione di controlli dell'ambiente e Azure Information Protection per ridurre l'accesso dannoso al contenuto.

Attacchi da parte di utenti non autorizzati

La base della protezione in Azure Information Protection è che l'accesso al contenuto protetto si basa sull'identità e l'autorizzazione autenticate. Ciò significa che con Azure Information Protection nessuna autenticazione o autorizzazione implica l'accesso. Questo è il motivo principale per distribuire Azure Information Protection, che consente alle aziende di passare da uno stato di accesso senza restrizioni a uno stato in cui l'accesso alle informazioni si basa sull'autenticazione e l'autorizzazione utente.

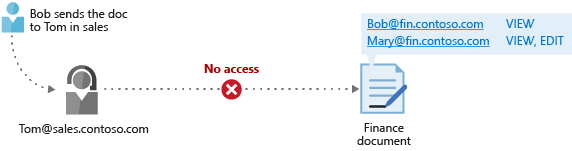

Usando questa funzionalità di Azure Information Protection, le aziende possono compartimentare le informazioni. Ad esempio: mantenere le informazioni riservate del reparto risorse umane (HR) isolato all'interno del reparto; e mantenendo i dati del reparto finanziario limitati al reparto finanziario. Azure Information Protection fornisce l'accesso in base all'identità, anziché a nulla.

Il diagramma seguente presenta un esempio di utente (Bob) che invia un documento a Tom. In questo caso Bob proviene dal reparto Finance e Tom proviene dal reparto Vendite. Tom non può ottenere l'accesso al documento, se non sono stati concessi diritti.

La chiave di questo scenario è che Azure Information Protection può arrestare gli attacchi da utenti non autorizzati. Per altre informazioni sui controlli crittografici in Azure Information Protection, vedere Controlli crittografici usati da Azure RMS: Algoritmi e lunghezze delle chiavi.

Accesso da programmi dannosi per conto degli utenti

L'accesso a un programma dannoso per conto di un utente è in genere qualcosa che avviene senza la conoscenza dell'utente. Trojan, virus e altri malware sono esempi classici di programmi dannosi che possono agire per conto dell'utente. Se un programma di questo tipo può rappresentare l'identità dell'utente o sfruttare i privilegi dell'utente per eseguire un'azione, può usare Azure Information Protection SDK per decrittografare il contenuto per conto di un utente inconsapevole. Poiché questa azione viene eseguita nel contesto dell'utente, non esiste un modo semplice per prevenire questo attacco.

L'intento è quello di migliorare la sicurezza dell'identità dell'utente, in modo da ridurre la capacità delle applicazioni non autorizzate di dirottare l'identità dell'utente. Microsoft Entra ID offre diverse soluzioni che consentono di proteggere l'identità utente, ad esempio usando l'autenticazione a due fattori. Sono inoltre disponibili altre funzionalità che fanno parte di Azure Activity Directory Identity Protection che devono essere esaminate per proteggere l'identità utente.

La protezione delle identità non rientra nell'ambito di Azure Information Protection e rientra nell'ambito della responsabilità dell'amministratore.

Importante

È anche importante concentrarsi su un ambiente "gestito" per rimuovere la presenza di programmi dannosi. Questo argomento verrà trattato nello scenario successivo.

Utenti malintenzionati con autorizzazione

L'accesso da parte di un utente malintenzionato è essenzialmente una compromissione dell'attendibilità. L'abilitatore in questo scenario deve essere un programma creato per inoltrare i privilegi dell'utente, perché a differenza dello scenario precedente, questo utente fornisce volontariamente le credenziali per interrompere l'attendibilità.

Azure Information Protection è stato progettato per rendere le applicazioni situate nel dispositivo client responsabili dell'applicazione dei diritti associati al documento. Per tutte le misure, il collegamento più debole nella sicurezza del contenuto protetto è attualmente presente nel dispositivo client, in cui il contenuto è visibile all'utente finale in testo non crittografato. Le applicazioni client come Microsoft Office rispettano correttamente i diritti e pertanto un utente malintenzionato non può usare queste applicazioni per inoltrare i privilegi. Tuttavia, con Azure Information Protection SDK, un utente malintenzionato motivato può creare applicazioni che non rispettano i diritti e questa è l'essenza di un programma dannoso.

L'obiettivo di questo scenario è proteggere il dispositivo client e le applicazioni, in modo che le applicazioni non autorizzate non possano essere usate. Di seguito sono elencati alcuni passaggi che l'amministratore IT può eseguire:

- Usare Windows AppLocker per assicurarsi che i programmi indesiderati non possano essere eseguiti

- Usare Intune e Microsoft Endpoint Configuration Manager per assicurarsi che il dispositivo sia "integro"

- Assicurarsi che l'antivirus nel dispositivo sia aggiornato

- Usare applicazioni che supportano Microsoft Identity Broker per l'autenticazione e l'accesso SSO

Un aspetto importante di questo scenario è che la protezione di computer client e applicazioni è una parte importante dell'attendibilità alla base di Azure Information Protection.

Poiché Azure Information Protection non è progettato per proteggersi da un uso improprio dannoso da parte degli utenti a cui viene concesso l'accesso al contenuto, non è previsto proteggere il contenuto da modifiche dannose da parte di tali utenti. Anche se qualsiasi tipo di modifica del contenuto richiede in pratica che all'utente sia stato concesso l'accesso ai dati protetti in primo luogo, e i criteri e i diritti associati a un documento sono firmati correttamente e manomissione evidenti, una volta che un utente ha concesso l'accesso alle chiavi di crittografia/decrittografia necessarie, l'utente può essere considerato tecnicamente in grado di decrittografare i dati, modificarlo e crittografarlo nuovamente. Esistono molte soluzioni che possono essere implementate per fornire la firma dei documenti, l'attestazione dell'autore, la manomissione e il non ripudio ai documenti di Office, sia all'interno dei prodotti Microsoft (ad esempio, supporto per la firma di documenti di Office, supporto s/MIME in Outlook) che da terze parti. Non è consigliabile basarsi solo sulle funzionalità di protezione di AIP per proteggere l'utente da modifiche dannose da parte di utenti autorizzati.

Riepilogo

La sicurezza completa va oltre una tecnologia. Grazie a un'ampia gamma di mezzi interdipendenti, un amministratore IT può ridurre la superficie di attacco sui contenuti protetti nel mondo reale.

- Azure Information Protection: impedisce l'accesso non autorizzato al contenuto

- Microsoft Intune, Microsoft Endpoint Configuration Manager e altri prodotti di gestione dei dispositivi: consente un ambiente gestito e controllato senza app dannose

- Windows AppLocker: abilita un ambiente gestito e controllato senza app dannose

- Microsoft Entra Identity Protection: migliora la fiducia nell'identità utente

- Accesso condizionale EMS: migliora l'attendibilità nel dispositivo e nell'identità