Esplorare l'analisi e la creazione di report dei log di Microsoft 365

Indipendentemente dai dati di log raccolti da un sistema, la registrazione di controllo è utile solo se può essere usata per generare avvisi significativi e report pratici. Microsoft 365 usa sistemi automatizzati che analizzano i dati dei log quasi in tempo reale per supportare il monitoraggio continuo della sicurezza e dell'integrità dei servizi.

Monitoraggio della sicurezza e risposta su vasta scala

Microsoft 365 si impegna nel monitoraggio continuo della sicurezza dei propri sistemi per rilevare e rispondere alle minacce ai servizi Microsoft 365. Le soluzioni basate su automazione, scalabilità e cloud sono fondamentali per la nostra strategia di monitoraggio e risposta. Per consentirci di intercettare e arrestare in modo efficace gli attacchi su vasta scala di alcuni dei servizi principali di Microsoft 365, i nostri sistemi di monitoraggio devono generare automaticamente avvisi molto accurati quasi in tempo reale. Analogamente, quando viene rilevato un problema, occorre essere in grado di attenuare il rischio su vasta scala: non è possibile fare affidamento sul nostro team per risolvere manualmente i problemi computer per computer. Per ridurre i rischi su vasta scala, usiamo strumenti basati sul cloud per attuare automaticamente le contromisure e fornire ai tecnici strumenti per applicare rapidamente le mitigazioni approvate nell'ambiente.

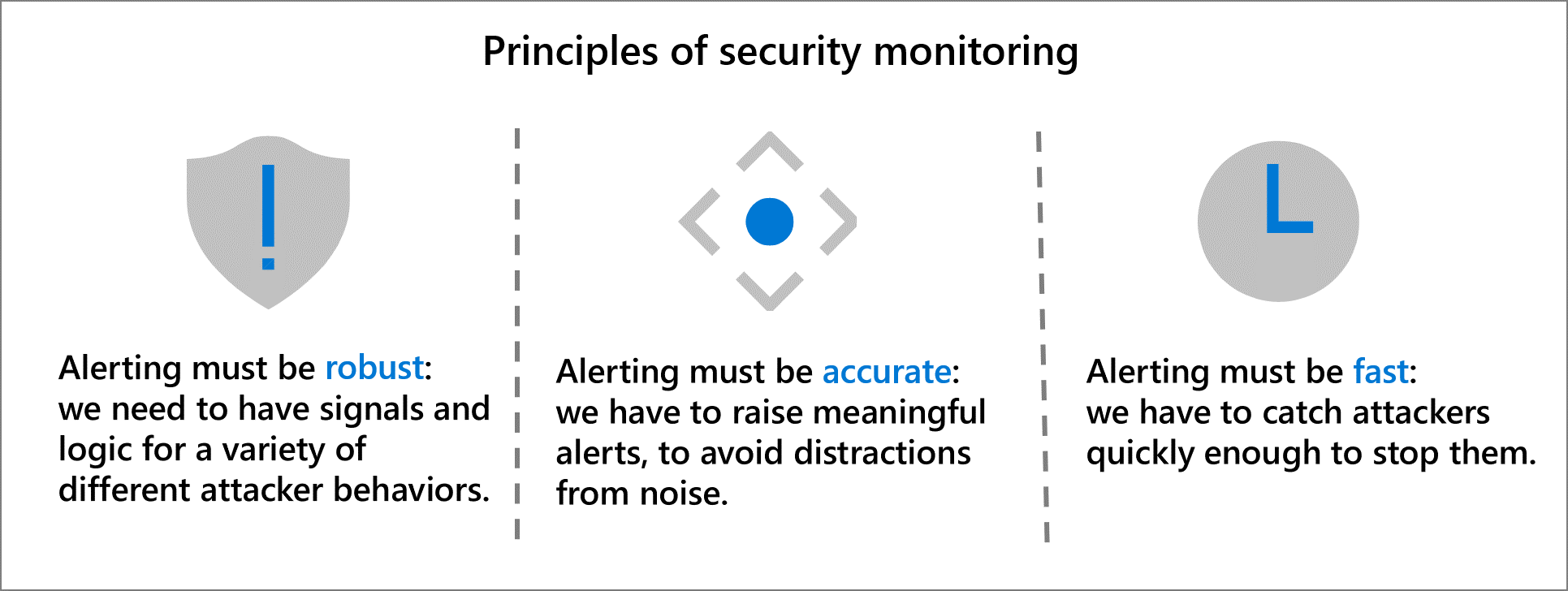

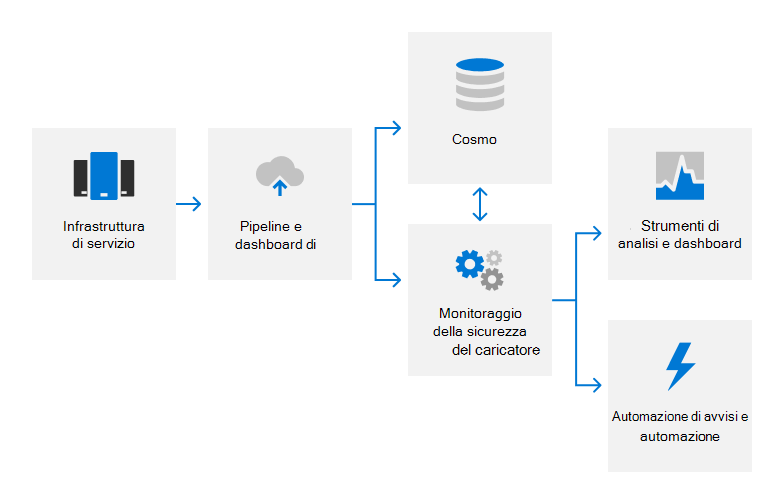

I dati di registrazione raccolti consentono la creazione di avvisi e il monitoraggio di sicurezza 24 ore su 24, 7 giorni su 7. Il sistema di avviso analizza i dati di log durante il caricamento, generando avvisi quasi in tempo reale. Include avvisi basati su regole e avvisi più sofisticati basati su modelli di apprendimento automatico. La nostra logica di monitoraggio va oltre gli scenari di attacco generici e integra una conoscenza approfondita dell'architettura e delle operazioni del servizio. Usiamo i dati di monitoraggio della sicurezza per migliorare continuamente i nostri modelli per rilevare nuovi tipi di attacchi e ottimizzare l'accuratezza del monitoraggio della sicurezza.

Quando è necessario intraprendere un'azione per rispondere a un avviso o per analizzare ulteriormente le prove forensi in tutto il servizio, i nostri strumenti basati sul cloud ci consentono di rispondere rapidamente in tutto l'ambiente. Questi strumenti includono agenti intelligenti completamente automatizzati che rispondono alle minacce rilevate con contromisure di sicurezza. In molti casi, questi agenti distribuiscono contromisure automatiche per attenuare i rilevamenti di sicurezza su larga scala senza intervento umano. Quando ciò non è possibile, il sistema di monitoraggio della sicurezza avvisa automaticamente i tecnici su chiamata appropriati, dotati di un set di strumenti che consentono loro di agire in tempo reale per mitigare le minacce rilevate su larga scala. I potenziali incidenti individuati dal monitoraggio della sicurezza vengono inoltrati al team Microsoft 365 Security Response e vengono risolti con il processo di risposta agli incidenti di sicurezza.

Monitoraggio dell'integrità dei servizi

Oltre al monitoraggio della sicurezza, i team di servizio analizzano i dati di log per i servizi nell'ambito del monitoraggio dell'integrità dei servizi. Il monitoraggio dell'integrità dei servizi consente di identificare potenziali problemi relativi alle prestazioni del sistema, all'esperienza utente e alle deviazioni dall'uso del servizio di base. I problemi relativi all'integrità dei servizi che influiscono sulla disponibilità vengono segnalati ai tecnici del team di servizio tramite avvisi automatizzati. In molti casi, i nostri servizi rispondono automaticamente ai problemi di integrità dei servizi attuando misure di self-healing, ad esempio il ripristino di dati danneggiati da una zona di replica o il ridimensionamento automatico del servizio per gestire carichi maggiori.

Oltre a risolvere i problemi a breve termine, i team di servizio usano i dati di tendenza sull'integrità dei servizi per la pianificazione della capacità e altri obiettivi strategici a lungo termine per garantire un servizio ottimale per i clienti. I team di servizio incorporano i dati sulle prestazioni del servizio e sull'esperienza utente nella pianificazione delle funzionalità per assicurare che i nostri servizi continuino a soddisfare le esigenze dei clienti.