Implementare Azure Sentinel

Oltre alla valutazione e alla risoluzione dei problemi relativi alla configurazione della sicurezza dell'ambiente ibrido, Contoso deve anche monitorare il sistema per rilevare nuovi problemi e minacce, per poi rispondere in modo appropriato. Azure Sentinel è una soluzione SIEM e SOAR progettata per ambienti ibridi.

Nota

Le soluzioni SIEM forniscono l'archiviazione e l'analisi di log, eventi e avvisi generati da altri sistemi ed è possibile configurare queste soluzioni per generare avvisi personalizzati. Le soluzioni SOAR supportano la correzione delle vulnerabilità e l'automazione complessiva dei processi di sicurezza.

Informazioni su Sentinel

Sentinel soddisfa le esigenze delle soluzioni SIEM e SOAR con le seguenti operazioni:

- Raccolta di dati di utenti, dispositivi, app e infrastruttura, sia locali che basati sul cloud.

- Uso dell'intelligenza artificiale per identificare attività sospette.

- Rilevazione delle minacce con un numero minore di falsi positivi.

- Risposta rapida e automatica agli eventi imprevisti.

Prerequisiti per Sentinel

Per abilitare Sentinel è necessario:

Un'area di lavoro Log Analytics.

Suggerimento

Sentinel non può usare la stessa area di lavoro Log Analytics del Centro sicurezza.

Autorizzazioni di collaboratore o superiori nella sottoscrizione e nel gruppo di lavoro per l'area di lavoro Sentinel.

Autorizzazioni appropriate per tutte le risorse che si connettono a Sentinel.

Connessioni dati

Sentinel può connettersi al Centro sicurezza in modo nativo, fornendo copertura per i server cloud e locali. Il supporto per le connessioni dati Sentinel include anche:

- Connessioni native da servizio a servizio. Sentinel si integra in modo nativo con questi servizi Azure e non Azure:

- Log attività di Azure

- Log di controllo di Microsoft Entra

- Microsoft Entra ID Protection

- Azure Advanced Threat Protection (Azure ATP)

- AWS CloudTrail

- Microsoft Cloud App Security

- Server DNS

- Microsoft 365

- Defender ATP

- Web application firewall Microsoft

- Windows Defender Firewall

- Eventi di sicurezza di Windows

- Connessioni a soluzioni esterne tramite le API. Sentinel può connettersi alle origini dati tramite le API per le soluzioni seguenti:

- Barracuda

- Barracuda CloudGen Firewall

- Citrix Analytics for Security

- F5 BIG-IP

- Forcepoint DLP

- squadra technologies secRMM

- Symantec ICDx

- Zimperium

- Connessioni a soluzioni esterne tramite un agente. Sentinel può connettersi tramite un agente alle origini dati che supportano il protocollo Syslog. L'agente Sentinel può essere installato direttamente nei dispositivi o in un server Linux che può ricevere eventi da altri dispositivi. Il supporto per la connessione tramite un agente include i dispositivi e le soluzioni seguenti:

- Firewall, proxy Internet ed endpoint

- Soluzioni di prevenzione della perdita dei dati (DLP)

- Computer DNS

- Server Linux

- Altri provider di servizi cloud

Autorizzazioni

L'accesso in Sentinel viene gestito tramite ruoli di controllo degli accessi in base al ruolo. Questi ruoli offrono la possibilità di gestire le operazioni che gli utenti possono osservare ed eseguire in Sentinel:

- Ruoli globali. I ruoli globali Proprietario, Collaboratore e Lettore predefiniti di Azure concedono l'accesso a tutte le risorse di Azure, tra cui Sentinel e Log Analytics.

- Ruoli specifici di Sentinel. I ruoli predefiniti specifici di Sentinel sono i seguenti:

- Lettore di Azure Sentinel. Questo ruolo può ottenere dati, eventi imprevisti, dashboard e informazioni sulle risorse di Sentinel.

- Risponditore di Azure Sentinel. Questo ruolo ha tutte le funzionalità del ruolo di lettore di Azure Sentinel e può anche gestire gli eventi imprevisti.

- Collaboratore di Azure Sentinel. Oltre alle funzionalità del ruolo Risponditore di Azure Sentinel, questo ruolo può creare e modificare dashboard, regole di analisi e altre risorse di Sentinel.

- Altri ruoli. Collaboratore e Lettore di Log Analytics sono ruoli predefiniti specifici di Log Analytics. Questi ruoli concedono le autorizzazioni solo per l'area di lavoro Log Analytics. Se non si hanno i ruoli di Collaboratore o Proprietario globali, è necessario il ruolo Collaboratore per app per la logica per creare ed eseguire playbook in risposta agli avvisi.

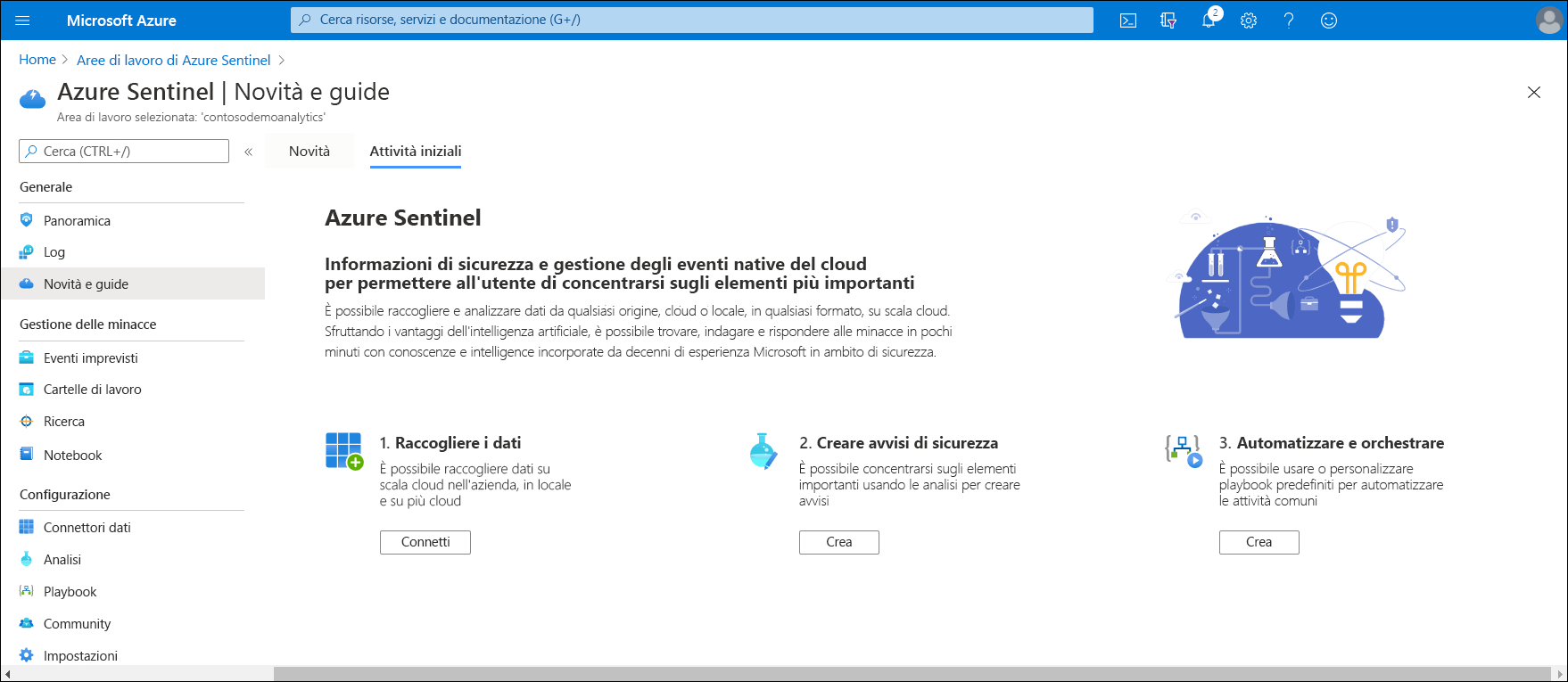

Implementare Azure Sentinel

Per implementare Sentinel:

Nel portale di Azure cercare e selezionare Azure Sentinel.

Nel riquadro delle aree di lavoro Azure Sentinel selezionare Connetti area di lavoro, quindi scegliere l'area di lavoro appropriata.

Selezionare Aggiungi Azure Sentinel. L'area di lavoro viene modificata in modo da includere Sentinel.

Nel riquadro Azure Sentinel selezionare la scheda Attività iniziali in Novità e guide.

Selezionare Connetti per iniziare a raccogliere i dati.

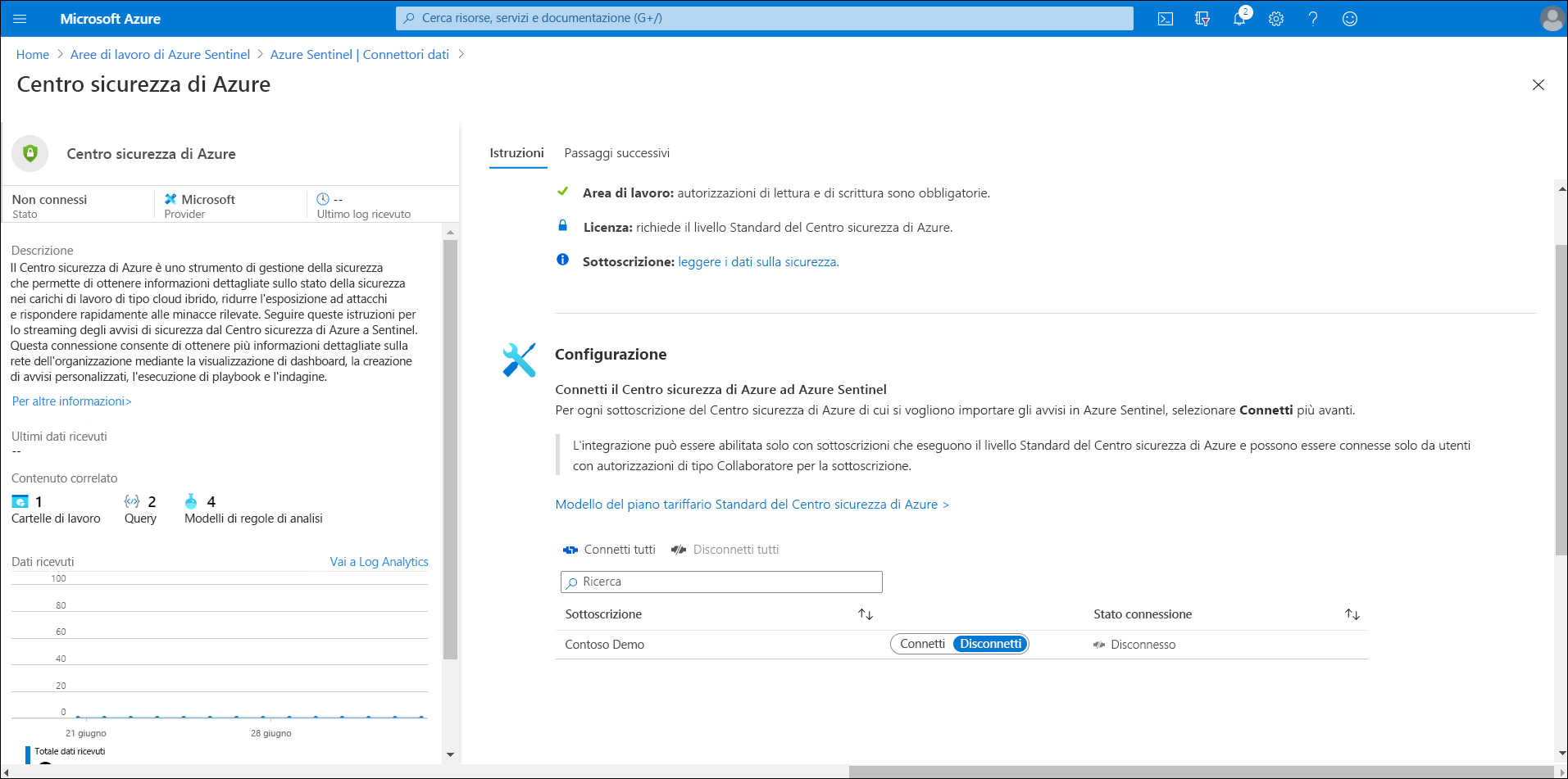

Selezionare il connettore appropriato. Selezionare ad esempio Centro sicurezza di Azure.

Selezionare Apri la pagina del connettore.

Esaminare le informazioni sui prerequisiti, quindi selezionare Connetti.

Informazioni su SIEM

Le soluzioni SIEM archiviano e analizzano dati di log provenienti da origini esterne. Gli utenti connettono origini dati da Azure e da origini esterne nell'organizzazione, incluse le risorse locali. Azure Sentinel fornisce quindi un dashboard predefinito che consente di analizzare e visualizzare questi eventi. Nel dashboard vengono visualizzati i dati relativi al numero di eventi ricevuti, il numero di avvisi generati da tali dati e lo stato degli eventi imprevisti creati da tali avvisi.

Sentinel usa rilevamenti predefiniti e personalizzati per segnalare potenziali minacce per la sicurezza, ad esempio tentativi di accesso all'organizzazione Contoso dall'esterno dell'infrastruttura o l'invio di dati da Contoso a un indirizzo IP dannoso noto. Consente inoltre di creare eventi imprevisti in base a questi avvisi.

Sentinel fornisce cartelle di lavoro predefinite e personalizzate che consentono di analizzare i dati in arrivo. Le cartelle di lavoro sono report interattivi che includono query di log, testo, metriche e altri dati. Le regole di creazione degli eventi imprevisti Microsoft consentono di creare eventi imprevisti dagli avvisi generati da altri servizi, ad esempio il Centro sicurezza di Azure.

Per implementare la funzionalità SIEM in Sentinel:

- Abilitare Azure Sentinel.

- Creare una connessione dati.

- Creare una regola personalizzata che genera un avviso.

Informazioni su SOAR

Le soluzioni SOAR consentono di gestire o orchestrare l'analisi dei dati raccolti sulle minacce per la sicurezza, coordinare la risposta a tali minacce e creare risposte automatiche. Le funzionalità SOAR di Azure Sentinel sono strettamente associate alla funzionalità SIEM.

Usare le procedure consigliate seguenti per implementare SOAR in Sentinel:

- Quando si creano regole di analisi che generano avvisi, configurarle anche per creare eventi imprevisti.

- Usare gli eventi imprevisti per gestire il processo di analisi e di risposta.

- Raggruppare gli avvisi correlati in un evento imprevisto.

Eseguire indagini sugli eventi imprevisti

In Sentinel è possibile verificare il numero di eventi imprevisti aperti, a quanti di questi si sta lavorando e il numero di eventi imprevisti chiusi. È anche possibile riaprire gli eventi imprevisti chiusi. È possibile ottenere i dettagli di un evento imprevisto, ad esempio quando si è verificato e il relativo stato. È anche possibile aggiungere note a un evento imprevisto e modificarne lo stato in modo che l'avanzamento risulti più facile da comprendere. Gli eventi imprevisti possono essere assegnati a utenti specifici.

Rispondere agli avvisi con i playbook di sicurezza

Sentinel consente di usare i playbook di sicurezza per rispondere agli avvisi. I playbook di sicurezza sono raccolte di procedure basate su App per la logica di Azure eseguite in risposta a un avviso. È possibile eseguire manualmente questi playbook di sicurezza in risposta alle indagini per un evento imprevisto oppure è possibile configurare un avviso per l'esecuzione automatica di un playbook.

Altre letture

Per altre informazioni, vedere i documenti seguenti: