Comprendere la differenza tra i ruoli di Azure e i ruoli di Microsoft Entra

Le risorse di Azure e Microsoft Entra ID hanno sistemi di autorizzazione indipendenti. I ruoli di Azure vengono usati per gestire l'accesso a macchine virtuali, archiviazione e altre risorse di Azure. I ruoli di Microsoft Entra consentono di gestire l'accesso alle risorse di Microsoft Entra, ad esempio account utente e password.

In questa unità verranno illustrati gli aspetti essenziali dei ruoli di Azure e dei ruoli di Microsoft Entra. Si esamineranno i diversi ambiti disponibili. Si identificheranno quindi i ruoli appropriati da assegnare, a seconda dello scenario.

Ruoli Azure

Il controllo degli accessi in base al ruolo di Azure è il sistema che consente di controllare quali persone hanno accesso a determinate risorse di Azure e quali operazioni possono eseguire con tali risorse. Per ottenere il controllo, si assegnano ruoli a utenti, gruppi o applicazioni a livello di uno specifico ambito. Un ruolo può essere definito come una raccolta di autorizzazioni.

Con il controllo degli accessi in base al ruolo di Azure è possibile consentire a un utente o a un gruppo di utenti di accedere alle risorse in una sottoscrizione. È anche possibile separare la responsabilità di determinate risorse in base alle specializzazioni del team. Ad esempio, è possibile concedere ai data scientist dell'organizzazione l'accesso ad Azure Machine Learning e a tutte le risorse associate, ad esempio database SQL di Azure, oppure si potrebbe voler concedere l'accesso all'archiviazione BLOB di Azure all'interno di un gruppo di risorse di Machine Learning dedicato. Concedendo un accesso specifico, si isolano queste risorse dai membri del team che non hanno le competenze necessarie o esigenze in termini di risorse.

È possibile definire autorizzazioni specifiche per le applicazioni in modo che un'app Web di marketing possa accedere solo al database di marketing e all'account di archiviazione associati. Ai manager o i membri dei team più in alto nell'organizzazione è possibile concedere l'accesso a tutte le risorse in un gruppo di risorse, a una sottoscrizione, a scopi di gestione e per fornire una panoramica sulla fatturazione e l'utilizzo.

Il controllo degli accessi in base al ruolo di Azure include molti ruoli predefiniti ed è possibile creare ruoli personalizzati.

Ecco quattro esempi di ruoli predefiniti:

- Proprietario: ha accesso completo a tutte le risorse, inclusa la possibilità di delegare l'accesso ad altri utenti

- Collaboratore: può creare e gestire le risorse di Azure

- Lettore: può visualizzare solo le risorse di Azure esistenti

- Accesso utente Amministrazione istrator: può gestire l'accesso alle risorse di Azure

Identificare l'ambito corretto

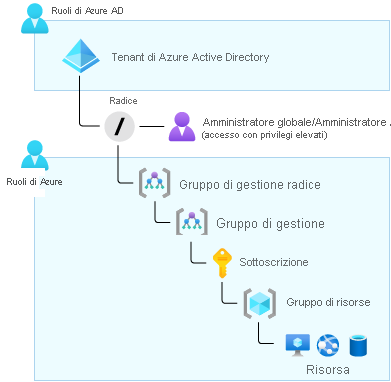

È possibile applicare i ruoli di Azure a quattro livelli di ambito: gruppi di gestione, sottoscrizioni, gruppi di risorse e risorse. Il diagramma seguente illustra la gerarchia di questi quattro livelli.

I gruppi di gestione di Azure consentono di gestire più facilmente le sottoscrizioni di Azure raggruppandole. Se l'organizzazione ha molte sottoscrizioni, potrebbe essere necessario trovare una modalità di gestione efficiente dell'accesso, dei criteri e della conformità per tali sottoscrizioni. I gruppi di gestione di Azure offrono un livello di ambito superiore alle sottoscrizioni.

Le sottoscrizioni di Azure consentono di organizzare l'accesso alle risorse di Azure e di determinare come l'utilizzo delle risorse viene segnalato, fatturato e pagato. Ogni sottoscrizione può avere una configurazione di fatturazione e pagamento diversa, quindi è possibile avere sottoscrizioni e piani per ufficio, reparto, progetto e così via.

I gruppi di risorse sono contenitori che includono risorse correlate per una soluzione di Azure. Un gruppo di risorse include le risorse da gestire come gruppo. Si può decidere quali risorse appartengono a un gruppo di risorse in base alle esigenze dell'organizzazione.

L'ambito è importante e stabilisce le risorse a cui deve essere applicato un particolare tipo di accesso. Si supponga che qualcuno nell'organizzazione debba accedere alle macchine virtuali. È possibile usare il ruolo Collaboratore macchina virtuale, che consente a tale persona di gestire le macchine virtuali solo all'interno di un gruppo di risorse specifico. È possibile limitare l'ambito del ruolo a livello di risorsa, gruppo di risorse, sottoscrizione o gruppo di gestione.

Combinando un ruolo di Azure e un ambito, è possibile impostare autorizzazioni definite su misura per le risorse di Azure.

Ruoli di Microsoft Entra

Anche Microsoft Entra ha un proprio set di ruoli che si applicano principalmente a utenti, password e domini. Questi ruoli hanno scopi diversi. Ecco alcuni esempi:

Amministratore globale: può gestire l'accesso alle funzionalità amministrative in Microsoft Entra ID. Una persona con questo ruolo può concedere ruoli di amministratore ad altri utenti, che possono reimpostare una password per qualsiasi utente o amministratore. Per impostazione predefinita, il ruolo viene assegnato automaticamente a chiunque si iscriva alla directory.

Amministratore utenti: può gestire tutti gli aspetti di utenti e gruppi, inclusi ticket di supporto, monitoraggio dell'integrità dei servizi e reimpostazione delle password per determinati tipi di utenti.

Amministratore fatturazione: può effettuare acquisti, gestire sottoscrizioni e ticket di supporto e monitorare l'integrità dei servizi. Azure, oltre alle autorizzazioni del controllo degli accessi in base al ruolo di Azure, include autorizzazioni di fatturazione dettagliate. Le autorizzazioni di fatturazione disponibili variano a seconda del contratto con Microsoft.

Differenze tra i ruoli di Azure e i ruoli di Microsoft Entra

La differenza principale tra i ruoli di Azure e i ruoli di Microsoft Entra riguarda le aree di applicazione. I ruoli di Azure si applicano alle risorse di Azure e i ruoli di Microsoft Entra si applicano alle risorse di Microsoft Entra, in particolare utenti, gruppi e domini. Inoltre, Microsoft Entra ID ha un solo ambito: la directory. L'ambito del controllo degli accessi in base al ruolo di Azure include gruppi di gestione, sottoscrizioni, gruppi di risorse e risorse.

I ruoli condividono un'area chiave di sovrapposizione. Un amministratore globale di Microsoft Entra può elevare i propri privilegi di accesso in modo da gestire tutte le sottoscrizioni e i gruppi di gestione di Azure. Questo accesso più ampio gli concede il ruolo Amministratore Accesso utenti per tutte le sottoscrizioni della sua directory. Tramite il ruolo Amministratore Accesso utenti, l'amministratore globale può concedere ad altri utenti l'accesso alle risorse di Azure.

In questo scenario è necessario concedere a un nuovo manager autorizzazioni complete di fatturazione e gestione del controllo degli accessi in base al ruolo di Azure. A questo scopo, si elevano temporaneamente i propri privilegi di accesso per includere il ruolo Amministratore Accesso utenti. È quindi possibile concedere al nuovo manager il ruolo Proprietario perché possa creare e gestire risorse. Si imposta anche l'ambito sul livello di sottoscrizione in modo che il manager possa eseguire questa operazione per tutte le risorse nella sottoscrizione.

Il diagramma seguente mostra le risorse che l'amministratore globale può visualizzare quando le sue autorizzazioni vengono elevate al ruolo Amministratore Accesso utenti.