Gestire l'accesso degli utenti con il controllo accessi Azure Active Directory

L'accesso a gruppi e applicazioni per dipendenti e guest cambia nel tempo. Per ridurre i rischi associati alle assegnazioni di accesso obsolete, gli amministratori possono usare Azure Active Directory (Azure AD) per creare verifiche di accesso per i membri dei gruppi o l'accesso alle applicazioni.. Ecco alcuni scenari per usare le verifiche di accesso:

- Troppi utenti nei ruoli con privilegi.

- Quando l'automazione non è possibile

- Quando un gruppo viene usato per un nuovo scopo

- Accesso ai dati critici dell’azienda.

- Per mantenere l'elenco delle eccezioni di un criterio.

- Chiedere ai proprietari del gruppo di confermare che hanno ancora bisogno di guest nei loro gruppi

- Ricorrenza periodica degli accessi

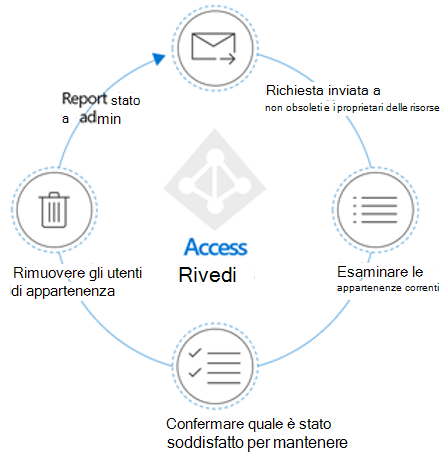

Le verifiche di accesso di Azure Active Directory (AD) consentono alle organizzazioni di gestire in modo efficiente le appartenenze ai gruppi senza bisogno di supervisione amministrativa. È possibile assicurarsi che utenti e guest dispongano dell'accesso appropriato. Con le verifiche di accesso è possibile:

- Pianificare verifiche regolari o eseguire verifiche ad hoc per controllare chi abbia accesso a specifiche risorse, ad esempio applicazioni e gruppi

- Tenere traccia delle verifiche per ricavare dati analitici, a scopo di conformità o in base ai criteri aziendali

- Delegare le verifiche a specifici amministratori, proprietari aziendali o utenti finali che possono attestare autonomamente la necessità di un accesso continuo

- Usare i dati analitici per determinare in modo efficiente se gli utenti devono continuare ad avere accesso

- Automatizzare i risultati delle verifiche, ad esempio la rimozione dell'accesso degli utenti alle risorse

- Automatizzare i gruppi di verifiche in Azure AD che hanno uno o più guest come membri.

- Automatizzare le applicazioni di revisione connesse ad Azure AD a cui sono assegnati uno o più utenti guest.

Vantaggi principali

I vantaggi principali dell'abilitazione delle verifiche di accesso sono:

Controllo della collaborazione: le verifiche di accesso consentono alle organizzazioni di gestire l'accesso a tutte le risorse necessarie agli utenti. Quando gli utenti condividono e collaborano, le organizzazioni possono avere la certezza che le informazioni siano accessibili solo agli utenti autorizzati.

Gestione dei rischi: le verifiche di accesso consentono alle organizzazioni di esaminare l'accesso a dati e applicazioni, riducendo il rischio di perdite di dati e di fuga di dati. Questo include la capacità di rivedere regolarmente l'accesso dei partner esterni alle risorse aziendali.

Gestione della conformità e della governance: con le verifiche di accesso, è possibile gestire e ricertificare il ciclo di vita dell'accesso a gruppi, app e siti. È possibile controllare e tenere traccia delle verifiche relative alla conformità o alle applicazioni sensibili ai rischi specifiche per l'organizzazione.

Riduzione dei costi: le verifiche di accesso sono integrate nel cloud e funzionano in modo nativo con risorse cloud come gruppi, applicazioni e pacchetti di accesso. L'uso delle verifiche di accesso è meno oneroso rispetto alla creazione di strumenti personalizzati o all'aggiornamento del set di strumenti locale.

Creare verifiche di accesso per membri di gruppi

Prerequisiti

- Azure AD Premium P2

- Amministratore globale o Amministratore utenti

- Proprietario di Microsoft 365 e del gruppo di sicurezza (anteprima)

Creare una o più verifiche di accesso

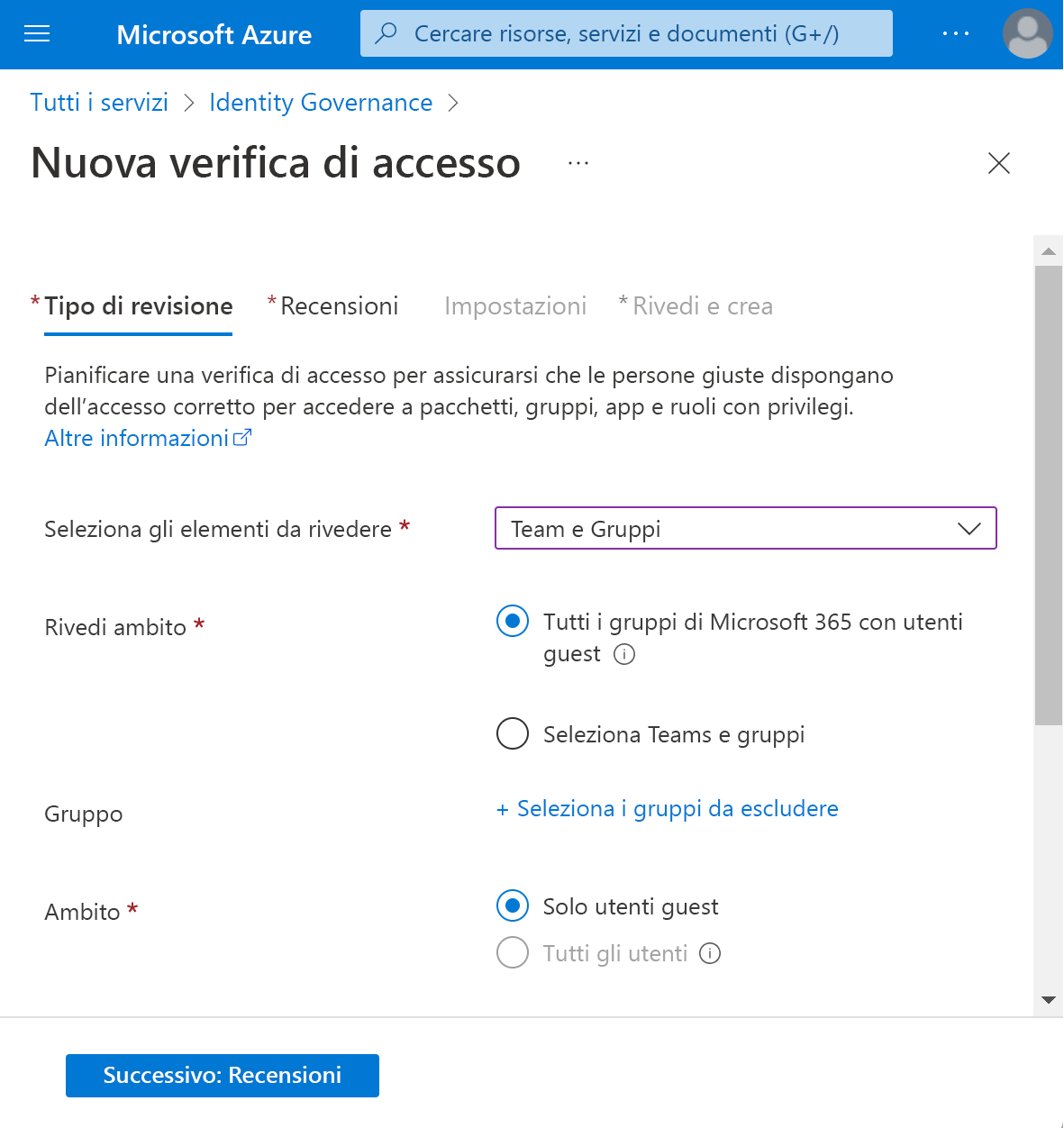

Accedere al portale di Azure e aprire la pagina Identity Governance.

Selezionare Verifiche di accesso > + Nuova verifica di accesso per creare una nuova verifica di accesso.

Nella sezione Selezionare gli elementi da verificare selezionare Team e gruppi.

Nella sezione Verifica ambito selezionare una delle due opzioni seguenti:

Tutti i gruppi di Microsoft 365 con utenti guest: selezionare questa opzione se si vogliono creare verifiche ricorrenti su tutti gli utenti guest in tutti i gruppi di Microsoft Teams e Microsoft 365 dell'organizzazione. Si può scegliere di escludere determinati gruppi scegliendo "Seleziona gruppi da escludere".

Seleziona team e gruppi: selezionare questa opzione per specificare un set limitato di team e/o gruppi da sottoporre a verifica. Dopo aver selezionato questa opzione, a destra verrà visualizzato un elenco di gruppi tra cui scegliere.

Nella sezione Ambito è possibile selezionare un ambito per la verifica. Le opzioni disponibili sono:

- Solo utenti guest: selezionando questa opzione si limita la verifica di accesso solo ai guest B2B di Azure AD nella directory.

- Tutti gli utenti: selezionando questa opzione, l'ambito della verifica di accesso viene impostato su tutti gli oggetti utente associati alla risorsa.

Se è stato selezionato Tutti i gruppi Microsoft 365 con guest, l'unica opzione è verificare gli utenti guest.

Selezionare Avanti: Verifiche.

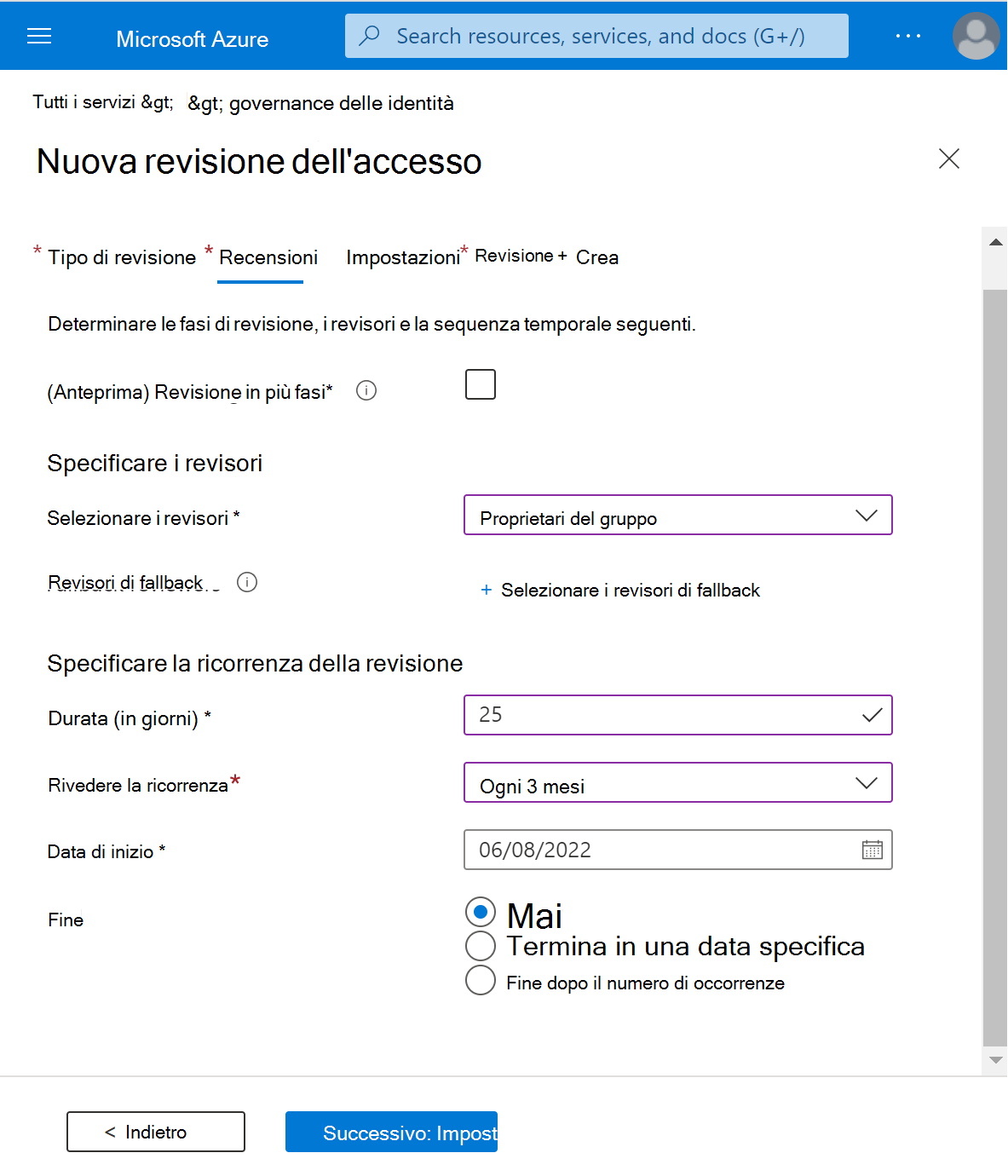

Nella sezione Selezionare i revisori selezionare una o più persone per l'esecuzione delle verifiche di accesso. È possibile scegliere tra:

- Proprietari del gruppo (disponibile solo quando si esegue una verifica su un team o un gruppo)

- Utenti o gruppi selezionati

- Gli utenti verificano il proprio accesso

- Manager degli utenti. Se si sceglie Manager degli utenti o Proprietari del gruppo, è anche possibile specificare un revisore di fallback. Ai revisori di fallback viene richiesto di eseguire una verifica quando l'utente non ha un manager specificato nella directory o il gruppo non ha un proprietario.

Nella sezione Specificare la ricorrenza della revisione si può specificare una frequenza, ad esempio Settimanale, Mensile, Trimestrale, Semestrale, Annuale. È quindi necessario specificare una Durata che definisce per quanto tempo una verifica sarà aperta per l'input dei revisori. Ad esempio, la durata massima che è possibile impostare per una verifica mensile è di 27 giorni, per evitare verifiche sovrapposte. Può essere utile ridurre la durata per assicurarsi che l'input dei revisori venga applicato più presto. Successivamente, è possibile selezionare una Data di inizio e una Data di fine.

Selezionare il pulsante Avanti: Impostazioni all'estremità inferiore della pagina.

In Impostazioni al completamento è possibile specificare cosa accadrà al termine della verifica.

Se si desidera rimuovere automaticamente l'accesso per gli utenti rifiutati, impostare Applica automaticamente i risultati alla risorsa su Abilita. Se si desidera applicare manualmente i risultati al termine della verifica, impostare l'opzione su Disabilita.

Usare l'elenco Se i revisori non rispondono per specificare cosa accade agli utenti che non vengono esaminati dal revisore entro il periodo di verifica. Questa impostazione non influisce sugli utenti che sono stati esaminati manualmente dai revisori. Se la decisione del revisore finale è Nega, l'accesso dell'utente verrà rimosso.

- Nessuna modifica - Lasciare invariato l'accesso dell'utente

- Rimuovi accesso - Rimuovere l'accesso dell'utente

- Approvare accesso - Approvare l'accesso dell'utente

- Accetta i consigli - Accettare il consiglio del sistema per negare o approvare l'accesso continuo dell'utente

Utilizzare l'azione da applicare agli utenti l'azione da applicare agli utenti guest a cui è stato negato l'accesso per specificare cosa accade agli utenti guest in caso di rifiuto.

- Rimuovi l'appartenenza dell'utente dalla risorsa rimuoverà l'accesso dell'utente rifiutato al gruppo o all'applicazione sottoposta a verifica. L'utente, sarà comunque in grado di accedere al tenant.

- Impedisci l'accesso all'utente per 30 giorni e quindi rimuovi l'utente dal tenant blocca l'accesso degli utenti rifiutati al tenant, indipendentemente dal fatto che abbiano accesso ad altre risorse. In caso di errore o se un amministratore decide di abilitare di nuovo il proprio accesso, può farlo entro 30 giorni dalla disabilitazione dell'utente. Se non viene eseguita alcuna azione sugli utenti disabilitati, questi verranno eliminati dal tenant.

È possibile inviare notifiche ad altri utenti o gruppi per ricevere gli aggiornamenti sul completamento delle verifiche. Questa funzionalità consente a stakeholder diversi dal creatore della verifica di essere aggiornati sul relativo stato. Per usare questa funzionalità, scegliere Seleziona utenti o gruppi e aggiungere un utente o un gruppo aggiuntivo al quale si desidera inviare lo stato di completamento.

In Abilita helper alle decisioni di verifica scegliere se si desidera che il revisore riceva consigli durante il processo di verifica.

Nella sezione Impostazioni avanzate è possibile scegliere quanto segue:

- Impostare La giustificazione è obbligatoria su Abilita per richiedere al revisore di fornire un motivo per l'approvazione.

- Impostare Notifiche tramite posta elettronica su Abilita per fare in modo che Azure AD invii notifiche tramite posta elettronica ai revisori all'inizio di una verifica di accesso e agli amministratori al termine di una verifica.

- Impostare Promemoria su Abilita per fare in modo che Azure AD invii promemoria delle verifiche di accesso in corso ai revisori che non hanno completato la propria verifica. Questi promemoria verranno inviati a metà della durata della verifica.

- Il contenuto del messaggio di posta elettronica inviato ai revisori viene generato automaticamente in base ai dettagli della verifica, ad esempio nome della verifica, nome della risorsa, data di scadenza e altri dettagli. Se è necessario un modo per comunicare altre informazioni, ad esempio altre istruzioni o informazioni di contatto, è possibile specificare questi dettagli nella sezione Contenuto aggiuntivo per la posta elettronica del revisore. Le informazioni immesse vengono incluse nei messaggi di posta elettronica di invito e promemoria inviati ai revisori assegnati. La sezione evidenziata nell'immagine seguente mostra dove vengono visualizzate queste informazioni.

Selezionare Avanti: Rivedi e crea per passare alla pagina successiva.

Assegnare un nome alla verifica di accesso. Facoltativamente, assegnare una descrizione alla verifica. Il nome e la descrizione vengono mostrati ai revisori.

Esaminare le informazioni e selezionare Crea.

Consentire ai proprietari dei gruppi di creare e gestire le verifiche di accesso (anteprima)

Ruolo prerequisito: Amministratore globale o Amministratore utenti

Accedere al portale di Azure e aprire la pagina Identity Governance.

Nel menu a sinistra, in Verifiche di accesso, impostazioni.

Nella pagina Delegare chi può creare e gestire le revisioni di accesso, impostare (Anteprima) I proprietari dei gruppi possono creare e gestire le verifiche di accesso dei gruppi di cui sono proprietari su Sì.

Verificare l'accesso ai gruppi

Dopo aver specificato le impostazioni per una verifica di accesso, selezionare Avvia. La verifica di accesso verrà visualizzata nell'elenco con un indicatore del relativo stato.

Per impostazione predefinita, Azure AD invia un messaggio di posta elettronica ai revisori subito dopo l'avvio della verifica. Se si sceglie di non far inviare il messaggio di posta elettronica da Azure AD, assicurarsi di informare i revisori che una verifica di accesso è in attesa di completamento.

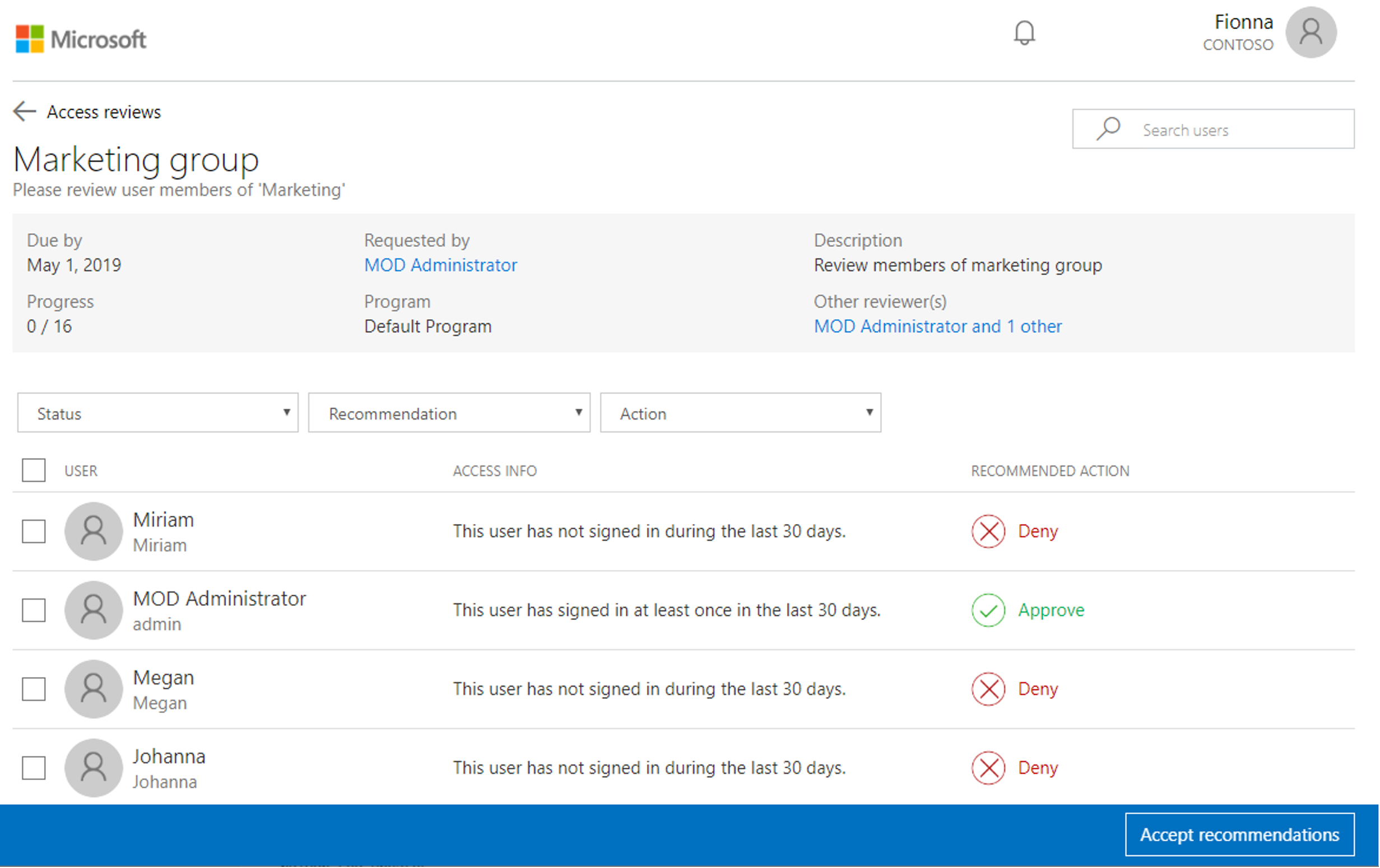

È possibile avviare il processo di verifica di accesso dal messaggio di posta elettronica di notifica o accedendo direttamente al sito https://myapps.microsoft.com. Esistono due modi per approvare o negare l'accesso:

È possibile approvare o negare l'accesso per uno o più utenti manualmente, scegliendo l'azione appropriata per ogni richiesta utente.

È possibile accettare i consigli del sistema.

Log di controllo in Azure Active Directory

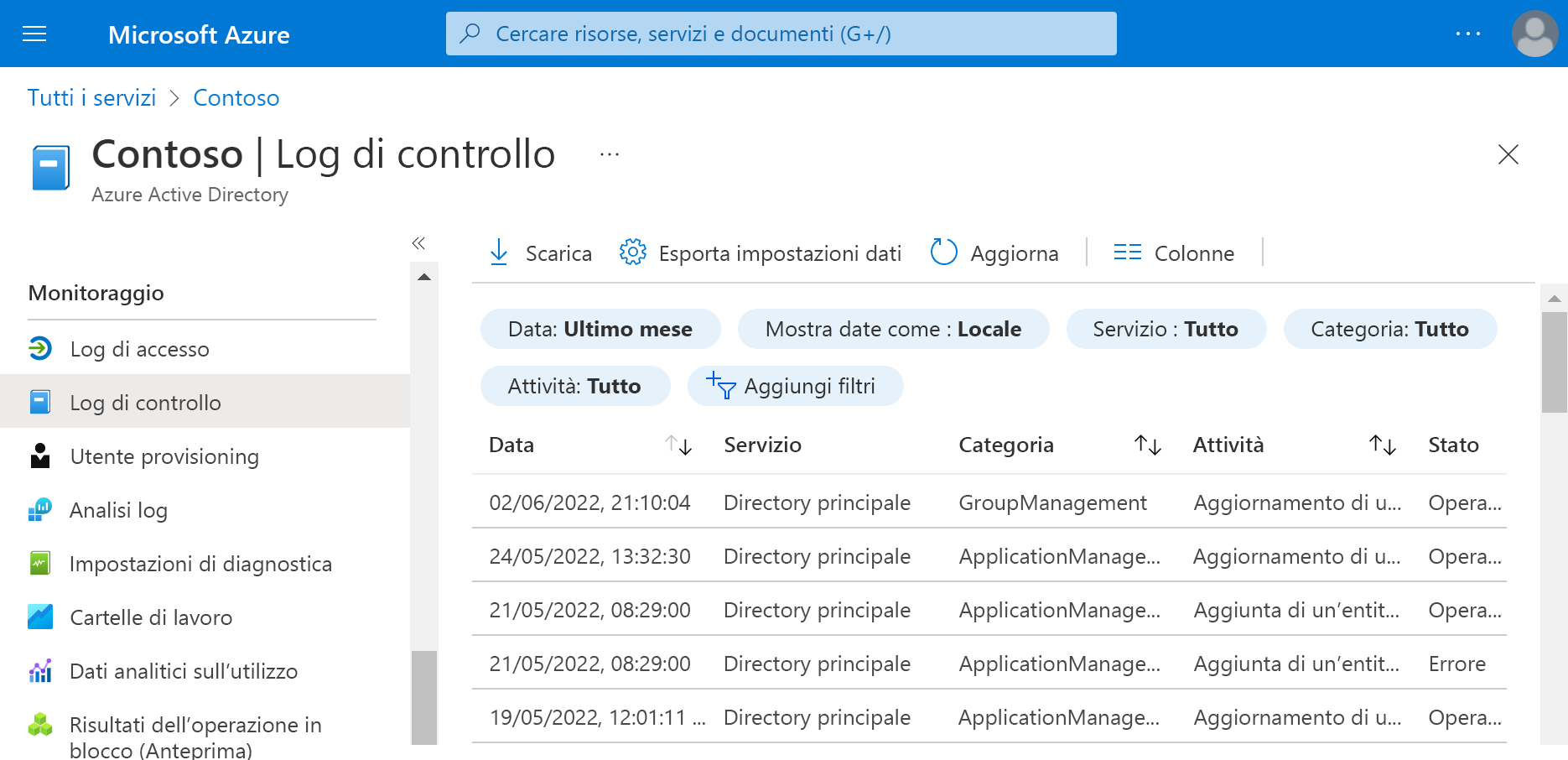

Oltre alle verifiche di accesso, gli amministratori possono usare i log di controllo per verificare i record delle attività di sistema per la conformità, tra cui:

Visualizzazione incentrata sull'utente

- Quali tipi di aggiornamenti sono stati applicati agli utenti?

- Quanti utenti sono stati modificati?

- Quante password sono state modificate?

- Che cosa ha fatto un amministratore in una directory?

Visualizzazione incentrata sui gruppi

- Quali sono i gruppi aggiunti?

- Sono presenti gruppi con modifiche all'appartenenza?

- I proprietari del gruppo sono stati modificati?

- Quali licenze sono state assegnate a un gruppo o a un utente?

Visualizzazione incentrata sull'applicazione

- Quali applicazioni sono state aggiunte o aggiornate?

- Quali applicazioni sono state rimosse?

- Un'entità servizio per un'applicazione è stata modificata?

- I nomi delle applicazioni sono stati modificati?

- Chi ha dato il consenso a un'applicazione?

È possibile accedere al log di controllo dalla sezione Monitoraggio nell'interfaccia di amministrazione Azure Active Directory e usare i filtri per individuare le informazioni.

Per ulteriori informazioni, vedere Log di controllo in Azure Active Directory.