Spoofing: fingere di essere qualcun altro o qualcos'altro

Lo spoofing si verifica quando un utente malintenzionato o un programma riesce a rappresentare l'utente o il sistema per eseguire attività dannose.

Alcuni esempi:

- Un utente malintenzionato invia un messaggio di posta elettronica agli utenti da un account che sembra legittimo con collegamenti e allegati dannosi per acquisire le credenziali, i dati e l'accesso ai dispositivi.

- Un utente malintenzionato effettua lo spoofing di SSID e indirizzi IP usando protocolli TCP/IP aperti e intrinsecamente non sicuri per inviare payload dannosi alle vittime.

Elementi e interazioni a rischio di attacchi di spoofing

Elemento

| Nome | Forma | Definizione |

|---|---|---|

| Process |  |

Attività che modifica o reindirizza l'input a un output |

| Entità esterna |  |

Processo, archivio dati o persino applicazioni complete al di fuori del proprio controllo |

Interazione

| Nome | Interazione | Definizione |

|---|---|---|

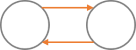

| Processo <-> Processo |  |

Un'attività riceve dati da un'attività o invia dati a un'attività |

| Processo <-> Archivio dati |  |

Un'attività invia dati a un archivio dati o riceve dati da un archivio dati |

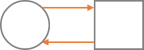

| Processo <-> Entità esterna |  |

Un'attività invia dati a un'entità esterna o riceve dati da un'entità esterna |

Come impedire lo spoofing

L'autenticazione verifica che utenti e sistemi siano quelli che dichiarano di essere.

Alcuni esempi:

- Invio e ricezione di messaggi firmati con firme digitali per autenticare l'origine e assicurare l'integrità dei messaggi.

- Protezione delle trasmissioni di dati con SSL/TLS per crittografare il traffico tra l'origine e la destinazione.

- Uso di credenziali univoche con token con data di scadenza, password o autenticazione a più fattori per proteggere gli account utente, amministratore e di servizio.

Controlli di sicurezza comuni per ridurre o eliminare i rischi

Per i dati:

- Hash

- Codici di autenticazione dei messaggi

- Firme digitali

Per il sistema:

- Autenticazione degli utenti

- Autenticazione tramite cookie

- Kerberos

- SSL/TLS

- Certificati

- IPsec

- Pacchetti firmati digitalmente

Suggerimento

Buona domanda da porre: Ho autenticato entrambi i lati della comunicazione?