Informazioni sulla ricerca di minacce per la cybersecurity

La definizione del termine "ricerca di minacce" varia da persona a persona. La definizione più comune è il concetto di ricerca proattiva di una minaccia o di un set di attività non rilevate in precedenza nell'ambiente in uso. La differenza tra la ricerca di minacce e la valutazione degli avvisi sta nel "non rilevate in precedenza".

Altri usi del termine includono la ricerca di minacce con indicatori ottenuti di recente. Se un feed di intelligence sulle minacce fornisce un nuovo indirizzo IP considerato dannoso, un analista può prendere l'indirizzo IP ed eseguire ricerche nei log per sapere se il nuovo indicatore è stato rilevato in precedenza. Tecnicamente non si tratta di una ricerca di minacce perché si sta usando un elemento dannoso noto, ad esempio un indirizzo IP. Microsoft Sentinel fornisce query di ricerca già pronte per semplificare questo processo. A questo punto, è possibile cercare altre minacce basate su evidenze da un evento imprevisto o un avviso corrente come parte di un processo di analisi degli eventi imprevisti. È importante esplorare i dati in base alle evidenze rilevate in un evento imprevisto corrente. Sia Microsoft Sentinel che Microsoft Defender XDR forniscono questo tipo di funzionalità di ricerca.

Tutti questi approcci hanno una cosa in comune: l'uso di query KQL per trovare le minacce.

Microsoft Defender e Microsoft Defender per endpoint sono più mirati a tipi di ricerca di indicatori e analisi. Microsoft Sentinel offre altre funzionalità per gestire il processo di ricerca di minacce.

Ricerca proattiva

Perché eseguire la ricerca proattiva? Il problema legato alla ricerca di minacce "non rilevate in precedenza" è che, aspettando che la minaccia venga rilevata, la compromissione può avere un impatto più significativo. Senza un indicatore noto, la ricerca si basa su un'ipotesi. L'ipotesi può iniziare con "Intelligence sulle minacce operative" e quindi elencare le tattiche e le tecniche degli utenti malintenzionati. Un'ipotesi può cercare una tecnica specifica anziché un indicatore come un indirizzo IP. Se viene identificata un'attività dannosa, l'utente malintenzionato potrebbe essere stato individuato nelle prime fasi del processo di attacco, prima che abbia avuto l'opportunità di sottrarre dati.

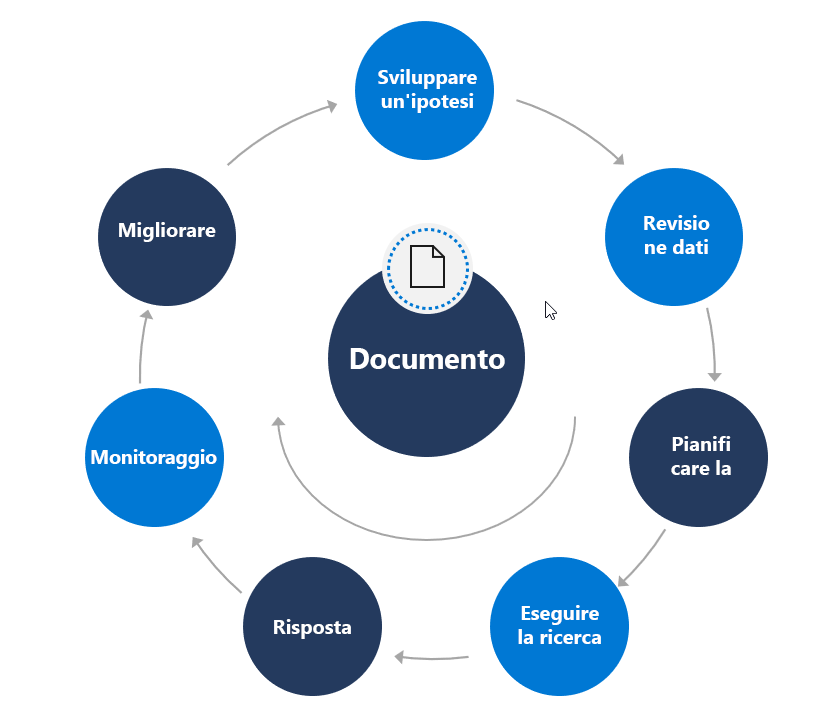

Processo di ricerca di minacce

La ricerca di minacce dovrebbe essere un processo continuo. Iniziamo dalla parte superiore del ciclo con l'ipotesi. Questa ci aiuta a pianificare l'oggetto della ricerca che, a sua volta, richiede la conoscenza della posizione e della modalità di ricerca. Ciò significa che è necessario conoscere i dati, gli strumenti e le competenze disponibili e il modo in cui usarli. Il ciclo di ricerca non termina con l'esecuzione della ricerca. Ci sono ancora diverse fasi da eseguire durante il ciclo di vita, inclusa la risposta alle anomalie. Ci sono attività da eseguire anche se non viene rilevata una minaccia attiva.

Le attività di routine devono includere:

Configurazione del nuovo monitoraggio

Miglioramento delle funzionalità di rilevamento

Tutte le operazioni eseguite nella ricerca di minacce devono essere documentate. La documentazione della ricerca deve includere:

Cosa, come e perché

Input e output

Come replicare la ricerca

Passaggi successivi