Gestire i dispositivi con sicurezza degli endpoint in Microsoft Intune

Come amministratore della sicurezza, usare la visualizzazione Tutti i dispositivi nell'interfaccia di amministrazione Microsoft Intune per esaminare e gestire i dispositivi. La visualizzazione visualizza un elenco di tutti i dispositivi dell'Microsoft Entra ID, inclusi i dispositivi gestiti da:

- Intune

- Configuration Manager

- Co-gestione(sia di Intune che di Configuration Manager)

- Gestione delle impostazioni di sicurezza di Defender per endpoint(per i dispositivi non registrati con Intune)

I dispositivi possono trovarsi nel cloud e dall'infrastruttura locale se integrati con il Microsoft Entra ID.

Per trovare la visualizzazione, aprire l'interfaccia di amministrazione Microsoft Intune e selezionare Sicurezza endpoint>Tutti i dispositivi.

La visualizzazione Iniziale Tutti i dispositivi visualizza i dispositivi e include informazioni chiave su ognuno di essi:

- Come viene gestito il dispositivo

- Stato di conformità

- Dettagli del sistema operativo

- Quando il dispositivo è stato archiviato per l'ultima volta

- Altri aspetti

Durante la visualizzazione dei dettagli del dispositivo, è possibile selezionare un dispositivo da drill-in per altre informazioni.

Dettagli disponibili per tipo di gestione

Quando si visualizzano i dispositivi nell'interfaccia di amministrazione Microsoft Intune, considerare la modalità di gestione del dispositivo. L'origine di gestione influisce sulle informazioni presentate nell'interfaccia di amministrazione e sulle azioni disponibili per gestire il dispositivo.

Si considerino i campi seguenti:

Gestito da : questa colonna identifica la modalità di gestione del dispositivo. Le opzioni gestite da includono:

MDM : questi dispositivi sono gestiti da Intune. I dati di conformità vengono raccolti e segnalati da Intune all'interfaccia di amministrazione.

ConfigMgr: questi dispositivi vengono visualizzati nell'interfaccia di amministrazione Microsoft Intune quando si usa il collegamento tenant per aggiungere i dispositivi gestiti con Configuration Manager. Per essere gestito, il dispositivo deve eseguire il client Configuration Manager ed essere:

- In un gruppo di lavoro (Microsoft Entra aggiunto e in altro modo)

- Aggiunto a un dominio

- Microsoft Entra aggiunto ibrido (aggiunto ad AD e Microsoft Entra ID)

Lo stato di conformità per i dispositivi gestiti da Configuration Manager non è visibile nell'interfaccia di amministrazione Microsoft Intune.

Per altre informazioni, vedere Enable tenant attach (Abilita collegamento tenant) nella documentazione Configuration Manager.

Agente MDM/ConfigMgr: questi dispositivi sono in co-gestione tra Intune e Configuration Manager.

Con la co-gestione si scelgono carichi di lavoro di co-gestione diversi per determinare quali aspetti sono gestiti da Configuration Manager o da Intune. Queste scelte influiscono sui criteri applicati al dispositivo e sul modo in cui i dati di conformità vengono segnalati all'interfaccia di amministrazione.

Ad esempio, è possibile usare Intune per configurare i criteri per Antivirus, Firewall e Crittografia. Questi criteri sono tutti considerati criteri per Endpoint Protection. Per fare in modo che un dispositivo co-gestito usi i criteri di Intune e non i criteri di Configuration Manager, imposta il dispositivo di scorrimento di co-gestione per Endpoint Protection su Intune o Pilot Intune. Se il dispositivo di scorrimento è impostato su Configuration Manager, il dispositivo usa invece i criteri e le impostazioni di Configuration Manager.

MDE : si tratta di dispositivi non registrati con Intune. Al contrario, esegue l'onboarding in Defender per endpoint e può elaborare molti dei criteri di sicurezza degli endpoint di Intune. I dispositivi registrati con la gestione delle impostazioni di sicurezza vengono visualizzati sia nell'interfaccia di amministrazione di Intune che nel portale di Defender. Nell'interfaccia di amministrazione il campo Gestito da visualizza MDE per questi dispositivi.

Conformità: la conformità viene valutata in base ai criteri di conformità assegnati al dispositivo. L'origine di questi criteri e le informazioni contenute nella console dipendono da come viene gestito il dispositivo; Intune, Configuration Manager o co-gestione. Per consentire ai dispositivi co-gestiti di segnalare la conformità, impostare il dispositivo di scorrimento di co-gestione per Conformità del dispositivo su Intune o su Intune pilota.

Dopo aver segnalato la conformità all'interfaccia di amministrazione di un dispositivo, è possibile esaminare i dettagli per visualizzare altri dettagli. Quando un dispositivo non è conforme, esaminare i relativi dettagli per informazioni sui criteri non conformi. Queste informazioni consentono di analizzare e semplificare la conformità del dispositivo.

Ultimo check-in: questo campo identifica l'ultima volta che il dispositivo ne ha segnalato lo stato.

Esaminare i criteri di un dispositivo

Per visualizzare informazioni sui criteri di configurazione dei dispositivi che si applicano a un dispositivo gestito da MDM e Intune, vedere Report sulla sicurezza. Sia i criteri di sicurezza degli endpoint che i criteri di base di sicurezza sono criteri di configurazione dei dispositivi.

Per visualizzare il report, selezionare un dispositivo e quindi selezionare Configurazione del dispositivo, disponibile sotto la categoria Monitoraggio .

I dispositivi gestiti da Configuration Manager non visualizzano i dettagli dei criteri nel report. Per visualizzare informazioni aggiuntive per questi dispositivi, usare la console Configuration Manager.

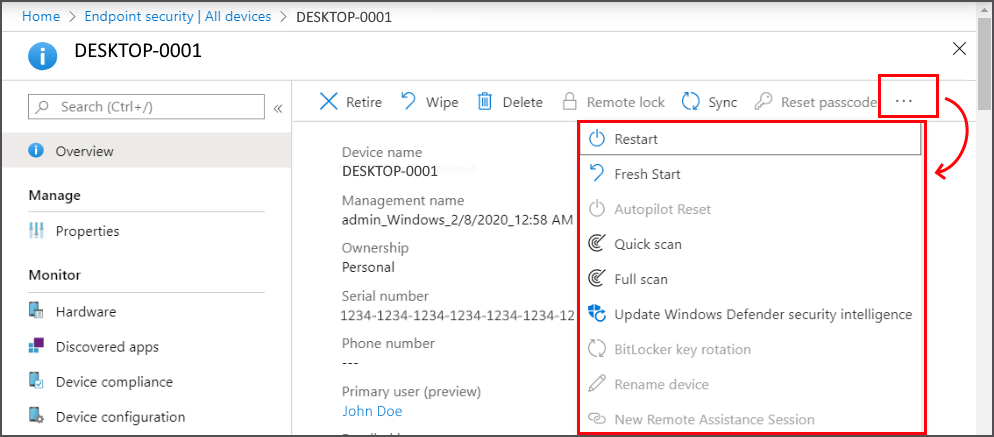

Azioni remote per i dispositivi

Le azioni remote sono azioni che è possibile avviare o applicare a un dispositivo dall'interfaccia di amministrazione Microsoft Intune. Quando si visualizzano i dettagli per un dispositivo, è possibile accedere alle azioni remote applicabili al dispositivo.

Le azioni remote vengono visualizzate nella parte superiore della pagina Panoramica dei dispositivi. Le azioni che non possono essere visualizzate a causa di spazio limitato sullo schermo sono disponibili selezionando i puntini di sospensione sul lato destro:

Le azioni remote disponibili dipendono dalla modalità di gestione del dispositivo:

Intune: sono disponibili tutte le azioni remote di Intune che si applicano alla piattaforma del dispositivo.

Configuration Manager: è possibile usare le azioni di Configuration Manager seguenti:

- Sincronizzazione dei criteri del computer

- Sincronizzazione dei criteri utente

- Ciclo di valutazione app

Co-gestione: è possibile accedere sia alle azioni remote di Intune che alle azioni Configuration Manager.

Gestione delle impostazioni di sicurezza di Defender per endpoint : questi dispositivi non sono gestiti da Intune e non supportano azioni remote.

Alcune azioni remote di Intune consentono di proteggere i dispositivi o proteggere i dati che potrebbero trovarsi nel dispositivo. Con le azioni remote è possibile:

- Bloccare un dispositivo

- Reimpostare un dispositivo

- Rimuovere i dati aziendali

- Cercare malware al di fuori di un'esecuzione pianificata

- Ruotare le chiavi di BitLocker

Le azioni remote di Intune seguenti sono di interesse per l'amministratore della sicurezza e sono un subset dell'elenco completo. Non tutte le azioni sono disponibili per tutte le piattaforme dei dispositivi. I collegamenti passano al contenuto che fornisce dettagli approfonditi per ogni azione.

Sincronizza dispositivo : fare in modo che il dispositivo esegreti immediatamente l'archiviazione con Intune. Quando un dispositivo esegue l'archiviazione, riceve tutte le azioni o i criteri in sospeso a cui è stato assegnato.

Riavvia: forza il riavvio di un dispositivo Windows 10/11 entro cinque minuti. Il proprietario del dispositivo non riceverà automaticamente una notifica del riavvio e potrebbe perdere il lavoro.

Analisi rapida : chiedere a Defender di eseguire un'analisi rapida del dispositivo alla ricerca di malware e quindi inviare i risultati a Intune. Un'analisi rapida esamina le posizioni comuni in cui potrebbe essere registrato malware, ad esempio le chiavi del Registro di sistema e le cartelle di avvio di Windows note.

Analisi completa : chiedere a Defender di eseguire un'analisi del dispositivo alla ricerca di malware e quindi inviare i risultati a Intune. Un'analisi completa esamina le posizioni comuni in cui potrebbe essere registrato malware e analizza anche ogni file e cartella nel dispositivo.

Aggiornare Windows Defender intelligence di sicurezza: fare in modo che il dispositivo aggiorni le definizioni di malware per Microsoft Defender Antivirus. Questa azione non avvia un'analisi.

Rotazione della chiave di BitLocker: ruotare in remoto la chiave di ripristino di BitLocker di un dispositivo che esegue Windows 10 versione 1909 o successiva o Windows 11.

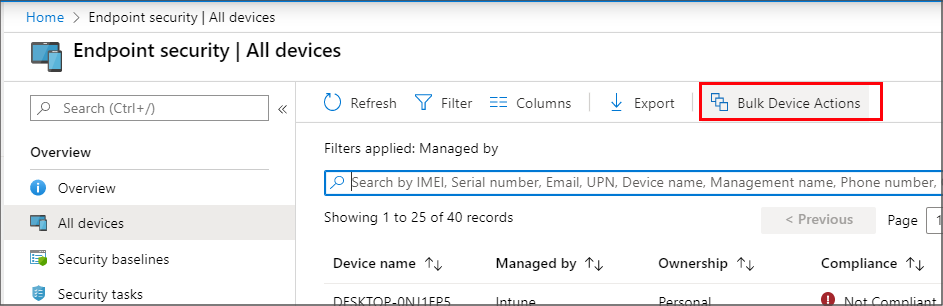

È anche possibile usare Azioni dispositivo bulk per gestire contemporaneamente alcune azioni come Ritiro e cancellazione per più dispositivi. Le azioni bulk sono disponibili nella visualizzazione Tutti i dispositivi . Si selezionerà la piattaforma, l'azione e quindi si specificano fino a 100 dispositivi.

Le opzioni gestite per i dispositivi non diventano effettive fino a quando il dispositivo non esegue l'accesso con Intune.

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per