Configurare l'integrazione di Lookout Mobile Endpoint Security con Intune

Con un ambiente che soddisfa i prerequisiti, è possibile integrare Lookout Mobile Endpoint Security con Intune. Le informazioni contenute in questo articolo consentono di configurare l'integrazione e configurare le impostazioni importanti in Lookout per l'uso con Intune.

Importante

Non è possibile usare un tenant di Lookout Mobile Endpoint Security esistente non già associato al tenant Microsoft Entra per l'integrazione con Microsoft Entra ID e Intune. Contattare il supporto di Lookout per creare un nuovo tenant di Lookout Mobile Endpoint Security. Usare il nuovo tenant per eseguire l'onboarding degli utenti Microsoft Entra.

Raccogliere informazioni Microsoft Entra

Per integrare Lookout con Intune, associare il tenant di Lookout Mobility Endpoint Security alla sottoscrizione Microsoft Entra.

Per abilitare l'integrazione della sottoscrizione di Lookout Mobile Endpoint Security con Intune, fornire le informazioni seguenti al supporto di Lookout (enterprisesupport@lookout.com):

MICROSOFT ENTRA ID tenant

Microsoft Entra ID oggetto gruppo per il gruppo con accesso completo alla console di Lookout Mobile Endpoint Security (MES).

Questo gruppo di utenti viene creato in Microsoft Entra ID per contenere gli utenti che hanno accesso completo per accedere alla console di Lookout. Gli utenti devono essere membri di questo gruppo o del gruppo di accesso con restrizioni facoltativo per accedere alla console di Lookout.

Microsoft Entra ID oggetto gruppo per il gruppo con accesso limitato alla console MES lookout (gruppo facoltativo).

Questo gruppo di utenti facoltativo viene creato in Microsoft Entra ID per contenere utenti che non devono avere accesso a diversi moduli correlati alla configurazione e alla registrazione della console di Lookout. Questi utenti hanno invece accesso in sola lettura al modulo Criteri di sicurezza della console lookout. Gli utenti devono essere membri di questo gruppo facoltativo o del gruppo di accesso completo necessario per accedere alla console di Lookout.

Raccogliere informazioni da Microsoft Entra ID

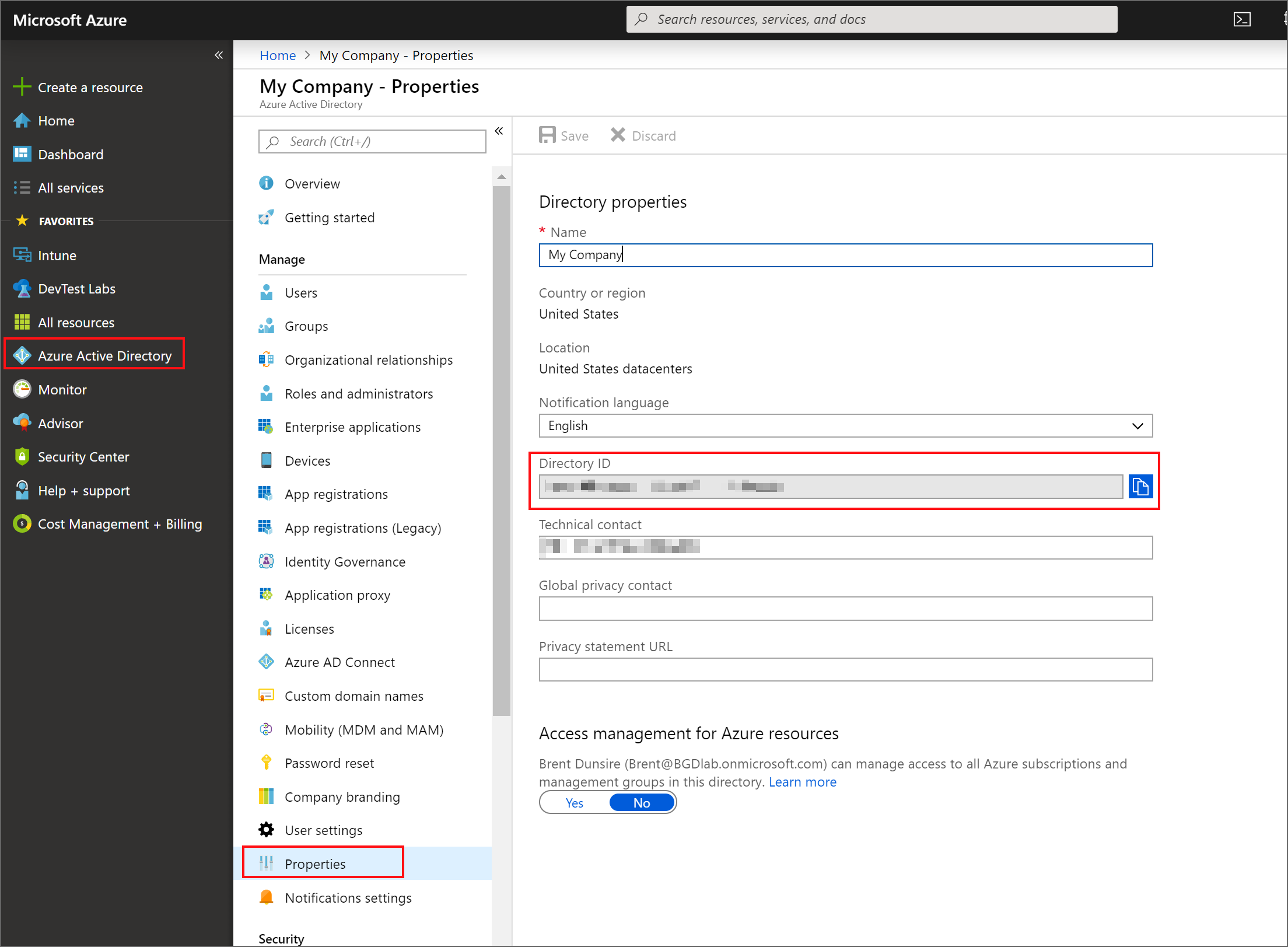

Accedere al portale di Azure con un account amministratore globale.

Passare a Microsoft Entra ID>Proprietà e individuare l'ID tenant. Usare il pulsante Copia per copiare l'ID directory e quindi salvarlo in un file di testo.

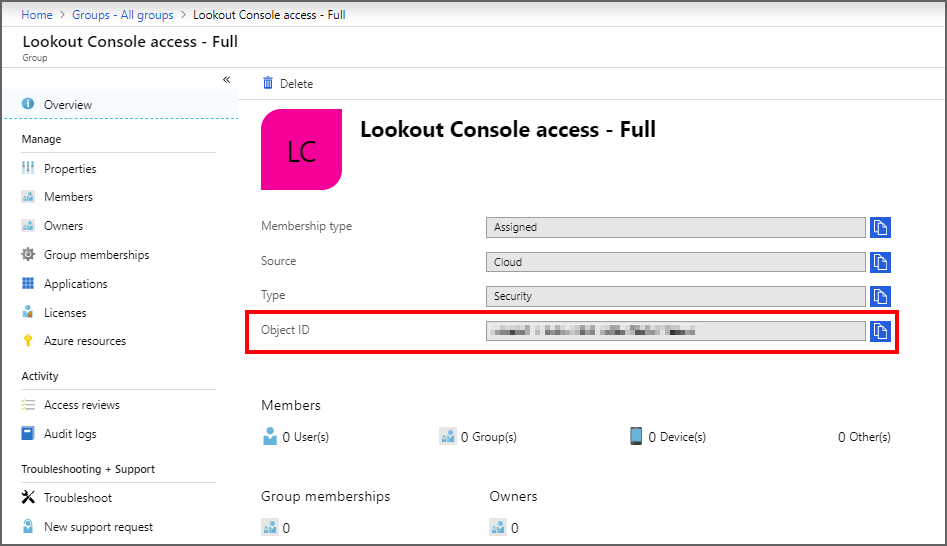

Individuare quindi l'ID gruppo Microsoft Entra per gli account usati per concedere agli utenti Microsoft Entra l'accesso alla console di Lookout. Un gruppo è destinato all'accesso completo e il secondo gruppo per l'accesso con restrizioni è facoltativo. Per ottenere l'ID oggetto, per ogni account:

Passare a Microsoft Entra ID>Gruppi per aprire il riquadro Gruppi - Tutti i gruppi.

Selezionare il gruppo creato per l'accesso completo per aprire il relativo riquadro Panoramica .

Usare il pulsante Copia per copiare l'ID oggetto e quindi salvarlo in un file di testo.

Ripetere il processo per il gruppo di accesso con restrizioni se si usa tale gruppo.

Dopo aver raccolto queste informazioni, contattare il supporto di Lookout (posta elettronica: enterprisesupport@lookout.com). Il supporto di Lookout collabora con il contatto principale per eseguire l'onboarding della sottoscrizione e creare l'account Lookout Enterprise usando le informazioni fornite.

Configurare la sottoscrizione lookout

I passaggi seguenti devono essere completati nella console di amministrazione di Lookout Enterprise e abilitare una connessione al servizio di Lookout per Intune dispositivi registrati (tramite conformità del dispositivo) e dispositivi non registrati (tramite criteri di protezione delle app).

Dopo che il supporto di Lookout ha creato l'account Lookout Enterprise, il supporto di Lookout invia un messaggio di posta elettronica al contatto principale dell'azienda con un collegamento all'URL di accesso: https://aad.lookout.com/les?action=consent.

Accesso iniziale

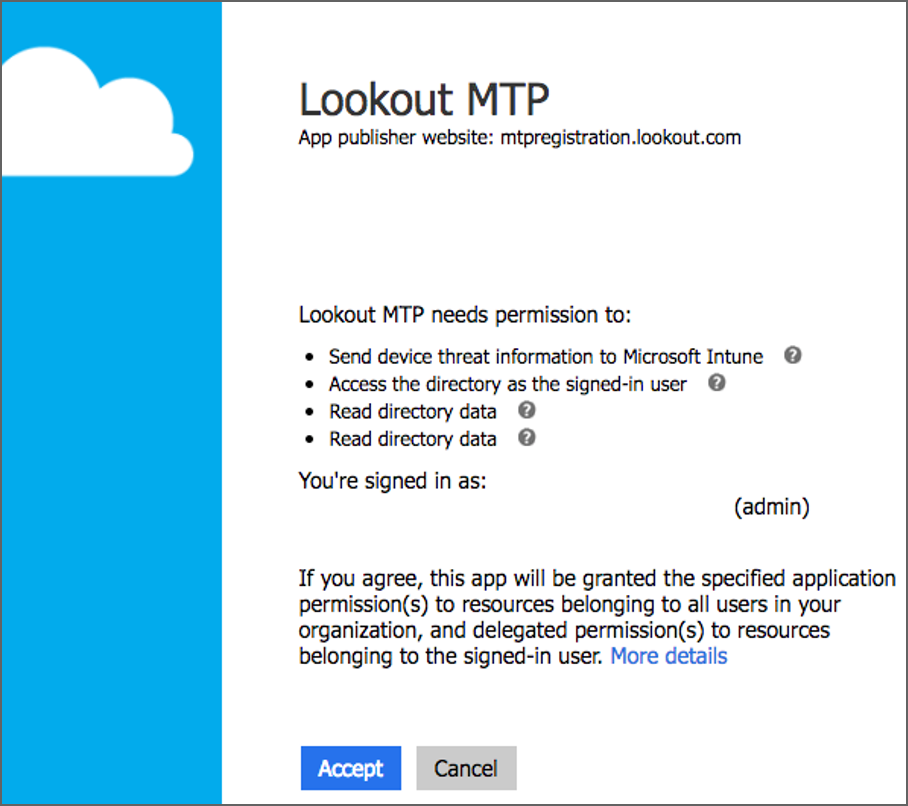

Il primo accesso alla console MES di Lookout visualizza una pagina di consenso (https://aad.lookout.com/les?action=consent). Come amministratore globale Microsoft Entra, accedere e accettare. Un accesso successivo non richiede all'utente di avere questo livello di privilegi Microsoft Entra ID.

Viene visualizzata una pagina di consenso. Scegliere Accetta per completare la registrazione.

Quando si accettano e si acconsente, si viene reindirizzati alla console di Lookout.

Al termine dell'accesso iniziale e del consenso, gli utenti che accedono da https://aad.lookout.com vengono reindirizzati alla console MES. Se il consenso non è stato ancora concesso, tutti i tentativi di accesso generano un errore di accesso non valido.

Configurare il connettore Intune

La procedura seguente presuppone che in precedenza sia stato creato un gruppo di utenti in Microsoft Entra ID per testare la distribuzione di Lookout. La procedura consigliata consiste nell'iniziare con un piccolo gruppo di utenti per consentire agli amministratori di Lookout e Intune di acquisire familiarità con le integrazioni dei prodotti. Dopo aver acquisito familiarità, è possibile estendere la registrazione ad altri gruppi di utenti.

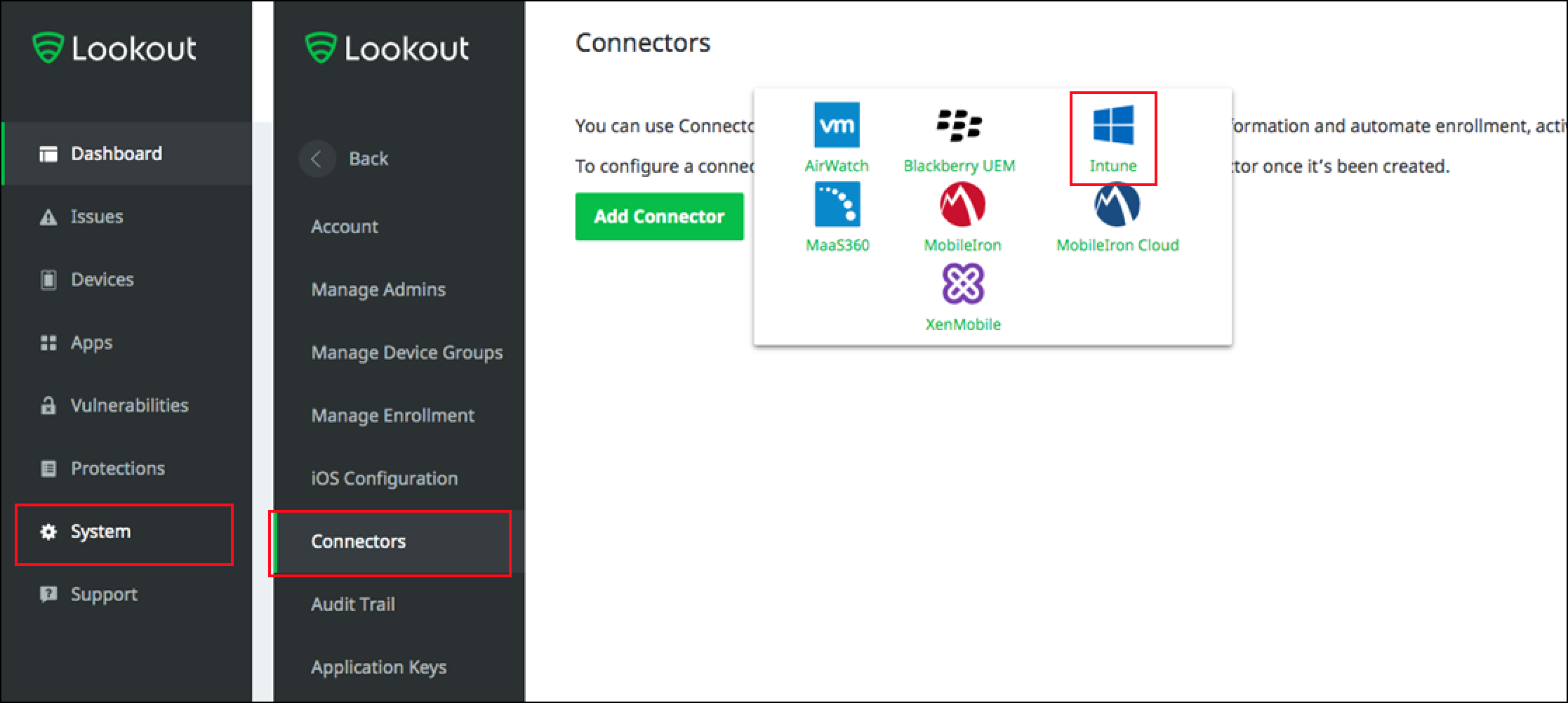

Accedere alla console MES di Lookout, passare aConnettori di sistema> e quindi selezionare Aggiungi connettore. Selezionare Intune.

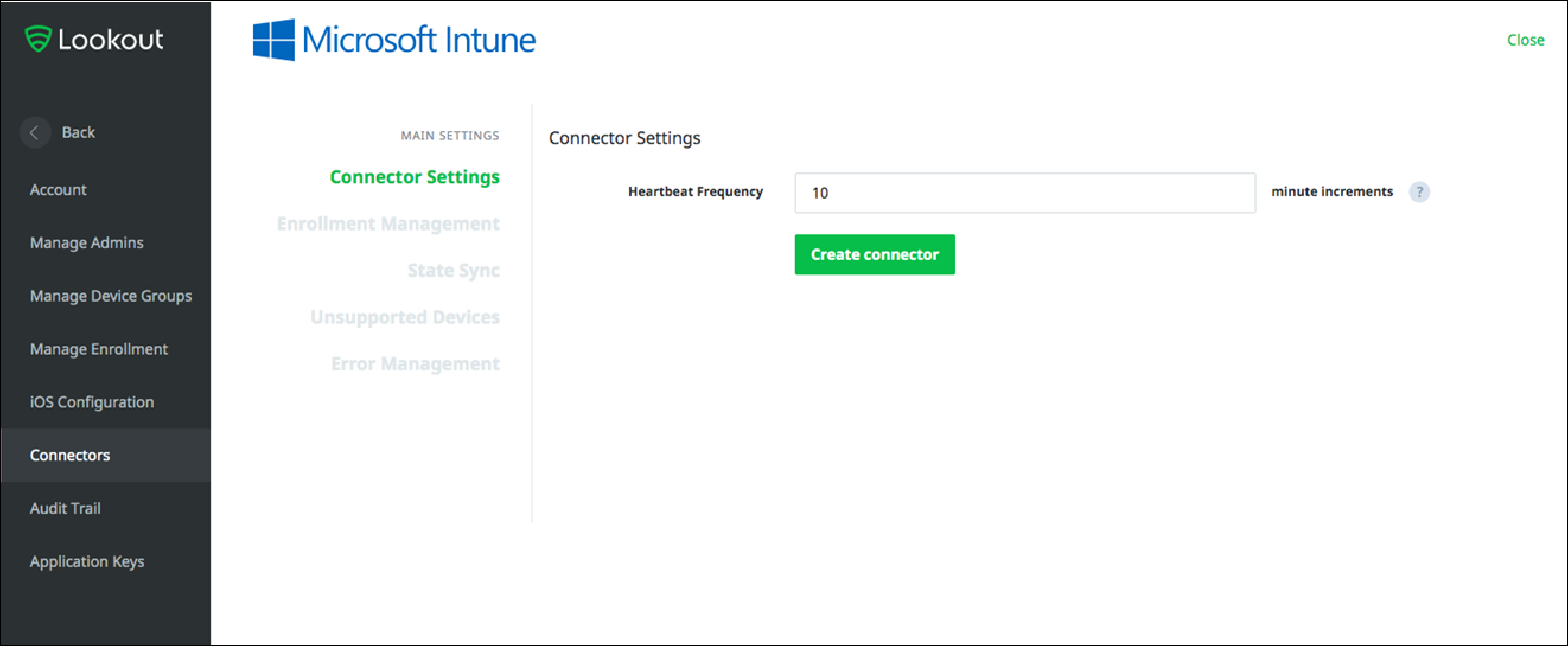

Nel riquadro Microsoft Intune selezionare Impostazioni di connessione e specificare la frequenza heartbeat in minuti.

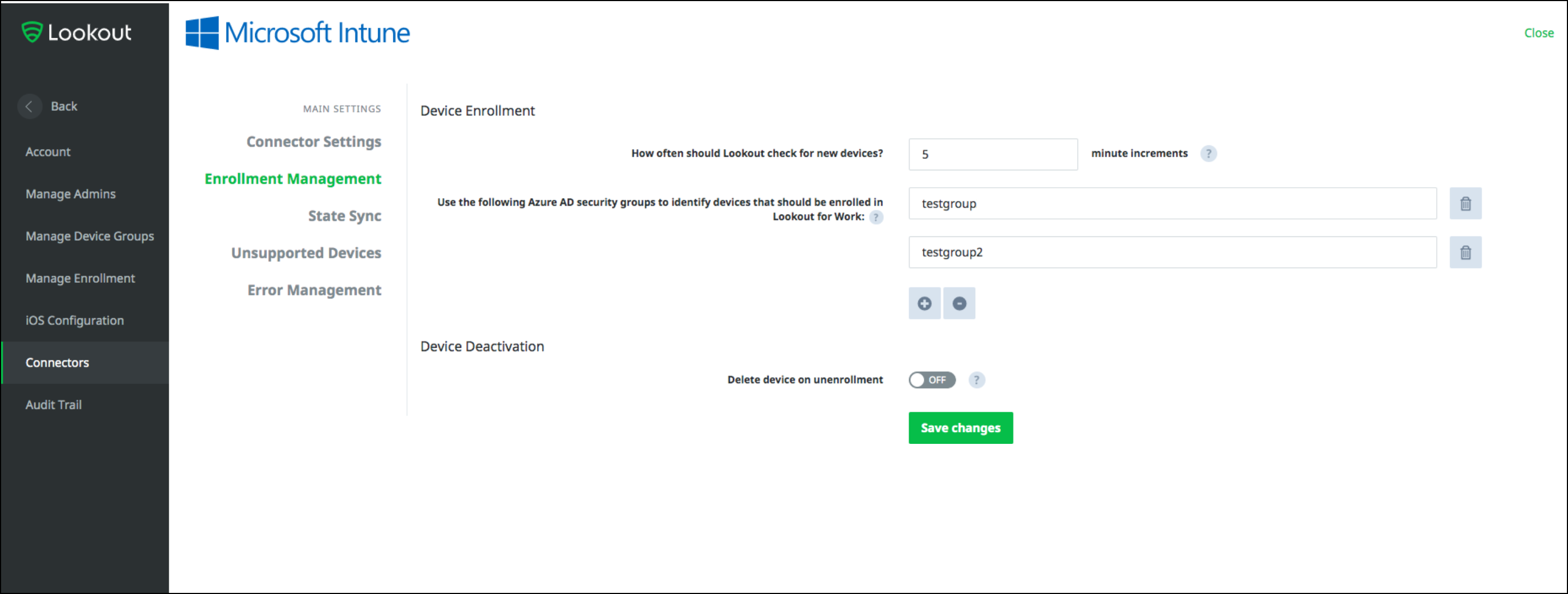

Selezionare Gestione registrazione e in Usare i gruppi di sicurezza Microsoft Entra seguenti per identificare i dispositivi che devono essere registrati in Lookout for Work, specificare il nome del gruppo di un gruppo di Microsoft Entra da usare con Lookout e quindi selezionare Salva modifiche.

Informazioni sui gruppi usati:

- Come procedura consigliata, iniziare con un gruppo di sicurezza Microsoft Entra che contiene solo pochi utenti per testare l'integrazione di Lookout.

- Il nome del gruppo fa distinzione tra maiuscole e minuscole, come illustrato in Proprietà del gruppo di sicurezza nel portale di Azure.

- I gruppi specificati per Gestione registrazione definiscono il set di utenti i cui dispositivi verranno registrati con Lookout. Quando un utente fa parte di un gruppo di registrazione, i dispositivi in Microsoft Entra ID sono registrati e idonei per l'attivazione in Lookout MES. La prima volta che un utente apre l'applicazione Lookout for Work in un dispositivo supportato, viene richiesto di attivarla.

Selezionare Sincronizzazione stato e assicurarsi che lo stato del dispositivo e lo stato delle minacce siano impostati su Attivato. Entrambi sono necessari per il corretto funzionamento dell'integrazione di Lookout Intune.

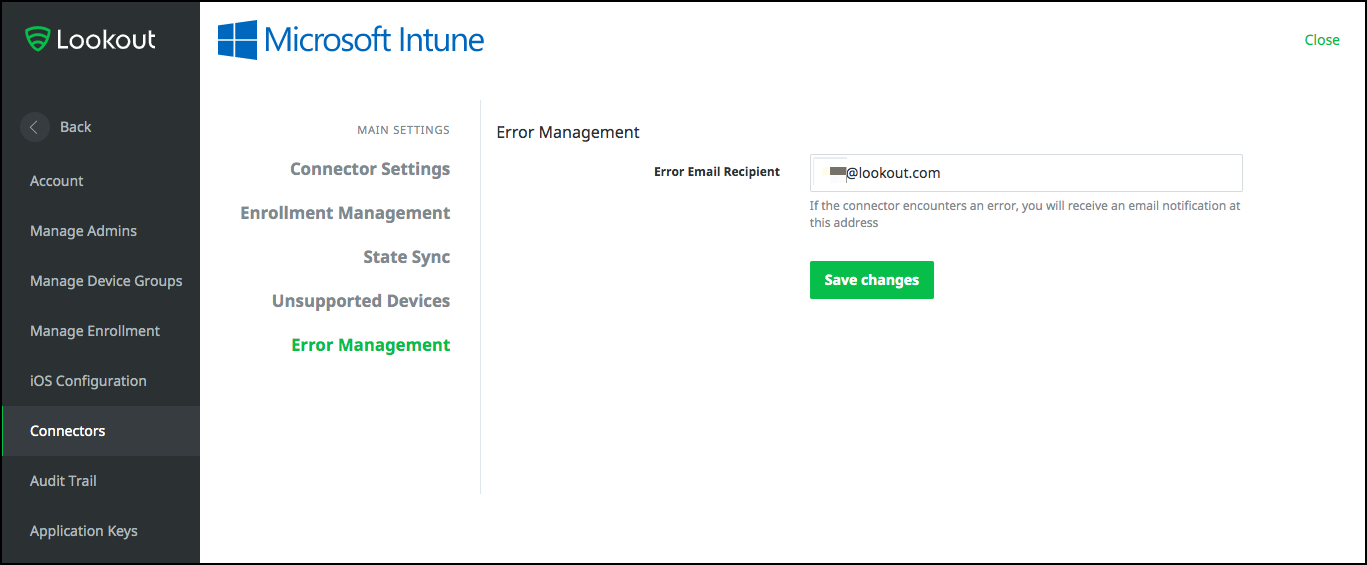

Selezionare Gestione errori, specificare l'indirizzo di posta elettronica che deve ricevere i report degli errori e quindi selezionare Salva modifiche.

Selezionare Crea connettore per completare la configurazione del connettore. In seguito, quando si è soddisfatti dei risultati, è possibile estendere la registrazione a gruppi di utenti aggiuntivi.

Configurare Intune per l'uso di Lookout come provider di Mobile Threat Defense

Dopo aver configurato Lookout MES, è necessario configurare una connessione a Lookout in Intune.

Impostazioni aggiuntive nella console MES lookout

Di seguito sono riportate le impostazioni aggiuntive che è possibile configurare nella console mes di Lookout.

Configurare le impostazioni di registrazione

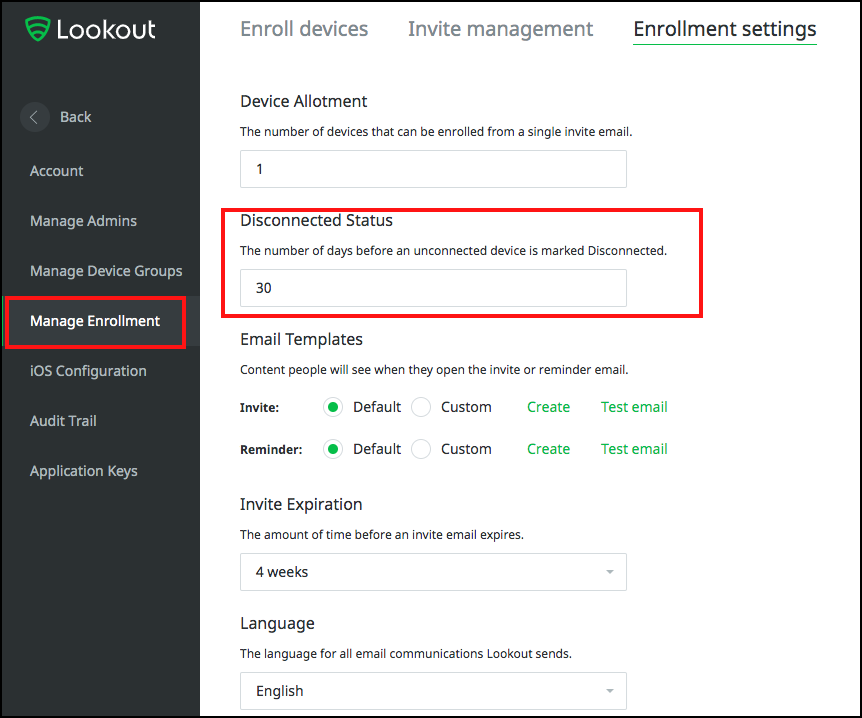

Nella console MES lookout selezionare Impostazioni diregistrazione>gestionesistema>.

Per Stato disconnesso specificare il numero di giorni prima che un dispositivo non connesso venga contrassegnato come disconnesso.

I dispositivi disconnessi sono considerati non conformi e non possono accedere alle applicazioni aziendali in base ai criteri di accesso condizionale Intune. È possibile specificare valori compresi tra 1 e 90 giorni.

Configurare le notifiche Email

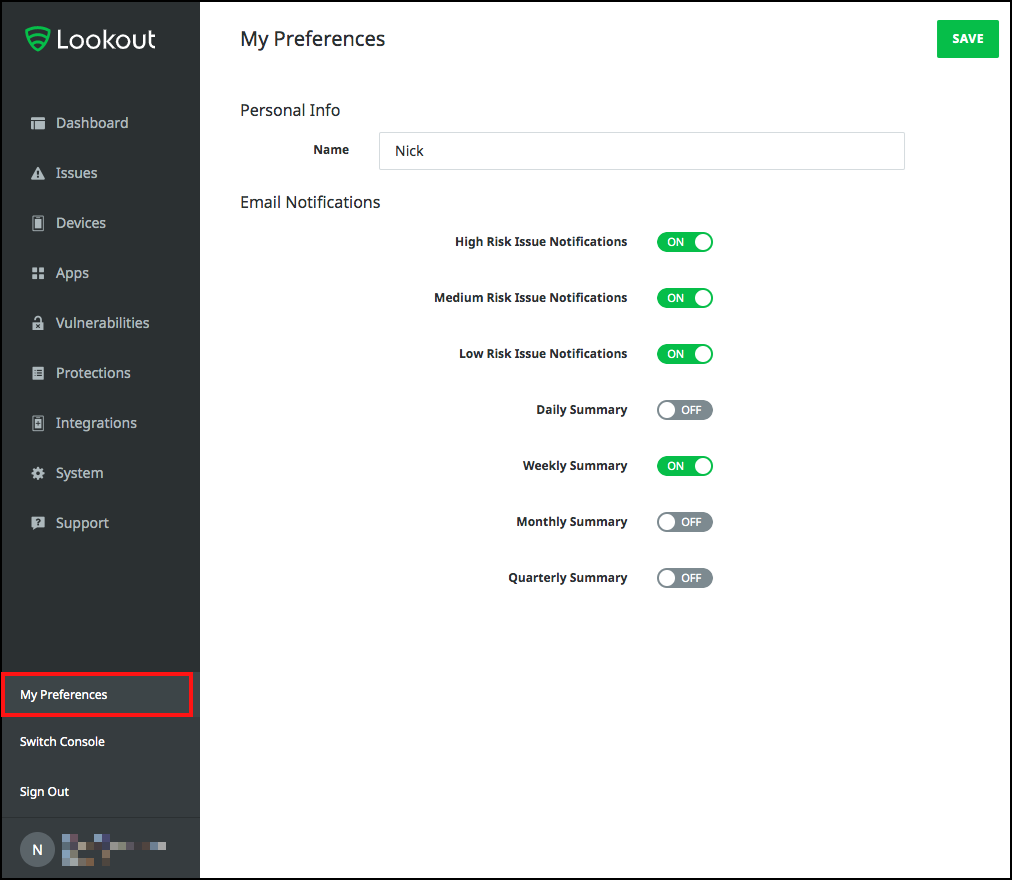

Per ricevere avvisi di posta elettronica per le minacce, accedere alla console MES di Lookout con l'account utente che deve ricevere le notifiche.

Passare a Preferenze , quindi impostare le notifiche che si desidera ricevere su ON e quindi salvare le modifiche.

Se non si desidera più ricevere notifiche tramite posta elettronica, impostare le notifiche su OFF e salvare le modifiche.

Configurare le classificazioni delle minacce

Lookout Mobile Endpoint Security classifica le minacce per dispositivi mobili di vari tipi. Alle classificazioni delle minacce di Lookout sono associati livelli di rischio predefiniti. I livelli di rischio possono essere modificati in qualsiasi momento in base alle esigenze aziendali.

Per informazioni sulle classificazioni a livello di minaccia e su come gestire i livelli di rischio associati, vedere Informazioni di riferimento sulle minacce di Lookout.

Importante

I livelli di rischio sono un aspetto importante di Mobile Endpoint Security perché l'integrazione Intune calcola la conformità dei dispositivi in base a questi livelli di rischio in fase di esecuzione.

L'amministratore Intune imposta una regola nei criteri per identificare un dispositivo come non conforme se il dispositivo presenta una minaccia attiva con un livello minimo elevato, medio o basso. I criteri di classificazione delle minacce in Lookout Mobile Endpoint Security guidano direttamente il calcolo della conformità del dispositivo in Intune.

Monitorare la registrazione

Al termine dell'installazione, Lookout Mobile Endpoint Security inizia a eseguire il polling Microsoft Entra ID per i dispositivi che corrispondono ai gruppi di registrazione specificati. È possibile trovare informazioni sui dispositivi registrati passando a Dispositivi nella console MES di Lookout.

- Lo stato iniziale per i dispositivi è in sospeso.

- Lo stato del dispositivo viene aggiornato dopo l'installazione, l'apertura e l'attivazione dell'app Lookout for Work nel dispositivo.

Per informazioni dettagliate su come distribuire l'app Lookout for Work in un dispositivo, vedere Aggiungere app lookout for work con Intune.

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per