Introduzione a Esplora attività

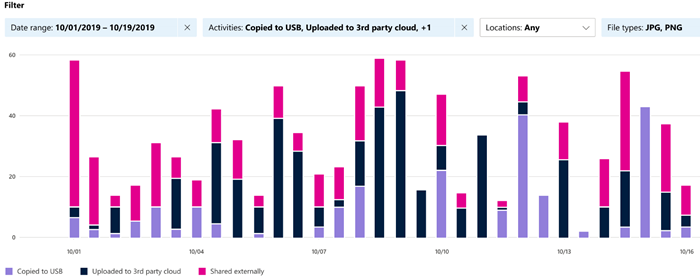

La panoramica della classificazione dei dati e le schede di Esplora contenuto offrono visibilità sul contenuto individuato ed etichettato e sulla posizione di tale contenuto. Esplora attività completa questa suite di funzionalità consentendo di monitorare le operazioni eseguite con il contenuto etichettato. Esplora attività offre una visualizzazione cronologica delle attività nel contenuto etichettato. Le informazioni sulle attività vengono raccolte dai log di controllo unificati di Microsoft 365, trasformate e quindi rese disponibili nell'interfaccia utente di Esplora attività. Esplora attività segnala fino a 30 giorni di dati.

Sono disponibili più di 30 filtri diversi per l'uso, alcuni dei quali sono:

- Intervallo di date

- Tipo di attività

- Posizione

- Utente

- Etichetta di riservatezza

- Etichetta di conservazione

- Percorso file

- Criteri DLP

Consiglio

Se non si è un cliente E5, usare la versione di valutazione delle soluzioni Microsoft Purview di 90 giorni per esplorare in che modo funzionalità aggiuntive di Purview possono aiutare l'organizzazione a gestire le esigenze di sicurezza e conformità dei dati. Iniziare ora dall'hub delle versioni di valutazione Portale di conformità di Microsoft Purview. Informazioni dettagliate sull'iscrizione e le condizioni di valutazione.

Prerequisiti

A ogni account che accede e usa la classificazione dei dati deve essere assegnata una licenza da uno di questi abbonamenti:

- Microsoft 365 (E5)

- Office 365 (E5)

- Componente aggiuntivo Advanced Compliance (E5)

- Componente aggiuntivo Advanced Threat Intelligence (E5)

- Protezione delle informazioni e governance di Microsoft 365 E5/A5

- Conformità di Microsoft 365 E5/A5

Autorizzazioni

A un account deve essere assegnata in modo esplicito l'appartenenza a uno di questi gruppi di ruoli o deve essere concesso in modo esplicito al ruolo.

Ruoli e Gruppi di ruolo

Esistono ruoli e gruppi di ruoli che è possibile usare per ottimizzare i controlli di accesso. Per altre informazioni, vedere Autorizzazioni nel Portale di conformità di Microsoft Purview.

| Ruoli di Microsoft Purview | Gruppi del ruolo Microsoft Purview | Ruoli di Microsoft 365 | Gruppi del ruolo di Microsoft 365 |

|---|---|---|---|

| Amministratore di Information Protection | Azure Information Protection | Amministratori globali | Amministratore di conformità |

| Analista di Information Protection | Amministratori di Information Protection | Amministratori della conformità | Amministratore della sicurezza |

| Investigatore di Information Protection | Investigatori di Information Protection | Amministratori della sicurezza | Ruolo con autorizzazioni di lettura per la sicurezza |

| Lettore di Information Protection | Analisti di Information Protection | Amministratori dei dati di conformità | |

| Lettori di Information Protection |

Tipi di attività

Esplora attività raccoglie informazioni dai log di controllo di più origini di attività.

Alcuni esempi delle attività relative alle etichette di riservatezza e alle attività di etichettatura di conservazione da applicazioni native a Microsoft Office, client e scanner di Microsoft Information Protection, SharePoint, Exchange (solo etichette di riservatezza) e OneDrive includono:

- Etichetta applicata

- Etichetta modificata (sottoposta a upgrade o downgrade oppure rimossa)

- Simulazione di etichettatura automatica

- File letto

Per l'elenco corrente delle attività elencate in Esplora attività, passare a Esplora attività e aprire il filtro di aattività. L'elenco delle attività è disponibile nell'elenco a discesa.

L'attività di etichettatura specifica per il client e lo scanner di Microsoft Information Protection che entra in Esplora attività include:

- Protezione applicata

- Protezione modificata

- Protezione rimossa

- File individuati

Per informazioni più dettagliate sull'attività di etichettatura che lo rende in Esplora attività, vedere Etichettatura degli eventi disponibili in Esplora attività.

Inoltre, usando la prevenzione della perdita dei dati degli endpoint, Esplora attività raccoglie i criteri DLP corrispondenti agli eventi di Exchange, SharePoint, OneDrive, Chat e canale di Teams, alle raccolte e alle cartelle di SharePoint locali, alle condivisioni file locali e ai dispositivi che eseguono Windows 10, Windows 11 e una delle tre versioni principali di macOS più recenti. Alcuni eventi di esempio raccolti da dispositivi Windows 10 includono le azioni seguenti eseguite sui file:

- Eliminazione

- Creazione

- Copia negli Appunti

- Modifica

- Lettura

- Stampa

- Ridenominazione

- Copia nella condivisione di rete

- Accesso da parte di un'app non consentita

Comprendere le azioni eseguite sul contenuto con etichette di riservatezza consente di determinare se i controlli esistenti, ad esempio i criteri di Prevenzione della perdita dei dati Microsoft Purview, sono efficaci. In caso contrario, o se si rileva qualcosa di imprevisto (ad esempio un numero elevato di elementi etichettati highly confidential con downgrade a general), è possibile gestire i criteri ed eseguire nuove azioni per limitare il comportamento indesiderato.

Nota

Esplora attività attualmente non monitora le attività di conservazione per Exchange.

Nota

Nel caso in cui il verdetto DLP di Teams venga segnalato come falso positivo dall'utente, l'attività verrà visualizzata come informazioni DLPnell'elenco in Esplora attività. La voce non includerà i dettagli delle corrispondenze tra regole e criteri, ma mostrerà valori sintetici. Non verrà inoltre generato alcun report sugli eventi imprevisti per la segnalazione di falsi positivi.

Eventi e avvisi relativi al tipo di attività

La tabella seguente illustra gli eventi attivati in Esplora attività per tre configurazioni di criteri di esempio, a seconda che venga rilevata o meno una corrispondenza dei criteri.

| Configurazione dei criteri | Evento di Esplora attività attivato per questo tipo di azione | Evento di Esplora attività attivato quando viene trovata una corrispondenza con una regola DLP | Avviso di Esplora attività attivato |

|---|---|---|---|

| I criteri contengono una singola regola che consente l'attività senza controllarla. | Sì | No | No |

| I criteri contengono due regole: le corrispondenze per la regola 1 sono consentite; Vengono controllate le corrispondenze dei criteri per la regola 2. | Sì (Solo regola 2) |

Sì (Solo regola 2) |

Sì (Solo regola 2) |

| I criteri contengono due regole: le corrispondenze per entrambe le regole sono consentite e non controllate. | Sì | No | No |

Vedere anche

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per