Passaggio 3: Proteggere gli account utente Microsoft 365

Dai un'occhiata a tutti i contenuti delle piccole imprese su Small Business Help & Learning. (Guide e formazione per le piccole imprese).

Per aumentare la sicurezza degli accessi degli utenti:

- Usare Windows Hello for Business

- Usare Microsoft Entra protezione password

- Usare l'autenticazione a più fattori (MFA)

- Distribuire le configurazioni di identità e accesso dei dispositivi

- Protezione da compromissione delle credenziali con Microsoft Entra ID Protection

Windows Hello for Business

Windows Hello for Business in Windows 11 Enterprise sostituisce le password con l'autenticazione a due fattori avanzata durante l'accesso a un dispositivo Windows. I due fattori sono un nuovo tipo di credenziale utente che è associato a un dispositivo e a una biometria o a un PIN.

Per altre informazioni, vedere Panoramica di Windows Hello for Business.

protezione password Microsoft Entra

Microsoft Entra Protezione password rileva e blocca le password vulnerabili note e le relative varianti e può anche bloccare altri termini deboli specifici dell'organizzazione. Gli elenchi di password escluse globali predefiniti vengono applicati automaticamente a tutti gli utenti in un tenant Microsoft Entra. È possibile definire altre voci in un elenco di password escluse personalizzato. Quando gli utenti modificano o reimpostano le loro password, gli elenchi di password escluse sono controllati per applicare l'uso di password sicure.

Per altre informazioni, vedere Configurare Microsoft Entra protezione password.

MFA

La MFA richiede che gli accessi utente siano soggetti a un'ulteriore verifica oltre alla password dell'account utente. Anche se un utente malintenzionato determina una password dell'account utente, deve anche essere in grado di rispondere a un'ulteriore verifica, ad esempio un SMS inviato a uno smartphone prima che venga concesso l'accesso.

Il primo passo per usare l'autenticazione MFA è di richiederla per tutti gli account amministratore, noti anche come account privilegiati. Oltre a questo primo passaggio, Microsoft raccomanda l'autenticazione a più fattori per tutti gli utenti.

Sono disponibili tre modi per richiedere agli utenti di utilizzare la MFA in base al piano Microsoft 365.

| Piano | Consiglio |

|---|---|

| Tutti i piani di Microsoft 365 (senza licenze P1 o P2 Microsoft Entra ID) | Abilitare le impostazioni predefinite di sicurezza in Microsoft Entra ID. Le impostazioni predefinite di sicurezza in Microsoft Entra ID includono MFA per utenti e amministratori. |

| Microsoft 365 E3 (include licenze Microsoft Entra ID P1) | Usare i criteri comuni di accesso condizionale per configurare i criteri seguenti: - Richiedere la MFA per amministratori - Richiedere la MFA per tutti gli utenti - Bloccare l'autenticazione legacy |

| Microsoft 365 E5 (include licenze Microsoft Entra ID P2) | Sfruttando Microsoft Entra ID Protection, iniziare a implementare il set consigliato di Accesso condizionale e i criteri correlati di Microsoft creando questi due criteri: - Richiedere la MFA quando il rischio di accesso è considerato *medio* o *elevato* - Gli utenti a rischio elevato devono modificare la password |

Impostazioni predefinite per la sicurezza

Le impostazioni predefinite di sicurezza sono una nuova funzionalità per Microsoft 365 e Office 365 sottoscrizioni a pagamento o di valutazione create dopo il 21 ottobre 2019. Queste sottoscrizioni hanno impostazioni predefinite di sicurezza attivate, che richiede a tutti gli utenti di usare MFA con l'app Microsoft Authenticator.

Gli utenti hanno 14 giorni per registrarsi per la MFA con l'app Microsoft Authenticator dai propri smartphone, periodo che inizia dalla prima volta che accedono dopo aver abilitato le impostazioni predefinite di sicurezza. Trascorsi 14 giorni, l'utente non sarà in grado di accedere fino al completamento della registrazione della MFA.

Le impostazioni di sicurezza predefinite garantiscono che tutte le organizzazioni dispongano di un livello base di sicurezza per l'accesso degli utenti abilitato per impostazione predefinita. È possibile disabilitare le impostazioni predefinite di sicurezza a favore della MFA con criteri di accesso condizionale o per singoli account.

Per altre informazioni, vedere questa panoramica delle impostazioni predefinite di sicurezza.

Criteri di accesso condizionale

I criteri di accesso condizionale sono un insieme di regole che specificano le condizioni in base alle quali gli accessi vengono valutati e l'accesso viene consentito. Ad esempio, è possibile creare un criterio di accesso condizionale che indichi:

- Se il nome dell'account utente corrisponde a un membro di un gruppo per utenti a cui sono assegnati i ruoli di amministratore di Exchange, utenti, password, sicurezza, SharePoint o Exchange, amministratore di SharePointo amministratore globale, richiedere la MFA prima di consentire l'accesso.

Questo criterio consente di richiedere l'MFA in base all'appartenenza al gruppo, anziché cercare di configurare i singoli account utente per l'MFA quando sono assegnati o non assegnati a questi ruoli di amministratore.

È anche possibile usare i criteri di accesso condizionale per funzionalità più avanzate, ad esempio richiedere l'accesso da un dispositivo conforme, ad esempio il portatile in esecuzione Windows 11.

L'accesso condizionale richiede licenze Microsoft Entra ID P1, incluse in Microsoft 365 E3 ed E5.

Per altre informazioni, vedere la panoramica dell'accesso condizionale.

Usare questi metodi insieme

Tenere presente quanto segue:

- Non è possibile abilitare le impostazioni predefinite di sicurezza se sono abilitati criteri di accesso condizionale.

- Non è possibile abilitare i criteri di accesso condizionale se sono abilitate le impostazioni predefinite di sicurezza.

Se le impostazioni predefinite di sicurezza sono abilitate, a tutti i nuovi utenti viene richiesta la registrazione della MFA e l'utilizzo dell'app Microsoft Authenticator.

Questa tabella mostra i risultati dell'abilitazione della MFA con impostazioni predefinite di sicurezza e criteri di accesso condizionale.

| Metodo | Abilitato | Disattivato | Metodo di autenticazione aggiuntivo |

|---|---|---|---|

| Impostazioni predefinite per la sicurezza | Non è possibile utilizzare i criteri di accesso condizionale | È possibile utilizzare i criteri di accesso condizionale | App Microsoft Authenticator |

| Criteri di accesso condizionale | Se alcuni sono abilitati, non è possibile abilitare le impostazioni predefinite per la sicurezza | Se sono tutti disabilitati, è possibile abilitare le impostazioni predefinite per la sicurezza | Specificato dall'utente durante la registrazione della MFA |

Configurazioni di accesso al dispositivo e identità zero trust

Zero Trust le impostazioni e i criteri di accesso ai dispositivi e alle identità sono le funzionalità dei prerequisiti consigliate e le relative impostazioni combinate con i criteri di accesso condizionale, Intune e Microsoft Entra ID Protection che determinano se una determinata richiesta di accesso deve essere concessa e in quali condizioni. Questa determinazione è basata sull'account utente autenticato, il dispositivo usato, l'app usata dall'utente per accedere, la posizione da cui viene inviata la richiesta di accesso, e una valutazione del rischio della richiesta. Questa funzionalità garantisce che solo gli utenti e i dispositivi autorizzati possano accedere alle risorse cruciali dell'utente.

Nota

Microsoft Entra ID Protection richiede licenze P2 Microsoft Entra ID, incluse in Microsoft 365 E5.

I criteri di identità e accesso ai dispositivi sono definiti per essere usati in tre livelli:

- La protezione di base è il livello minimo di sicurezza per le identità e i dispositivi che accedono ad app e dati.

- La protezione sensibile garantisce una maggiore sicurezza per dati specifici. Le identità e i dispositivi sono soggetti a requisiti di sicurezza e integrità dei dispositivi più rigorosi.

- La protezione per ambienti con dati altamente regolamentati o classificati è di solito centrata su piccole quantità di dati altamente classificati, che contengono segreti commerciali o sono sottoposti a normative sui dati. Le identità e i dispositivi sono soggetti a requisiti di sicurezza e integrità dei dispositivi molto più rigorosi.

Questi livelli, e le loro configurazioni corrispondenti, offrono livelli costanti di protezione per tutti i dati, le identità e i dispositivi.

Microsoft raccomanda vivamente di configurare e distribuire i criteri di identità e accesso Zero Trust ai dispositivi nell'organizzazione, incluse le impostazioni specifiche di Microsoft Teams, Exchange Online e SharePoint. Per altre informazioni, vedere Configurazioni di identità e accesso ai dispositivi Zero Trust.

Microsoft Entra ID Protection

In questa sezione verrà illustrato come configurare i criteri di protezione dalla compromissione delle credenziali, per cui l'autore di un attacco scopre nome e password dell'account di un utente per ottenere l'accesso ai servizi e ai dati cloud di un'organizzazione. Microsoft Entra ID Protection offre diversi modi per impedire a un utente malintenzionato di compromettere le credenziali di un account utente.

Con Microsoft Entra ID Protection, è possibile:

| Funzionalità | Descrizione |

|---|---|

| Determinare e affrontare possibili vulnerabilità relative alle identità dell'organizzazione | Microsoft Entra ID usa Machine Learning per rilevare anomalie e attività sospette, ad esempio accessi e attività post-accesso. Usando questi dati, Microsoft Entra ID Protection genera report e avvisi che consentono di valutare i problemi e intervenire. |

| Rilevare azioni sospette correlate alle identità dell'organizzazione e intervenire automaticamente | È possibile configurare criteri basati sul rischio che rispondano automaticamente ai problemi rilevati quando viene raggiunto un livello di rischio specificato. Questi criteri, oltre ad altri controlli di accesso condizionale forniti da Microsoft Entra ID e Microsoft Intune, possono bloccare automaticamente l'accesso o intraprendere azioni correttive, incluse le reimpostazioni della password e la richiesta di Microsoft Entra'autenticazione a più fattori per gli accessi successivi. |

| Esaminare gli incidenti sospetti e risolverli con azioni amministrative | È possibile analizzare gli eventi di rischio usando informazioni sull'evento imprevisto di sicurezza. I flussi di lavoro di base sono disponibili per tenere traccia delle indagini e avviare azioni di correzione, ad esempio la reimpostazione della password. |

Vedere altre informazioni su Microsoft Entra ID Protection.

Vedere la procedura per abilitare Microsoft Entra ID Protection.

Risorse tecniche per amministratori per MFA e autenticazioni sicure

- MFA per Microsoft 365

- Distribuire l'identità per Microsoft 365

- Video di formazione su Azure Academy Microsoft Entra ID

- Configurare i criteri di registrazione dell'autenticazione a più fattori Microsoft Entra

- Configurazioni di identità e accesso dei dispositivi

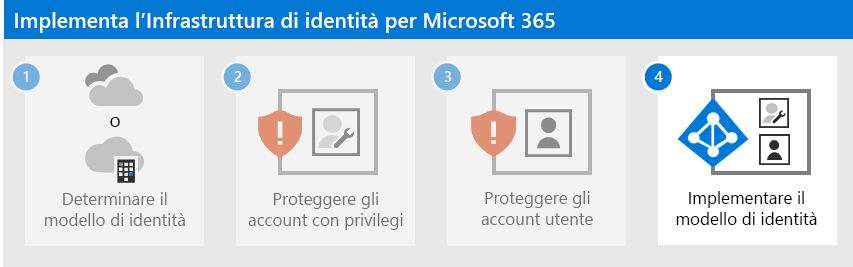

Passaggio successivo

Continuare con il passaggio 4 per distribuire l'infrastruttura di identità in base al modello di identità scelto:

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per