Rendere operative le regole di riduzione della superficie di attacco

Si applica a:

Dopo aver distribuito completamente le regole di riduzione della superficie di attacco, è fondamentale disporre di processi per monitorare e rispondere alle attività correlate all'ASR. Le attività includono:

Gestione dei falsi positivi delle regole asr

I falsi positivi/negativi possono verificarsi con qualsiasi soluzione di protezione dalle minacce. I falsi positivi sono casi in cui un'entità (ad esempio un file o un processo) viene rilevata e identificata come dannosa, anche se l'entità non è effettivamente una minaccia. Al contrario, un falso negativo è un'entità che non è stata rilevata come minaccia ma è dannosa. Per altre informazioni sui falsi positivi e sui falsi negativi, vedere: Risolvere i falsi positivi/negativi in Microsoft Defender per endpoint

Tenere il passo con i report delle regole asr

Una revisione costante e regolare dei report è un aspetto essenziale per mantenere la distribuzione delle regole di riduzione della superficie di attacco e tenere il passo con le nuove minacce emergenti. L'organizzazione deve avere revisioni pianificate degli eventi delle regole di riduzione della superficie di attacco su una cadenza che mantiene aggiornato con gli eventi segnalati da regole di riduzione della superficie di attacco. A seconda delle dimensioni dell'organizzazione, le revisioni possono essere di monitoraggio giornaliero, orario o continuo.

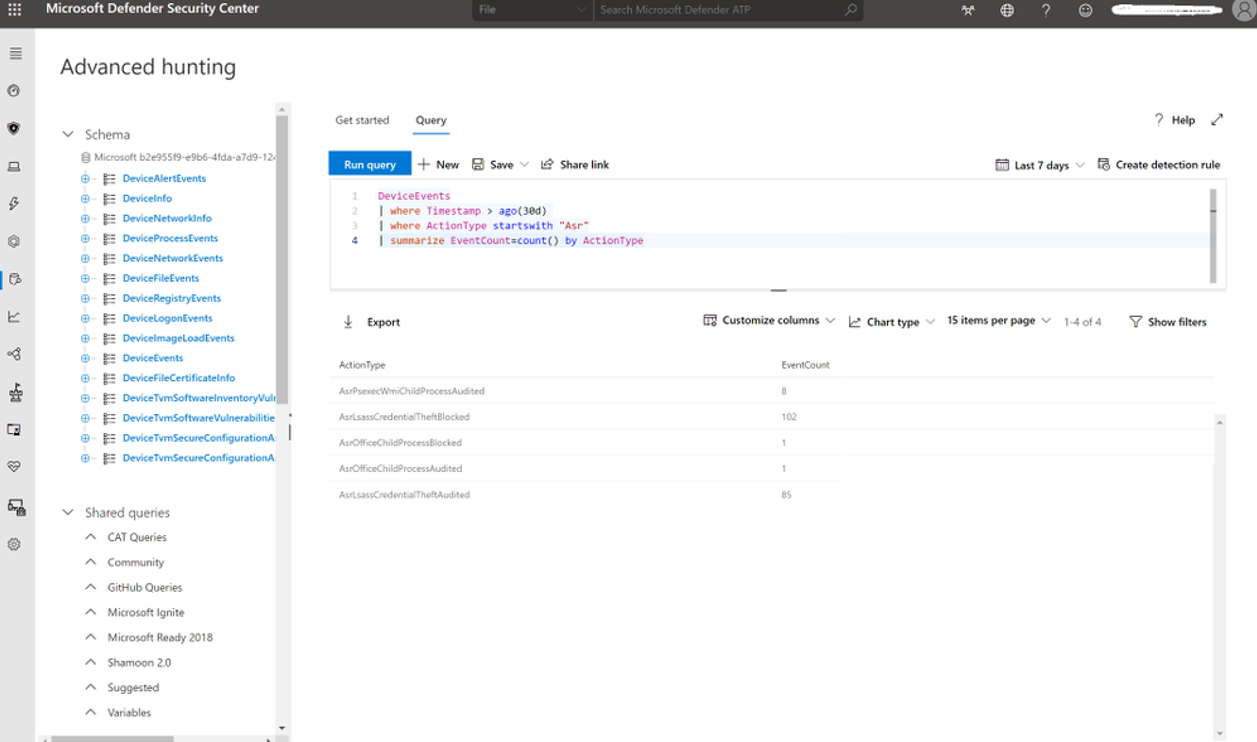

Regole ASR Ricerca avanzata

Una delle funzionalità più potenti di Microsoft Defender XDR è la ricerca avanzata. Se non si ha familiarità con la ricerca avanzata, vedere: Cercare in modo proattivo le minacce con la ricerca avanzata.

La ricerca avanzata è uno strumento di ricerca delle minacce basato su query (Linguaggio di query Kusto) che consente di esplorare fino a 30 giorni dei dati acquisiti. Tramite la ricerca avanzata, è possibile controllare in modo proattivo gli eventi per individuare indicatori ed entità interessanti. L'accesso flessibile ai dati facilita la ricerca non vincolata delle minacce conosciute e potenziali.

Tramite la ricerca avanzata, è possibile estrarre informazioni sulle regole di riduzione della superficie di attacco, creare report e ottenere informazioni approfondite sul contesto di un determinato evento di controllo o blocco delle regole di riduzione della superficie di attacco.

È possibile eseguire query sugli eventi delle regole di riduzione della superficie di attacco dalla tabella DeviceEvents nella sezione ricerca avanzata del portale di Microsoft Defender. Ad esempio, la query seguente mostra come segnalare tutti gli eventi con regole di riduzione della superficie di attacco come origine dati negli ultimi 30 giorni. La query riepiloga quindi il conteggio ActionType con il nome della regola di riduzione della superficie di attacco.

Gli eventi di riduzione della superficie di attacco mostrati nel portale di ricerca avanzata vengono limitati a processi univoci visualizzati ogni ora. Il tempo dell'evento di riduzione della superficie di attacco è la prima volta che l'evento viene visualizzato entro quell'ora.

DeviceEvents

| where Timestamp > ago(30d)

| where ActionType startswith "Asr"

| summarize EventCount=count() by ActionType

L'esempio precedente mostra che sono stati registrati 187 eventi per AsrLsassCredentialTheft:

- 102 per Bloccato

- 85 per Audited

- Due eventi per AsrOfficeChildProcess (1 per Audited e 1 per Block)

- Otto eventi per AsrPsexecWmiChildProcessAudited

Se vuoi concentrarti sulla regola AsrOfficeChildProcess e ottenere i dettagli sui file e i processi effettivi coinvolti, modifica il filtro per ActionType e sostituisci la riga di riepilogo con una proiezione dei campi desiderati (in questo caso sono DeviceName, FileName, FolderPath e così via).

DeviceEvents

| where (Actiontype startswith "AsrOfficechild")

| extend RuleId=extractjson("$Ruleid", AdditionalFields, typeof(string))

| project DeviceName, FileName, FolderPath, ProcessCommandLine, InitiatingProcessFileName, InitiatingProcessCommandLine

Il vero vantaggio della ricerca avanzata è che è possibile modellare le query a proprio piacimento. Modellando la query è possibile visualizzare la storia esatta di ciò che stava accadendo, indipendentemente dal fatto che si desideri individuare qualcosa in un singolo computer o si vogliono estrarre informazioni dettagliate dall'intero ambiente.

Per altre informazioni sulle opzioni di ricerca, vedere: Demistificazione delle regole di riduzione della superficie di attacco - Parte 3.

Articoli di questa raccolta di distribuzione

Panoramica della distribuzione delle regole di riduzione della superficie di attacco

Pianificare la distribuzione delle regole di riduzione della superficie di attacco

Testare le regole di riduzione della superficie di attacco

Abilitare regole di riduzione della superficie di attacco

Informazioni di riferimento sulle regole di riduzione della superficie di attacco

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per