Eseguire l'onboarding dei server Windows nel servizio Microsoft Defender per endpoint

Si applica a:

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server Semi-Annual Enterprise Channel

- Windows Server 2019 e versioni successive

- Windows Server 2019 Core Edition

- Windows Server 2022

- Microsoft Defender per endpoint

Si desidera provare Microsoft Defender per endpoint? iscriversi a una versione di valutazione gratuita.

Defender per endpoint estende il supporto per includere anche il sistema operativo Windows Server. Questo supporto offre funzionalità avanzate di rilevamento e analisi degli attacchi tramite la console di Microsoft Defender XDR. Il supporto per Windows Server fornisce informazioni più approfondite sulle attività del server, la copertura per il rilevamento degli attacchi del kernel e della memoria e abilita le azioni di risposta.

Questo articolo descrive come eseguire l'onboarding di server Windows specifici per Microsoft Defender per endpoint.

Per indicazioni su come scaricare e usare le baseline di Sicurezza di Windows per i server Windows, vedere Sicurezza di Windows Baselines.

Consiglio

Come complemento di questo articolo, è consigliabile usare la guida all'installazione automatica Microsoft Defender per endpoint quando si accede al interfaccia di amministrazione di Microsoft 365. Questa guida personalizza l'esperienza in base all'ambiente in uso. Per esaminare le procedure consigliate senza accedere e attivare le funzionalità di configurazione automatizzata, vedere la guida alla configurazione di Microsoft 365.

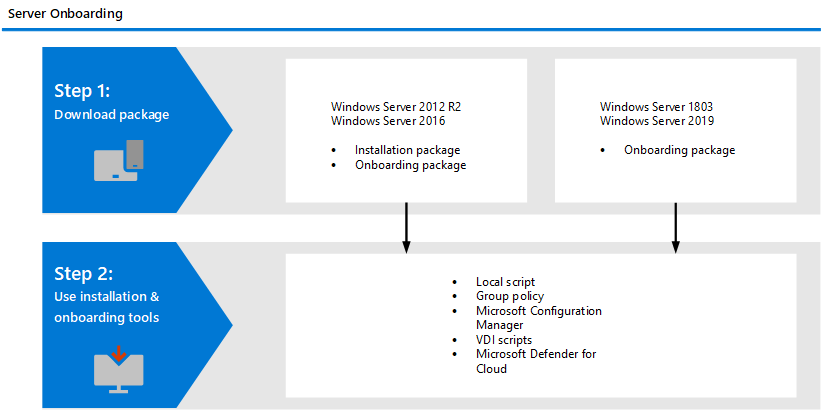

Panoramica dell'onboarding di Windows Server

Per eseguire correttamente l'onboarding dei server, è necessario completare i passaggi generali seguenti.

Nota

Le edizioni di Windows Hyper-V Server non sono supportate.

Integrazione con Microsoft Defender per server:

Microsoft Defender per endpoint si integra perfettamente con Microsoft Defender per server. È possibile eseguire l'onboarding automatico dei server, fare in modo che i server monitorati da Microsoft Defender per il cloud vengano visualizzati in Defender per endpoint e condurre indagini dettagliate come Microsoft Defender per il cliente cloud. Per altre informazioni, vedere Proteggere gli endpoint con la soluzione EDR integrata di Defender per cloud: Microsoft Defender per endpoint

Nota

Per Windows Server 2012 R2 e 2016, è possibile installare/aggiornare manualmente la soluzione moderna e unificata in questi computer oppure usare l'integrazione per distribuire o aggiornare automaticamente i server coperti dal rispettivo Microsoft Defender per il piano server. Altre informazioni sull'impostazione del commutatore in Proteggere gli endpoint con la soluzione EDR integrata di Defender per cloud: Microsoft Defender per endpoint.

- Quando si usa Microsoft Defender per il cloud per monitorare i server, viene creato automaticamente un tenant di Defender per endpoint (negli Stati Uniti per gli utenti degli Stati Uniti, nell'UE per gli utenti europei e nel Regno Unito per gli utenti del Regno Unito). I dati raccolti da Defender per endpoint vengono archiviati nella posizione geografica del tenant, come identificato durante il provisioning.

- Se si usa Defender per endpoint prima di usare Microsoft Defender per il cloud, i dati verranno archiviati nella posizione specificata al momento della creazione del tenant, anche se si esegue l'integrazione con Microsoft Defender for Cloud in un secondo momento.

- Dopo aver configurato, non è possibile modificare la posizione in cui vengono archiviati i dati. Se è necessario spostare i dati in un'altra posizione, è necessario contattare supporto tecnico Microsoft per reimpostare il tenant.

- Il monitoraggio degli endpoint server che usa questa integrazione è stato disabilitato per Office 365 clienti GCC.

- In precedenza, l'uso di Microsoft Monitoring Agent (MMA) in Windows Server 2016 e versioni precedenti di Windows Server consentiva al gateway OMS/Log Analytics di fornire connettività ai servizi cloud di Defender. La nuova soluzione, ad esempio Microsoft Defender per endpoint in Windows Server 2019, Windows Server 2022 e Windows 10, non supporta questo gateway.

- I server Linux caricati tramite Microsoft Defender per cloud avranno la configurazione iniziale impostata per l'esecuzione di Defender Antivirus in modalità passiva.

Windows Server 2012 R2 e Windows Server 2016:

- Scaricare i pacchetti di installazione e onboarding

- Applicare il pacchetto di installazione

- Seguire i passaggi di onboarding per lo strumento corrispondente

Windows Server Semi-Annual Enterprise Channel e Windows Server 2019:

- Scaricare il pacchetto di onboarding

- Seguire i passaggi di onboarding per lo strumento corrispondente

Windows Server 2012 R2 e Windows Server 2016

Nuove funzionalità Windows Server 2012 R2 e 2016 nella soluzione unificata moderna

L'implementazione precedente (prima di aprile 2022) dell'onboarding Windows Server 2012 R2 e Windows Server 2016 richiedeva l'uso di Microsoft Monitoring Agent (MMA).

Il nuovo pacchetto della soluzione unificata semplifica l'onboarding dei server rimuovendo le dipendenze e i passaggi di installazione. Fornisce anche un set di funzionalità molto espanso. Per altre informazioni, vedere Difesa di Windows Server 2012 R2 e 2016.

A seconda del server di cui si esegue l'onboarding, la soluzione unificata installa Microsoft Defender Antivirus e/o il sensore EDR. La tabella seguente indica quale componente è installato e cosa è incorporato per impostazione predefinita.

| Versione del server | AV | EDR |

|---|---|---|

| Windows Server 2012 R2 | ||

| Windows Server 2016 | Incorporato | |

| Windows Server 2019 o versione successiva | Incorporato | Incorporato |

Se in precedenza è stato eseguito l'onboarding dei server usando MMA, seguire le indicazioni fornite in Migrazione del server per eseguire la migrazione alla nuova soluzione.

Importante

Prima di procedere con l'onboarding, vedere la sezione Problemi noti e limitazioni nel nuovo pacchetto di soluzione unificata per Windows Server 2012 R2 e 2016.

Prerequisiti

Prerequisiti per Windows Server 2012 R2

Se i computer sono stati completamente aggiornati con il pacchetto di rollup mensile più recente, non sono presenti altri prerequisiti e i requisiti seguenti saranno già soddisfatti.

Il pacchetto del programma di installazione verificherà se i componenti seguenti sono già stati installati tramite un aggiornamento per valutare se sono stati soddisfatti i requisiti minimi per un'installazione riuscita:

- Aggiornamento per l'esperienza del cliente e i dati di telemetria di diagnostica

- Aggiornamento per Universal C Runtime in Windows

- Aggiornamento della sicurezza per Windows Server 2012 R2 (KB3045999)

Prerequisiti per Windows Server 2016

È consigliabile installare le unità SSU e LCU più recenti disponibili nel server.

- L'aggiornamento dello stack di manutenzione (SSU) dal 14 settembre 2021 o versioni successive deve essere installato.

- L'aggiornamento cumulativo più recente (LCU) dal 20 settembre 2018 o versioni successive deve essere installato.

- Abilitare la funzionalità antivirus Microsoft Defender e assicurarsi che sia aggiornata. Per altre informazioni sull'abilitazione di Defender Antivirus in Windows Server, vedere Riabilitare Defender Antivirus in Windows Server se è stato disabilitato e Riabilitare Defender Antivirus in Windows Server se è stato disinstallato.

- Scaricare e installare la versione più recente della piattaforma usando Windows Update. In alternativa, scaricare il pacchetto di aggiornamento manualmente da Microsoft Update Catalog o da MMPC.

Prerequisiti per l'esecuzione con soluzioni di sicurezza di terze parti

Se si intende usare una soluzione antimalware di terze parti, è necessario eseguire Microsoft Defender Antivirus in modalità passiva. È necessario ricordare di impostare la modalità passiva durante il processo di installazione e onboarding.

Nota

Se si installa Microsoft Defender per endpoint in server con McAfee Endpoint Security (ENS) o VirusScan Enterprise (VSE), potrebbe essere necessario aggiornare la versione della piattaforma McAfee per assicurarsi che Microsoft Defender Antivirus non venga rimosso o disabilitato. Per altre informazioni, inclusi i numeri di versione specifici necessari, vedere l'articolo del Centro conoscenze McAfee.

Aggiornare i pacchetti per Microsoft Defender per endpoint in Windows Server 2012 R2 e 2016

Per ricevere miglioramenti e correzioni di prodotti regolari per il componente sensore EDR, assicurarsi che Windows Update KB5005292 venga applicato o approvato. Inoltre, per mantenere aggiornati i componenti di protezione, vedere Gestire gli aggiornamenti antivirus Microsoft Defender e applicare le baseline.

Se si usa Windows Server Update Services (WSUS) e/o Microsoft Endpoint Configuration Manager, questo nuovo "aggiornamento Microsoft Defender per endpoint per il sensore EDR" è disponibile nella categoria " Microsoft Defender per endpoint".

Riepilogo dei passaggi di onboarding

- PASSAGGIO 1: Scaricare i pacchetti di installazione e onboarding

- PASSAGGIO 2: Applicare il pacchetto di installazione e onboarding

- PASSAGGIO 3: Completare i passaggi di onboarding

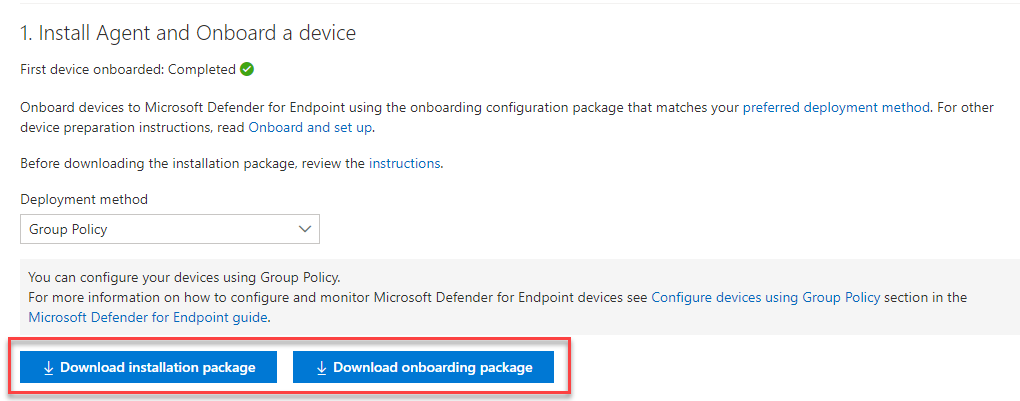

PASSAGGIO 1: Scaricare i pacchetti di installazione e onboarding

Sarà necessario scaricare i pacchetti di installazione e onboarding dal portale.

Nota

Il pacchetto di installazione viene aggiornato mensilmente. Assicurarsi di scaricare il pacchetto più recente prima dell'utilizzo. Per eseguire l'aggiornamento dopo l'installazione, non è necessario eseguire di nuovo il pacchetto del programma di installazione. In tal caso, il programma di installazione chiederà di eseguire prima l'offboard perché è un requisito per la disinstallazione. Vedere Aggiornare i pacchetti per Microsoft Defender per endpoint in Windows Server 2012 R2 e 2016.

Nota

In Windows Server 2012R2, Microsoft Defender Antivirus verrà installato dal pacchetto di installazione e sarà attivo a meno che non venga impostato sulla modalità passiva. In Windows Server 2016, Microsoft Defender Antivirus deve essere installato come funzionalità (vedere Passare a MDE) prima di procedere con l'installazione.

Se si esegue una soluzione antimalware non Microsoft, assicurarsi di aggiungere esclusioni per Microsoft Defender Antivirus (da questo elenco di processi Microsoft Defender nella scheda Processi di Defender) alla soluzione non Microsoft prima dell'installazione. È anche consigliabile aggiungere soluzioni di sicurezza non Microsoft all'elenco di esclusione di Defender Antivirus.

Il pacchetto di installazione contiene un file MSI che installa l'agente Microsoft Defender per endpoint.

Il pacchetto di onboarding contiene il file seguente:

WindowsDefenderATPOnboardingScript.cmd- contiene lo script di onboarding

Seguire questa procedura per scaricare i pacchetti:

In Microsoft Defender XDR passare a Onboarding endpoint > impostazioni>.

Selezionare Windows Server 2012 R2 e 2016.

Selezionare Scarica pacchetto di installazione e salvare il file .msi.

Selezionare Scarica pacchetto di onboarding e salvare il file .zip.

Installare il pacchetto di installazione usando una delle opzioni per installare Microsoft Defender Antivirus. L'installazione richiede autorizzazioni amministrative.

Importante

Uno script di onboarding locale è adatto per un modello di verifica, ma non deve essere usato per la distribuzione di produzione. Per una distribuzione di produzione, è consigliabile usare Criteri di gruppo o Microsoft Endpoint Configuration Manager.

PASSAGGIO 2: Applicare il pacchetto di installazione e onboarding

In questo passaggio verranno installati i componenti di prevenzione e rilevamento necessari prima di eseguire l'onboarding del dispositivo nell'ambiente cloud Microsoft Defender per endpoint, per preparare il computer per l'onboarding. Verificare che tutti i prerequisiti siano stati soddisfatti.

Nota

Microsoft Defender Antivirus verrà installato e sarà attivo a meno che non sia impostato sulla modalità passiva.

Opzioni per installare i pacchetti Microsoft Defender per endpoint

Nella sezione precedente è stato scaricato un pacchetto di installazione. Il pacchetto di installazione contiene il programma di installazione per tutti i componenti Microsoft Defender per endpoint.

È possibile usare una delle opzioni seguenti per installare l'agente:

- Eseguire l'installazione usando la riga di comando

- Eseguire l'installazione usando uno script

- Applicare i pacchetti di installazione e onboarding usando Criteri di gruppo

Installare Microsoft Defender Per endpoint usando la riga di comando

Usare il pacchetto di installazione del passaggio precedente per installare Microsoft Defender per endpoint.

Eseguire il comando seguente per installare Microsoft Defender per endpoint:

Msiexec /i md4ws.msi /quiet

Per disinstallare, assicurarsi che il computer sia prima offboarding usando lo script di offboarding appropriato. Usare quindi Pannello di controllo > Programmi > e funzionalità per eseguire la disinstallazione.

In alternativa, eseguire il comando di disinstallazione seguente per disinstallare Microsoft Defender per endpoint:

Msiexec /x md4ws.msi /quiet

È necessario usare lo stesso pacchetto usato per l'installazione affinché il comando precedente abbia esito positivo.

L'opzione /quiet elimina tutte le notifiche.

Nota

Microsoft Defender Antivirus non passa automaticamente alla modalità passiva. È possibile scegliere di impostare Microsoft Defender antivirus per l'esecuzione in modalità passiva se si esegue una soluzione antivirus/antimalware non Microsoft. Per le installazioni da riga di comando, l'opzione imposta FORCEPASSIVEMODE=1 immediatamente il componente antivirus Microsoft Defender sulla modalità passiva per evitare interferenze. Quindi, per assicurarsi che Defender Antivirus rimanga in modalità passiva dopo l'onboarding per supportare funzionalità come EDR Block, impostare la chiave del Registro di sistema "ForceDefenderPassiveMode".

Il supporto per Windows Server fornisce informazioni più approfondite sulle attività del server, la copertura per il rilevamento degli attacchi del kernel e della memoria e abilita le azioni di risposta.

Installare Microsoft Defender per endpoint usando uno script

È possibile usare lo script helper del programma di installazione per automatizzare l'installazione, la disinstallazione e l'onboarding.

Nota

Lo script di installazione è firmato. Qualsiasi modifica allo script invaliderà la firma. Quando si scarica lo script da GitHub, l'approccio consigliato per evitare modifiche accidentali consiste nel scaricare i file di origine come archivio ZIP e quindi estrarli per ottenere il file install.ps1 (nella pagina codice principale fare clic sul menu a discesa Codice e selezionare "Scarica ZIP").

Questo script può essere usato in vari scenari, inclusi quelli descritti in Scenari di migrazione del server della soluzione Microsoft Defender per endpoint precedente basata su MMA e per la distribuzione tramite Criteri di gruppo come descritto di seguito.

Applicare i pacchetti di installazione e onboarding Microsoft Defender per endpoint usando Criteri di gruppo quando si esegue l'installazione con uno script del programma di installazione

Create criteri di gruppo:

Aprire la console di gestione Criteri di gruppo, fare clic con il pulsante destro del mouse su Criteri di gruppo Oggetti da configurare e scegliere Nuovo. Immettere il nome del nuovo oggetto Criteri di gruppo nella finestra di dialogo visualizzata e selezionare OK.Aprire la console di gestione Criteri di gruppo, fare clic con il pulsante destro del mouse sull'oggetto Criteri di gruppo che si desidera configurare e scegliere Modifica.

Nella Editor gestione Criteri di gruppo passare a Configurazione computer, quindi Preferenze e quindi impostazioni del Pannello di controllo.

Fare clic con il pulsante destro del mouse su Attività pianificate, scegliere Nuovo e quindi fare clic su Attività immediata (almeno Windows 7).

Nella finestra Attività visualizzata passare alla scheda Generale . In Opzioni di sicurezza selezionare Modifica utente o gruppo e digitare SYSTEM, quindi selezionare Controlla nomi e quindi OK. NT AUTHORITY\SYSTEM viene visualizzato come account utente con cui verrà eseguita l'attività.

Selezionare Esegui se l'utente è connesso o meno e selezionare la casella di controllo Esegui con i privilegi più elevati .

Nel campo Nome digitare un nome appropriato per l'attività pianificata, ad esempio Defender per la distribuzione di endpoint.

Passare alla scheda Azioni e selezionare Nuovo... Assicurarsi che l'opzione Avvia un programma sia selezionata nel campo Azione . Lo script del programma di installazione gestisce l'installazione ed esegue immediatamente il passaggio di onboarding al termine dell'installazione. Selezionare C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe quindi specificare gli argomenti:

-ExecutionPolicy RemoteSigned \\servername-or-dfs-space\share-name\install.ps1 -OnboardingScript \\servername-or-dfs-space\share-name\windowsdefenderatponboardingscript.cmdNota

L'impostazione dei criteri di esecuzione consigliata è

Allsigned. A tale scopo, è necessario importare il certificato di firma dello script nell'archivio Autori attendibili del computer locale se lo script è in esecuzione come SYSTEM nell'endpoint.Sostituire \\servername-or-dfs-space\share-name con il percorso UNC, usando il nome di dominio completo (FQDN) del file diinstall.ps1 condiviso. Il pacchetto del programma di installazione md4ws.msi deve essere inserito nella stessa directory. Assicurarsi che le autorizzazioni del percorso UNC consentano l'accesso in scrittura all'account computer che sta installando il pacchetto, per supportare la creazione di file di log. Se si desidera disabilitare la creazione di file di log (scelta non consigliata), è possibile usare i parametri -noETL -noMSILog.

Per gli scenari in cui si vuole che Microsoft Defender Antivirus coesiste con soluzioni antimalware non Microsoft, aggiungere il parametro $Passive per impostare la modalità passiva durante l'installazione.

Selezionare OK e chiudere tutte le finestre di Console Gestione Criteri di gruppo aperte.

Per collegare l'oggetto Criteri di gruppo a un'unità organizzativa (OU), fare clic con il pulsante destro del mouse e scegliere Collega un oggetto Criteri di gruppo esistente. Nella finestra di dialogo visualizzata selezionare l'oggetto Criteri di gruppo da collegare. Seleziona OK.

Per altre impostazioni di configurazione, vedere Configurare le impostazioni della raccolta di esempio e Altre impostazioni di configurazione consigliate.

PASSAGGIO 3: Completare i passaggi di onboarding

I passaggi seguenti sono applicabili solo se si usa una soluzione antimalware di terze parti. È necessario applicare l'impostazione seguente Microsoft Defender modalità passiva antivirus. Verificare che sia stato configurato correttamente:

Impostare la voce del Registro di sistema seguente:

- Percorso:

HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection - Nome:

ForceDefenderPassiveMode - Digitare:

REG_DWORD - Valore:

1

- Percorso:

Problemi noti e limitazioni nel nuovo pacchetto di soluzione unificata per Windows Server 2012 R2 e 2016

Importante

Scaricare sempre il pacchetto del programma di installazione più recente dal portale di Microsoft Defender (https://security.microsoft.com) prima di eseguire una nuova installazione e assicurarsi che siano stati soddisfatti i prerequisiti. Dopo l'installazione, assicurarsi di eseguire regolarmente l'aggiornamento usando gli aggiornamenti dei componenti descritti nella sezione Aggiornare i pacchetti per Microsoft Defender per endpoint in Windows Server 2012 R2 e 2016.

- Un aggiornamento del sistema operativo può introdurre un problema di installazione nei computer con dischi più lenti a causa di un timeout con l'installazione del servizio. L'installazione non riesce con il messaggio "Impossibile trovare c:\programmi\windows defender\mpasdesc.dll, - 310 WinDefend". Usare il pacchetto di installazione più recente e lo script diinstall.ps1 più recente per cancellare l'installazione non riuscita, se necessario.

- È stato rilevato un problema con Windows Server 2012 connettività R2 al cloud quando si usa telemetria staticaProxyServer e gli URL dell'elenco di revoche di certificati (CRL) non sono raggiungibili dal contesto dell'account SYSTEM. Verificare che il sensore EDR sia aggiornato alla versione 10.8210.* o successiva (usando KB5005292) per risolvere il problema. In alternativa, usare un'opzione proxy diversa ("a livello di sistema") che fornisce tale connettività o configurare lo stesso proxy tramite l'impostazione WinInet nel contesto dell'account SYSTEM.

- In Windows Server 2012 R2 non è disponibile alcuna interfaccia utente per Microsoft Defender Antivirus. Inoltre, l'interfaccia utente in Windows Server 2016 consente solo operazioni di base. Per eseguire operazioni in un dispositivo in locale, vedere Gestire Microsoft Defender per endpoint con PowerShell, WMI e MPCmdRun.exe. Di conseguenza, le funzionalità che si basano specificamente sull'interazione dell'utente, ad esempio quando all'utente viene richiesto di prendere una decisione o di eseguire un'attività specifica, potrebbero non funzionare come previsto. È consigliabile disabilitare o non abilitare l'interfaccia utente né richiedere l'interazione dell'utente su qualsiasi server gestito in quanto può influire sulla funzionalità di protezione.

- Non tutte le regole di riduzione della superficie di attacco sono applicabili a tutti i sistemi operativi. Vedere Regole di riduzione della superficie di attacco.

- Gli aggiornamenti del sistema operativo non sono supportati. Offboard e quindi disinstallazione prima dell'aggiornamento. Il pacchetto del programma di installazione può essere usato solo per aggiornare le installazioni non ancora aggiornate con la nuova piattaforma antimalware o i pacchetti di aggiornamento del sensore EDR.

- Le esclusioni automatiche per i ruoli del server non sono supportate in Windows Server 2012 R2. Tuttavia, le esclusioni predefinite per i file del sistema operativo lo sono. Per altre informazioni sull'aggiunta di esclusioni, vedere Configurare Microsoft Defender esclusioni antivirus in Windows Server.

- Per distribuire ed eseguire automaticamente l'onboarding della nuova soluzione usando Microsoft Endpoint Configuration Manager (MECM) è necessario essere nella versione 2207 o successiva. È comunque possibile configurare e distribuire usando la versione 2107 con l'aggiornamento cumulativo dell'hotfix, ma questa operazione richiede passaggi di distribuzione aggiuntivi. Per altre informazioni, vedere Microsoft Endpoint Configuration Manager scenari di migrazione.

Windows Server Semi-Annual Enterprise Channel (SAC), Windows Server 2019 e Windows Server 2022

Scaricare il pacchetto

In Microsoft Defender XDR passare a Impostazioni > Endpoint > Gestione dispositivi > Onboarding.

Selezionare Windows Server 1803 e 2019.

Selezionare Scarica pacchetto. Salvarlo come WindowsDefenderATPOnboardingPackage.zip.

Seguire i passaggi descritti nella sezione Completare i passaggi di onboarding .

Verificare l'onboarding e l'installazione

Verificare che Microsoft Defender Antivirus e Microsoft Defender per endpoint siano in esecuzione.

Eseguire un test di rilevamento per verificare l'onboarding

Dopo aver eseguito l'onboarding del dispositivo, è possibile scegliere di eseguire un test di rilevamento per verificare che un dispositivo sia stato correttamente caricato nel servizio. Per altre informazioni, vedere Eseguire un test di rilevamento in un dispositivo Microsoft Defender per endpoint appena caricato.

Nota

L'esecuzione di Microsoft Defender Antivirus non è necessaria, ma è consigliabile. Se un altro prodotto fornitore di antivirus è la soluzione di protezione degli endpoint principale, è possibile eseguire Defender Antivirus in modalità passiva. È possibile verificare che la modalità passiva sia attiva solo dopo aver verificato che Microsoft Defender per endpoint sensore (SENSE) sia in esecuzione.

Eseguire il comando seguente per verificare che Microsoft Defender Antivirus sia installato:

Nota

Questo passaggio di verifica è necessario solo se si usa Microsoft Defender Antivirus come soluzione antimalware attiva.

sc.exe query WindefendSe il risultato è "Il servizio specificato non esiste come servizio installato", sarà necessario installare Microsoft Defender Antivirus.

Per informazioni su come usare Criteri di gruppo per configurare e gestire Microsoft Defender Antivirus nei server Windows, vedere Usare le impostazioni di Criteri di gruppo per configurare e gestire Microsoft Defender Antivirus.

Eseguire il comando seguente per verificare che Microsoft Defender per endpoint sia in esecuzione:

sc.exe query senseIl risultato dovrebbe mostrare che è in esecuzione. Se si verificano problemi con l'onboarding, vedere Risolvere i problemi di onboarding.

Esegui un test di rilevamento

Seguire la procedura descritta in Eseguire un test di rilevamento in un dispositivo appena caricato per verificare che il server stia segnalando a Defender per il servizio endpoint.

Passaggi successivi

Dopo aver eseguito correttamente l'onboarding dei dispositivi nel servizio, è necessario configurare i singoli componenti di Microsoft Defender per endpoint. Seguire Configurare le funzionalità per l'abilitazione dei vari componenti.

Server Windows offboard

È possibile eseguire l'offboarding Windows Server 2012 R2, Windows Server 2016, Windows Server (SAC), Windows Server 2019 e Windows Server 2019 Core edition nello stesso metodo disponibile per Windows 10 dispositivi client.

- Dispositivi offboard con Criteri di gruppo

- Dispositivi offboard con Configuration Manager

- Dispositivi offboard con strumenti di Gestione dispositivi per dispositivi mobili

- Dispositivi offboard con uno script locale

Dopo l'offboarding, è possibile procedere alla disinstallazione del pacchetto della soluzione unificata in Windows Server 2012 R2 e Windows Server 2016.

Per altre versioni di Windows Server, sono disponibili due opzioni per l'offboarding dei server Windows dal servizio:

- Disinstallare l'agente MMA

- Rimuovere la configurazione dell'area di lavoro Defender per endpoint

Nota

Queste istruzioni di offboarding per altre versioni di Windows Server si applicano anche se si esegue il Microsoft Defender per endpoint precedente per Windows Server 2016 e Windows Server 2012 R2 che richiede MMA. Le istruzioni per la migrazione alla nuova soluzione unificata sono disponibili negli scenari di migrazione del server in Microsoft Defender per endpoint.

Articoli correlati

- Aggiungere versioni precedenti di Windows

- Aggiungere di dispositivi Windows 10

- Aggiungere dispositivi non Windows

- Configurare le impostazioni di connettività Proxy e Internet

- Eseguire un test di rilevamento in un dispositivo Defender per endpoint appena caricato

- Risoluzione dei problemi di onboarding Microsoft Defender per endpoint

- Microsoft Entra single sign-on facile

- Risolvere i problemi di onboarding relativi a Gestione sicurezza per Microsoft Defender per endpoint

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per