Risorse per Microsoft Defender per endpoint in macOS

Si applica a:

- Microsoft Defender per endpoint Piano 1

- Microsoft Defender per endpoint Piano 2

- Microsoft Defender XDR

Se si desidera provare Microsoft Defender per endpoint, iscriversi a una versione di valutazione gratuita.

Raccolta di informazioni di diagnostica

Se è possibile riprodurre un problema, aumentare il livello di registrazione, eseguire il sistema per qualche tempo e ripristinare il livello di registrazione predefinito.

Aumentare il livello di registrazione:

mdatp log level set --level debugLog level configured successfullyRiprodurre il problema

Eseguire

sudo mdatp diagnostic createper eseguire il backup dei log Microsoft Defender per endpoint. I file verranno archiviati all'interno di un archivio .zip. Questo comando stamperà anche il percorso del file del backup dopo il completamento dell'operazione.Consiglio

Per impostazione predefinita, i log di diagnostica vengono salvati in

/Library/Application Support/Microsoft/Defender/wdavdiag/. Per modificare la directory in cui vengono salvati i log di diagnostica, passare--path [directory]al comando seguente, sostituendo[directory]con la directory desiderata.sudo mdatp diagnostic createDiagnostic file created: "/Library/Application Support/Microsoft/Defender/wdavdiag/932e68a8-8f2e-4ad0-a7f2-65eb97c0de01.zip"Ripristinare il livello di registrazione:

mdatp log level set --level infoLog level configured successfully

Problemi di installazione della registrazione

Se si verifica un errore durante l'installazione, il programma di installazione segnalerà solo un errore generale.

Il log dettagliato verrà salvato in /Library/Logs/Microsoft/mdatp/install.log. Se si verificano problemi durante l'installazione, inviare il file in modo da poter diagnosticare la causa.

Per ulteriori problemi di risoluzione dei problemi di installazione, vedere Risolvere i problemi di installazione per Microsoft Defender per endpoint in macOS

Disinstallazione

Nota

Prima di disinstallare Microsoft Defender per endpoint in macOS, eseguire l'offboard per i dispositivi offboard non Windows.

Esistono diversi modi per disinstallare Microsoft Defender per endpoint in macOS. Si noti che, sebbene la disinstallazione gestita centralmente sia disponibile in JAMF, non è ancora disponibile per Microsoft Intune.

Disinstallazione interattiva

- Aprire Applicazioni finder>. Fare clic con il pulsante destro del mouse su Microsoft Defender per endpoint > Sposta nel cestino.

Tipi di output supportati

Supporta i tipi di output di formato tabella e JSON. Per ogni comando è presente un comportamento di output predefinito. È possibile modificare l'output nel formato di output preferito usando i comandi seguenti:

-output json

-output table

Dalla riga di comando

sudo '/Library/Application Support/Microsoft/Defender/uninstall/uninstall'

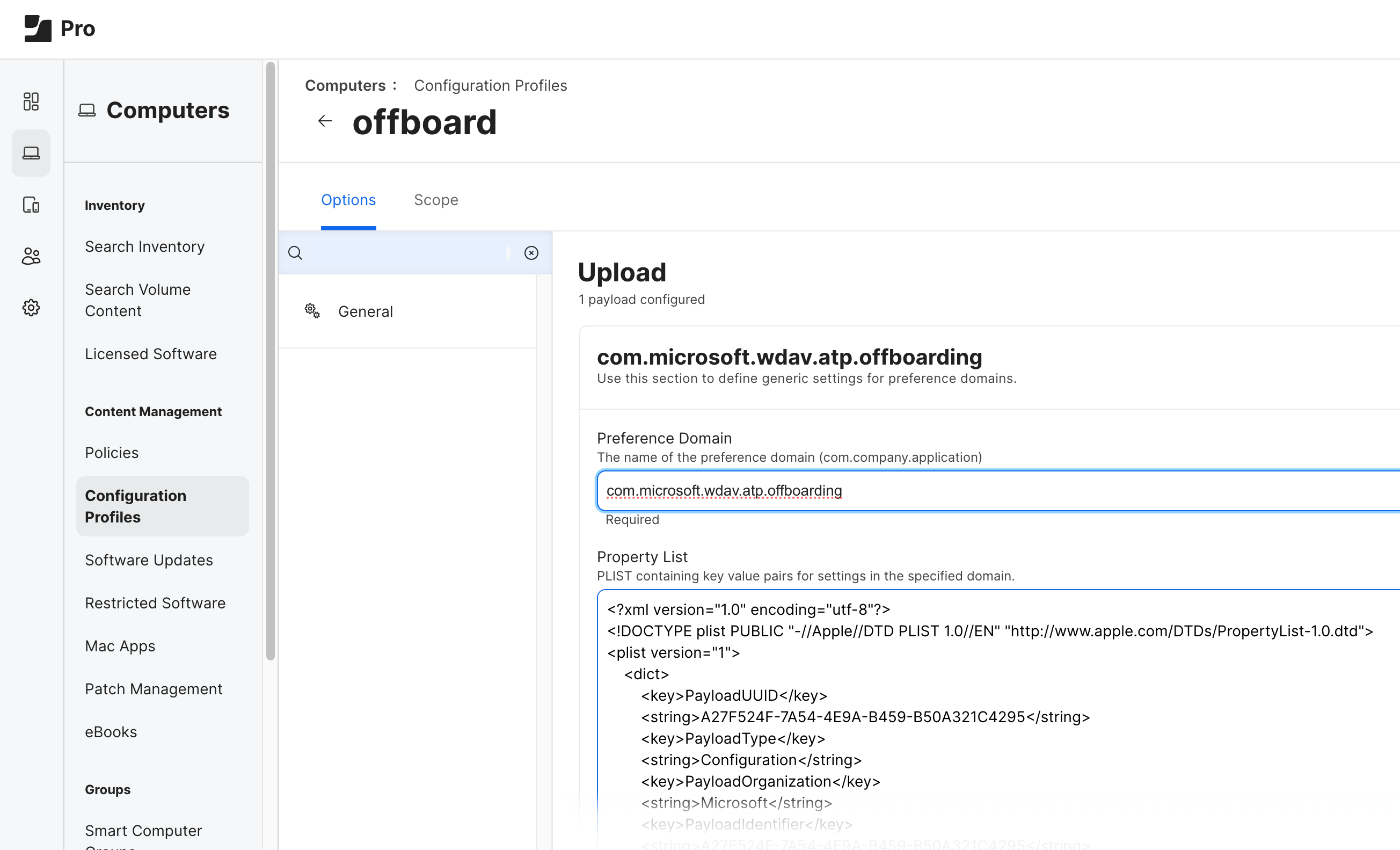

Uso di JAMF Pro

Per disinstallare Microsoft Defender per endpoint in macOS usando JAMF Pro, caricare il profilo di offboarding.

Il profilo di offboarding deve essere caricato senza alcuna modifica e con il nome di dominio preferenza impostato su com.microsoft.wdav.atp.offboarding:

Configurazione dalla riga di comando

Attività importanti, ad esempio il controllo delle impostazioni del prodotto e l'attivazione di analisi su richiesta, possono essere eseguite dalla riga di comando:

| Gruppo | Scenario | Comando |

|---|---|---|

| Configurazione | Attivare/disattivare la modalità passiva antivirus | mdatp config passive-mode --value [enabled/disabled] |

| Configurazione | Attivare/disattivare la protezione in tempo reale | mdatp config real-time-protection --value [enabled/disabled] |

| Configurazione | Attivare/disattivare la protezione cloud | mdatp config cloud --value [enabled/disabled] |

| Configurazione | Attivare/disattivare la diagnostica del prodotto | mdatp config cloud-diagnostic --value [enabled/disabled] |

| Configurazione | Attivare/disattivare l'invio automatico di campioni | mdatp config cloud-automatic-sample-submission --value [enabled/disabled] |

| Configurazione | Attivare/controllare/disattivare la protezione PUA | mdatp threat policy set --type potentially_unwanted_application -- action [block/audit/off |

| Configurazione | Aggiungere/rimuovere un'esclusione antivirus per un processo | mdatp exclusion process [add/remove] --path [path-to-process]O mdatp exclusion process [add\|remove] --name [process-name] |

| Configurazione | Aggiungere/rimuovere un'esclusione antivirus per un file | mdatp exclusion file [add/remove] --path [path-to-file] |

| Configurazione | Aggiungere/rimuovere un'esclusione antivirus per una directory | mdatp exclusion folder [add/remove] --path [path-to-directory] |

| Configurazione | Aggiungere/rimuovere un'esclusione antivirus per un'estensione di file | mdatp exclusion extension [add/remove] --name [extension] |

| Configurazione | Elencare tutte le esclusioni antivirus | mdatp exclusion list |

| Configurazione | Configurare il grado di parallelismo per le analisi su richiesta | mdatp config maximum-on-demand-scan-threads --value [numerical-value-between-1-and-64] |

| Configurazione | Attivare/disattivare le analisi dopo gli aggiornamenti dell'intelligence per la sicurezza | mdatp config scan-after-definition-update --value [enabled/disabled] |

| Configurazione | Attivare/disattivare l'analisi degli archivi (solo analisi su richiesta) | mdatp config scan-archives --value [enabled/disabled] |

| Configurazione | Attivare/disattivare il calcolo dell'hash dei file | mdatp config enable-file-hash-computation --value [enabled/disabled] |

| Protezione | Analizzare un percorso | mdatp scan custom --path [path] [--ignore-exclusions] |

| Protezione | Eseguire un'analisi rapida | mdatp scan quick |

| Protezione | Eseguire un'analisi completa | mdatp scan full |

| Protezione | Annullare un'analisi su richiesta in corso | mdatp scan cancel |

| Protezione | Richiedere un aggiornamento dell'intelligence per la sicurezza | mdatp definitions update |

| Configurazione | Aggiungere un nome di minaccia all'elenco consentito | mdatp threat allowed add --name [threat-name] |

| Configurazione | Rimuovere un nome di minaccia dall'elenco consentito | mdatp threat allowed remove --name [threat-name] |

| Configurazione | Elencare tutti i nomi di minaccia consentiti | mdatp threat allowed list |

| Cronologia protezione | Stampare la cronologia di protezione completa | mdatp threat list |

| Cronologia protezione | Ottenere i dettagli sulle minacce | mdatp threat get --id [threat-id] |

| Gestione della quarantena | Elencare tutti i file in quarantena | mdatp threat quarantine list |

| Gestione della quarantena | Rimuovere tutti i file dalla quarantena | mdatp threat quarantine remove-all |

| Gestione della quarantena | Aggiungere un file rilevato come minaccia alla quarantena | mdatp threat quarantine add --id [threat-id] |

| Gestione della quarantena | Rimuovere un file rilevato come minaccia dalla quarantena | mdatp threat quarantine remove --id [threat-id] |

| Gestione della quarantena | Ripristinare un file dalla quarantena. Disponibile in Defender per endpoint versione inferiore a 101.23092.0012. | mdatp threat quarantine restore --id [threat-id] --path [destination-folder] |

| Gestione della quarantena | Ripristinare un file dalla quarantena con l'ID minaccia. Disponibile in Defender per endpoint versione 101.23092.0012 o successiva. | mdatp threat restore threat-id --id [threat-id] --destination-path [destination-folder] |

| Gestione della quarantena | Ripristinare un file dalla quarantena con Threat Original Path. Disponibile in Defender per endpoint versione 101.23092.0012 o successiva. | mdatp threat restore threat-path --path [threat-original-path] --destination-path [destination-folder] |

| Configurazione della protezione di rete | Configurare il livello di imposizione di Protezione rete | mdatp config network-protection enforcement-level --value [Block/Audit/Disabled] |

| Gestione di Protezione rete | Verificare che la protezione di rete sia stata avviata correttamente | mdatp health --field network_protection_status |

| Gestione del controllo dei dispositivi | Controllo dispositivo è abilitato e qual è l'imposizione predefinita? | mdatp device-control policy preferences list |

| Gestione del controllo dei dispositivi | Quali criteri di controllo del dispositivo sono abilitati? | mdatp device-control policy rules list |

| Gestione del controllo dei dispositivi | Quali gruppi di criteri di Controllo dispositivi sono abilitati? | mdatp device-control policy groups list |

| Configurazione | Attivare/disattivare la prevenzione della perdita di dati | mdatp config data_loss_prevention --value [enabled/disabled] |

| Diagnostica | Modificare il livello di log | mdatp log level set --level [error/warning/info/verbose] |

| Diagnostica | Generare log di diagnostica | mdatp diagnostic create --path [directory] |

| Sanità | Controllare l'integrità del prodotto | mdatp health |

| Sanità | Verificare la presenza di un attributo di prodotto specifico | mdatp health --field [attribute: healthy/licensed/engine_version...] |

| EDR | Esclusioni elenco EDR (radice) | mdatp edr exclusion list [processes|paths|extensions|all] |

| EDR | Imposta/Rimuovi tag, supportato solo da GROUP | mdatp edr tag set --name GROUP --value [name] |

| EDR | Rimuovere il tag di gruppo dal dispositivo | mdatp edr tag remove --tag-name [name] |

| EDR | Aggiungere l'ID gruppo | mdatp edr group-ids --group-id [group] |

Come abilitare il completamento automatico

Per abilitare il completamento automatico in bash, eseguire il comando seguente e riavviare la sessione terminale:

echo "source /Applications/Microsoft\ Defender.app/Contents/Resources/Tools/mdatp_completion.bash" >> ~/.bash_profile

Per abilitare il completamento automatico in zsh:

Controllare se il completamento automatico è abilitato nel dispositivo:

cat ~/.zshrc | grep autoloadSe il comando precedente non produce alcun output, è possibile abilitare il completamento automatico usando il comando seguente:

echo "autoload -Uz compinit && compinit" >> ~/.zshrcEseguire i comandi seguenti per abilitare il completamento automatico per Microsoft Defender per endpoint in macOS e riavviare la sessione del terminale:

sudo mkdir -p /usr/local/share/zsh/site-functions sudo ln -svf "/Applications/Microsoft Defender.app/Contents/Resources/Tools/mdatp_completion.zsh" /usr/local/share/zsh/site-functions/_mdatp

Directory di quarantena Microsoft Defender per endpoint client

/Library/Application Support/Microsoft/Defender/quarantine/ contiene i file messi in quarantena da mdatp. I file sono denominati in base al valore di threat trackingId. I trackingId correnti vengono visualizzati con mdatp threat list.

Microsoft Defender per endpoint informazioni sul portale

Il blog Microsoft Defender per endpoint sulle funzionalità EDR per macOS è ora disponibile e fornisce indicazioni dettagliate su cosa aspettarsi.

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per