Eseguire la migrazione dei dispositivi per usare il metodo di connettività semplificato

Si applica a:

- Microsoft Defender per endpoint Piano 1

- Microsoft Defender per endpoint Piano 2

- Microsoft Defender XDR

Questo articolo descrive come eseguire la migrazione (riassegnazione) dei dispositivi di cui è stato eseguito l'onboarding in precedenza in Defender per endpoint per usare il metodo di connettività del dispositivo semplificato. Per altre informazioni sulla connettività semplificata, vedere Onboarding dei dispositivi con connettività semplificata. I dispositivi devono soddisfare i prerequisiti elencati in Connettività semplificata.

Nella maggior parte dei casi, l'offboarding completo del dispositivo non è necessario durante il reonboarding. È possibile eseguire il pacchetto di onboarding aggiornato e riavviare il dispositivo per passare alla connettività. Per informazioni dettagliate sui singoli sistemi operativi, vedere le informazioni seguenti.

Importante

Limitazioni e problemi noti:

- È stato rilevato un problema back-end relativo al popolamento della

ConnectivityTypecolonna nellaDeviceInfo tablericerca avanzata in modo che sia possibile tenere traccia dello stato di avanzamento della migrazione. L'obiettivo è risolvere il problema il prima possibile. - Per le migrazioni dei dispositivi (reonboarding): l'offboarding non è necessario per passare al metodo di connettività semplificato. Dopo l'esecuzione del pacchetto di onboarding aggiornato, è necessario un riavvio completo del dispositivo per i dispositivi Windows e un riavvio del servizio per macOS e Linux. Per altre informazioni, vedere i dettagli inclusi in questo articolo.

- Windows 10 versioni 1607, 1703, 1709 e 1803 non supportano il reonboarding. Eseguire prima l'offboard e quindi eseguire l'onboarding usando il pacchetto aggiornato. Queste versioni richiedono anche un elenco di URL più lungo.

- I dispositivi che eseguono l'agente MMA non sono supportati e devono continuare a usare il metodo di onboarding MMA.

Migrazione dei dispositivi tramite il metodo semplificato

Raccomandazione per la migrazione

Iniziare in piccolo. È consigliabile iniziare prima con un piccolo set di dispositivi. Applicare il BLOB di onboarding usando uno degli strumenti di distribuzione supportati, quindi monitorare la connettività. Se si usa un nuovo criterio di onboarding, per evitare conflitti assicurarsi di escludere il dispositivo da qualsiasi altro criterio di onboarding esistente.

Convalidare e monitorare. Dopo aver eseguito l'onboarding del piccolo set di dispositivi, verificare che l'onboarding dei dispositivi sia stato eseguito correttamente e che comunichi con il servizio.

Completare la migrazione. In questa fase, è possibile implementare gradualmente la migrazione a un set di dispositivi più grande. Per completare la migrazione, è possibile sostituire i criteri di onboarding precedenti e rimuovere gli URL precedenti dal dispositivo di rete.

Convalidare i prerequisiti del dispositivo prima di procedere con le migrazioni. Queste informazioni si basano sull'articolo precedente concentrandosi sulla migrazione dei dispositivi esistenti.

Per ricaricare i dispositivi, è necessario usare il pacchetto di onboarding semplificato. Per altre informazioni su come accedere al pacchetto, vedere Connettività semplificata.

A seconda del sistema operativo, le migrazioni potrebbero richiedere un riavvio del dispositivo o il riavvio del servizio dopo l'applicazione del pacchetto di onboarding:

Windows: riavviare il dispositivo

macOS: riavviare il dispositivo o riavviare il servizio Defender per endpoint eseguendo:

sudo launchctl unload /Library/LaunchDaemons/com.microsoft.fresno.plistsudo launchctl load /Library/LaunchDaemons/com.microsoft.fresno.plist

Linux: riavviare il servizio Defender per endpoint eseguendo:

sudo systemctl restart mdatp

La tabella seguente elenca le istruzioni di migrazione per gli strumenti di onboarding disponibili in base al sistema operativo del dispositivo.

Windows 10 e 11

Importante

Windows 10 versione 1607, 1703, 1709 e 1803 non supportano il reonboarding. Per eseguire la migrazione dei dispositivi esistenti, sarà necessario eseguire completamente l'offboarding e l'onboarding usando il pacchetto di onboarding semplificato.

Per informazioni generali sull'onboarding dei dispositivi client Windows, vedere Onboarding di Client Windows.

Verificare che i prerequisiti siano soddisfatti: prerequisiti per l'uso del metodo semplificato.

Script locale

Seguire le indicazioni in Script locale (fino a 10 dispositivi) usando il pacchetto di onboarding semplificato. Dopo aver completato i passaggi, è necessario riavviare il dispositivo per consentire il passaggio della connettività del dispositivo.

Criteri di gruppo

Seguire le indicazioni in Criteri di gruppo usando il pacchetto di onboarding semplificato. Dopo aver completato i passaggi, è necessario riavviare il dispositivo per consentire il passaggio della connettività del dispositivo.

Microsoft Intune

Seguire le indicazioni in Intune usando il pacchetto di onboarding semplificato. È possibile usare l'opzione "auto da connettore" ; tuttavia, questa opzione non riapplica automaticamente il pacchetto di onboarding. Create un nuovo criterio di onboarding e assegnare prima un gruppo di test. Dopo aver completato i passaggi, è necessario riavviare il dispositivo per consentire il passaggio della connettività del dispositivo.

Microsoft Configuration Manager

Seguire le indicazioni riportate in Configuration Manager.

VDI

Usare le indicazioni disponibili in Onboarding di dispositivi VDI (Virtual Desktop Infrastructure) non persistenti. Dopo aver completato i passaggi, è necessario riavviare il dispositivo per consentire il passaggio della connettività del dispositivo.

Verifica della connettività del dispositivo con un metodo semplificato per i dispositivi migrati

È possibile usare i metodi seguenti per verificare di aver connesso correttamente i dispositivi Windows:

- Analizzatore client

- Tracciamento con ricerca avanzata in Microsoft Defender XDR

- Tenere traccia in locale usando Visualizzatore eventi (per Windows)

- Eseguire test per confermare la connettività con Defender per Endpoint Services

- Controllo dell'editor del Registro di sistema

- Test di rilevamento di PowerShell

Per macOS e Linux, è possibile usare i metodi seguenti:

- Test di connettività MDATP

- Tracciamento con ricerca avanzata in Microsoft Defender XDR

- Eseguire test per confermare la connettività con Defender per Endpoint Services

Usare Defender per Endpoint Client Analyzer (Windows) per convalidare la connettività dopo l'onboarding per gli endpoint migrati

Dopo l'onboarding, eseguire l'analizzatore client MDE per verificare che il dispositivo si stia connettendo agli URL aggiornati appropriati.

Scaricare lo strumento Microsoft Defender per endpoint Analizzatore client in cui è in esecuzione il sensore Defender per endpoint.

È possibile seguire le stesse istruzioni riportate in Verificare la connettività client al servizio Microsoft Defender per endpoint. Lo script usa automaticamente il pacchetto di onboarding configurato nel dispositivo (dovrebbe essere una versione semplificata) per testare la connettività.

Verificare che la connettività venga stabilita con gli URL appropriati.

Tracciamento con ricerca avanzata in Microsoft Defender XDR

È possibile usare la ricerca avanzata nel portale di Microsoft Defender per visualizzare lo stato del tipo di connettività.

Queste informazioni sono disponibili nella tabella DeviceInfo nella colonna "ConnectivityType":

- Nome colonna: ConnectivityType

- Valori possibili:

<blank>, Streamlined, Standard - Tipo di dati: String

- Descrizione: Tipo di connettività dal dispositivo al cloud

Dopo aver eseguito la migrazione di un dispositivo per usare il metodo semplificato e aver stabilito una comunicazione corretta con il comando EDR & canale di controllo, il valore viene rappresentato come "Semplificato".

Se si sposta di nuovo il dispositivo al metodo normale, il valore è "standard".

Per i dispositivi che non hanno ancora tentato il reonboarding, il valore rimane vuoto.

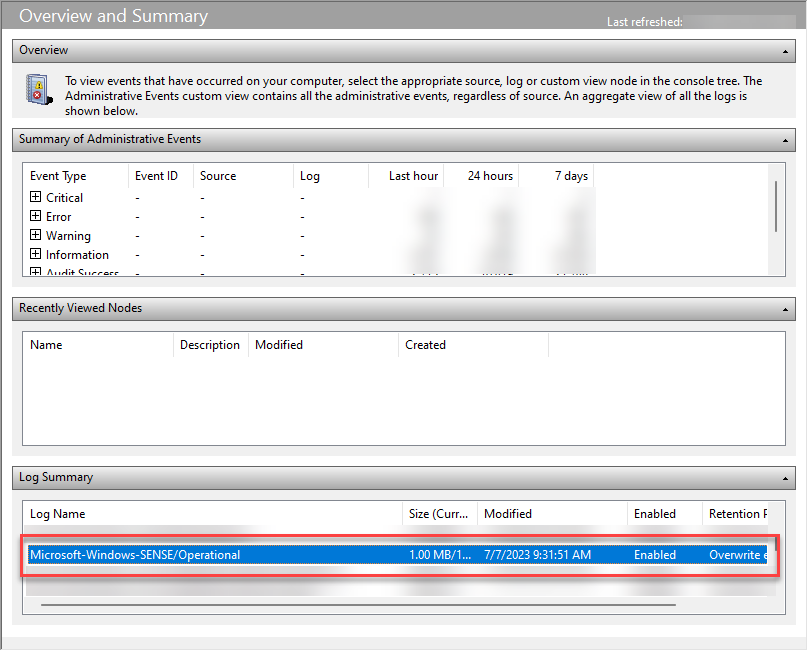

Rilevamento in locale in un dispositivo tramite Windows Visualizzatore eventi

È possibile usare il log operativo SENSE di Windows Visualizzatore eventi per convalidare in locale le connessioni con il nuovo approccio semplificato. L'ID evento SENSE 4 tiene traccia delle connessioni EDR riuscite.

Aprire il registro eventi del servizio Defender per endpoint seguendo questa procedura:

Nel menu Windows selezionare Start, quindi digitare Visualizzatore eventi. Selezionare quindi Visualizzatore eventi.

Nell'elenco dei log, in Riepilogo log scorrere verso il basso fino a visualizzare Microsoft-Windows-SENSE/Operational. Fare doppio clic sull'elemento per aprire il log.

È anche possibile accedere al log espandendoi log>di applicazioni e servizi Microsoft>Windows>SENSE e selezionare Operativo.

L'ID evento 4 tiene traccia delle connessioni riuscite con Il comando di Defender per endpoint & canale di controllo. Verificare l'esito positivo delle connessioni con l'URL aggiornato. Ad esempio:

Contacted server 6 times, all succeeded, URI: <region>.<geo>.endpoint.security.microsoft.com. <EventData> <Data Name="UInt1">6</Data> <Data Name="Message1">https://<region>.<geo>.endpoint.security.microsoft.com> </EventData>Il messaggio 1 contiene l'URL contattato. Verificare che l'evento includa l'URL semplificato (endpoint.security.microsoft, com).

L'ID evento 5 tiene traccia degli errori, se applicabile.

Nota

SENSE è il nome interno usato per fare riferimento al sensore comportamentale che alimenta Microsoft Defender per endpoint.

Gli eventi registrati dal servizio verranno visualizzati nel log.

Per altre informazioni, vedere Esaminare gli eventi e gli errori usando Visualizzatore eventi.

Eseguire test per confermare la connettività con Defender per Endpoint Services

Dopo aver eseguito l'onboarding del dispositivo in Defender per endpoint, verificare che continui a essere visualizzato in Inventario dispositivi. DeviceID deve rimanere lo stesso.

Controllare la scheda Sequenza temporale pagina dispositivo per verificare che gli eventi vengano trasmessi dal dispositivo.

Risposta in tempo reale

Assicurarsi che Live Response funzioni sul dispositivo di test. Seguire le istruzioni in Analizzare le entità nei dispositivi usando la risposta in tempo reale.

Assicurarsi di eseguire un paio di comandi di base dopo la connessione per confermare la connettività (ad esempio cd, processi, connessione).

Indagine e reazione automatizzate

Assicurarsi che l'analisi e la risposta automatizzate funzionino nel dispositivo di test: configurare le funzionalità di analisi e risposta automatizzate.

Per i lab di test del runtime di integrazione automatica, passare a Microsoft Defender XDR>Evaluations & Tutorials Tutorials>& Simulations> **Esercitazioni >sull'analisi automatizzata.

Protezione fornita dal cloud

Aprire un prompt dei comandi come amministratore.

Fare clic con il pulsante destro del mouse sull'elemento nel menu Start, scegliere Esegui come amministratore e quindi selezionare Sì al prompt delle autorizzazioni.

Usare l'argomento seguente con l'utilità da riga di comando antivirus Microsoft Defender (mpcmdrun.exe) per verificare che la rete possa comunicare con il servizio cloud antivirus Microsoft Defender:

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -ValidateMapsConnection

Nota

Questo comando funzionerà solo su Windows 10, versione 1703 o successiva o Windows 11. Per altre informazioni, vedere Gestire Microsoft Defender Antivirus con lo strumento da riga di comando mpcmdrun.exe.

Blocco di test al primo rilevamento

Seguire le istruzioni nella dimostrazione Microsoft Defender per endpoint Block at First Sight (BAFS).

Testare SmartScreen

Seguire le istruzioni in Microsoft Defender Demo SmartScreen (msft.net).

Test di rilevamento di PowerShell

Nel dispositivo Windows creare una cartella:

C:\test-MDATP-test.Aprire il prompt dei comandi come amministratore.

Nella finestra del prompt dei comandi eseguire il comando di PowerShell seguente:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Dopo l'esecuzione del comando, la finestra del prompt dei comandi viene chiusa automaticamente. In caso di esito positivo, il test di rilevamento viene contrassegnato come completato.

Per macOS e Linux, è possibile usare i metodi seguenti:

- Test di connettività MDATP

- Tracciamento con ricerca avanzata in Microsoft Defender XDR

- Eseguire test per confermare la connettività con Defender per Endpoint Services

Test di connettività MDATP (macOS e Linux)

Eseguire mdatp health -details features per confermare simplified_connectivity: "enabled".

Eseguire mdatp health -details edr per verificare che edr_partner_geo_location sia disponibile. Il valore deve essere GW_<geo> dove "geo" è la posizione geografica del tenant.

Eseguire il test di connettività mdatp. Verificare che sia presente il modello di URL semplificato. È consigliabile prevederne due per '\storage', uno per '\mdav', uno per '\xplat' e uno per '/packages'.

Ad esempio: https:mdav.us.endpoint.security.microsoft/com/storage

Tracciamento con ricerca avanzata in Microsoft Defender XDR

Seguire le stesse istruzioni di Windows.

Usare Defender per Endpoint Client Analyzer (multipiattaforma) per convalidare la connettività per gli endpoint appena migrati

Scaricare ed eseguire l'analizzatore client per macOS o Linux. Per altre informazioni, vedere Scaricare ed eseguire l'analizzatore client.

Eseguire

mdeclientanalyzer.cmd -o <path to cmd file>dall'interno della cartella MDEClientAnalyzer. Il comando usa i parametri del pacchetto di onboarding per testare la connettività.Eseguire

mdeclientanalyzer.cmd -g <GW_US, GW_UK, GW_EU>(dove il parametro è di GW_US, GW_EU, GW_UK). GW si riferisce all'opzione semplificata. Eseguire con l'area geografica del tenant applicabile.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per