Intraprendere azioni di risposta su un dispositivo

Si applica a:

Importante

Alcune informazioni in questo articolo fanno riferimento alle caratteristiche di un prodotto prima del rilascio, che possono essere modificate sostanzialmente prima della distribuzione al pubblico. Microsoft non fornisce alcuna garanzia, esplicita o implicita, in relazione alle informazioni contenute in questo documento.

Rispondere rapidamente agli attacchi rilevati isolando i dispositivi o raccogliendo un pacchetto di indagine. Dopo aver eseguita un'azione sui dispositivi, è possibile controllare i dettagli dell'attività nel Centro notifiche.

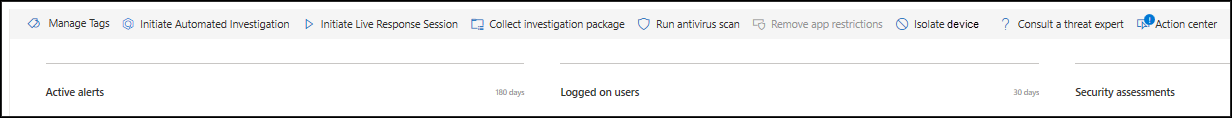

Le azioni di risposta vengono eseguite nella parte superiore di una pagina specifica del dispositivo e includono:

- Gestire i tag

- Avviare un'indagine automatizzata

- Avviare una sessione di risposta dinamica

- Raccolta di un pacchetto di indagini

- Analisi dei virus

- Limitare l'esecuzione dell'app

- Isolamento i dispositivi

- Contenere il dispositivo

- Consultare un esperto di minacce

- Centro notifiche

Importante

Defender per endpoint piano 1 include solo le seguenti azioni di risposta manuale:

- Analisi dei virus

- Isolamento i dispositivi

- Arrestare e mettere in quarantena un file

- Aggiungere un indicatore per bloccare o consentire un file.

Microsoft Defender for Business al momento non include l'azione "Arresta e metti in quarantena un file".

La sottoscrizione deve includere Defender per endpoint piano 2 per avere tutte le azioni di risposta descritte in questo articolo.

È possibile trovare le pagine del dispositivo da una delle visualizzazioni seguenti:

- Coda degli avvisi: selezionare il nome del dispositivo accanto all'icona del dispositivo dalla coda degli avvisi.

- Elenco dispositivi : selezionare l'intestazione del nome del dispositivo dall'elenco dei dispositivi.

- Casella di ricerca: selezionare Dispositivo dal menu a discesa e inserire il nome del dispositivo.

Importante

Per informazioni sulla disponibilità e sul supporto per ogni azione di risposta, vedere i requisiti del sistema operativo supportati/minimi disponibili in ogni funzionalità.

Gestire i tag

Aggiungere o gestire tag per creare un'affiliazione di gruppo logico. I tag del dispositivo supportano la mappatura corretta della rete, consentendo di collegare tag diversi per acquisire il contesto e consentire la creazione di elenchi dinamici come parte di un incidente.

Per altre informazioni sull'assegnazione di tag ai dispositivi, vedere Create e gestire i tag del dispositivo.

Avviare un'indagine automatizzata

Se necessario, è possibile avviare una nuova indagine automatizzata per utilizzo generico nel dispositivo. Durante l'esecuzione di un'indagine, qualsiasi altro avviso generato dal dispositivo verrà aggiunto a un'indagine automatizzata in corso fino al completamento dell'indagine. Inoltre, se la stessa minaccia viene rilevata in altri dispositivi, tali dispositivi vengono aggiunti all'indagine.

Per altre informazioni sulle indagini automatizzate, vedere Panoramica delle indagini automatizzate.

Avviare la sessione di risposta in tempo reale

La risposta dinamica è una funzionalità che consente l'accesso istantaneo a un dispositivo tramite una connessione shell remota. In questo modo è possibile eseguire indagini approfondite e intraprendere azioni di risposta immediata per contenere tempestivamente le minacce identificate in tempo reale.

La risposta dinamica è progettata per migliorare le indagini consentendo di raccogliere dati forensi, eseguire script, inviare entità sospette per l'analisi, correggere le minacce e cercare in modo proattivo le minacce emergenti.

Per altre informazioni sulla risposta in tempo reale, vedere Analizzare le entità nei dispositivi usando la risposta in tempo reale.

Raccogliere il pacchetto di indagine dai dispositivi

Come parte del processo di indagine o risposta, è possibile raccogliere un pacchetto di indagine da un dispositivo. Raccogliendo il pacchetto di indagine, è possibile identificare lo stato corrente del dispositivo e comprendere ulteriormente gli strumenti e le tecniche usate dall'utente malintenzionato.

Per scaricare il pacchetto (file ZIP) e analizzare gli eventi che si sono verificati in un dispositivo:

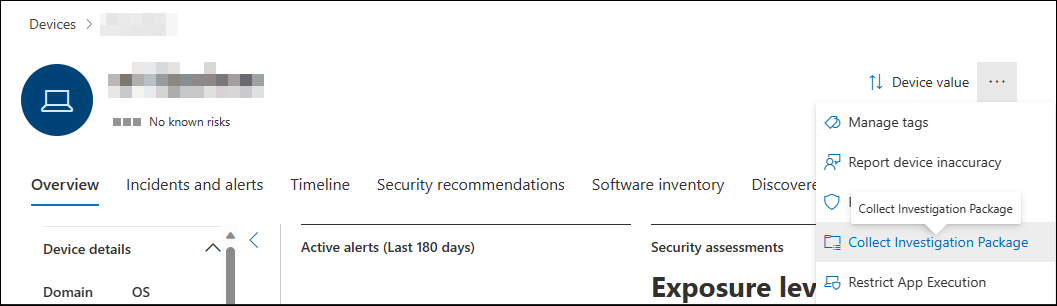

Selezionare Raccogli pacchetto di indagine dalla riga delle azioni di risposta nella parte superiore della pagina del dispositivo.

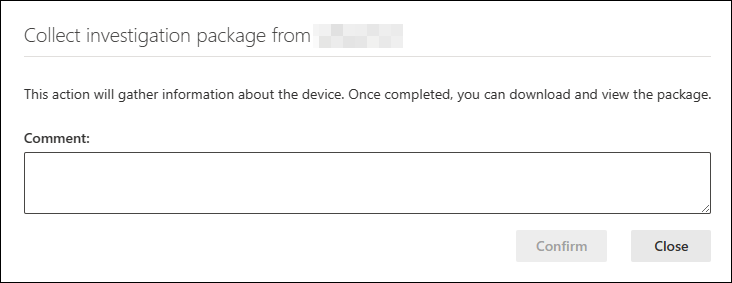

Specificare nella casella di testo il motivo per cui si vuole eseguire questa azione. Selezionare Conferma.

Download del file ZIP.

Passaggi alternativi:

Selezionare Raccogli pacchetto di indagine nella sezione azioni di risposta della pagina del dispositivo.

Aggiungere commenti e selezionare Conferma.

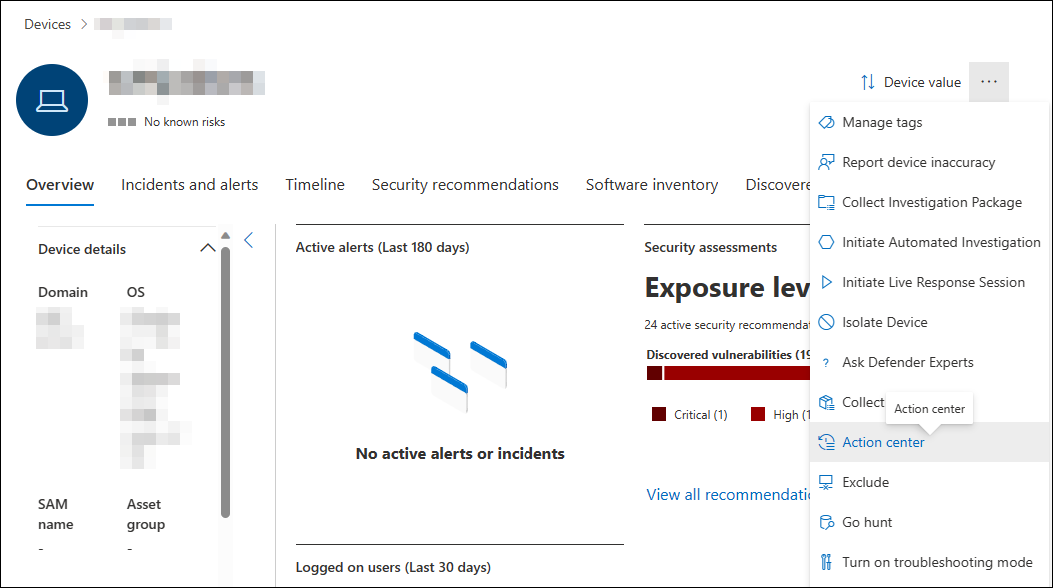

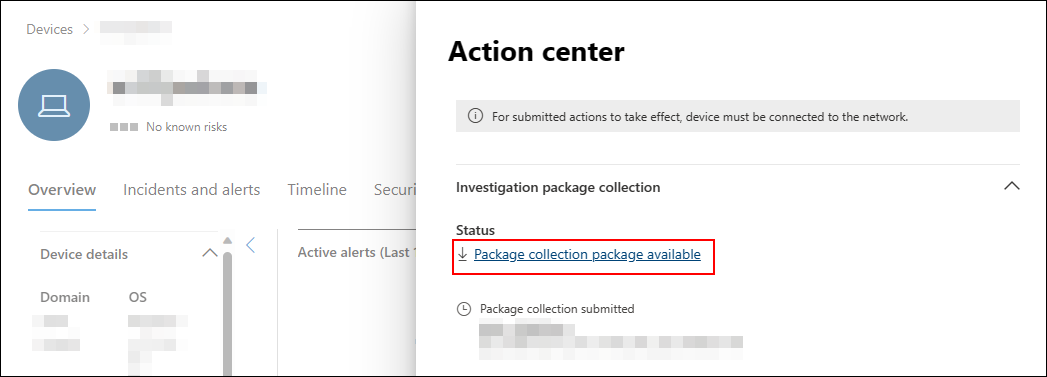

Selezionare Centro notifiche nella sezione azioni di risposta della pagina del dispositivo.

Fare clic sul pacchetto raccolta pacchetti disponibile per scaricare il pacchetto della raccolta.

Per i dispositivi Windows, il pacchetto contiene le cartelle seguenti:

Cartella Descrizione Autoruns Contiene un set di file che rappresentano ognuno il contenuto del Registro di sistema di un punto di ingresso di avvio automatico noto (ASEP) per identificare la persistenza dell'utente malintenzionato nel dispositivo. NOTA: Se la chiave del Registro di sistema non viene trovata, il file conterrà il messaggio seguente: "ERROR: The system was unable to find the specified registry key or value".Programmi installati Questo file .CSV contiene l'elenco dei programmi installati che consentono di identificare gli elementi attualmente installati nel dispositivo. Per altre informazioni, vedere Win32_Product classe . Connessioni di rete Questa cartella contiene un set di punti dati correlati alle informazioni di connettività che consentono di identificare la connettività agli URL sospetti, l'infrastruttura di comando e controllo dell'utente malintenzionato (C&C), qualsiasi spostamento laterale o connessioni remote. - ActiveNetConnections.txt: visualizza le statistiche del protocollo e le connessioni di rete TCP/IP correnti. Consente di cercare connettività sospetta eseguita da un processo.

- Arp.txt: visualizza le tabelle della cache ARP (Address Resolution Protocol) correnti per tutte le interfacce. La cache ARP può rivelare altri host in una rete che sono stati compromessi o sistemi sospetti nella rete che potrebbero essere stati usati per eseguire un attacco interno.

- DnsCache.txt: visualizza il contenuto della cache del resolver client DNS, che include entrambe le voci precaricate dal file Hosts locale e tutti i record di risorse ottenuti di recente per le query sui nomi risolte dal computer. Ciò può essere utile per identificare connessioni sospette.

- IpConfig.txt: visualizza la configurazione TCP/IP completa per tutte le schede. Le schede possono rappresentare interfacce fisiche, ad esempio schede di rete installate o interfacce logiche, ad esempio connessioni remote.

- FirewallExecutionLog.txt e pfirewall.log

NOTA: Il file pfirewall.log deve esistere in %windir%\system32\logfiles\firewall\pfirewall.log, quindi verrà incluso nel pacchetto di indagine. Per altre informazioni sulla creazione del file di log del firewall, vedere Configurare il firewall Windows Defender con il log di sicurezza avanzataFile di prelettura I file prefetch di Windows sono progettati per velocizzare il processo di avvio dell'applicazione. Può essere usato per tenere traccia di tutti i file usati di recente nel sistema e trovare tracce per le applicazioni che potrebbero essere state eliminate, ma che possono comunque essere trovate nell'elenco dei file di prelettura. - Cartella prelettura: contiene una copia dei file di prelettura da

%SystemRoot%\Prefetch. NOTA: è consigliabile scaricare un visualizzatore di file di prelettura per visualizzare i file di prelettura. - PrefetchFilesList.txt: contiene l'elenco di tutti i file copiati che possono essere usati per tenere traccia di eventuali errori di copia nella cartella di prelettura.

Processi Contiene un file .CSV che elenca i processi in esecuzione e consente di identificare i processi correnti in esecuzione nel dispositivo. Questo può essere utile quando si identifica un processo sospetto e il relativo stato. Attività pianificate Contiene un file .CSV che elenca le attività pianificate, che può essere usato per identificare le routine eseguite automaticamente in un dispositivo scelto per cercare codice sospetto impostato per l'esecuzione automatica. Registro eventi di sicurezza Contiene il registro eventi di sicurezza, che contiene i record dell'attività di accesso o disconnessione o altri eventi correlati alla sicurezza specificati dai criteri di controllo del sistema. NOTA: Aprire il file del registro eventi usando il Visualizzatore eventi.Servizi Contiene un file .CSV che elenca i servizi e i relativi stati. Sessioni SMB (Windows Server Message Block) Elenchi accesso condiviso a file, stampanti e porte seriali e comunicazioni varie tra nodi di una rete. In questo modo è possibile identificare l'esfiltrazione o lo spostamento laterale dei dati. Contiene i file per SMBInboundSessions e SMBOutboundSession.

NOTA: Se non sono presenti sessioni (in ingresso o in uscita), si otterrà un file di testo che indica che non sono state trovate sessioni SMB.Informazioni di sistema Contiene un file SystemInformation.txt che elenca le informazioni di sistema, ad esempio la versione del sistema operativo e le schede di rete. Directory temporanee Contiene un set di file di testo che elenca i file che si trovano in %Temp% per ogni utente del sistema. Questo può aiutare a tenere traccia dei file sospetti che un utente malintenzionato potrebbe aver eliminato nel sistema.

NOTA: Se il file contiene il messaggio seguente: "Il sistema non riesce a trovare il percorso specificato", significa che non esiste alcuna directory temporanea per l'utente e potrebbe essere dovuto al fatto che l'utente non ha eseguito l'accesso al sistema.Utenti e gruppi Fornisce un elenco di file che rappresentano ognuno un gruppo e i relativi membri. WdSupportLogs Fornisce le MpCmdRunLog.txt e MPSupportFiles.cab NOTA: Questa cartella verrà creata solo in Windows 10 versione 1709 o successiva con l'aggiornamento cumulativo di febbraio 2020 o più recente installato:CollectionSummaryReport.xls Questo file è un riepilogo della raccolta di pacchetti di analisi, contiene l'elenco dei punti dati, il comando usato per estrarre i dati, lo stato di esecuzione e il codice di errore in caso di errore. È possibile usare questo report per tenere traccia se il pacchetto include tutti i dati previsti e identificare se si sono verificati errori. I pacchetti di raccolta per i dispositivi macOS e Linux contengono quanto segue:

Oggetto macOS Linux Applicazioni Elenco di tutte le applicazioni installate Non supportato Volume disco - Quantità di spazio disponibile

- Elenco di tutti i volumi di dischi montati

- Elenco di tutte le partizioni

- Quantità di spazio disponibile

- Elenco di tutti i volumi di dischi montati

- Elenco di tutte le partizioni

File Elenco di tutti i file aperti con i processi corrispondenti che usano questi file Elenco di tutti i file aperti con i processi corrispondenti che usano questi file Cronologia Cronologia shell Non supportato Moduli kernel Tutti i moduli caricati Non supportato Connessioni di rete - Connessioni attive

- Connessioni in ascolto attive

- Tabella ARP

- Regole del firewall

- Configurazione dell'interfaccia

- Impostazioni proxy

- Impostazioni VPN

- Connessioni attive

- Connessioni in ascolto attive

- Tabella ARP

- Regole del firewall

- Elenco IP

- Impostazioni proxy

Processi Elenco di tutti i processi in esecuzione Elenco di tutti i processi in esecuzione Servizi e attività pianificate - Certificati

- Profili di configurazione

- Informazioni sull'hardware

- Dettagli cpu

- Informazioni sull'hardware

- Informazioni sul sistema operativo

Informazioni di sicurezza del sistema - Informazioni sull'integrità EFI (Extensible Firmware Interface)

- Stato del firewall

- Informazioni sullo strumento di rimozione malware (MRT)

- Stato SIP (System Integrity Protection)

Non supportato Utenti e gruppi - Cronologia di accesso

- Sudoers

- Cronologia di accesso

- Sudoers

Eseguire Microsoft Defender'analisi antivirus nei dispositivi

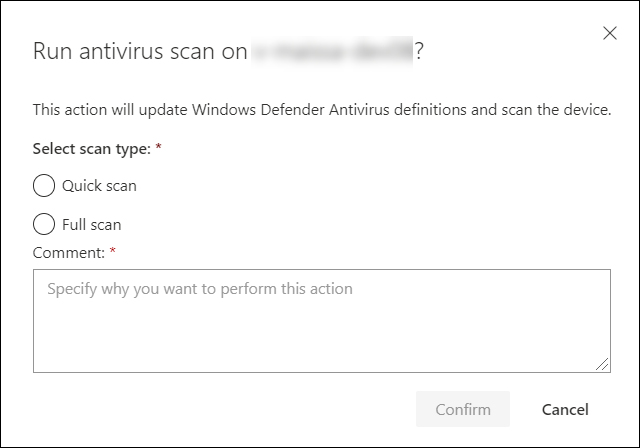

Come parte del processo di indagine o risposta, è possibile avviare in remoto un'analisi antivirus per identificare e correggere il malware che potrebbe essere presente in un dispositivo compromesso.

Importante

- Questa azione è supportata per macOS e Linux per la versione client 101.98.84 e successive. È anche possibile usare la risposta dinamica per eseguire l'azione. Per altre informazioni sulla risposta in tempo reale, vedere Analizzare le entità nei dispositivi usando la risposta in tempo reale

- Un'analisi antivirus Microsoft Defender può essere eseguita insieme ad altre soluzioni antivirus, indipendentemente dal fatto che Microsoft Defender Antivirus sia o meno la soluzione antivirus attiva. Microsoft Defender antivirus può essere in modalità passiva. Per altre informazioni, vedere Microsoft Defender Compatibilità dell'antivirus.

Selezionare Esegui analisi antivirus, selezionare il tipo di analisi che si vuole eseguire (rapido o completo) e aggiungere un commento prima di confermare l'analisi.

Il Centro notifiche mostrerà le informazioni di analisi e la sequenza temporale del dispositivo includerà un nuovo evento, che riflette l'invio di un'azione di analisi nel dispositivo. Microsoft Defender gli avvisi antivirus rifletteranno eventuali rilevamenti visualizzati durante l'analisi.

Nota

Quando si attiva un'analisi usando l'azione di risposta di Defender per endpoint, Microsoft Defender valore "ScanAvgCPULoadFactor" dell'antivirus si applica ancora e limita l'impatto della CPU dell'analisi. Se ScanAvgCPULoadFactor non è configurato, il valore predefinito è un limite del 50% di carico massimo della CPU durante un'analisi. Per altre informazioni, vedere configure-advanced-scan-types-microsoft-defender-antivirus.

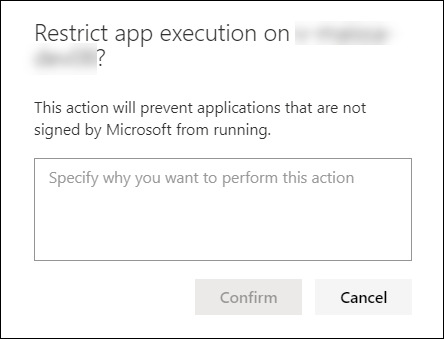

Limitare l'esecuzione dell'app

Oltre a contenere un attacco arrestando i processi dannosi, è anche possibile bloccare un dispositivo e impedire l'esecuzione di successivi tentativi di programmi potenzialmente dannosi.

Importante

- Questa azione è disponibile per i dispositivi in Windows 10, versione 1709 o successiva, Windows 11 e Windows Server 2019 o versioni successive.

- Questa funzionalità è disponibile se l'organizzazione usa Microsoft Defender Antivirus.

- Questa azione deve soddisfare i Windows Defender formati di criteri di integrità del codice di Controllo applicazioni e i requisiti di firma. Per altre informazioni, vedere Formati e firma dei criteri di integrità del codice.

Per limitare l'esecuzione di un'applicazione, vengono applicati criteri di integrità del codice che consentono l'esecuzione dei file solo se firmati da un certificato rilasciato da Microsoft. Questo metodo di restrizione può impedire a un utente malintenzionato di controllare i dispositivi compromessi ed eseguire altre attività dannose.

Nota

Sarà possibile invertire la restrizione dell'esecuzione delle applicazioni in qualsiasi momento. Il pulsante nella pagina del dispositivo cambia per dire Rimuovi restrizioni dell'app e quindi esegui gli stessi passaggi della limitazione dell'esecuzione dell'app.

Dopo aver selezionato Limita l'esecuzione dell'app nella pagina del dispositivo, digitare un commento e selezionare Conferma. Il Centro notifiche mostrerà le informazioni di analisi e la sequenza temporale del dispositivo includerà un nuovo evento.

Notifica sull'utente del dispositivo

Quando un'app è limitata, viene visualizzata la notifica seguente per informare l'utente che l'esecuzione di un'app è limitata:

Nota

La notifica non è disponibile in Windows Server 2016 e Windows Server 2012 R2.

Isolare i dispositivi dalla rete

A seconda della gravità dell'attacco e della sensibilità del dispositivo, è possibile isolare il dispositivo dalla rete. Questa azione consente di impedire all'utente malintenzionato di controllare il dispositivo compromesso ed eseguire altre attività, ad esempio l'esfiltrazione dei dati e lo spostamento laterale.

Importante

- L'isolamento dei dispositivi dalla rete è supportato per macOS per la versione client 101.98.84 e successive. È anche possibile usare la risposta dinamica per eseguire l'azione. Per altre informazioni sulla risposta in tempo reale, vedere Analizzare le entità nei dispositivi usando la risposta in tempo reale

- L'isolamento completo è disponibile per i dispositivi che eseguono Windows 11, Windows 10, versione 1703 o successiva, Windows Server 2022, Windows Server 2019, Windows Server 2016 e Windows Server 2012 R2.

- È possibile usare la funzionalità di isolamento del dispositivo in tutti i Microsoft Defender per endpoint supportati in Linux elencati in Requisiti di sistema. Assicurarsi che siano abilitati i prerequisiti seguenti: iptables, ip6tables e kernel Linux con CONFIG_NETFILTER, CONFID_IP_NF_IPTABLES e CONFIG_IP_NF_MATCH_OWNER.

- L'isolamento selettivo è disponibile per i dispositivi che eseguono Windows 10, versione 1709 o successiva e Windows 11.

- Quando si isola un dispositivo, sono consentiti solo determinati processi e destinazioni. Pertanto, i dispositivi che si trovano dietro un tunnel VPN completo non saranno in grado di raggiungere il servizio cloud Microsoft Defender per endpoint dopo l'isolamento del dispositivo. È consigliabile usare una VPN di split tunneling per Microsoft Defender per endpoint e Microsoft Defender traffico correlato alla protezione basata sul cloud antivirus.

- La funzionalità supporta la connessione VPN.

- È necessario disporre di almeno una delle autorizzazioni del ruolo seguenti: "Azioni correttive attive". Per altre informazioni, vedere Create e gestire i ruoli.

- È necessario avere accesso al dispositivo in base alle impostazioni del gruppo di dispositivi. Per altre informazioni, vedere Create e gestire i gruppi di dispositivi.

- L'esclusione per l'isolamento di macOS e Linux non è supportata.

- Un dispositivo isolato viene rimosso dall'isolamento quando un amministratore modifica o aggiunge una nuova regola iptable al dispositivo isolato.

- L'isolamento di un server in esecuzione in Microsoft Hyper-V blocca il traffico di rete verso tutte le macchine virtuali figlio del server.

Questa funzionalità di isolamento del dispositivo disconnette il dispositivo compromesso dalla rete mantenendo al tempo stesso la connettività al servizio Defender per endpoint, che continua a monitorare il dispositivo.

In Windows 10 versione 1709 o successiva, si avrà un maggiore controllo sul livello di isolamento della rete. È anche possibile scegliere di abilitare La connettività di Outlook, Microsoft Teams e Skype for Business ,ad esempio "Isolamento selettivo".

Nota

Sarà possibile riconnettere il dispositivo alla rete in qualsiasi momento. Il pulsante nella pagina del dispositivo cambia per dire Rilascio dall'isolamento e quindi si esegue la stessa procedura dell'isolamento del dispositivo.

Dopo aver selezionato Isola dispositivo nella pagina del dispositivo, digitare un commento e selezionare Conferma. Il Centro notifiche mostrerà le informazioni di analisi e la sequenza temporale del dispositivo includerà un nuovo evento.

Nota

Il dispositivo rimarrà connesso al servizio Defender per endpoint anche se è isolato dalla rete. Se si è scelto di abilitare Outlook e Skype for Business comunicazione, sarà possibile comunicare all'utente mentre il dispositivo è isolato. L'isolamento selettivo funziona solo nelle versioni classiche di Outlook e Microsoft Teams.

Rilasciare forzatamente il dispositivo dall'isolamento

La funzionalità di isolamento del dispositivo è uno strumento prezioso per proteggere i dispositivi dalle minacce esterne. Tuttavia, esistono istanze in cui i dispositivi isolati non rispondono.

È disponibile uno script scaricabile per queste istanze che è possibile eseguire per rilasciare forzatamente i dispositivi dall'isolamento. Lo script è disponibile tramite un collegamento nell'interfaccia utente.

Nota

- Gli amministratori e gestire le impostazioni di sicurezza nelle autorizzazioni del Centro sicurezza possono rilasciare forzatamente i dispositivi dall'isolamento.

- Lo script è valido solo per il dispositivo specifico.

- Lo script scadrà tra tre giorni.

Per rilasciare forzatamente il dispositivo dall'isolamento:

- Nella pagina del dispositivo selezionare Scarica script per forzare il rilascio di un dispositivo dall'isolamento dal menu azione.

- Nella procedura guidata a destra selezionare Scarica script.

Requisiti minimi

I requisiti minimi per la funzionalità "rilascio forzato del dispositivo dall'isolamento" sono:

- Supporta solo Windows

- Sono supportate le versioni di Windows seguenti:

- Windows 10 21H2 e 22H2 con KB KB5023773

- Windows 11 versione 21H2, tutte le edizioni con KB5023774

- Windows 11 versione 22H2, tutte le edizioni con KB5023778

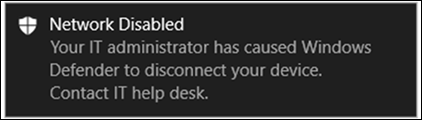

Notifica sull'utente del dispositivo

Quando un dispositivo viene isolato, viene visualizzata la notifica seguente per informare l'utente che il dispositivo è isolato dalla rete:

Nota

La notifica non è disponibile nelle piattaforme non Windows.

Contenere i dispositivi dalla rete

Dopo aver identificato un dispositivo non gestito compromesso o potenzialmente compromesso, è possibile che si voglia contenere tale dispositivo dalla rete. Quando si contiene un dispositivo qualsiasi Microsoft Defender per endpoint dispositivo su cui è stato eseguito l'onboarding bloccherà le comunicazioni in ingresso e in uscita con tale dispositivo. Questa azione consente di evitare che i dispositivi adiacenti vengano compromessi mentre l'analista delle operazioni di sicurezza individua, identifica e corregge la minaccia nel dispositivo compromesso.

Nota

Il blocco delle comunicazioni in ingresso e in uscita con un dispositivo "indipendente" è supportato nei dispositivi Microsoft Defender per endpoint Windows 10 e Windows Server 2019+ di cui è stato eseguito l'onboarding.

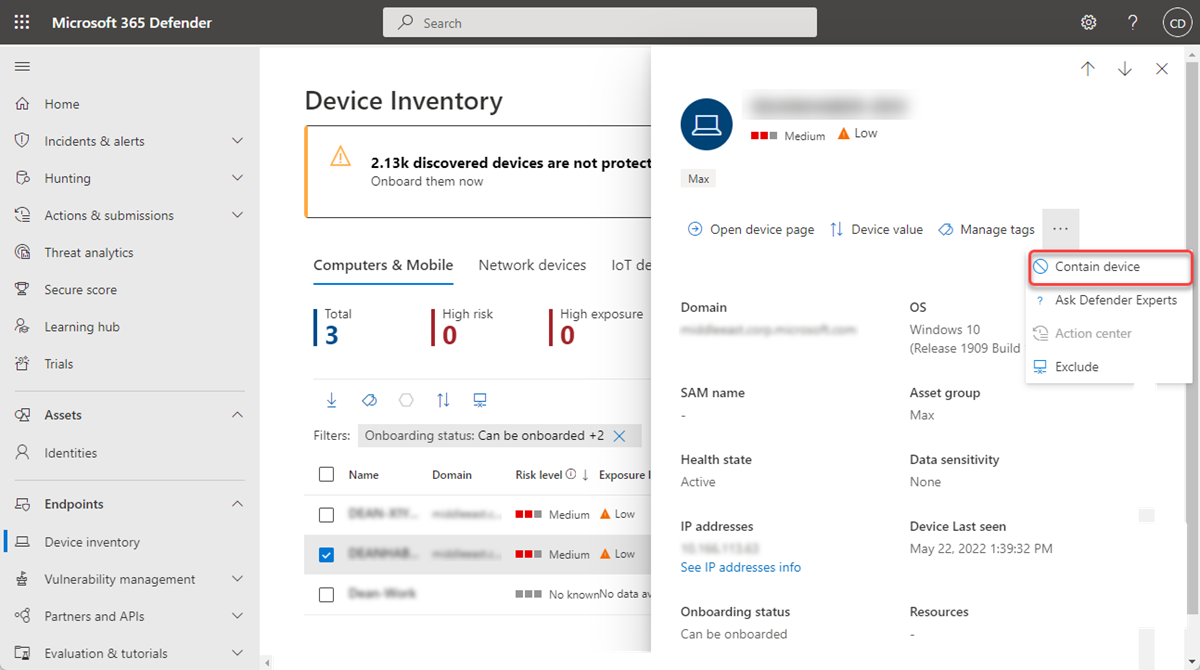

Come contenere un dispositivo

Passare alla pagina Inventario dispositivi e selezionare il dispositivo da contenere.

Selezionare Contenere il dispositivo dal menu azioni nel riquadro a comparsa del dispositivo.

Nella finestra popup del dispositivo di contenimento digitare un commento e selezionare Conferma.

Contenere un dispositivo dalla pagina del dispositivo

Un dispositivo può essere contenuto anche dalla pagina del dispositivo selezionando Contain device dalla barra delle azioni:

Nota

I dettagli su un dispositivo appena contenuto possono richiedere fino a 5 minuti per raggiungere Microsoft Defender per endpoint dispositivi caricati.

Importante

- Se un dispositivo indipendente cambia l'indirizzo IP, tutti i dispositivi Microsoft Defender per endpoint caricati lo riconosceranno e inizieranno a bloccare le comunicazioni con il nuovo indirizzo IP. L'indirizzo IP originale non verrà più bloccato (potrebbero essere necessari fino a 5 minuti per visualizzare queste modifiche).

- Nei casi in cui l'IP del dispositivo contenuto viene usato da un altro dispositivo in rete, verrà visualizzato un avviso durante la memorizzazione del dispositivo, con un collegamento alla ricerca avanzata (con una query prepopolato). Ciò fornirà visibilità agli altri dispositivi che usano lo stesso IP per prendere una decisione consapevole se si vuole continuare a contenere il dispositivo.

- Nei casi in cui il dispositivo indipendente è un dispositivo di rete, verrà visualizzato un avviso con un messaggio che indica che ciò potrebbe causare problemi di connettività di rete, ad esempio contenente un router che funge da gateway predefinito. A questo punto, sarà possibile scegliere se contenere o meno il dispositivo.

Dopo aver contenuto un dispositivo, se il comportamento non è quello previsto, verificare che il servizio BFE (Base Filtering Engine) sia abilitato nei dispositivi di onboarding di Defender per endpoint.

Arrestare il contenitore di un dispositivo

Sarà possibile interrompere il contenitore di un dispositivo in qualsiasi momento.

Selezionare il dispositivo dall'inventario del dispositivo o aprire la pagina del dispositivo.

Selezionare Release from containment (Rilascia da contenimento) dal menu azione. Questa azione consente di ripristinare la connessione del dispositivo alla rete.

Contenere l'utente dalla rete

Quando un'identità nella rete potrebbe essere compromessa, è necessario impedire a tale identità di accedere alla rete e a endpoint diversi. Defender per endpoint può "contenere" un'identità, bloccandola dall'accesso e contribuendo a prevenire gli attacchi, in particolare ransomware. Quando un'identità è contenuta, qualsiasi dispositivo supportato Microsoft Defender per endpoint onboarding bloccherà il traffico in ingresso in protocolli specifici correlati agli attacchi (accessi di rete, RPC, SMB, RDP), terminerà le sessioni remote in corso e logocherà le connessioni RDP esistenti (termina la sessione stessa includendo tutti i relativi processi correlati), abilitando al tempo stesso il traffico legittimo. Questa azione può contribuire in modo significativo a ridurre l'impatto di un attacco. Quando un'identità è contenuta, gli analisti delle operazioni di sicurezza hanno tempo aggiuntivo per individuare, identificare e correggere la minaccia all'identità compromessa.

Nota

Il blocco delle comunicazioni in ingresso con un utente "indipendente" è supportato nei dispositivi Microsoft Defender per endpoint Windows 10 e 11 caricati (Sense versione 8740 e successive), dispositivi Windows Server 2019+ e Windows Server 2012R2 e 2016 con l'agente moderno.

Come contenere un utente

Attualmente, gli utenti che contengono sono disponibili solo automaticamente usando l'interruzione automatica degli attacchi. Quando Microsoft rileva che un utente viene compromesso, viene impostato automaticamente un criterio "Contain User".

Visualizzare l'oggetto contenente le azioni dell'utente

Dopo aver contenuto un utente, è possibile visualizzare l'azione in questa visualizzazione Cronologia del Centro notifiche. Qui è possibile vedere quando si è verificata l'azione e quali utenti dell'organizzazione sono contenuti:

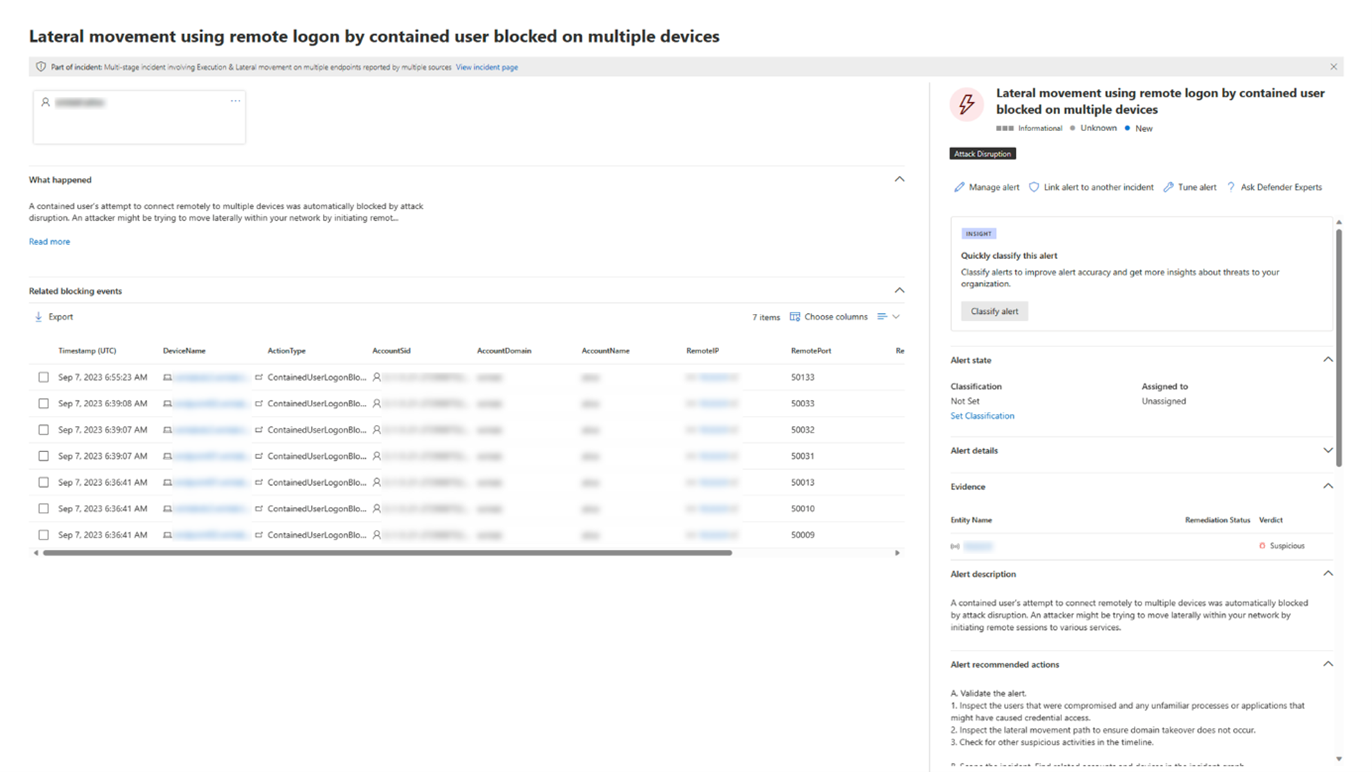

Inoltre, dopo che un'identità è considerata "contenuta", tale utente verrà bloccato da Defender per endpoint e non potrà eseguire alcun movimento laterale dannoso o crittografia remota su o su qualsiasi dispositivo di onboarding supportato di Defender for Endpoint. Questi blocchi verranno visualizzati come avvisi per consentire di visualizzare rapidamente i dispositivi a cui l'utente compromesso ha tentato l'accesso e le potenziali tecniche di attacco:

Annulla contengono azioni utente

È possibile rilasciare i blocchi e il contenimento di un utente in qualsiasi momento:

- Selezionare l'azione Conteri utente nel Centro notifiche. Nel riquadro laterale selezionare Annulla

- Selezionare l'utente dall'inventario utente, dal riquadro laterale della pagina Eventi imprevisti o dal riquadro lato avviso e selezionare Annulla

Questa azione consente di ripristinare la connessione dell'utente alla rete.

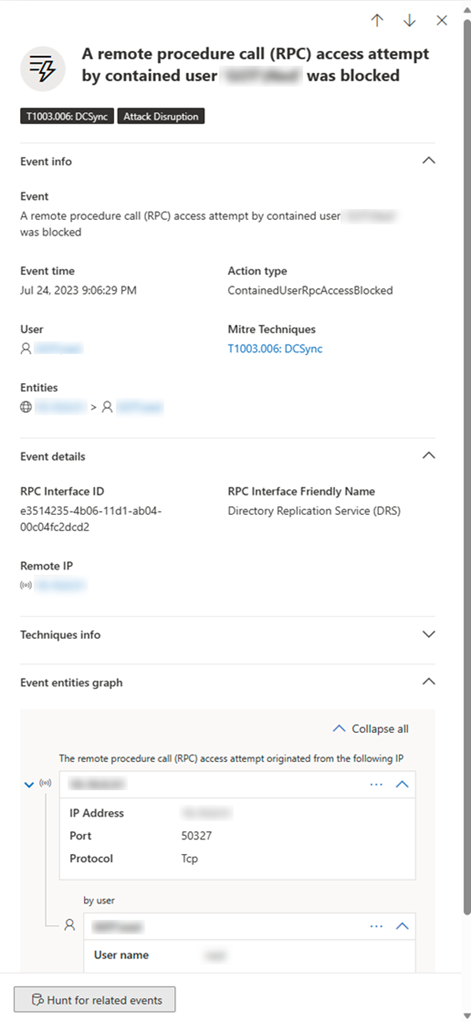

Funzionalità di indagine con Contain User

Dopo aver contenuto un utente, è possibile analizzare la potenziale minaccia visualizzando le azioni bloccate dall'utente compromesso. Nella visualizzazione Sequenza temporale del dispositivo è possibile visualizzare informazioni su eventi specifici, tra cui la granularità del protocollo e dell'interfaccia e la tecnica MITRE pertinente associata.

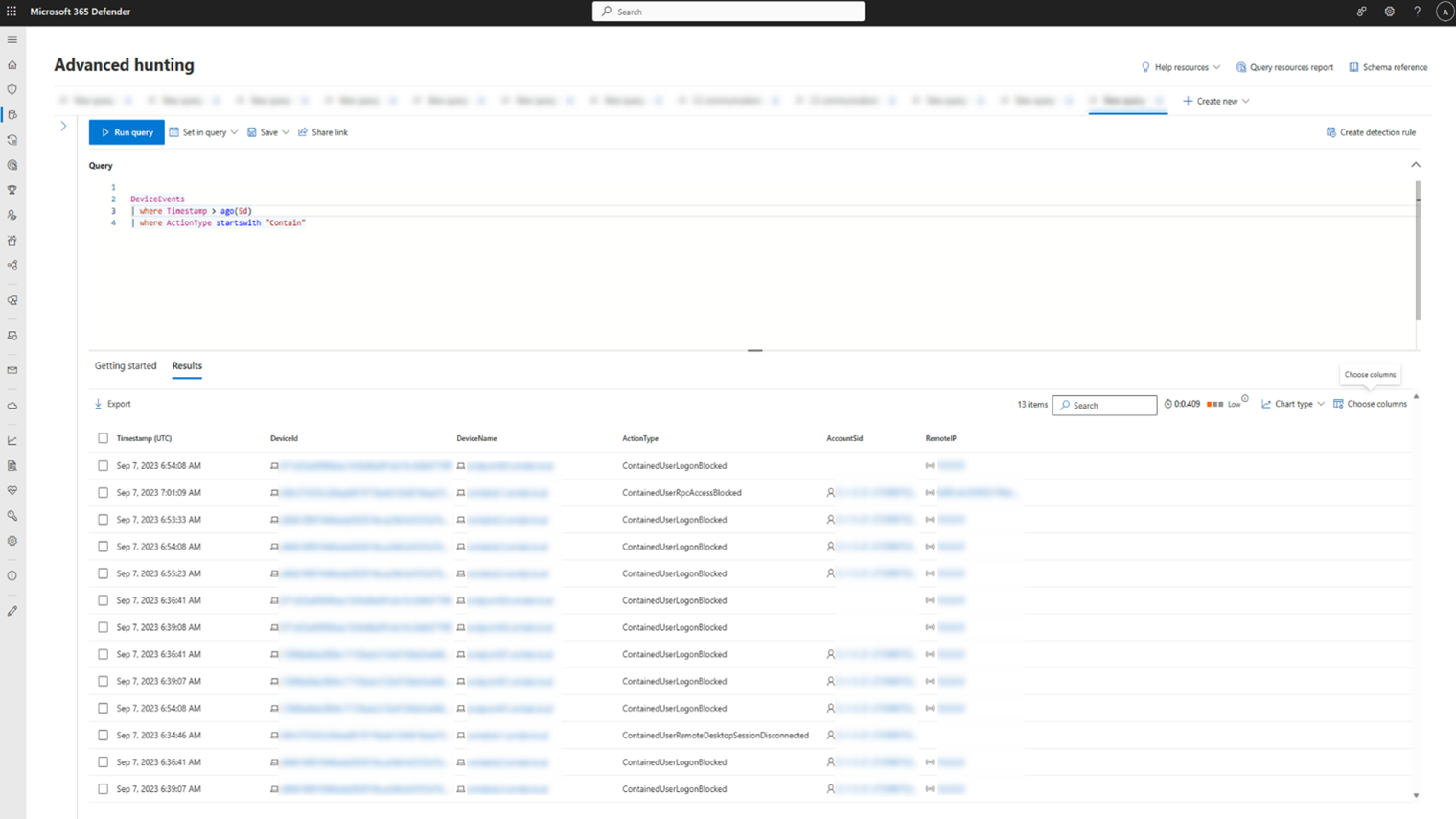

È anche possibile espandere l'analisi usando Ricerca avanzata. Cercare qualsiasi tipo di azione che inizia con "Contain" nella tabella "DeviceEvents". È quindi possibile visualizzare tutti i diversi singoli eventi di blocco in relazione a Contain User nel tenant, approfondire il contesto di ogni blocco ed estrarre le diverse entità e tecniche associate a tali eventi.

Consultare un esperto di minacce

È possibile consultare un esperto di minacce Microsoft per altre informazioni dettagliate su un dispositivo potenzialmente compromesso o già compromesso. Microsoft Threat Experts può essere attivata direttamente dall'interno del Microsoft Defender XDR per una risposta tempestiva e accurata. Gli esperti forniscono informazioni dettagliate non solo su un dispositivo potenzialmente compromesso, ma anche per comprendere meglio le minacce complesse, le notifiche di attacco mirate che si ottengono o se sono necessarie altre informazioni sugli avvisi o un contesto di intelligence sulle minacce visualizzato nel dashboard del portale.

Per informazioni dettagliate, vedere Consultare microsoft threat expert .

Controllare i dettagli delle attività nel Centro operativo

Il Centro notifiche fornisce informazioni sulle azioni eseguite su un dispositivo o un file. Sarà possibile visualizzare i dettagli seguenti:

- Raccolta di pacchetti di analisi

- Analisi antivirus

- Restrizione dell'app

- Isolamento del dispositivo

Vengono visualizzati anche tutti gli altri dettagli correlati, ad esempio la data/ora di invio, l'invio dell'utente e se l'azione ha avuto esito positivo o negativo.

Vedere anche

- Intraprendere azioni di risposta su un file

- Azioni di risposta manuale nel piano 1 Microsoft Defender per endpoint

- Imprecisione del report

Consiglio

Per saperne di più, Engage con la community Microsoft Security nella community tech: Microsoft Defender per endpoint Tech Community.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per