Proteggere gli endpoint con Zero Trust

![]()

Background

L'azienda moderna ha un'incredibile diversità di endpoint che accedono ai dati. Non tutti gli endpoint sono gestiti o di proprietà dell'organizzazione, causando configurazioni dei dispositivi e livelli di patch software diversi. Ciò crea una superficie di attacco massiccia e, se non risolto, l'accesso ai dati di lavoro da endpoint non attendibili può diventare facilmente il collegamento più debole nella strategia di sicurezza Zero Trust .

Zero Trust si basa sul principio "never trust, always verify", (mai fidarsi, verificare sempre). Per quanto riguarda gli endpoint, questo significa verificare sempre tutti gli endpoint. Ciò include non solo i dispositivi di terzisti, partner e utenti guest, ma anche le app e i dispositivi usati dai dipendenti per accedere ai dati aziendali, indipendentemente da chi è il proprietario.

In un approccio Zero Trust vengono applicati gli stessi criteri di sicurezza, a prescindere dal fatto che il dispositivo sia di proprietà aziendale o personale tramite il modello Bring Your Own Device (BYOD) e indipendentemente dal fatto che il dispositivo sia completamente gestito dall'IT o che siano protetti solo dati e app. I criteri si applicano a tutti gli endpoint, che siano PC, Mac, smartphone, tablet, indossabili o dispositivi IoT, ovunque siano connessi, sia alla rete aziendale sicura, alla banda larga a casa o a Internet pubblico.

Soprattutto, l'integrità e l'affidabilità delle app eseguite su tali endpoint influiscono sul comportamento di sicurezza. È necessario impedire la perdita di dati aziendali ad app o servizi non attendibili o sconosciuti, accidentalmente o tramite finalità dannose.

Esistono alcune regole chiave per proteggere i dispositivi e gli endpoint in un modello Zero Trust:

I criteri di sicurezza Zero Trust vengono applicati centralmente tramite il cloud e coprono la sicurezza degli endpoint, la configurazione dei dispositivi, la protezione delle app, la conformità dei dispositivi e il comportamento di rischio.

La piattaforma e le app eseguite nei dispositivi vengono sottoposte a provisioning sicuro, configurate correttamente e mantenute aggiornate.

È disponibile una risposta automatica e richiesta di contenere l'accesso ai dati aziendali all'interno delle app in caso di compromissione della sicurezza.

Il sistema di controllo di accesso garantisce che tutti i controlli dei criteri siano attivi prima dell'accesso ai dati.

Obiettivi della distribuzione Zero Trust per i dispositivi

Prima che la maggior parte delle organizzazioni inizi il percorso Zero Trust, la sicurezza degli endpoint viene configurata come segue:

-

Gli endpoint sono aggiunti a un dominio e gestiti con soluzioni come Oggetti Criteri di gruppo o Configuration Manager. Queste sono ottime opzioni, ma non sfruttano i CSP moderni di Windows 10 o richiedono un'appliance gateway di gestione cloud separata per i dispositivi basati sul cloud.

-

Gli endpoint devono trovarsi in una rete aziendale per accedere ai dati. Ciò potrebbe significare che i dispositivi devono essere fisicamente in loco per accedere alla rete aziendale o che richiedono l'accesso VPN, aumentando il rischio che un dispositivo compromesso possa accedere a risorse aziendali sensibili.

|

Quando si implementa un framework Zero Trust end-to-end per la protezione degli endpoint, è consigliabile concentrarsi prima di tutto su questi obiettivi iniziali della distribuzione: |

|

|

|

Gli endpoint vengono registrati con provider di identità cloud. Per monitorare la sicurezza e il rischio in più endpoint usati da una persona, è necessaria visibilità in tutti i dispositivi e i punti di accesso che possono accedere alle risorse. II.L'accesso viene concesso solo a endpoint e app gestiti dal cloud e conformi. Impostare le regole di conformità per assicurarsi che i dispositivi soddisfino i requisiti minimi di sicurezza prima che venga concesso l'accesso. Impostare anche le regole di correzione per i dispositivi non conformi in modo che le persone sappiano come risolvere il problema. III.I criteri di prevenzione della perdita dei dati (DLP) vengono applicati per i dispositivi aziendali e BYOD. Controllare le operazioni che l'utente può eseguire con i dati dopo l'accesso. Ad esempio, limitare il salvataggio dei file in posizioni non attendibili (ad esempio il disco locale) o limitare la condivisione tramite copia-incolla con un'app di comunicazione consumer o un'app di chat per proteggere i dati. |

|

Dopo averli raggiunti, concentrarsi su questi ulteriori obiettivi della distribuzione: |

|

|

|

IV.Il rilevamento delle minacce degli endpoint viene usato per monitorare il rischio del dispositivo. Usare un singolo riquadro di vetro per gestire tutti gli endpoint in modo coerente e usare un sistema SIEM per instradare i log degli endpoint e le transazioni in modo da ottenere meno avvisi, ma interattivi. Il controllo V.Access viene controllato in caso di rischio di endpoint sia per i dispositivi aziendali che per BYOD. Integrare i dati di Microsoft Defender per endpoint o di altri fornitori di Mobile Threat Defense (MTD), come origine delle informazioni per i criteri di conformità dei dispositivi e le regole di accesso condizionale del dispositivo. Il rischio per il dispositivo influirà quindi direttamente sulle risorse che potranno essere accessibili da parte dell'utente di tale dispositivo. |

Guida alla distribuzione di Endpoint Zero Trust

Questa guida illustra i passaggi necessari per proteggere i dispositivi seguendo i principi di un framework di sicurezza Zero Trust.

|

|

Obiettivi iniziali della distribuzione |

I. Gli endpoint vengono registrati con provider di identità cloud

Per limitare l'esposizione ai rischi, è necessario monitorare ogni endpoint per assicurarsi che ogni endpoint disponga di un'identità attendibile, che vengano applicati criteri di sicurezza e che il livello di rischio per elementi come malware o esfiltrazione di dati sia stato misurato, corretto o ritenuto accettabile.

Dopo la registrazione di un dispositivo, gli utenti possono accedere alle risorse limitate dell'organizzazione usando il nome utente e la password aziendali per accedere (o Windows Hello for Business).

Registrare i dispositivi aziendali con Microsoft Entra ID

Seguire questa procedura:

Nuovi dispositivi Windows 10

Avviare il nuovo dispositivo e avviare il processo di configurazione guidata (out-of-box-experience).

Nella schermata Accedi con Microsoft digitare l'indirizzo di posta elettronica dell'account aziendale o dell'istituto di istruzione.

Nella schermata Immetti la password digitare la password.

Nel dispositivo mobile approvare il dispositivo in modo che possa accedere all'account.

Completare il processo di Configurazione guidata, incluse le impostazioni per la privacy e la configurazione di Windows Hello (se necessario).

Il dispositivo risulta ora aggiunto alla rete dell'organizzazione.

Dispositivi Windows 10 esistenti

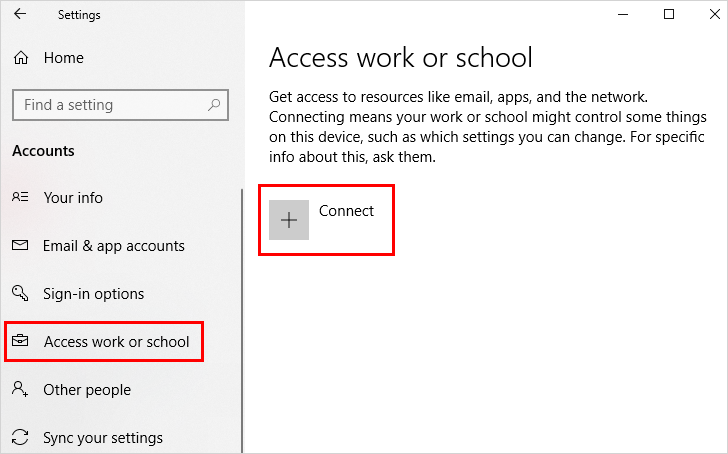

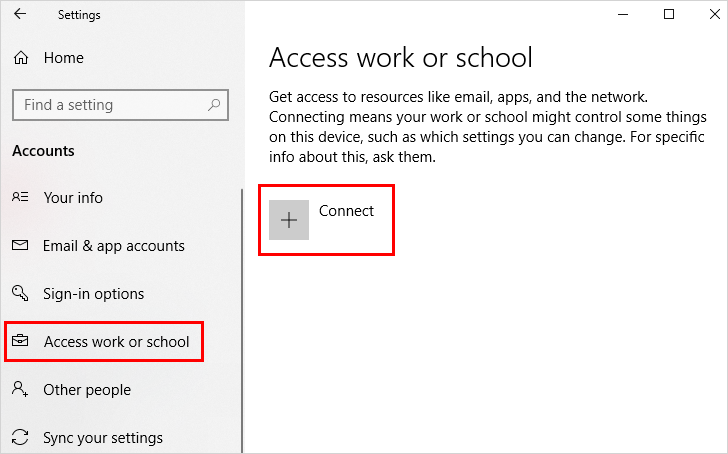

Aprire Impostazioni e quindi selezionare Account.

Selezionare Accedi all'azienda o all'istituto di istruzione e quindi selezionare Connetti.

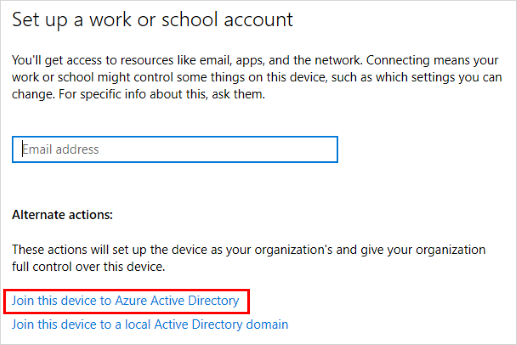

Nella schermata Configura un account aziendale o dell'istituto di istruzione selezionare Aggiungi questo dispositivo all'ID Microsoft Entra.

Nella schermata Esegui l'accesso digitare l'indirizzo di posta elettronica (ad esempio, alain@contoso.com) e quindi selezionare Avanti.

Nella schermata Immetti la password digitare la password e quindi fare clic su Accedi.

Nel dispositivo mobile approvare il dispositivo in modo che possa accedere all'account.

Nella schermata Verifica che questa sia la tua organizzazione controllare le informazioni per assicurarsi che siano corrette e quindi selezionare Aggiungi.

Nella schermata Configurazione completata fare clic su Fine.

Registrare dispositivi Windows personali con Microsoft Entra ID

Seguire questa procedura:

Aprire Impostazioni e quindi selezionare Account.

Selezionare Accedi all'azienda o all'istituto di istruzione e quindi selezionare Connetti nella schermata Accedi all'azienda o all'istituto di istruzione.

Nella schermata Aggiungi un account aziendale o dell'istituto di istruzione digitare l'indirizzo di posta elettronica per l'account aziendale o dell'istituto di istruzione e quindi selezionare Avanti. Ad esempio: alain@contoso.com.

Accedere all'account aziendale o dell'istituto di istruzione e quindi selezionare Accedi.

Completare il resto del processo di registrazione, inclusi l'approvazione della richiesta di verifica dell'identità (se si usa la verifica in due passaggi) e la configurazione di Windows Hello (se necessario).

Abilitare e configurare Windows Hello for Business

Per consentire agli utenti un metodo di accesso alternativo che sostituisce una password, ad esempio PIN, autenticazione biometrica o lettore di impronte digitali, abilitare Windows Hello for Business nei dispositivi Windows 10 degli utenti.

Le azioni di Microsoft Intune e Microsoft Entra seguenti vengono completate nell'interfaccia di amministrazione di Microsoft Endpoint Manager:

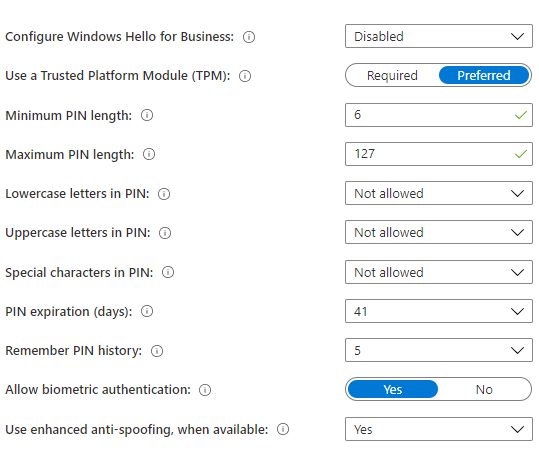

Per iniziare, creare un criterio di registrazione di Windows Hello for Business in Microsoft Intune.

Passare a Registrazione > dispositivi > Registrazione dispositivi Registrazione dispositivi > Windows Registrazione > Windows Hello for Business.

Selezionare una delle opzioni seguenti per Configurare Windows Hello for Business:

Disabilitati. Se non si vuole usare Windows Hello for Business, selezionare questa impostazione. Se disabilitato, gli utenti non possono effettuare il provisioning di Windows Hello for Business ad eccezione dei telefoni cellulari aggiunti a Microsoft Entra in cui potrebbe essere necessario il provisioning.

Abilitati. Selezionare questa impostazione se si desidera configurare le impostazioni di Windows Hello for Business. Quando si seleziona Abilitato, le impostazioni aggiuntive per Windows Hello diventano visibili.

Non è configurato. Selezionare questa impostazione se non si vuole usare Intune per controllare le impostazioni di Windows Hello for Business. Le impostazioni esistenti di Windows Hello for Business nei dispositivi Windows 10 non vengono modificate. Tutte le altre impostazioni nel riquadro non sono disponibili.

Se è stata selezionata l'opzione Abilitato, configurare le impostazioni necessarie applicate a tutti i dispositivi Windows 10 registrati e ai dispositivi mobili Windows 10.

Usare un modulo TPM (Trusted Platform Module). Un chip TPM offre un livello aggiuntivo di sicurezza dei dati. Scegli uno dei seguenti valori:

Obbligatorio. Solo i dispositivi con un TPM accessibile possono effettuare il provisioning di Windows Hello for Business.

Preferito. I dispositivi tentano prima di tutto di usare un TPM. Se questa opzione non è disponibile, può usare la crittografia software.

Impostare una lunghezza minima del PIN e la lunghezza massima del PIN. In questo modo i dispositivi vengono configurati in modo da usare le lunghezze minime e massime del PIN specificate per garantire l'accesso sicuro. La lunghezza predefinita del PIN è di sei caratteri, ma è possibile applicare una lunghezza minima di quattro caratteri. La lunghezza massima del PIN è di 127 caratteri.

Impostare una scadenza del PIN (giorni). È consigliabile specificare un periodo di scadenza per un PIN, dopo il quale gli utenti devono modificarlo. L'impostazione predefinita è 41 giorni.

Ricordare la cronologia del PIN. Limita il riutilizzo dei PIN usati in precedenza. Per impostazione predefinita, gli ultimi 5 PIN non possono essere riutilizzati.

Usa anti-spoofing avanzato, se disponibile. Questa configurazione viene configurata quando le funzionalità anti-spoofing di Windows Hello vengono usate nei dispositivi che lo supportano. Ad esempio, il rilevamento di una fotografia di un viso invece di un viso reale.

Consentire l'accesso tramite telefono. Se questa opzione è impostata su Sì, gli utenti possono usare un passaporto remoto per fungere da dispositivo complementare portatile per l'autenticazione del computer desktop. Il computer desktop deve essere aggiunto a Microsoft Entra e il dispositivo complementare deve essere configurato con un PIN di Windows Hello for Business.

Dopo aver configurato queste impostazioni, selezionare Salva.

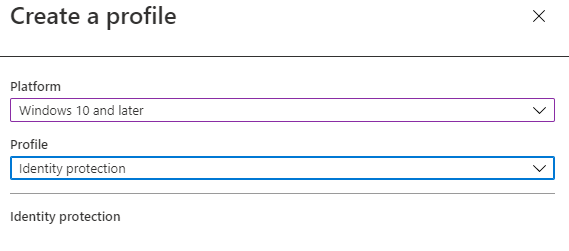

Dopo aver configurato le impostazioni che si applicano a tutti i dispositivi Windows 10 registrati e ai dispositivi mobili Windows 10, configurare i profili di Windows Hello for Business Identity Protection per personalizzare le impostazioni di sicurezza di Windows Hello for Business per dispositivi utente finali specifici.

Selezionare Dispositivi > Profili > di configurazione Crea profilo > Windows 10 e versioni successive > di Identity Protection.

Configurare Windows Hello for Business. Scegliere come configurare Windows Hello for Business.

Lunghezza minima del PIN.

Lettere minuscole nel PIN.

Lettere maiuscole nel PIN.

Caratteri speciali nel PIN.

Scadenza PIN (giorni).

Ricordare la cronologia del PIN.

Abilitare il ripristino del PIN. Consente all'utente di usare il servizio di ripristino PIN di Windows Hello for Business.

Usare un modulo TPM (Trusted Platform Module). Un chip TPM offre un livello aggiuntivo di sicurezza dei dati.

Consentire l'autenticazione biometrica. Abilita l'autenticazione biometrica, ad esempio il riconoscimento facciale o l'impronta digitale, come alternativa a un PIN per Windows Hello for Business. Gli utenti devono comunque configurare un PIN nel caso in cui l'autenticazione biometrica non riesca.

Usa anti-spoofing avanzato, se disponibile. Configura quando le funzionalità anti-spoofing di Windows Hello vengono usate nei dispositivi che lo supportano (ad esempio, rilevando una fotografia di un viso invece di un viso reale).

Usare le chiavi di sicurezza per l'accesso. Questa impostazione è disponibile per i dispositivi che eseguono Windows 10 versione 1903 o successiva. Usarlo per gestire il supporto per l'uso delle chiavi di sicurezza di Windows Hello per l'accesso.

Infine, è possibile creare criteri aggiuntivi di restrizione dei dispositivi per bloccare ulteriormente i dispositivi di proprietà dell'azienda.

Suggerimento

Informazioni sull'implementazione di una strategia end-to-end identity Zero.

II. L'accesso viene concesso solo agli endpoint e alle app conformi al cloud

Dopo aver ottenuto le identità per tutti gli endpoint che accedono alle risorse aziendali e prima di concedere l'accesso, si vuole assicurarsi che soddisfino i requisiti minimi di sicurezza impostati dall'organizzazione.

Dopo aver stabilito i criteri di conformità per controllare l'accesso delle risorse aziendali a endpoint attendibili e applicazioni mobili e desktop, tutti gli utenti possono accedere ai dati aziendali nei dispositivi mobili e viene installata una versione minima o massima del sistema operativo in tutti i dispositivi. I dispositivi non sono jail-broken o rooted.

Inoltre, impostare regole di correzione per i dispositivi non conformi, ad esempio bloccando un dispositivo non conforme o offrendo all'utente un periodo di tolleranza per ottenere la conformità.

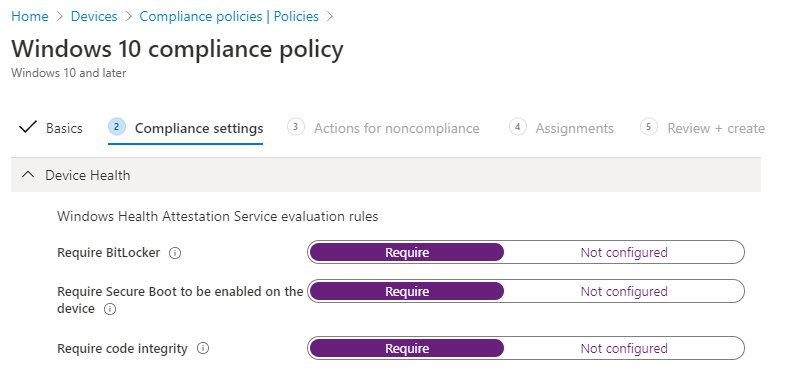

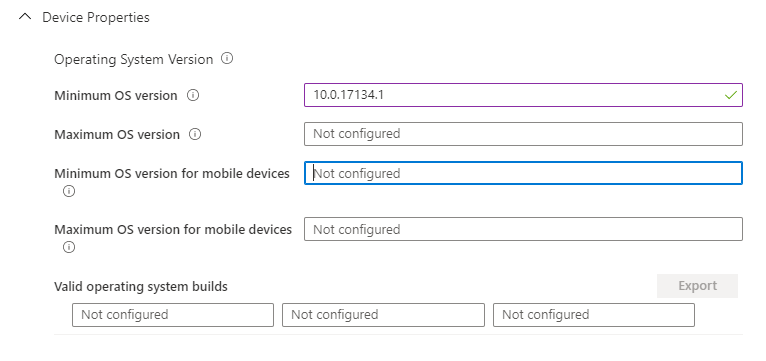

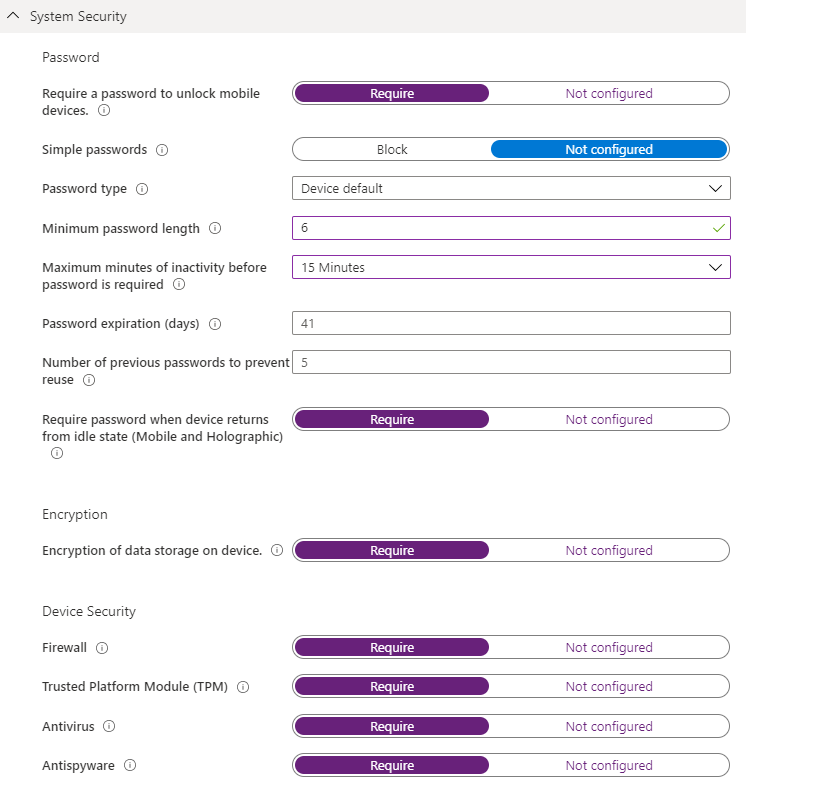

Creare criteri di conformità con Microsoft Intune (tutte le piattaforme)

Per creare un criterio di conformità, seguire questa procedura:

Selezionare Criteri di conformità >> dei dispositivi > Crea criteri.

Selezionare una piattaforma per questo criterio (Windows 10 usato per esempio di seguito).

Selezionare la configurazione desiderata di Integrità del dispositivo.

Configurare le proprietà minime o massime del dispositivo.

Configurare la conformità di Configuration Manager. Ciò richiede che tutte le valutazioni di conformità in Configuration Manager siano conformi ed è applicabile solo per i dispositivi Windows 10 in comana. Tutti i dispositivi solo Intune restituiranno N/D.

Configurare Impostazioni di sicurezza del sistema.

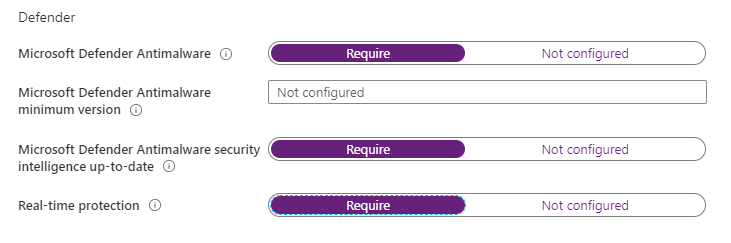

Configurare Microsoft Defender Antimalware.

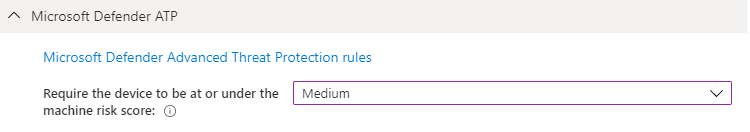

Configurare il punteggio di rischio del computer Microsoft Defender per endpoint necessario.

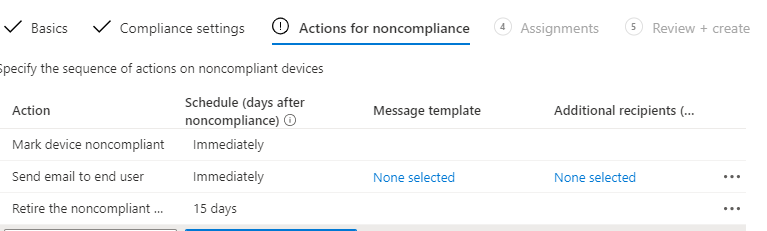

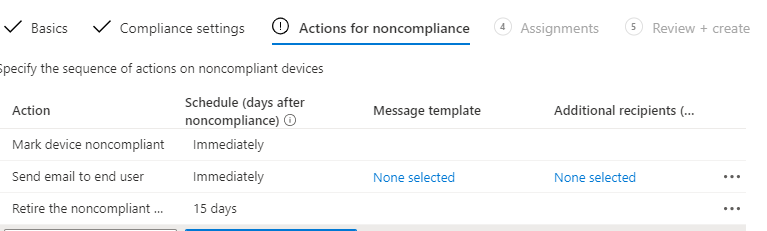

Nella scheda Azioni per la non conformità specificare una sequenza di azioni da applicare automaticamente ai dispositivi che non soddisfano questi criteri di conformità.

Automatizzare la posta elettronica di notifica e aggiungere altre azioni correttive per i dispositivi non conformi in Intune (tutte le piattaforme)

Quando gli endpoint o le app diventano non conformi, gli utenti vengono guidati tramite correzione automatica. Gli avvisi vengono generati automaticamente con avvisi aggiuntivi e azioni automatiche impostate per determinate soglie. È possibile impostare azioni correttive non conformi .

Prova ad eseguire questi passaggi:

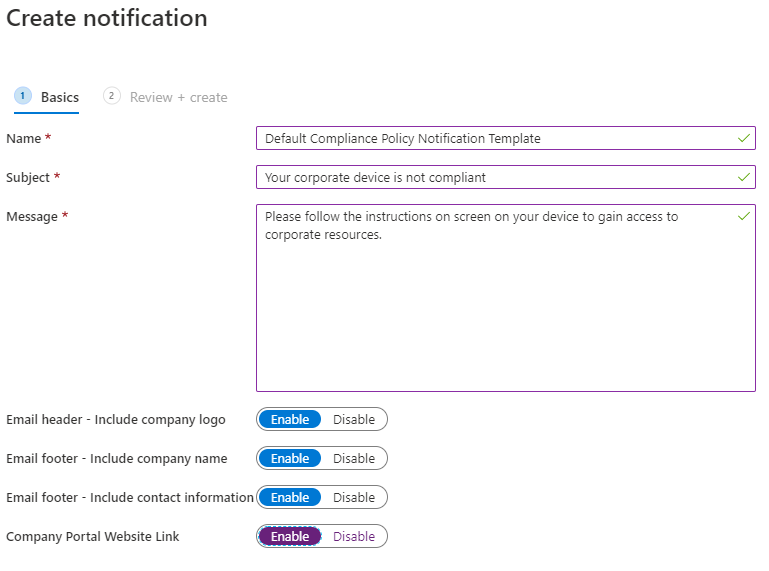

Selezionare Dispositivi > Criteri > di conformità Notifiche > Crea notifica.

Creare un modello di messaggio di notifica.

Selezionare Criteri di conformità> dei dispositivi>, selezionare uno dei criteri e quindi selezionare Proprietà.

Selezionare Azioni per aggiungi non conformità>.

Aggiungere azioni per la mancata conformità:

Configurare un messaggio di posta elettronica automatizzato agli utenti con dispositivi non conformi.

Configurare un'azione per bloccare in remoto i dispositivi non conformi.

Configurare un'azione per ritirare automaticamente un dispositivo non conforme dopo un numero di giorni impostato.

III. I criteri di prevenzione della perdita dei dati (DLP) vengono applicati per i dispositivi aziendali e BYOD

Dopo aver concesso l'accesso ai dati, si vuole controllare le operazioni che l'utente può eseguire con i dati. Ad esempio, se un utente accede a un documento con un'identità aziendale, si vuole impedire che il documento venga salvato in un percorso di archiviazione consumer non protetto o che venga condiviso con una comunicazione utente o un'app di chat.

Applicare le impostazioni di sicurezza consigliate

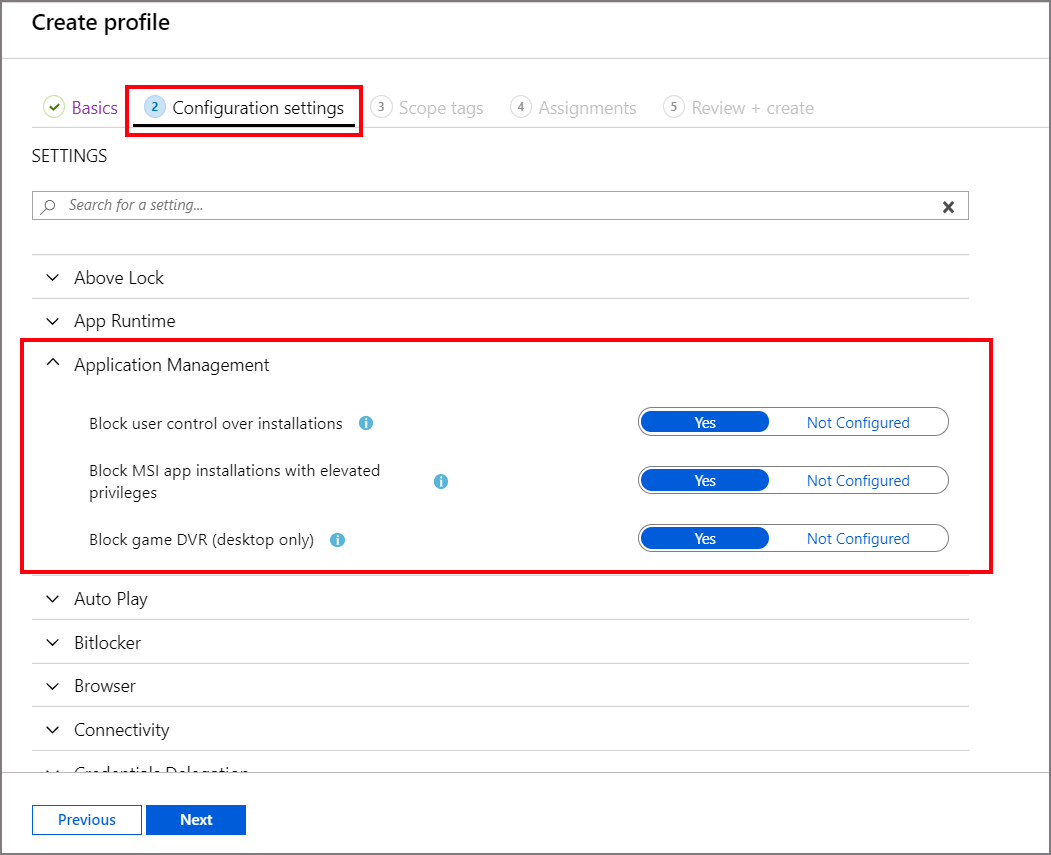

Prima di tutto, applicare le impostazioni di sicurezza consigliate da Microsoft ai dispositivi Windows 10 per proteggere i dati aziendali (richiede Windows 10 1809 e versioni successive):

Usare le baseline di sicurezza di Intune per proteggere e proteggere utenti e dispositivi. Le baseline di sicurezza sono gruppi preconfigurati di impostazioni di Windows che consentono di applicare un gruppo noto di impostazioni e valori predefiniti consigliati dai team di sicurezza pertinenti.

Seguire questa procedura:

Selezionare Baseline di sicurezza > degli endpoint per visualizzare l'elenco delle baseline disponibili.

Selezionare la linea di base che si vuole usare e quindi selezionare Crea profilo.

Nella scheda Impostazioni di configurazione visualizzare i gruppi di Impostazioni disponibili nella linea di base selezionata. È possibile espandere un gruppo per visualizzare le impostazioni in tale gruppo e i valori predefiniti per tali impostazioni nella baseline. Per trovare impostazioni specifiche:

Selezionare un gruppo per espandere ed esaminare le impostazioni disponibili.

Usare la barra di ricerca e specificare parole chiave che filtrano la visualizzazione per visualizzare solo i gruppi che contengono i criteri di ricerca.

Riconfigurare le impostazioni predefinite per soddisfare le esigenze aziendali.

Nella scheda Assegnazioni selezionare i gruppi da includere e quindi assegnare la baseline a uno o più gruppi. Per ottimizzare l'assegnazione, usare Seleziona gruppi da escludere.

Assicurarsi che gli aggiornamenti vengano distribuiti automaticamente agli endpoint

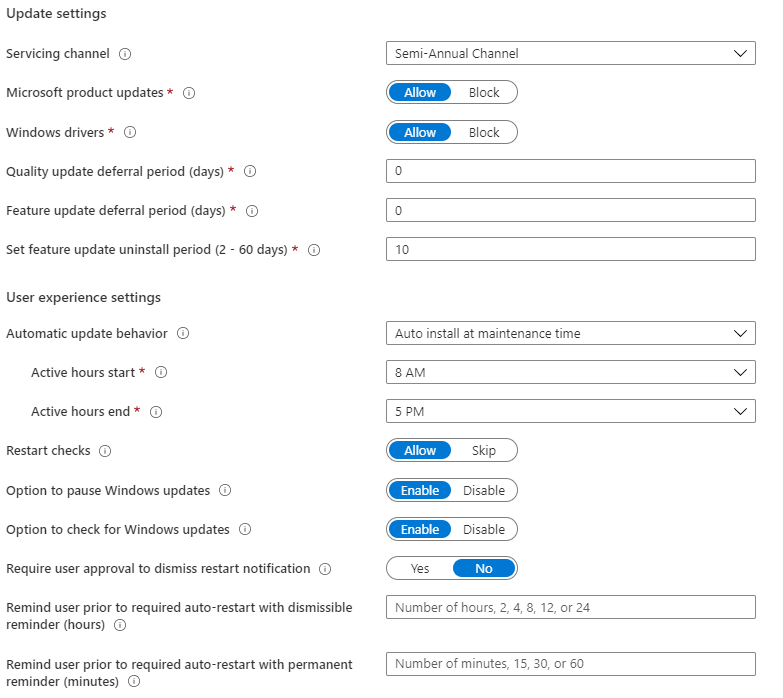

Configurare i dispositivi Windows 10

Configurare Windows Aggiornamenti for Business per semplificare l'esperienza di gestione degli aggiornamenti per gli utenti e assicurarsi che i dispositivi vengano aggiornati automaticamente per soddisfare il livello di conformità richiesto.

Seguire questa procedura:

Gestire gli aggiornamenti software di Windows 10 in Intune creando anelli di aggiornamento e abilitando una raccolta di impostazioni configurate quando verranno installati gli aggiornamenti di Windows 10.

Selezionare Dispositivi Windows > Windows 10 Update Rings Create (Crea > anelli > di aggiornamento windows 10).

In Impostazioni anello di aggiornamento configurare le impostazioni per le esigenze aziendali.

In Assegnazioni scegliere + Seleziona gruppi da includere e quindi assegnare l'anello di aggiornamento a uno o più gruppi. Per ottimizzare l'assegnazione, usare + Seleziona gruppi per escludere.

Gestire gli aggiornamenti delle funzionalità di Windows 10 in Intune per portare i dispositivi alla versione di Windows specificata (ad esempio 1803 o 1809) e bloccare il set di funzionalità nei dispositivi fino a quando non si sceglie di aggiornarli a una versione successiva di Windows.

Selezionare Dispositivi Windows 10 Aggiornamenti delle funzionalità > Crea.>>

In Informazioni di base specificare un nome, una descrizione (facoltativa) e, per Aggiornamento delle funzionalità da distribuire, selezionare la versione di Windows con il set di funzionalità desiderato e quindi selezionare Avanti.

In Assegnazioni scegliere e selezionare i gruppi da includere e quindi assegnare la distribuzione degli aggiornamenti delle funzionalità a uno o più gruppi.

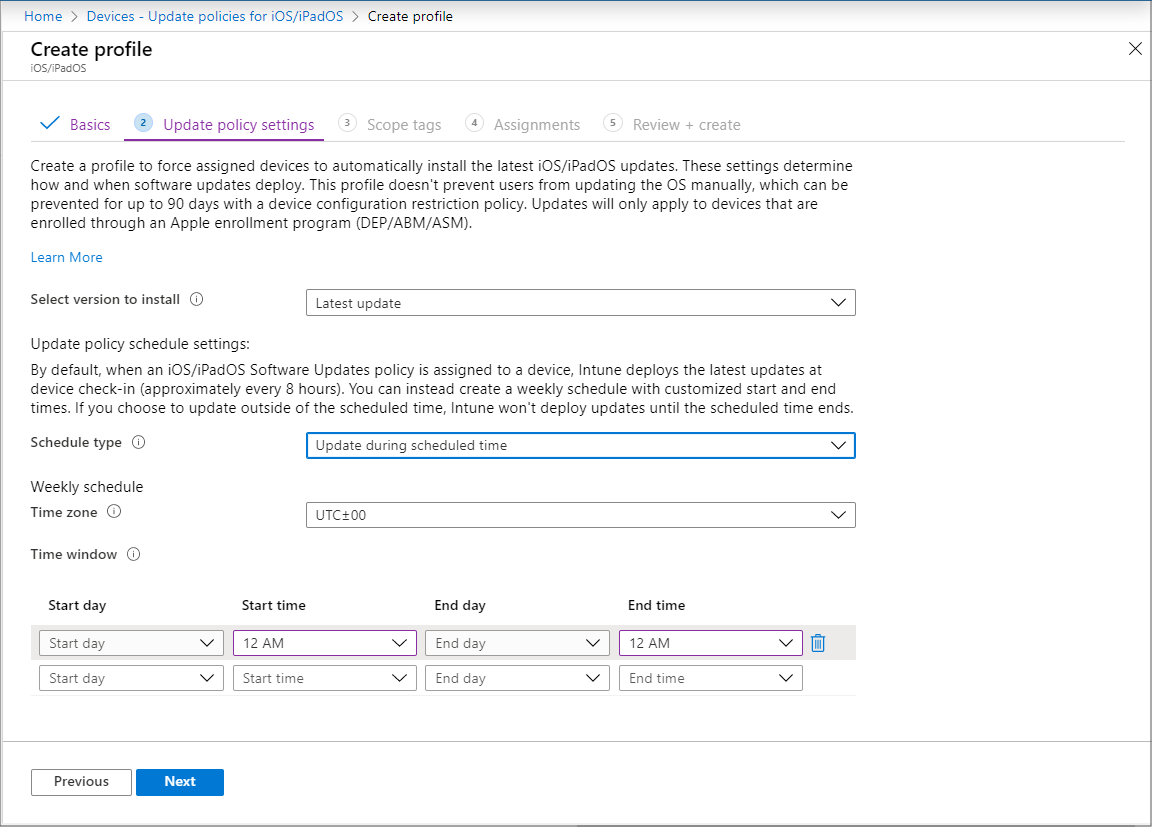

Per i dispositivi registrati dall'azienda, configurare gli aggiornamenti iOS per semplificare l'esperienza di gestione degli aggiornamenti per gli utenti e assicurarsi che i dispositivi vengano aggiornati automaticamente per soddisfare il livello di conformità richiesto. Configurare i criteri di aggiornamento iOS.

Seguire questa procedura:

Selezionare Dispositivi > Aggiornare i criteri per iOS/iPadOS > Crea profilo.

Nella scheda Informazioni di base specificare un nome per questo criterio, specificare una descrizione (facoltativa) e quindi selezionare Avanti.

Nella scheda Aggiorna impostazioni dei criteri configurare quanto segue:

Selezionare la versione da installare. È possibile scegliere tra:

Aggiornamento più recente: distribuisce l'aggiornamento rilasciato più di recente per iOS/iPadOS.

Qualsiasi versione precedente disponibile nella casella a discesa. Se si seleziona una versione precedente, è necessario distribuire anche un criterio di configurazione del dispositivo per ritardare la visibilità degli aggiornamenti software.

Tipo di pianificazione: configurare la pianificazione per questo criterio:

Aggiornamento al successivo check-in. L'aggiornamento viene installato nel dispositivo al successivo controllo con Intune. Questa è l'opzione più semplice e non dispone di configurazioni aggiuntive.

Aggiornamento durante l'ora pianificata. È possibile configurare una o più finestre di tempo durante le quali l'aggiornamento verrà installato al momento dell'archiviazione.

Aggiornare al di fuori dell'ora pianificata. È possibile configurare una o più finestre di tempo durante le quali gli aggiornamenti non verranno installati al momento dell'archiviazione.

Pianificazione settimanale: se si sceglie un tipo di pianificazione diverso dall'aggiornamento al successivo check-in, configurare le opzioni seguenti:

Scegliere un fuso orario.

Definire un intervallo di tempo. Definire uno o più blocchi di tempo che limitano l'installazione degli aggiornamenti. Le opzioni includono il giorno di inizio, l'ora di inizio, il giorno di fine e l'ora di fine. Usando un giorno di inizio e un giorno di fine, sono supportati i blocchi notturni. Se non si configurano orari di inizio o fine, la configurazione non comporta restrizioni e gli aggiornamenti possono essere installati in qualsiasi momento.

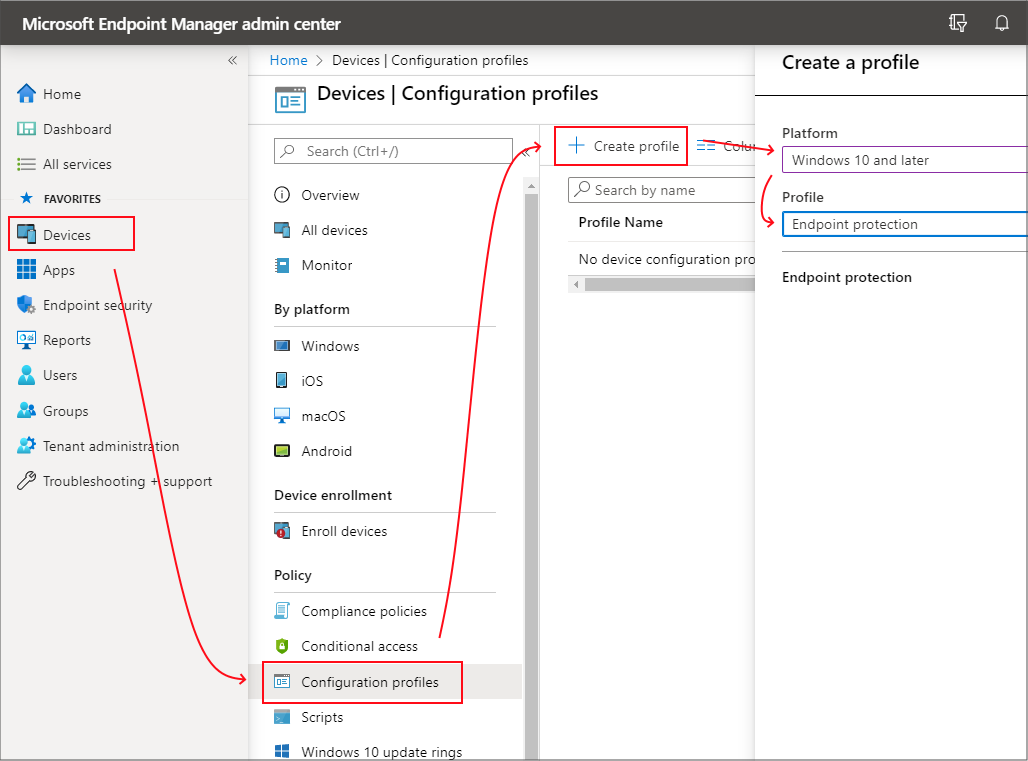

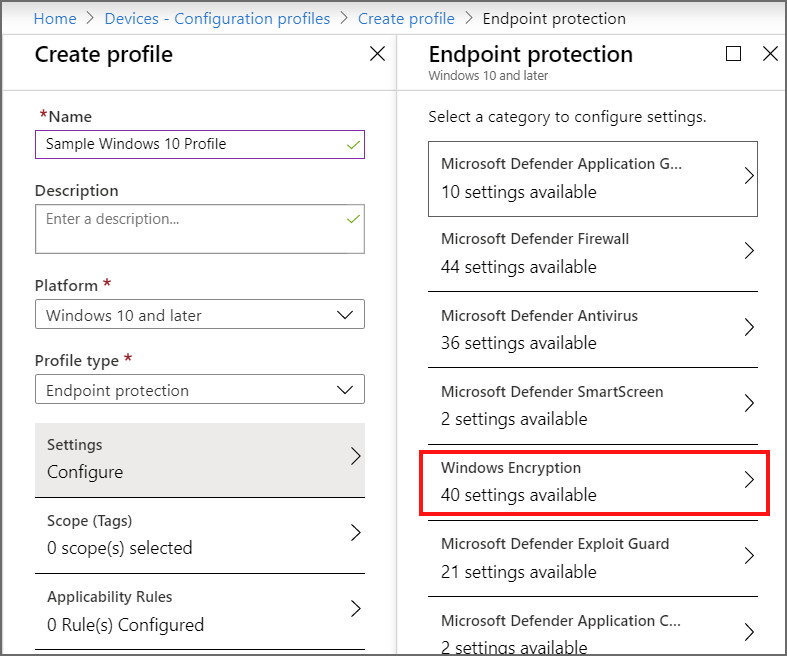

Verificare che i dispositivi siano crittografati

Configurare Bitlocker per crittografare i dispositivi Windows 10

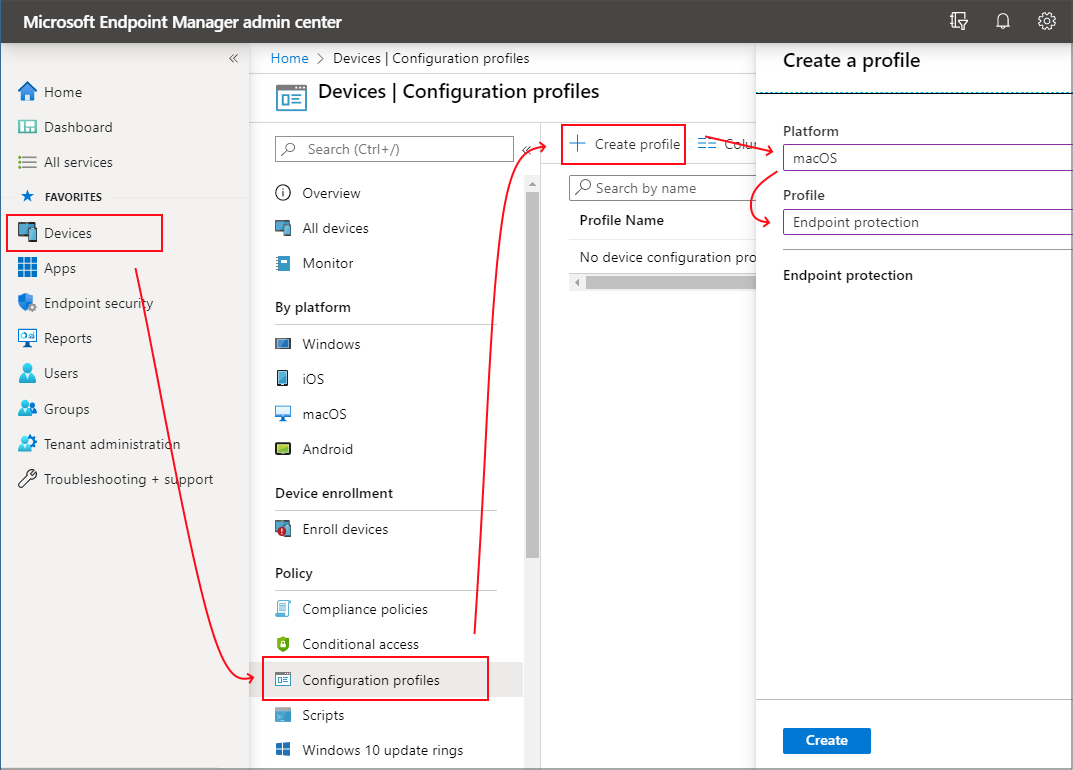

Selezionare Dispositivi> Profili di configurazione >Crea profilo.

Impostare le opzioni seguenti:

Piattaforma: Windows 10 e versioni successive

Tipo di profilo: Endpoint Protection

Selezionare Impostazioni > crittografia di Windows.

Configurare le impostazioni per BitLocker per soddisfare le esigenze aziendali e quindi selezionare OK.

Configurare la crittografia FileVault nei dispositivi macOS

Selezionare Dispositivi> Profili di configurazione >Crea profilo.

Impostare le opzioni seguenti:

Piattaforma: macOS.

Tipo di profilo: Endpoint Protection.

Selezionare Impostazioni > FileVault.

Per FileVault selezionare Abilita.

Per tipo di chiave di ripristino, è supportata solo la chiave personale.

Configurare le impostazioni rimanenti di FileVault per soddisfare le esigenze aziendali e quindi selezionare OK.

Creare criteri di protezione delle applicazioni per proteggere i dati aziendali a livello di app

Per garantire che i dati rimangano sicuri o contenuti in un'app gestita, creare criteri di protezione delle app (APP). Un criterio può essere una regola che viene applicata quando l'utente tenta di accedere o spostare i dati "aziendali" o un insieme di azioni vietate o monitorate quando l'utente si trova all'interno dell'app.

Il framework di protezione dei dati dell'app è organizzato in tre livelli di configurazione distinti, con ogni livello che si basa sul livello precedente:

Protezione di base dei dati aziendali (livello 1) garantisce che le app siano protette con un PIN e crittografate ed esegue operazioni di cancellazione selettiva. Per i dispositivi Android, questo livello convalida l'attestazione del dispositivo Android. Si tratta di una configurazione di base che fornisce un controllo di protezione dei dati simile nei criteri delle cassette postali di Exchange Online e introduce l'IT e il popolamento degli utenti in APP.

La protezione dei dati avanzata aziendale (livello 2) introduce meccanismi di prevenzione della perdita dei dati delle app e requisiti minimi del sistema operativo. Questa è la configurazione applicabile alla maggior parte degli utenti mobili che accedono ai dati aziendali o dell'istituto di istruzione.

Protezione elevata dei dati aziendali (livello 3) introduce meccanismi avanzati per la protezione dei dati, configurazione del PIN avanzata e Mobile Threat Defense dell'APP. Questa configurazione è consigliabile per gli utenti che accedono ai dati ad alto rischio.

Seguire questa procedura:

Nel portale di Intune scegliere App> Protezione di app criteri. Questa selezione apre i dettagli dei criteri di Protezione di app, in cui si creano nuovi criteri e si modificano i criteri esistenti.

Selezionare Crea criterio e selezionare iOS/iPadOS o Android. Viene visualizzato il riquadro Crea criteri .

Scegliere le app a cui si vuole applicare i criteri di protezione delle app.

Configurare l'Impostazioni di protezione dei dati:

Protezione dei dati iOS/iPadOS. Per informazioni, vedere Impostazioni dei criteri di protezione delle app iOS/iPadOS - Protezione dei dati.

Protezione dei dati Android. Per informazioni, vedere Impostazioni dei criteri di protezione delle app Android - Protezione dei dati.

Configurare il requisito di accesso Impostazioni:

Requisiti di accesso per iOS/iPadOS. Per informazioni, vedere Impostazioni dei criteri di protezione delle app iOS/iPadOS - Requisiti di accesso.

Requisiti di accesso android. Per informazioni, vedere Impostazioni dei criteri di protezione delle app Android - Requisiti di accesso.

Configurare l'Impostazioni di avvio condizionale:

Avvio condizionale di iOS/iPadOS. Per informazioni, vedere Impostazioni dei criteri di protezione delle app iOS/iPadOS - Avvio condizionale.

Avvio condizionale di Android. Per informazioni, vedere Impostazioni dei criteri di protezione delle app Android - Avvio condizionale.

Fare clic su Avanti per visualizzare la pagina Assegnazioni .

Al termine, fare clic su Crea per creare i criteri di protezione delle app in Intune.

|

|

Obiettivi di distribuzione aggiuntivi |

IV. Il rilevamento delle minacce degli endpoint viene usato per monitorare il rischio del dispositivo

Dopo aver raggiunto i primi tre obiettivi, il passaggio successivo consiste nel configurare la sicurezza degli endpoint in modo che venga effettuato il provisioning, l'attivazione e il monitoraggio della protezione avanzata. Un singolo riquadro di vetro viene usato per gestire in modo coerente tutti gli endpoint insieme.

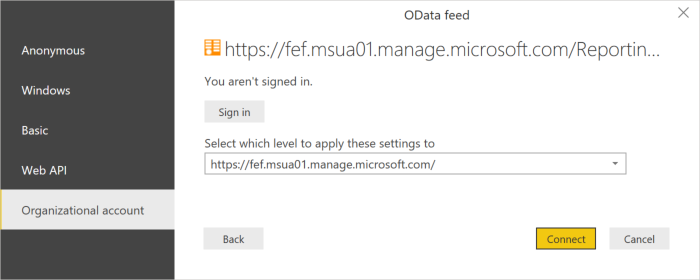

Instradare i log e le transazioni degli endpoint a una soluzione SIEM o Power BI

Usando il data warehouse di Intune, inviare i dati di gestione dei dispositivi e delle app agli strumenti di creazione di report o SIEM per filtrare in modo intelligente gli avvisi per ridurre il rumore.

Seguire questa procedura:

Selezionare Report > data warehouse >di Intune.

Copiare l'URL del feed personalizzato. Ad esempio:

https://fef.tenant.manage.microsoft.com/ReportingService/DataWarehouseFEService?api-version=v1.0Aprire Power BI Desktop o la soluzione SIEM.

Dalla soluzione SIEM

Scegliere l'opzione per importare o ottenere dati da un feed Odata.

Da PowerBI

Dal menu selezionare File > Recupera dati > OData feed.

Incollare l'URL del feed personalizzato copiato dal passaggio precedente nella casella URL nella finestra feed OData.

Selezionare Basic.

Seleziona OK.

Selezionare Account organizzazione e quindi accedere con le credenziali di Intune.

Selezionare Connetti. Lo strumento di navigazione aprirà e mostrerà l'elenco delle tabelle nel data warehouse di Intune.

Selezionare i dispositivi e le tabelle ownerTypes. Seleziona Carica. Power BI carica i dati nel modello.

Creare una relazione. È possibile importare più tabelle per analizzare non solo i dati in una singola tabella, ma i dati correlati tra tabelle. Power BI include una funzionalità denominata rilevamento automatico che tenta di trovare e creare relazioni automaticamente. Le tabelle nel data warehouse sono state compilate per funzionare con la funzionalità di rilevamento automatico in Power BI. Tuttavia, anche se Power BI non trova automaticamente le relazioni, è comunque possibile gestire le relazioni.

Selezionare Gestisci relazioni.

Selezionare Rilevamento automatico se Power BI non ha già rilevato le relazioni.

Informazioni sui modi avanzati per configurare le visualizzazioni di Power BI.

V. Il controllo di accesso viene controllato in caso di rischio di endpoint sia per i dispositivi aziendali che per BYOD

I dispositivi aziendali vengono registrati con un servizio di registrazione cloud, ad esempio DEP, Android Enterprise o Windows AutoPilot

La creazione e la gestione di immagini personalizzate del sistema operativo sono un processo dispendioso in termini di tempo e possono includere l'applicazione di immagini personalizzate del sistema operativo ai nuovi dispositivi per prepararle per l'uso.

Con i servizi di registrazione cloud di Microsoft Intune, è possibile fornire nuovi dispositivi agli utenti senza la necessità di compilare, gestire e applicare immagini personalizzate del sistema operativo ai dispositivi.

Windows Autopilot è una raccolta di tecnologie usate per configurare e preconfigurare nuovi dispositivi, preparandoli per l'uso produttivo. È anche possibile usare Windows Autopilot per reimpostare, riconfigurare e ripristinare i dispositivi.

Configurare Windows Autopilot per automatizzare l'aggiunta a Microsoft Entra e registrare nuovi dispositivi di proprietà dell'azienda in Intune.

Configurare Apple DEP per registrare automaticamente i dispositivi iOS e iPadOS.

Prodotti trattati in questa guida

Microsoft Azure

Microsoft 365

Microsoft Endpoint Manager (include Microsoft Intune e Configuration Manager)

Microsoft Defender per endpoint

Zero Trust e le reti OT

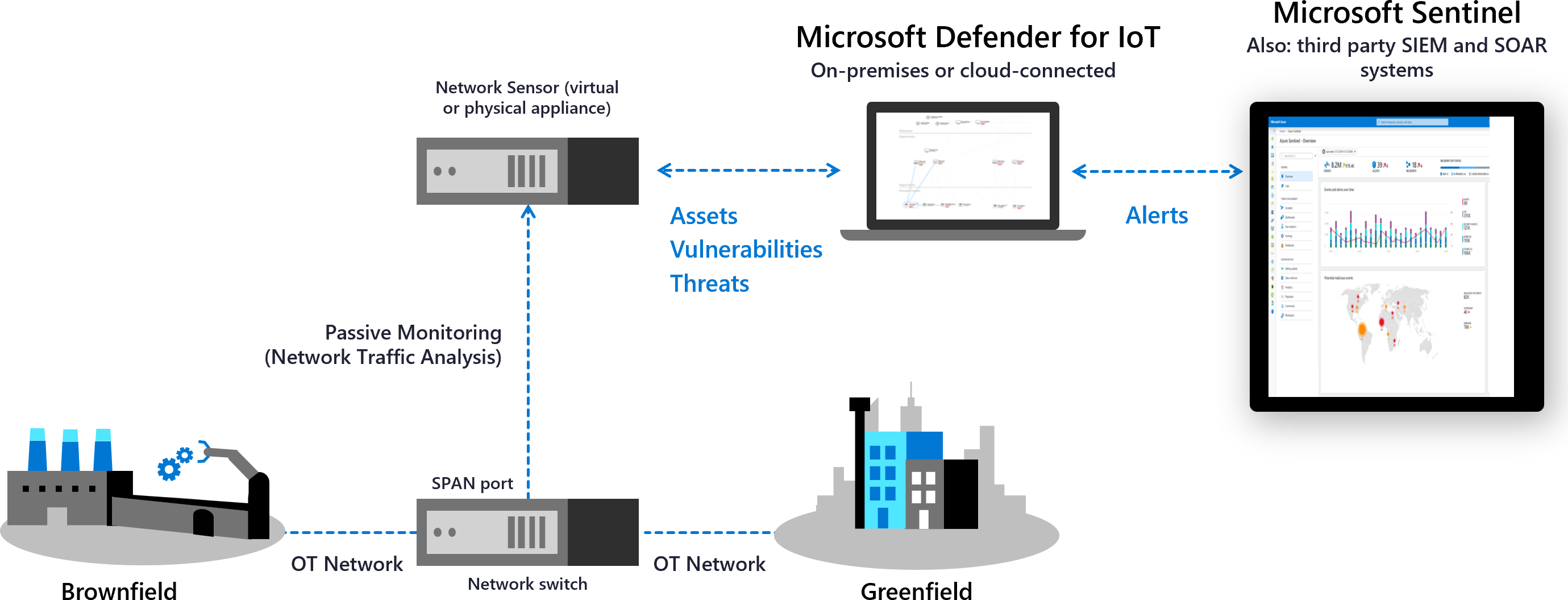

Microsoft Defender per IoT è una soluzione di sicurezza unificata creata in modo specifico per identificare dispositivi, vulnerabilità e minacce tra reti IoT e tecnologie operative (OT). Usare Defender per IoT per applicare la sicurezza nell'intero ambiente IoT/OT, inclusi i dispositivi esistenti che potrebbero non avere agenti di sicurezza predefiniti.

Le reti OT spesso differiscono dall'infrastruttura IT tradizionale e richiedono un approccio specializzato a zero attendibilità. I sistemi OT usano tecnologie uniche con protocolli proprietari e possono avere piattaforme di invecchiamento con connettività e potenza limitate, o requisiti di sicurezza specifici ed esposizione univoca agli attacchi fisici.

Defender per IoT supporta principi zero trust risolvendo le sfide specifiche di OT, ad esempio:

- Aiutare a controllare le connessioni remote nei sistemi OT

- Revisione e riduzione delle interconnessioni tra sistemi dipendenti

- Individuazione di singoli punti di errore nella rete

Distribuire sensori di rete defender per IoT per rilevare i dispositivi e il traffico e controllare le vulnerabilità specifiche di OT. Segmentare i sensori in siti e zone attraverso la rete per monitorare il traffico tra zone e seguire i passaggi di mitigazione basati sui rischi di Defender per IoT per ridurre i rischi nell'ambiente OT. Defender per IoT monitora continuamente i dispositivi per individuare comportamenti anomali o non autorizzati.

Eseguire l'integrazione con servizi Microsoft, ad esempio Microsoft Sentinel e altri servizi partner, inclusi i sistemi SIEM e di ticket, per condividere i dati di Defender per IoT nell'organizzazione.

Per altre informazioni, vedi:

- Zero Trust e le reti OT

- Monitorare le reti OT con i principi Zero Trust

- Analizzare gli eventi imprevisti di Defender per IoT con Microsoft Sentinel

Conclusione

Un approccio Zero Trust può rafforzare significativamente il comportamento di sicurezza dei dispositivi e degli endpoint. Per altre informazioni o assistenza sull'implementazione, contattare il team customer success oppure continuare a leggere gli altri capitoli di questa guida che si estendono su tutti i pilastri zero trust.

Serie di guide alla distribuzione Zero Trust

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per