Proteggere l'infrastruttura con Zero Trust

![]()

L'infrastruttura rappresenta un vettore di minaccia critico. L'infrastruttura IT, sia locale che multicloud, è definita come tutto l'hardware (fisico, virtuale, in contenitori), software (open source, first-and third-party, PaaS, SaaS), microservizi (funzioni, API), infrastruttura di rete, strutture e così via, che è necessario per sviluppare, testare, distribuire, monitorare, controllare o supportare i servizi IT. Si tratta di un'area in cui Microsoft ha investito enormi risorse per sviluppare un set completo di funzionalità per proteggere l'infrastruttura cloud e locale futura.

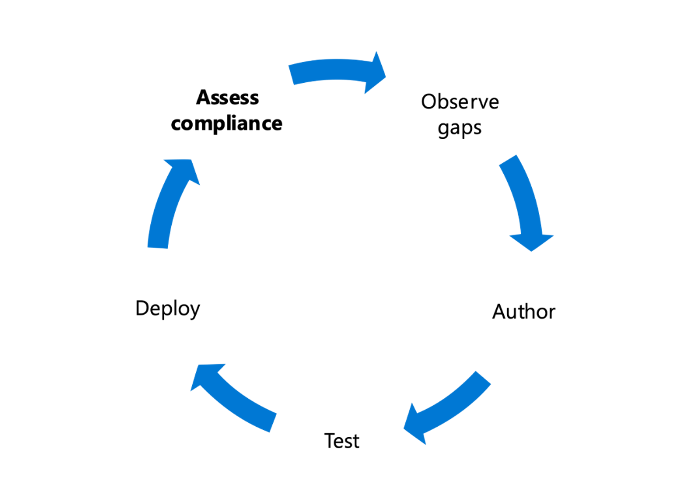

La sicurezza moderna con una strategia Zero Trust end-to-end semplifica le attività seguenti:

- Valutare la versione.

- Eseguire la gestione della configurazione.

- Usare privilegi amministrativi JUST-In-Time e Just-Enough-Access (JIT/JEA) per rafforzare le difese.

- Usare i dati di telemetria per rilevare attacchi e anomalie.

- Bloccare e contrassegna automaticamente il comportamento rischioso e intraprendere azioni protettive.

Altrettanto importante, Microsoft Azure Blueprints e le funzionalità correlate assicurano che le risorse siano progettate, implementate e sostenute in modi conformi ai criteri, agli standard e ai requisiti di un'organizzazione.

Azure Blueprints, Criteri di Azure, Microsoft Defender per il cloud, Microsoft Sentinel e Azure Sphere possono contribuire notevolmente a migliorare la sicurezza dell'infrastruttura distribuita. Insieme, consentono un approccio diverso per definire, progettare, effettuare il provisioning, distribuire e monitorare l'infrastruttura.

Obiettivi della distribuzione Zero Trust per l'infrastruttura

Suggerimento

Prima che la maggior parte delle organizzazioni inizi il percorso Zero Trust, il loro approccio alla sicurezza dell'infrastruttura è caratterizzato dai seguenti:

- Le autorizzazioni vengono gestite manualmente in ambienti diversi.

- Gestione della configurazione di macchine virtuali e server in cui sono in esecuzione i carichi di lavoro.

|

Quando si implementa un framework Zero Trust end-to-end per la gestione e il monitoraggio dell'infrastruttura, è consigliabile concentrarsi prima di tutto su questi obiettivi di distribuzione iniziali: |

|

|

|

I.Carichi di lavoro vengono monitorati e avvisati di comportamenti anomali. |

|

Al termine degli obiettivi iniziali, concentrarsi su questi obiettivi di distribuzione aggiuntivi: |

|

|

|

IV.Le distribuzioni non autorizzate vengono bloccate e viene attivato un avviso. La visibilità e il controllo di accesso granulari sono disponibili nei carichi di lavoro. VI.Accesso a utenti e risorse segmentato per ogni carico di lavoro. |

Guida alla distribuzione di Infrastructure Zero Trust

Questa guida illustra i passaggi necessari per proteggere l'infrastruttura seguendo i principi di un framework di sicurezza Zero Trust.

Prima di iniziare, assicurarsi di aver soddisfatto questi obiettivi di distribuzione dell'infrastruttura di base.

Impostazione della baseline del tenant Microsoft

Una baseline con priorità deve essere impostata per la modalità di gestione dell'infrastruttura. Applicando linee guida del settore, ad esempio NIST 800-53, è possibile derivare un set di requisiti per la gestione dell'infrastruttura. Microsoft ha impostato una baseline minima sull'elenco di requisiti seguente:

-

L'accesso a dati, reti, servizi, utilità, strumenti e applicazioni deve essere controllato dai meccanismi di autenticazione e autorizzazione.

-

I dati devono essere crittografati in transito e inattivi.

-

Limitare i flussi di traffico di rete.

-

Visibilità del team di sicurezza in tutti gli asset.

-

Il monitoraggio e il controllo devono essere abilitati e configurati correttamente in base alle indicazioni organizzative previste.

-

L'antimalware deve essere aggiornato e in esecuzione.

-

Le analisi delle vulnerabilità devono essere eseguite e le vulnerabilità risolte, in base alle indicazioni organizzative previste.

Per misurare e promuovere la conformità a questo livello minimo, o la baseline espansa, iniziamo con ottenere visibilità a livello di tenant e negli ambienti locali applicando un ruolo con autorizzazioni di lettura per la sicurezza nel tenant di Azure. Con il ruolo con autorizzazioni di lettura per la sicurezza, può ottenere maggiore visibilità tramite Microsoft Defender per il cloud e criteri di Azure che possono essere usati per applicare baseline di settore (ad esempio, CIS di Azure, PCI, ISO 27001) o una baseline personalizzata definita dall'organizzazione.

Le autorizzazioni vengono gestite manualmente in ambienti diversi

Dal livello del tenant fino alle singole risorse all'interno di ogni sottoscrizione dell'annuncio del gruppo di risorse, è necessario applicare i controlli di accesso appropriati in base al ruolo.

Suggerimento

Informazioni sull'implementazione di una strategia di identità end-to-end Zero Trust.

Gestione della configurazione di macchine virtuali e server in cui sono in esecuzione i carichi di lavoro

Proprio come è stato gestito l'ambiente del data center locale, è anche necessario assicurarsi di gestire in modo efficace le risorse cloud. Il vantaggio di sfruttare Azure è la possibilità di gestire tutte le macchine virtuali da una piattaforma usando Azure Arc (anteprima). Con Azure Arc è possibile estendere le baseline di sicurezza da Criteri di Azure, i criteri di Microsoft Defender per il cloud e le valutazioni di Secure Score, oltre a registrare e monitorare tutte le risorse in un'unica posizione. Di seguito sono riportate alcune azioni per iniziare.

Implementare Azure Arc (anteprima)

Azure Arc consente alle organizzazioni di estendere i controlli di sicurezza familiari di Azure all'ambiente locale e al perimetro dell'infrastruttura dell'organizzazione. Amministrazione istrator hanno diverse opzioni per la connessione delle risorse locali ad Azure Arc. Questi includono portale di Azure, PowerShell e Installazione di Windows con script dell'entità servizio.

Altre informazioni su queste tecniche.

Applicare le baseline di sicurezza tramite Criteri di Azure, inclusa l'applicazione di criteri in guest

Abilitando Defender per il cloud, sarà possibile incorporare un set di controlli di base tramite le definizioni di criteri predefinite di Criteri di Azure per Microsoft Defender per il cloud. Il set di criteri di base si rifletterà nel punteggio di sicurezza Defender per il cloud, in cui è possibile misurare la conformità a tali criteri.

È possibile estendere la copertura dei criteri oltre il set di Defender per il cloud e creare criteri personalizzati se non è disponibile un'predefinito. È anche possibile incorporare i criteri di configurazione guest, che misurano la conformità all'interno delle macchine virtuali guest all'interno delle sottoscrizioni.

Applicare Defender per il cloud controlli di endpoint Protection e gestione delle vulnerabilità

Endpoint Protection è essenziale per garantire che l'infrastruttura rimanga sicura e disponibile. Come parte di qualsiasi strategia per endpoint protection e gestione delle vulnerabilità, sarà possibile misurare la conformità centralmente per garantire che la protezione antimalware sia abilitata e configurata tramite la valutazione e le raccomandazioni di Endpoint Protection in Microsoft Defender per il cloud.

Visibilità centralizzata della baseline tra più sottoscrizioni

Applicando il rollup del lettore tenant, è possibile ottenere visibilità nel tenant dello stato di ogni criterio valutato come parte dei criteri Defender per il cloud punteggio di sicurezza, Criteri di Azure e Configurazione guest. È possibile passare al dashboard di conformità dell'organizzazione per la creazione centralizzata di report sullo stato del tenant.

Inoltre, come parte di Defender per server, è possibile usare il criterio Abilitare la soluzione di valutazione della vulnerabilità predefinita nelle macchine virtuali (con tecnologia Qualys) per analizzare le macchine virtuali per individuare le vulnerabilità e riflettere direttamente in Defender per il cloud. Se si dispone già di una soluzione di analisi della vulnerabilità distribuita nell'organizzazione, è possibile usare la soluzione alternativa di valutazione della vulnerabilità dei criteri, che deve essere installata nelle macchine virtuali per la distribuzione di una soluzione di analisi delle vulnerabilità dei partner.

Suggerimento

Informazioni sull'implementazione di una strategia Zero Trust end-to-end per gli endpoint.

|

|

Obiettivi iniziali della distribuzione |

Dopo aver soddisfatto gli obiettivi dell'infrastruttura di base, è possibile concentrarsi sull'implementazione di un'infrastruttura moderna con una strategia Zero Trust end-to-end.

I. I carichi di lavoro vengono monitorati e avvisati di comportamenti anomali

Quando si crea una nuova infrastruttura, è necessario assicurarsi di stabilire anche regole per il monitoraggio e la generazione di avvisi. Questa è la chiave per identificare quando una risorsa visualizza un comportamento imprevisto.

È consigliabile abilitare Microsoft Defender per il cloud e i relativi piani per proteggere i tipi di risorse supportati, tra cui Defender per server, Defender per Archiviazione, Defender per contenitori, Defender per SQL e così via.

Per il monitoraggio delle identità, è consigliabile abilitare Microsoft Defender per identità e Advanced Threat Analytics per consentire alla raccolta di segnali di identificare, rilevare e analizzare minacce avanzate, identità compromesse e azioni interne dannose dirette all'organizzazione.

L'integrazione di questi segnali da Defender per il cloud, Defender per identità, Advanced Threat Analytics e altri sistemi di monitoraggio e controllo con Microsoft Sentinel, una soluzione SIEM (Security Information Event Management) nativa del cloud e la soluzione SOAR (Security Orchestration Automated Response), consentirà al centro operazioni di sicurezza (SOC) di lavorare da un unico riquadro di vetro per monitorare gli eventi di sicurezza nell'intera azienda.

Suggerimento

Informazioni sull'implementazione di una strategia di identità end-to-end Zero Trust.

II. A ogni carico di lavoro viene assegnata un'identità dell'app e configurata e distribuita in modo coerente

È consigliabile usare un criterio assegnato e applicato durante la creazione di risorse/carichi di lavoro. I criteri possono richiedere l'applicazione di tag a una risorsa al momento della creazione, imporre l'assegnazione del gruppo di risorse e limitare/indirizzare caratteristiche tecniche, ad esempio aree consentite, specifiche delle macchine virtuali (ad esempio, tipo di macchina virtuale, dischi, criteri di rete applicati).

Suggerimento

Informazioni sull'implementazione di una strategia Zero Trust end-to-end per le applicazioni.

III. L'accesso umano alle risorse richiede just-in-time

Il personale deve usare con moderazione l'accesso amministrativo. Quando sono necessarie funzioni amministrative, gli utenti devono ricevere l'accesso amministrativo temporaneo.

Le organizzazioni devono stabilire un programma Protect the Amministrazione istrator. Le caratteristiche di questi programmi includono:

- Riduzione mirata del numero di utenti con autorizzazioni amministrative.

- Controllo di account e ruoli con privilegi elevati di autorizzazione.

- Creazione di speciali zone di infrastruttura HVA (High Value Asset) per ridurre la superficie di attacco.

- Offrire agli amministratori speciali workstation secure Amministrazione (WORKSTATION) per ridurre la probabilità di furto di credenziali.

Tutti questi elementi consentono a un'organizzazione di diventare più consapevoli del modo in cui vengono usate le autorizzazioni amministrative, dove queste autorizzazioni sono ancora necessarie e forniscono una roadmap per il funzionamento più sicuro.

|

|

Obiettivi di distribuzione aggiuntivi |

Dopo aver raggiunto i tre obiettivi iniziali, è possibile concentrarsi su obiettivi aggiuntivi, ad esempio il blocco di distribuzioni non autorizzate.

IV. Le distribuzioni non autorizzate vengono bloccate e viene attivato un avviso

Quando le organizzazioni passano al cloud, le possibilità sono illimitate. Non è sempre una cosa buona. Per vari motivi, le organizzazioni devono essere in grado di bloccare le distribuzioni non autorizzate e attivare avvisi per rendere responsabili e responsabili consapevoli dei problemi.

Microsoft Azure offre azure Blueprints per gestire la modalità di distribuzione delle risorse, assicurandosi che sia possibile distribuire solo le risorse approvate ( ad esempio modelli di Resource Manager). I progetti possono garantire che le risorse che non soddisfano i criteri del progetto o altre regole vengano bloccate dalla distribuzione. La violazione effettiva o tentata del progetto può generare avvisi in base alle esigenze e inviare notifiche, attivare webhook o runbook di automazione o persino creare ticket di gestione dei servizi.

V. La visibilità e il controllo di accesso granulari sono disponibili nei carichi di lavoro

Microsoft Azure offre un'ampia gamma di metodi per ottenere visibilità delle risorse. Dal portale di Azure i proprietari delle risorse possono configurare molte funzionalità di raccolta e analisi dei log e metriche. Questa visibilità può essere usata non solo per alimentare le operazioni di sicurezza, ma anche per supportare l'efficienza del calcolo e gli obiettivi dell'organizzazione. Queste includono funzionalità come set di scalabilità di macchine virtuali, che consentono il ridimensionamento e il ridimensionamento sicuro ed efficiente delle risorse in base alle metriche.

Sul lato controllo di accesso è possibile usare le Controllo di accesso basate sui ruoli per assegnare autorizzazioni alle risorse. In questo modo le autorizzazioni possono essere assegnate e revocate in modo uniforme a livello di singolo e gruppo usando un'ampia gamma di ruoli predefiniti o personalizzati.

VI. Accesso a utenti e risorse segmentato per ogni carico di lavoro

Microsoft Azure offre molti modi per segmentare i carichi di lavoro per gestire l'accesso a utenti e risorse. La segmentazione di rete è l'approccio generale e, all'interno di Azure, le risorse possono essere isolate a livello di sottoscrizione con reti virtuali (reti virtuali), regole di peering reti virtuali, gruppi di sicurezza di rete (NSG), gruppi di sicurezza delle applicazioni e Firewall di Azure. Esistono diversi modelli di progettazione per determinare l'approccio migliore per segmentare i carichi di lavoro.

Prodotti trattati in questa guida

Microsoft Azure

Microsoft Defender per il cloud

Modelli di Azure Resource Manager (ARM)

Conclusione

L'infrastruttura è fondamentale per una strategia zero trust efficace. Per altre informazioni o assistenza sull'implementazione, contattare il team customer success oppure continuare a leggere gli altri capitoli di questa guida, che si estende su tutti i pilastri zero trust.

Serie di guide alla distribuzione Zero Trust

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per