Come configurare e usare l'integrazione di Active Directory per l'assegnazione degli agenti

Importante

Questa versione di Operations Manager ha raggiunto la fine del supporto. È consigliabile eseguire l'aggiornamento a Operations Manager 2022.

System Center Operations Manager consente di sfruttare l'investimento in Active Directory Domain Services usando tali servizi per assegnare i computer gestiti tramite agente ai gruppi di gestione. Questo articolo illustra come creare e gestire la configurazione del contenitore in Active Directory e l'assegnazione degli agenti dei server di gestione deve segnalare.

Creare un contenitore di Active Directory Domain Services per un gruppo di gestione

Per creare un contenitore di Active Directory Domain Services (AD DS) per un gruppo di gestione di System Center Operations Manager, usare la sintassi della riga di comando seguente e attenersi a questa procedura. A questo scopo, è disponibile MOMADAdmin.exe, installato insieme al server di gestione di Operations Manager. MOMADAdmin.exe deve essere eseguito da un amministratore del dominio specificato

Sintassi della riga di comando:

<path>\MOMADAdmin.exe <ManagementGroupName> <MOMAdminSecurityGroup> <RunAsAccount> <Domain>

Importante

È necessario racchiudere tra virgolette i valori che contengono uno spazio.

ManagementGroupName è il nome del gruppo di gestione per il quale viene creato un contenitore AD.

MOMAdminSecurityGroup è un gruppo di sicurezza del dominio, nel formato domain\security_group, che è membro del ruolo di sicurezza Amministratori di Operations Manager per il gruppo di gestione.

RunAsAccount: questo è l'account di dominio che verrà usato dal server di gestione per leggere, scrivere ed eliminare oggetti in AD. Usare il formato dominio\nomeutente.

Dominio è il nome del dominio in cui verrà creato il contenitore Gruppo di gestione. MOMADAdmin.exe può essere eseguito nei domini solo se esistono tra loro relazioni di trust bidirezionali.

Per far sì che l'integrazione di Active Directory funzioni, è necessario che il gruppo di sicurezza sia un gruppo di sicurezza globale, se l'integrazione di Active Directory deve funzionare in più domini con trust bidirezionali, oppure sia un gruppo di dominio locale, se l'integrazione di Active Directory viene usata soltanto in un dominio

Seguire questa procedura per aggiungere un gruppo di sicurezza al gruppo Amministratori di Operations Manager.

In Console operatore selezionare Amministrazione.

Nell'area di lavoro Amministrazione selezionare Ruoli utente in Sicurezza.

In Ruoli utente selezionare Amministratori di Operations Manager e selezionare l'azione Proprietà o fare clic con il pulsante destro del mouse su Amministratori di Operations Manager e selezionare Proprietà.

Selezionare Aggiungi per aprire la finestra di dialogo Seleziona gruppo .

Selezionare il gruppo di sicurezza desiderato e quindi selezionare OK per chiudere la finestra di dialogo.

Selezionare OK per chiudere proprietà ruolo utente.

Nota

Per il ruolo Amministratori di Operations Manager è consigliabile usare un gruppo di sicurezza che può contenere diversi gruppi. In questo modo gruppi e membri di gruppi possono essere aggiunti e rimossi dai gruppi senza che un amministratore del dominio debba eseguire operazioni manuali per assegnare loro autorizzazioni di accesso in lettura al contenitore del gruppo di gestione e l'eliminazione dei relativi oggetti figlio.

Seguire questa procedura per creare il contenitore di Active Directory Domain Services.

Aprire un prompt dei comandi come amministratore.

Al prompt, ad esempio, immettere quanto segue:

"C:\Program Files\Microsoft System Center 2016\Operations Manager\Server\MOMADAdmin.exe" "Message Ops" MessageDom\MessageOMAdmins MessageDom\MessageADIntAcct MessageDom**

Nota

Il percorso predefinito è C:\Programmi\Microsoft System Center 2016\Operations Manager.

Nota

Il percorso predefinito è C:\Programmi\Microsoft System Center\Operations Manager.

Il precedente esempio di riga di comando effettuerà quanto segue:

Eseguirà l'utilità MOMADAdmin.exe dalla riga di comando.

Creerà il contenitore di Active Directory Domain Services per il gruppo di gestione "Message Ops" nella radice dello schema di Active Directory Domain Services del dominio MessageDom. Per creare lo stesso contenitore AD DS per il gruppo di gestione in ulteriori domini, eseguire MOMADAdmin.exe per ciascun dominio.

Aggiungerà l'account utente di dominio MessageDom\MessageADIntAcct al gruppo di sicurezza di Active Directory Domain Services MessageDom\MessageOMAdmins e assegnerà al gruppo di sicurezza di Active Directory Domain Services i diritti necessari per la gestione del contenitore di Active Directory Domain Services.

Come usare Active Directory Domain Services per assegnare computer a server di gestione

L'assegnazione e failover guidati agenti di Operations Manager crea una regola di assegnazione degli agenti che usa Active Directory Domain Services (AD DS) per assegnare computer a un gruppo di gestione e per assegnare il server di gestione primario e secondario dei computer. Utilizzare le seguenti procedure per avviare e usare la procedura guidata.

Importante

Il contenitore di Active Directory Domain Services per il gruppo di gestione deve essere creato prima di eseguire l'assegnazione e failover guidati agenti.

L'assegnazione dell'agente e la procedura guidata di failover non distribuisce l'agente. Per distribuire manualmente l'agente ai computer, usare MOMAgent.msi.

Dopo aver modificato la regola di assegnazione degli agenti, è possibile che i computer non risultino più assegnati al gruppo di gestione e quindi non più monitorati da tale gruppo. Lo stato di tali computer verrà indicato come critico, in quanto essi non invieranno più heartbeat al gruppo di gestione. Questi computer possono essere eliminati dal gruppo di gestione e, se il computer non è assegnato ad altri gruppi di gestione, l'agente di Operations Manager può essere disinstallato.

Per avviare l'assegnazione e failover guidati agenti di Operations Manager

Accedere al computer con un account membro del ruolo Amministratori di Operations Manager.

Nella console operatore selezionare Amministrazione.

Nell'area di lavoro Amministrazione selezionare Server di gestione.

Nel riquadro Server di gestione fare clic con il pulsante destro del mouse sul server di gestione o sul server gateway per essere Server di gestione primaria per i computer restituiti dalle regole create nella procedura seguente e quindi selezionare Proprietà.

Nota

In questo contesto i server gateway funzionano come server di gestione.

Nella finestra di dialogo Proprietà server di gestione selezionare la scheda Assegnazione automatica agente e quindi selezionare Aggiungi per avviare l'assegnazione dell'agente e la procedura guidata failover.

Nella pagina Introduzionedell'assegnazione dell'agente e failover selezionare Avanti.

Nota

La pagina Introduzione non viene visualizzata se la procedura guidata è stata eseguita e Non visualizzare nuovamente questa pagina è stata selezionata.

Nella pagina Dominio eseguire le operazioni seguenti:

Nota

Per assegnare computer di più domini a un gruppo di gestione, eseguire l'Assegnazione e failover guidati agenti per ogni dominio.

Selezionare il dominio dei computer dall'elenco a discesa Nome di dominio . Il server di gestione e tutti i computer nel pool di risorse Assegnazione agente di Active Directory devono poter risolvere il nome di dominio.

Importante

Il server di gestione e i computer da gestire devono trovarsi in domini trusted bidirezionali.

Impostare Seleziona profilo RunAs come profilo RunAs associato all'account RunAs fornito nel momento in cui MOMADAdmin.è stato eseguito per il dominio. L'account predefinito usato per l'assegnazione degli agenti è l'account azione predefinito specificato durante l'installazione, chiamato anche Account assegnazione agente basato su Active Directory. Questo account contiene le credenziali usate per la connessione e la modifica degli oggetti di Active Directory del dominio specificato e deve corrispondere all'account specificato durante l'esecuzione di MOMAdmin.exe. Se questo non era l'account usato per eseguire MOMADAdmin.exe, selezionare Usa un account diverso per eseguire l'assegnazione dell'agente nel dominio specificato e quindi selezionare o creare l'account dall'elenco a discesa Seleziona profilo RunAs . Il profilo dell'account di assegnazione dell'agente basato su Active Directory deve essere configurato per usare un account amministratore di Operations Manager, distribuito a tutti i server nel pool di risorse dell'agente di Active Directory.

Nota

Per altre informazioni sui profili e gli account Run As, vedere Gestione di account e profili RunAs.

Nella pagina Criteri di inclusione digitare la query LDAP per assegnare computer a questo server di gestione nella casella di testo e quindi selezionare Avanti o selezionare Configura. Se si seleziona Configura, eseguire le operazioni seguenti:

Nella finestra di dialogo Trova computer immettere i criteri desiderati per l'assegnazione di computer a questo server di gestione o immettere la query LDAP specifica.

La query LDAP seguente restituisce solo i computer che eseguono il sistema operativo Windows Server ed esclude i controller di dominio.

(&(objectCategory=computer)(operatingsystem=*server*))Questa query LDAP di esempio restituisce solo i computer che eseguono il sistema operativo Windows Server. Esclude i controller di dominio e i server che ospitano Operations Manager o il ruolo del server di gestione di Service Manager.

(&(objectCategory=computer)(operatingsystem=*server*)(!(userAccountControl:1.2.840.113556.1.4.803:=8192)(!(servicePrincipalName=*MSOMHSvc*))))Per altre informazioni sulle query LDAP, vedere Creazione di un filtro di query e Active Directory: filtri sintassi LDAP.

Selezionare OK, quindi Avanti.

Nella pagina Criteri di esclusione digitare il nome di dominio completo dei computer che si desidera impedire esplicitamente di essere gestito da questo server di gestione e quindi selezionare Avanti.

Importante

I nomi completi dei domini digitati devono essere separati tra loro da punto e virgola, da due punti o da un ritorno a capo (CTRL+ENTER).

Nella pagina Failover agente selezionare Gestione automatica del failover e selezionare Crea o selezionare Configura manualmente il failover. Se si seleziona Configura failover manualmente, eseguire le operazioni seguenti:

Deselezionare le caselle di controllo dei server di gestione a cui non si vuole che gli agenti verifichino il failover.

Selezionare Crea.

Nota

Se è stata selezionata l'opzione Configura failover manualmente, è necessario ripetere la procedura guidata nel caso in cui si aggiunga successivamente un server di gestione al gruppo di gestione e se si voglia eseguire il failover degli agenti sul nuovo server di gestione.

Nella finestra di dialogo Proprietà server di gestione selezionare OK.

Nota

Può essere necessaria fino a un'ora di tempo affinché le impostazioni degli agenti si propaghino nei servizi di dominio di Active Directory.

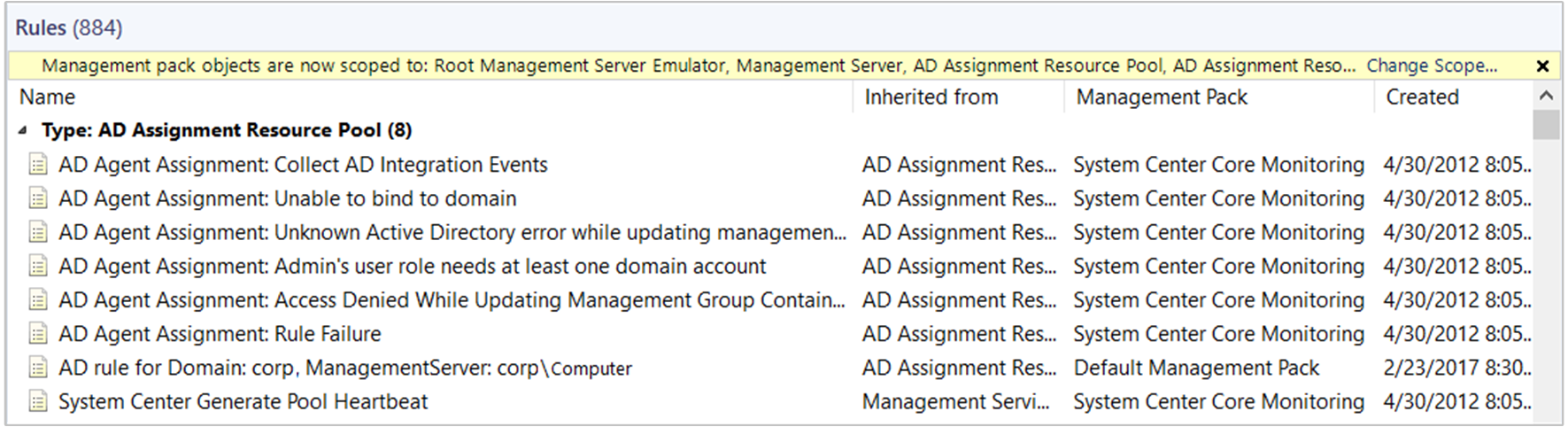

Al termine, verrà creata la regola seguente nel gruppo di gestione, con riferimento alla classe AD Assignment Resource Pool.

Questa regola include le informazioni sulla configurazione dell'assegnazione degli agenti specificata nell'Assegnazione e failover guidati agenti, ad esempio la query LDAP.

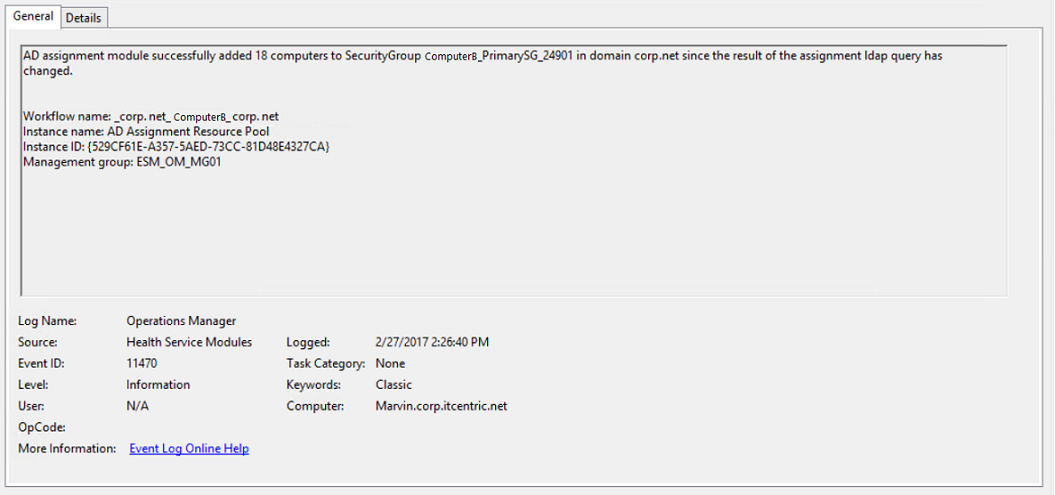

Per verificare se il gruppo di gestione ha pubblicato correttamente le informazioni in Active Directory, cercare l'ID evento 11470 dai moduli servizio di integrità di origine all'interno del registro eventi di Operations Manager nel server di gestione nel quale è stata definita la regola di assegnazione degli agenti. Nella descrizione deve indicare che è stato aggiunto correttamente tutti i computer aggiunti alla regola di assegnazione dell'agente.

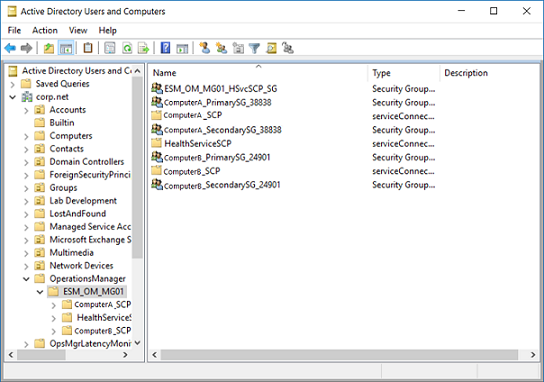

In Active Directory, nel contenitore OperationsManager<ManagementGroupName> , dovrebbero essere visualizzati gli oggetti del punto di connessione del servizio creati in modo simile all'esempio seguente.

La regola crea anche due gruppi di sicurezza con il nome NetBIOS del server di gestione: il primo con il suffisso "_PrimarySG<numero> casuale" e il secondo "_SecondarySG<numero> casuale". In questo esempio sono presenti due server di gestione distribuiti nel gruppo di gestione e il gruppo di sicurezza primario ComputerB_Primary_SG_24901 appartenenza include computer che corrispondono alla regola di inclusione definita nella regola di assegnazione dell'agente e l'appartenenza al gruppo di sicurezza ComputerA_Secondary_SG_38838 include il gruppo primario ComputerB_Primary_SG-29401 gruppo di sicurezza contenente l'account computer degli agenti che eseguirebbero il failover a questo server di gestione secondario nel caso in cui il server di gestione primario non risponda. Il nome SCP è il nome NetBIOS del server gestione con il suffisso "_SCP".

Nota

In questo esempio vengono visualizzati solo gli oggetti di un singolo gruppo di gestione e non altri gruppi di gestione che possono esistere e configurati anche con l'integrazione di Active Directory.

Distribuzione manuale dell'agente con l'impostazione di integrazione di Active Directory

Di seguito viene illustrato un esempio della riga di comando per installare manualmente l'agente Windows con l'integrazione di Active Directory abilitata.

%WinDir%\System32\msiexec.exe /i path\Directory\MOMAgent.msi /qn USE_SETTINGS_FROM_AD=1 USE_MANUALLY_SPECIFIED_SETTINGS=0 ACTIONS_USE_COMPUTER_ACCOUNT=1 AcceptEndUserLicenseAgreement=1

Modifica dell'impostazione di integrazione di Active Directory per un agente

È possibile utilizzare la seguente procedura per modificare l'impostazione di integrazione di Active Directory per un agente.

Nel Pannello di controllo del computer gestito dall'agente fare doppio clic su Microsoft Monitoring Agent.

Nella scheda Operations Manager deselezionare o selezionare Aggiorna automaticamente assegnazioni gruppi di gestione da Servizi di dominio Active Directory. Se si seleziona questa opzione, all'avvio dell'agente, l'agente richiederà ad Active Directory un elenco dei gruppi di gestione a cui è stato assegnato. Questi gruppi di gestione, se presenti, verranno aggiunti all'elenco. Se si deseleziona questa opzione, tutti i gruppi di gestione assegnati all'agente in Active Directory verranno rimossi dall'elenco.

Selezionare OK.

Integrare Active Directory con un dominio non trusted

- Creare un utente in un dominio non attendibile con le autorizzazioni per leggere, scrivere ed eliminare oggetti in ACTIVE Directory.

- Creare un gruppo di sicurezza (locale di dominio o globale). Aggiungere l'utente (creato nel passaggio 1) a questo gruppo.

- Eseguire MOMAdAdmin.exe nel dominio non attendibile con i parametri seguenti: <percorso>\MOMADAdmin.exe <ManagementGroupName<>MOMAdminSecurityGroup><RunAsAccount><Domain>

- Creare un nuovo account RunAs in Operations Manager; usare l'account creato nel passaggio 1. Assicurarsi che il nome di dominio sia fornito con FQDN, non con il nome NetBIOS (ad esempio, CONTOSO.COM\ADUser).

- Distribuire l'account al pool di risorse per l'assegnazione di AD.

- Creare un nuovo profilo RunAs nel Management Pack predefinito. Se questo profilo viene creato in qualsiasi altro Management Pack, assicurarsi di bloccare il Management Pack in modo che sia possibile farvi riferimento da altri Management Pack.

- Aggiungere l'account RunAs appena creato a questo profilo e assegnarlo al pool di risorse di assegnazione di Active Directory

- Creare le regole di integrazione di Active Directory in Operations Manager.

Nota

Dopo l'integrazione con un dominio non attendibile, ogni server di gestione visualizza il messaggio di avviso Database di sicurezza nel server non dispone di un account computer per questa relazione di trust della workstation che indica che la convalida dell'account RunAs utilizzato dall'assegnazione di Active Directory non è riuscita. L'evento con ID 7000 o 1105 viene generato nel registro eventi di Operations Manager. Tuttavia, questo avviso non ha alcun effetto sull'assegnazione di Active Directory in un dominio non attendibile.

Passaggi successivi

Per informazioni su come installare l'agente Windows dalla console operatore, vedere Installare l'agente in Windows tramite Individuazione guidata o per informazioni su come installare l'agente dalla riga di comando, vedere Installare manualmente gli agenti Windows usando MOMAgent.msi.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per