Domande frequenti su SCOM di Monitoraggio di Azure Istanza gestita

Questo articolo riepiloga le domande frequenti sui Istanza gestita SCOM di Monitoraggio di Azure.

Rete virtuale

Quali aree devono trovarsi nella rete virtuale?

Per mantenere la latenza, è consigliabile avere la rete virtuale nella stessa area delle altre risorse di Azure.

Qual è l'intervallo di indirizzi necessario per la rete virtuale?

Lo spazio di indirizzi minimo è /27 (ovvero /28 e versioni successive non funziona).

Quanti subnet devono avere la rete virtuale?

- La rete virtuale necessita di due subnet.

- Per Istanza gestita SCOM

- Per Istanza gestita di SQL

- La subnet per Istanza gestita di SQL istanza sarà una subnet delegata (dedicata) e non verrà usata dal Istanza gestita SCOM. Assegnare un nome alle subnet di conseguenza per evitare confusione in futuro durante la creazione del Istanza gestita di SQL/SCOM Istanza gestita.

Qual è l'intervallo di indirizzi necessario per le due subnet?

Lo spazio di indirizzi minimo deve essere /27 per la subnet MI SQL e /28 per la subnet di Istanza gestita SCOM.

Le subnet devono specificare un gateway NAT o un endpoint di servizio?

No, entrambe le opzioni possono essere lasciate vuote.

Esistono limitazioni sulle opzioni di sicurezza nell'esperienza Crea rete virtuale (BastionHost, DDoS, Firewall)?

No, è possibile disabilitarli o abilitarli in base alle preferenze dell'organizzazione.

Sono state create reti virtuali separate in Azure. Quali passaggi è necessario eseguire?

Se sono state create più reti virtuali, è necessario eseguire il peering delle reti virtuali. Se si esegue il peering di due reti, assicurarsi di eseguire il peering da entrambe le reti tra loro. Pertanto, se si esegue il peering di tre reti, è necessario eseguire sei peering. Per altre informazioni sul peering, vedere Peering di Azure Rete virtuale.

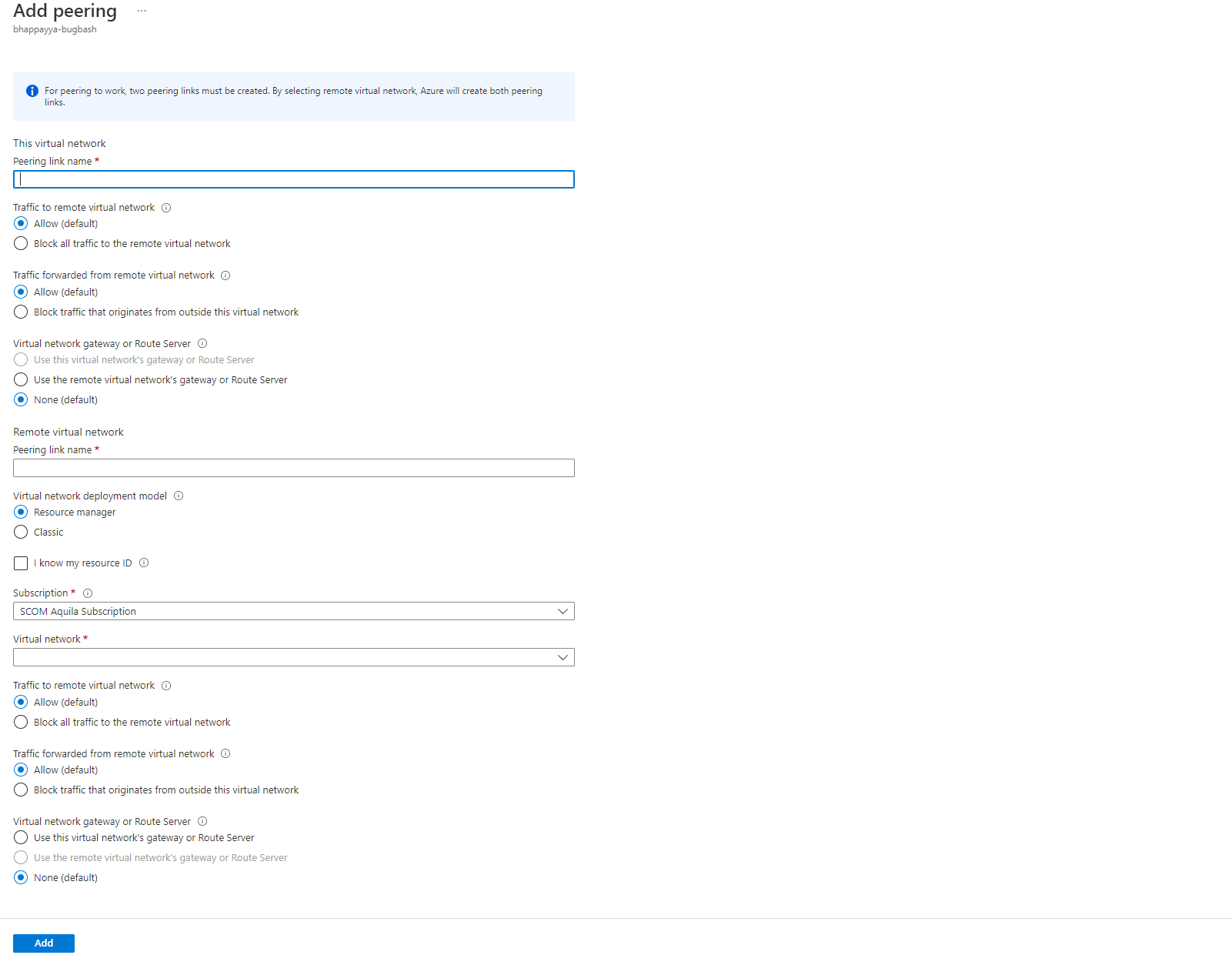

Quali opzioni selezionare durante il peering?

È necessario specificare un nome di peering (nel nome del collegamento peering del campo).

Il primo nome viene usato per assegnare un nome alla rete peer dalla rete corrente all'altra rete. Il secondo nome viene usato per assegnare un nome alla rete peer dall'altra rete a questa rete.

Nella sezione Rete virtuale specificare il nome della rete virtuale che si sta eseguendo il peering. Se non è possibile trovare la rete virtuale, è possibile cercarla usando l'ID risorsa. Conservare il resto delle opzioni come impostazione predefinita.

Istanza gestita di SQL

Non viene visualizzata l'area in SQL MI. Ricerca per categorie risolverlo?

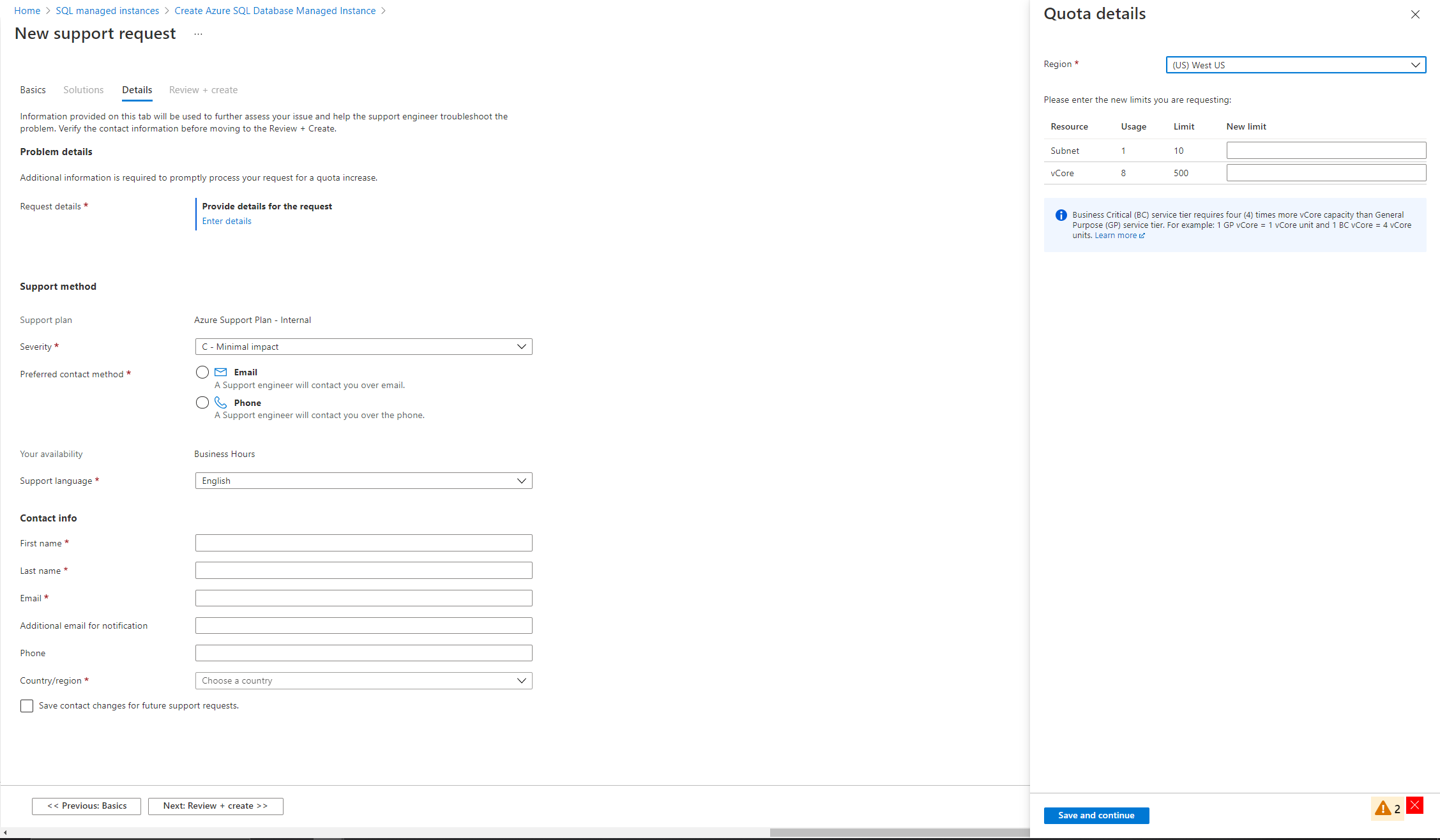

Se non viene visualizzata l'area da scegliere (Stati Uniti occidentali o Europa occidentale) nell'elenco delle aree, selezionare Non visualizzare un'area e quindi selezionare Richiedi aumento della quota per la sottoscrizione.

Immettere i campi obbligatori in Informazioni di base e passare a Dettagli per immettere i dettagli del problema.

Selezionare Invio dettagli. La pagina Dei dettagli quota viene visualizzata nel riquadro destro. In Area scegliere l'area desiderata e modificare i limiti desiderati (10 subnet e 500 vCore devono essere sufficienti). Selezionare Salva e continua e quindi selezionare Avanti: Rivedi e crea >> per generare il ticket. Il ticket potrebbe richiedere 24 ore per la risoluzione del ticket. Attendere che venga risolto prima di procedere per creare l'istanza di SQL MI.

Controllo degli accessi in base al ruolo di Azure

Che cos'è il controllo degli accessi in base al ruolo di Azure?

Il controllo degli accessi in base al ruolo è il sistema di controllo degli accessi in base al ruolo seguito da Azure durante la concessione delle autorizzazioni. Per altre informazioni, vedere Controllo degli accessi in base al ruolo di Azure.

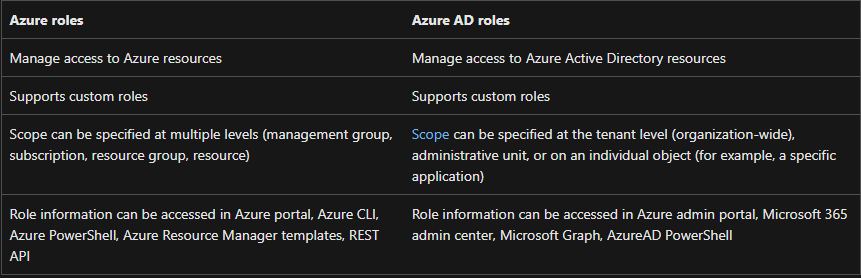

Il controllo degli accessi in base al ruolo di Azure è suddiviso in ruoli di Azure e ruoli di Azure Active Directory. A livello generale, i ruoli di Azure controllano le autorizzazioni per gestire le risorse di Azure, mentre i ruoli di Azure Active Directory controllano le autorizzazioni per gestire le risorse di Azure Active Directory. La tabella seguente confronta alcune differenze.

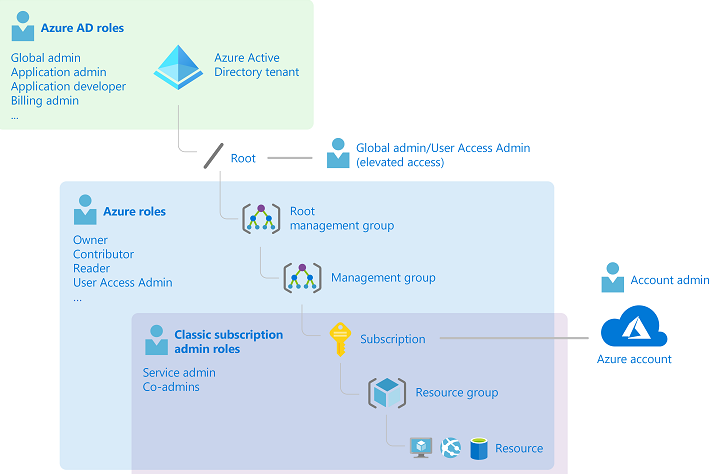

Di seguito è riportata la visualizzazione generale del modo in cui sono correlati i ruoli di amministratore della sottoscrizione classica, i ruoli di Azure e i ruoli di Azure AD.

Che cos'è un ruolo amministratore globale?

Gli utenti con il ruolo amministratore globale hanno accesso a tutte le funzionalità amministrative in Azure Active Directory e ai servizi che usano identità di Azure Active Directory, ad esempio:

- Portale Microsoft 365 Defender

- Portale di conformità

- Exchange Online

- SharePoint Online

- Skype for Business Online

Altre query

Cosa accade se durante la distribuzione si verifica un errore?

Durante la fase di distribuzione, è possibile che esistano diversi motivi per cui la distribuzione di un Istanza gestita SCOM mostra un errore. Potrebbe trattarsi di un errore back-end o potrebbe essere stato specificato il valore di credenziali errato per uno degli account. Nello scenario di un errore durante la distribuzione, è consigliabile eliminare l'istanza e crearne di nuovo una. Per altre informazioni, vedere Risolvere i problemi relativi all'Istanza gestita SCOM di Monitoraggio di Azure.

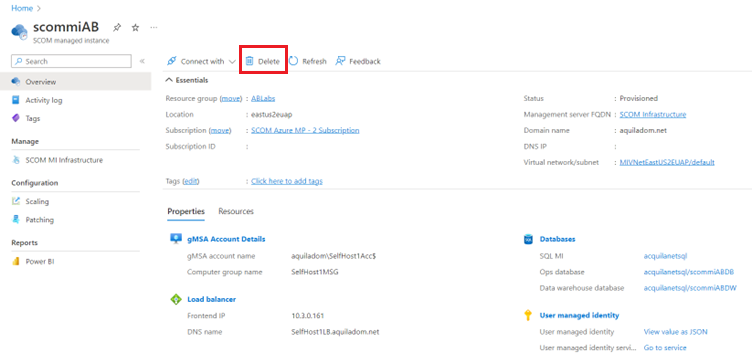

Qual è la procedura per eliminare un'istanza?

È possibile eliminare l'istanza dalla visualizzazione dell'istanza stessa o dalla visualizzazione Gruppo di risorse .

Nella visualizzazione dell'istanza selezionare Elimina dal menu superiore e attendere la conferma dell'eliminazione dell'istanza.

In alternativa, passare alla visualizzazione gruppo di risorse (cercare Gruppo di risorse nella barra di ricerca di Azure e nell'elenco dei risultati aprire il gruppo di risorse). Se è stato creato un gruppo di risorse separato per Istanza gestita SCOM, eliminare il gruppo di risorse. In caso contrario, nel gruppo di risorse cercare l'istanza e selezionare Elimina.

Dopo l'eliminazione dell'istanza, è anche necessario eliminare i due database creati in SQL MI. Nella visualizzazione risorsa selezionare i due database (a seconda del nome assegnato all'istanza di SQL MI) e selezionare Elimina. Con i due database eliminati, è possibile ricreare il Istanza gestita SCOM.

Se è disponibile un'istanza di Arc per connettersi al cloud privato con alcune risorse, SCOM Istanza gestita ridimensionare tali risorse?

Attualmente non supportato. Oggi, indipendentemente da System Center Operations Manager, i clienti possono installare un agente Arc in una macchina virtuale in esecuzione in locale e iniziare a visualizzare la risorsa nella portale di Azure. Dopo aver visualizzato la risorsa nel portale di Azure, è possibile usare i servizi di Azure per tale risorsa e comportare i costi appropriati.

Come verrà eseguito il monitoraggio della rete nei Istanza gestita SCOM?

SCOM Istanza gestita e System Center Operations Manager condividono lo stesso set di funzionalità. È possibile usare gli stessi Management Pack usati in locale per eseguire il monitoraggio della rete tramite Istanza gestita SCOM.

In che modo SCOM Istanza gestita diverso dall'esecuzione di System Center Operations Manager nelle macchine virtuali di Azure?

- SCOM Istanza gestita è nativo in Azure, mentre si esegue System Center Operations Manager nelle macchine virtuali di Azure non è una soluzione nativa. Ciò significa che SCOM Istanza gestita si integra senza problemi con Azure e tutti gli aggiornamenti di Azure sono disponibili per Istanza gestita SCOM.

- In termini di facilità di distribuzione, SCOM Istanza gestita è facile da distribuire, mentre l'esecuzione di macchine virtuali in Azure richiede probabilmente mesi di sforzo (e richiede conoscenze tecniche approfondite).

- SCOM Istanza gestita usa l'errore MI SQL come back-end per la gestione del database per impostazione predefinita.

- SCOM Istanza gestita include scalabilità predefinita, funzionalità di patch e report integrati.

Che cos'è la linea di vista?

Essere nella stessa rete privata in modo che gli INDIRIZZI IP assegnati a ogni componente nella rete possano essere un INDIRIZZO IP privato.

È possibile visualizzare le risorse e le macchine virtuali SCOM Istanza gestita nella sottoscrizione?

Poiché questa istanza richiede di creare il Istanza gestita SCOM nella sottoscrizione, tutte le risorse di Istanza gestita SCOM (incluse le macchine virtuali) saranno visibili all'utente. Tuttavia, è consigliabile non eseguire azioni sulle macchine virtuali e altre risorse mentre si opera SCOM Istanza gestita per evitare complessità impreviste.

Scenari di monitoraggio

È possibile riutilizzare i server gateway system Center Operations Manager esistenti con Istanza gestita SCOM?

No.

I gateway gestiti di SCOM Istanza gestita possono essere configurati in qualsiasi server abilitato per Azure e Arc, che non dispone di software gateway di Operations Manager. Se si vuole riutilizzare i server gateway locali di Operations Manager con Istanza gestita SCOM, disinstallare il software gateway di Operations Manager in esso. Per configurare SCOM Istanza gestita Gateway gestito, vedere Configurare il monitoraggio dei server tramite SCOM Istanza gestita Gateway.

SCOM può Istanza gestita gateway gestito multi-home con System Center Operations Manager locale?

No. Il multi-homing in SCOM Istanza gestita gateway gestito non è possibile.

Quale certificato viene usato in SCOM Istanza gestita Gateway gestito per l'autenticazione?

I certificati vengono assegnati da Microsoft e firmati dalla CA. Non è necessario gestire manualmente i certificati nei gateway gestiti.

SCOM Istanza gestita monitorare i computer locali senza Arc installato?

Sì, se è presente una connettività diretta (line-of-sight) tra SCOM Istanza gestita e computer locale tramite VPN/ER, è possibile monitorare questi computer. Per altre informazioni, vedere Configurare il monitoraggio dei server locali.

Risorse monitorate (agenti)/Server gateway gestiti

È possibile eseguire azioni sulle risorse monitorate in locale?

Non è possibile eseguire azioni nelle risorse monitorate locali, ma possono visualizzarle. Inoltre, se gli oggetti monitorati vengono eliminati, il portale rimuove automaticamente tali oggetti locali dopo sei ore.

Quanto spesso vengono eseguite le sincronizzazioni di connettività per le risorse monitorate e i gateway gestiti?

Lo stato di connettività dei gateway monitorati e dei gateway gestiti viene aggiornato ogni minuto, è possibile visualizzare lo stesso nel menu di scelta rapida Proprietà.

Cosa accade se un agente è già installato nel computer?

Lo stesso agente verrà usato e multi-homed nel Istanza gestita SCOM.

Quale versione di estensione di SCOM Istanza gestita supporta i server gateway gestiti o agente (risorsa monitorata)

La funzionalità è abilitata con l'estensione >SCOM Istanza gestita =91.

Come è possibile visualizzare l'elenco completo delle proprietà per una risorsa monitorata o un gateway gestito?

È possibile visualizzare l'elenco delle proprietà per una risorsa monitorata o un gateway gestito nel menu di scelta rapida Proprietà .

Quali tipi di computer sono idonei per il monitoraggio?

SCOM Istanza gestita consente il monitoraggio dei computer abilitati per Azure e Arc. Inoltre, visualizza informazioni sui computer locali connessi direttamente al Istanza gestita SCOM.

Qual è la durata prevista per gli stati di integrità e connettività da aggiornare dopo l'onboarding?

Il recupero iniziale degli stati di integrità e connettività nel portale richiede circa cinque-sette minuti. Successivamente, gli heartbeat si verificano ogni minuto.

Qual è la versione minima richiesta di .NET per l'agente (risorse monitorate) o i server gateway?

La versione minima richiesta di .NET Framework è 4.7.2.

Come si verifica se l'agente (risorse monitorate) o il gateway ha una linea di visualizzazione all'endpoint <di Azure *.workloadnexus.com>?

Nel server agente/gateway da eseguire l'onboarding,

- Verificare se ha la connettività in uscita a *.workloadnexus.azure.com

- Verificare se il firewall è stato aperto per questo URL.

ad esempio Test-NetConnection westus.workloadnexus.azure.com -Port 443

Come è possibile determinare se un agente (risorsa monitorata) o un gateway ha una linea di vista ai server di gestione?

Nel server agente/gateway da eseguire l'onboarding, verificare se dispone della connettività in uscita all'endpoint dei servizi di bilanciamento del carico dei server di gestione.

ad esempio Test-NetConnection wlnxMWH160LB.scommi.com -Port 5723

Come è possibile verificare se il computer ha TLS 1.2 o una versione successiva abilitata e TLS 1.1 disabilitato?

I computer server agente e gateway hanno bisogno di TLS 1.2 o più abilitati e TLS 1.1 disabilitato per ottenere l'onboarding e il monitoraggio riusciti.

Per altre informazioni, vedere il processo per l'abilitazione di TLS 1.2.

Risorse monitorate (agenti)

I computer Linux sono consentiti per il monitoraggio?

Attualmente non è supportato il monitoraggio dei computer Linux abilitati per Azure e Arc. Tuttavia, possono essere gestiti tramite i server gateway abilitati per Arc.

È possibile configurare un agente per comunicare con più istanze gestite di SCOM?

No. Non è possibile configurare un agente per comunicare con più istanze gestite SCOM, ma può avere una configurazione multi-home per System Center Operations Manager locale e un Istanza gestita SCOM.

Server gateway gestiti

È consentito usare i computer Windows di Azure come server gateway?

Attualmente, solo i computer abilitati per Arc sono consentiti come server gateway.

È possibile configurare i server gateway con multi-homing?

Attualmente, il multi-homing per i server gateway non è supportato.

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per