Configurare reti crittografate in SDN tramite VMM

Importante

Questa versione di Virtual Machine Manager (VMM) ha raggiunto la fine del supporto. È consigliabile eseguire l'aggiornamento a VMM 2022.

Questo articolo illustra come crittografare le reti VM in una rete SDN (Software Defined Network) usando System Center Virtual Machine Manager (VMM).

Attualmente, il traffico di rete può essere crittografato tramite il sistema operativo guest o un'applicazione con tecnologie quali IPSec e TLS. Tuttavia, queste tecnologie sono difficili da implementare a causa delle complessità intrinseca e delle problematiche correlate all'interoperabilità tra i sistemi a causa della natura dell'implementazione.

Con la funzionalità per le reti crittografate in VMM, è possibile configurare facilmente tutti gli aspetti della crittografia nelle reti delle macchine virtuali tramite il controller di rete. Questa crittografia impedisce la lettura e la modifica del traffico tra due macchine virtuali nella stessa rete VM e nella stessa subnet.

VMM 1801 e versioni successive supportano questa funzionalità.

Il controllo della crittografia avviene a livello di subnet e la crittografia può essere abilitata o disabilitata per ogni subnet della rete VM.

Questa funzionalità viene gestita tramite il controller di rete SDN. Se non si dispone già di un'infrastruttura SDN (Software Defined Network) con un controller di rete, per altre informazioni, vedere Distribuire SDN.

Nota

Questa funzionalità offre attualmente protezione da amministratori di rete e di terze parti e non offre alcuna protezione dagli amministratori dell'infrastruttura. La protezione dagli amministratori dell'infrastruttura è prevista e sarà presto disponibile.

Prima di iniziare

Accertarsi di aver soddisfatto i prerequisiti seguenti:

- Almeno due host per le macchine virtuali tenant per convalidare la crittografia.

- Rete VM basata su HNV con crittografia abilitata e un certificato, che può essere creato e distribuito dall'amministratore dell'infrastruttura.

Nota

Il certificato, insieme alla chiave privata, deve essere archiviato nell'archivio certificati locale di tutti gli host in cui risiedono le macchine virtuali (di tale rete).

Procedura: configurare le reti crittografate

Seguire questa procedura:

Creare un certificato e quindi inserire il certificato nell'archivio certificati locale di tutti gli host in cui si prevede di inserire le macchine virtuali tenant per questa convalida.

È possibile creare un certificato autofirmato oppure ottenere un certificato da un'Autorità di certificazione. Per informazioni su come generare certificati autofirmato e inserirli nei percorsi appropriati di ogni host in uso, vedere Configurare la crittografia per una subnet virtuale.

Nota

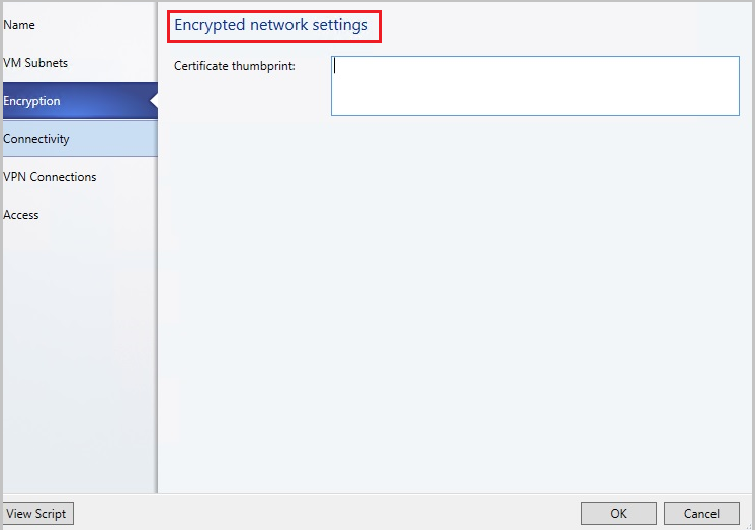

Prendere nota dell'identificazione personale del certificato generato. Nell'articolo precedente nel passaggio 2 non è necessario eseguire le azioni descritte in "Creazione di credenziali certificato" e "Configurazione di un Rete virtuale per la crittografia". Queste impostazioni verranno configurate usando VMM nei passaggi seguenti.

Configurare una rete del provider HNV per la connettività della macchina virtuale tenant, che verrà gestita dal controller di rete. Altre informazioni

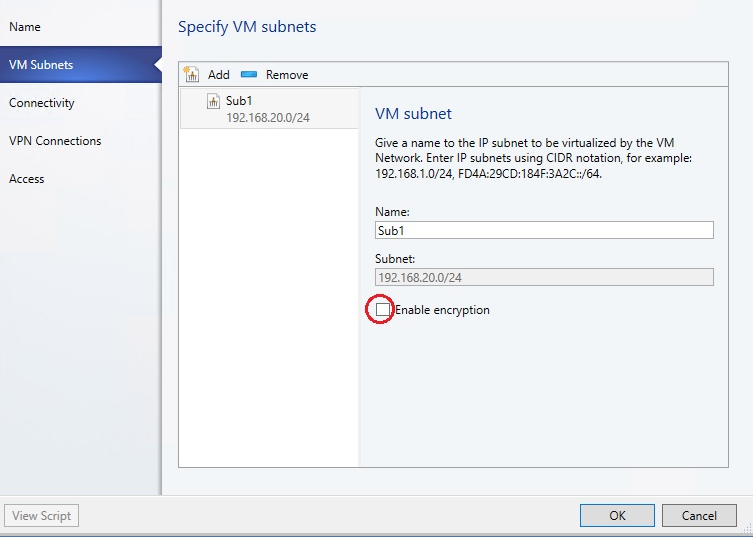

Creare una rete VM tenant e una subnet. Durante la creazione della subnet selezionare Abilita crittografia in Subnet VM. Altre informazioni

Nel passaggio successivo incollare l'identificazione personale del certificato creato.

Creare due macchine virtuali in due host fisici separati e connetterle alla subnet precedente. Altre informazioni

Collegare qualsiasi applicazione di analisi dei pacchetti nelle due interfacce di rete dei due host in cui sono posizionate le macchine virtuali tenant.

Inviare traffico, ping, HTTP o qualsiasi altro pacchetto tra i due host e controllare i pacchetti nell'applicazione di analisi dei pacchetti. I pacchetti non devono avere testo normale riconoscibile, ad esempio i parametri di una richiesta HTTP.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per