Funzionamento di Azure Bastion

RDP e SSH sono spesso il mezzo principale usato per connettersi a macchine virtuali IaaS remote, ma l'esposizione di queste porte di gestione a Internet comporta rischi significativi per la sicurezza. In questa unità viene descritto come è possibile connettersi in modo sicuro con questi protocolli distribuendo Azure Bastion sul lato pubblico della rete perimetrale. In questa unità si apprenderà:

- Architettura di Azure Bastion.

- Come Azure Bastion offre connessioni RDP/SSH sicure alle macchine virtuali ospitate.

- I requisiti per Azure Bastion, in modo che sia possibile valutarne la pertinenza nell'organizzazione.

Architettura di Azure Bastion

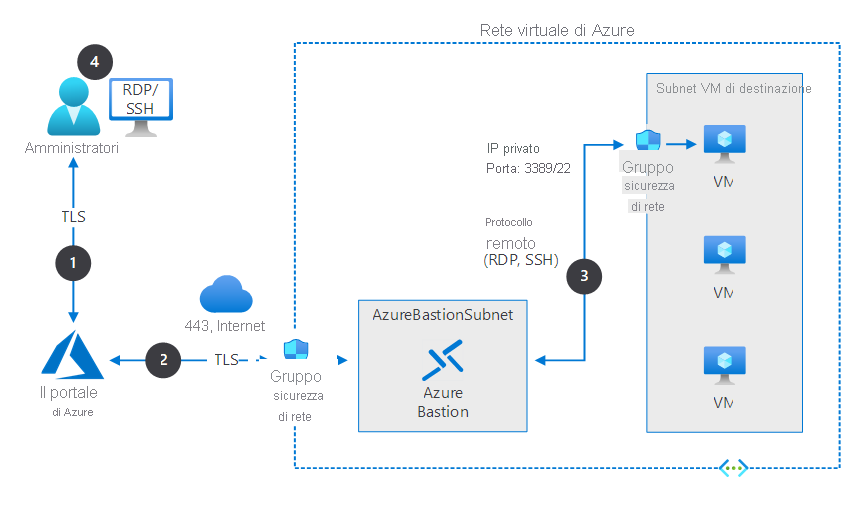

Il diagramma seguente illustra l'architettura di una distribuzione tipica di Azure Bastion e descrive il processo di connessione end-to-end. In questo diagramma:

- Azure Bastion viene distribuito in una rete virtuale che contiene diverse macchine virtuali di Azure.

- I gruppi di sicurezza di rete proteggono le subnet nella rete virtuale.

- Il gruppo di sicurezza di rete che protegge la subnet delle VM consente il traffico RDP e SSH dalla subnet di Azure Bastion.

- Azure Bastion supporta le comunicazioni solo tramite la porta TCP 443 dal portale di Azure o tramite client nativo (non visualizzato).

Nota

Le macchine virtuali protette e l'host di Azure Bastion sono connessi alla stessa rete virtuale, anche se in subnet diverse.

Il processo di connessione tipico in Azure Bastion è il seguente:

- Un amministratore si connette al portale di Azure usando qualsiasi browser HTML5, attraverso una connessione protetta con TLS. L'amministratore seleziona la macchina virtuale a cui si vuole connettere.

- Il portale si connette tramite una connessione protetta ad Azure Bastion tramite un gruppo di sicurezza di rete che protegge la rete virtuale che ospita la macchina virtuale di destinazione.

- Azure Bastion avvia una connessione alla macchina virtuale di destinazione.

- La sessione RDP o SSH viene aperta nel browser nella console di amministrazione. Azure Bastion invia flussi delle informazioni sulla sessione tramite pacchetti personalizzati. Questi pacchetti sono protetti da TLS.

Usando Azure Bastion, è possibile evitare di esporre direttamente RDP/SSH a Internet su un indirizzo IP pubblico. Al contrario, ci si connette ad Azure Bastion in modo sicuro con Secure Sockets Layer (SSL) e questo si connette alle macchine virtuali di destinazione usando un indirizzo IP privato.

Requisiti di utilizzo

Gli amministratori che vogliono connettersi alle macchine virtuali IaaS in Azure tramite Azure Bastion richiedono il ruolo lettore:

- Nella macchina virtuale di destinazione.

- Nell'interfaccia di rete con indirizzo IP privato nella macchina virtuale di destinazione.

- Nella risorsa di Azure Bastion.

Quando si distribuisce Azure Bastion, lo si distribuisce nella propria subnet all'interno di una rete virtuale o di una rete virtuale con peering.

Suggerimento

La subnet deve essere denominata AzureBastionSubnet.

Poiché Azure Bastion è protetto dal gruppo di sicurezza di rete della rete virtuale, il gruppo di sicurezza di rete deve supportare il flusso di traffico seguente:

- Inbound:

- Connessioni RDP e SSH dalla subnet di Azure Bastion alla subnet della macchina virtuale di destinazione

- Accesso da Internet sulla porta TCP 443 all'indirizzo IP pubblico di Azure Bastion

- Accesso TCP da Gestione gateway di Azure sulle porte 443 o 4443

- Outbound:

- Accesso TCP dalla piattaforma Azure sulla porta 443, per supportare la registrazione diagnostica

Nota

Gestione gateway di Azure gestisce le connessioni del portale al servizio Azure Bastion.