Risoluzione dei problemi end-to-end degli oggetti e degli attributi Microsoft Entra Connect

Questo articolo ha lo scopo di stabilire una procedura comune per la risoluzione dei problemi di sincronizzazione in Microsoft Entra ID. Questo metodo si applica alle situazioni in cui un oggetto o un attributo non si sincronizza con Azure Active AD e non visualizza errori nel motore di sincronizzazione, nei log del visualizzatore applicazioni o nei log Microsoft Entra. È facile perdersi nei dettagli se non c'è alcun errore ovvio. Tuttavia, usando le procedure consigliate, è possibile isolare il problema e fornire informazioni dettagliate per i tecnici supporto tecnico Microsoft.

Quando si applica questo metodo di risoluzione dei problemi all'ambiente, nel tempo sarà possibile eseguire i passaggi seguenti:

- Risolvere i problemi relativi alla logica del motore di sincronizzazione da fine a fine.

- Risolvere i problemi di sincronizzazione in modo più efficiente.

- Identificare i problemi più rapidamente stimando il passaggio in cui si verificheranno.

- Identificare il punto di partenza per la revisione dei dati.

- Determinare la risoluzione ottimale.

I passaggi forniti qui iniziano a livello di Active Directory locale e progrediscono verso Microsoft Entra ID. Questi passaggi rappresentano la direzione più comune della sincronizzazione. Tuttavia, gli stessi principi si applicano alla direzione inversa (ad esempio, per il writeback degli attributi).

Prerequisiti

Per una migliore comprensione di questo articolo, leggere prima di tutto gli articoli sui prerequisiti seguenti per una migliore comprensione di come cercare un oggetto in origini diverse (AD, Servizi certificati Active Directory, MV e così via) e per comprendere come controllare i connettori e la derivazione di un oggetto.

- Microsoft Entra Connect: Account e autorizzazioni

- Risolvere i problemi relativi a un oggetto che non viene sincronizzato con Microsoft Entra ID

- Risolvere i problemi di sincronizzazione degli oggetti con Microsoft Entra Connect Sync

Procedure di risoluzione dei problemi non appropriate

Il flag DirSyncEnabled in Microsoft Entra ID controlla se il tenant è pronto ad accettare la sincronizzazione degli oggetti da ACTIVE Directory locale. Molti clienti hanno l'abitudine di disabilitare DirSync nel tenant durante la risoluzione dei problemi di sincronizzazione di oggetti o attributi. È facile disattivare la sincronizzazione della directory eseguendo il cmdlet di PowerShell seguente:

Set-MsolDirSyncEnabled -EnableDirSync $false "Please DON'T and keep reading!"

Nota

I moduli di PowerShell di Azure AD e MSOnline sono deprecati a partire dal 30 marzo 2024. Per altre informazioni, vedere l'aggiornamento della deprecazione. Dopo questa data, il supporto per questi moduli è limitato all'assistenza per la migrazione a Microsoft Graph PowerShell SDK e alle correzioni per la sicurezza. I moduli deprecati continueranno a funzionare fino al 30 marzo 2025.

È consigliabile eseguire la migrazione a Microsoft Graph PowerShell per interagire con Microsoft Entra ID (in precedenza Azure AD). Per domande frequenti sulla migrazione, vedere Domande frequenti sulla migrazione. Nota: Le versioni 1.0.x di MSOnline potrebbero verificarsi interruzioni dopo il 30 giugno 2024.

Tuttavia, questo può essere catastrofico perché attiva un'operazione back-end complessa e lunga per trasferire SoA da Active Directory locale a Microsoft Entra ID/Exchange Online per tutti gli oggetti sincronizzati nel tenant. Questa operazione è necessaria per convertire ogni oggetto da DirSyncEnabled a solo cloud e pulire tutte le proprietà shadow sincronizzate da AD locale, ad esempio ShadowUserPrincipalName e ShadowProxyAddresses. A seconda delle dimensioni del tenant, questa operazione può richiedere più di 72 ore. Inoltre, non è possibile prevedere quando l'operazione terminerà. Non usare mai questo metodo per risolvere un problema di sincronizzazione perché questo causerà danni aggiuntivi e non risolverà il problema. Verrà impedito di abilitare di nuovo DirSync fino al completamento dell'operazione di disabilitazione. Inoltre, dopo aver riabilitare DirSync, AADC deve corrispondere nuovamente a tutti gli oggetti locali con oggetti Microsoft Entra esistenti. Questo processo può essere dirompente.

Gli unici scenari in cui questo comando è supportato per disabilitare DirSync sono i seguenti:

- Si sta smantellando il server di sincronizzazione locale e si vuole continuare a gestire le identità interamente dal cloud anziché dalle identità ibride.

- Nel tenant sono presenti alcuni oggetti sincronizzati che si desidera mantenere come solo cloud in Microsoft Entra ID e rimuovere definitivamente da Active Directory locale.

- Attualmente si usa un attributo personalizzato come SourceAnchor in AADC (ad esempio employeeId) e si reinstalla AADC per iniziare a usare ms-Ds-Consistency-Guid/ObjectGuid come nuovo attributo SourceAnchor (o viceversa).

- Sono presenti alcuni scenari che comportano strategie rischiose di migrazione di cassette postali e tenant.

In alcune situazioni, potrebbe essere necessario arrestare temporaneamente la sincronizzazione o controllare manualmente i cicli di sincronizzazione AADC. Ad esempio, potrebbe essere necessario arrestare la sincronizzazione per poter eseguire un passaggio di sincronizzazione alla volta. Tuttavia, invece di disabilitare DirSync, è possibile arrestare solo l'utilità di pianificazione della sincronizzazione eseguendo il cmdlet seguente:

Set-ADSyncScheduler -SyncCycleEnabled $false

Quando si è pronti, avviare manualmente un ciclo di sincronizzazione eseguendo il cmdlet seguente:

Start-ADSyncSyncCycle

Glossario

| Acronimo/abbreviazione | Nome/descrizione |

|---|---|

| AADC | Microsoft Entra Connect |

| AADCA | account connettore Microsoft Entra |

| AADCS | spazio connettore Microsoft Entra |

| AADCS:AttributeA | Attributo 'A' nello spazio connettore Microsoft Entra |

| Acl | Controllo di accesso Elenchi (note anche come autorizzazioni ADDS) |

| ADCA | Account connettore AD |

| ADC | Spazio connettore Active Directory |

| ADCS:AttributeA | Attributo 'A' nello spazio connettore active directory |

| ADDS o AD | Active Directory Domain Services |

| CS | Spazio connettore |

| MV | Metaverse |

| MSOL Account | Account connettore AD generato automaticamente (MSOL_########) |

| MV:AttributeA | Attributo 'A' nell'oggetto Metaverse |

| Soa | Origine dell'autorità |

Passaggio 1: Sincronizzazione tra ADDS e ADCS

Obiettivo per il passaggio 1

Determinare se l'oggetto o l'attributo è presente e coerente in ADCS. Se è possibile individuare l'oggetto in ADCS e tutti gli attributi hanno i valori previsti, passare al passaggio 2.

Descrizione per il passaggio 1

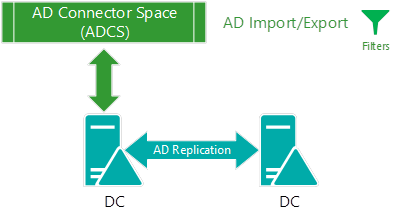

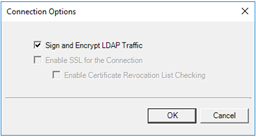

La sincronizzazione tra ADDS e ADCS avviene al passaggio di importazione ed è il momento in cui AADC legge dalla directory di origine e archivia i dati nel database. Ovvero, quando i dati vengono a fasi nello spazio del connettore. Durante un'importazione differenziale da AD, AADC richiede tutte le nuove modifiche che si sono verificate dopo una determinata filigrana della directory. Questa chiamata viene avviata da AADC usando il controllo DirSync di Servizi directory sul servizio di replica di Active Directory. Questo passaggio fornisce l'ultima filigrana come ultima importazione di Active Directory riuscita e fornisce ad AD il riferimento temporizzato da quando devono essere recuperate tutte le modifiche (delta). Un'importazione completa è diversa perché AADC importerà da AD tutti i dati (nell'ambito di sincronizzazione) e quindi contrassegnerà come obsoleti (ed eliminerà) tutti gli oggetti che sono ancora in ADCS ma non sono stati importati da ACTIVE Directory. Tutti i dati tra AD e AADC vengono trasferiti tramite LDAP e vengono crittografati per impostazione predefinita.

Se la connessione ad AD ha esito positivo, ma l'oggetto o l'attributo non è presente in ADCS (presupponendo che il dominio o l'oggetto sia nell'ambito di sincronizzazione), il problema più probabilmente riguarda le autorizzazioni ADDS. Per importare dati in ADCS, ADCA richiede autorizzazioni di lettura minima per l'oggetto in AD. Per impostazione predefinita, l'account MSOL dispone di autorizzazioni esplicite di lettura/scrittura per tutte le proprietà utente, gruppo e computer. Tuttavia, questa situazione potrebbe essere ancora problematica se si verificano le condizioni seguenti:

- AADC usa un'istanza di ADCA personalizzata, ma non sono state fornite autorizzazioni sufficienti in AD.

- Un'unità organizzativa padre ha bloccato l'ereditarietà, impedendo la propagazione delle autorizzazioni dalla radice del dominio.

- L'oggetto o l'attributo stesso ha bloccato l'ereditarietà, impedendo la propagazione delle autorizzazioni.

- L'oggetto o l'attributo dispone di un'autorizzazione Deny esplicita che impedisce ad ADCA di leggerlo.

Risoluzione dei problemi di Active Directory

Connettività con Active Directory

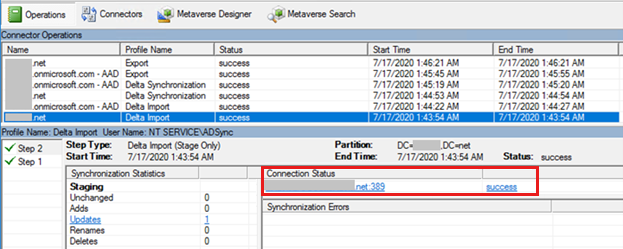

Nel Service Manager di sincronizzazione, il passaggio "Importa da Active Directory" mostra quale controller di dominio viene contattato in Stato connessione. È molto probabile che venga visualizzato un errore qui quando si verifica un problema di connettività che interessa AD.

Se è necessario risolvere ulteriormente i problemi di connettività per ACTIVE Directory, in particolare se non sono presenti errori nel server Microsoft Entra Connect o se è ancora in corso l'installazione del prodotto, iniziare usando ADConnectivityTool.

I problemi di connessione a ADDS hanno le cause seguenti:

- Credenziali di Active Directory non valide. Ad esempio, ADCA è scaduto o la password è stata modificata.

- Errore di "ricerca non riuscita", che si verifica quando il controllo DirSync non comunica con il servizio replica active directory, in genere a causa della frammentazione dei pacchetti di rete elevata.

- Errore "no-start-ma", che si verifica quando sono presenti problemi di risoluzione dei nomi (DNS) in ACTIVE Directory.

- Altri problemi che possono essere causati da problemi di risoluzione dei nomi, problemi di routing di rete, porte di rete bloccate, frammentazione elevata dei pacchetti di rete, nessun controller di dominio scrivibile disponibile e così via. In questi casi, è probabile che sia necessario coinvolgere i team di supporto di Servizi directory o di rete per semplificare la risoluzione dei problemi.

Riepilogo della risoluzione dei problemi

- Identificare il controller di dominio usato.

- Usare i controller di dominio preferiti per assegnare lo stesso controller di dominio.

- Identificare correttamente ADCA.

- Usare ADConnectivityTool per identificare il problema.

- Usare lo strumento LDP per provare a eseguire l'associazione al controller di dominio con ADCA.

- Per semplificare la risoluzione dei problemi, contattare Servizi directory o un team di supporto di rete.

Eseguire lo strumento di risoluzione dei problemi di sincronizzazione

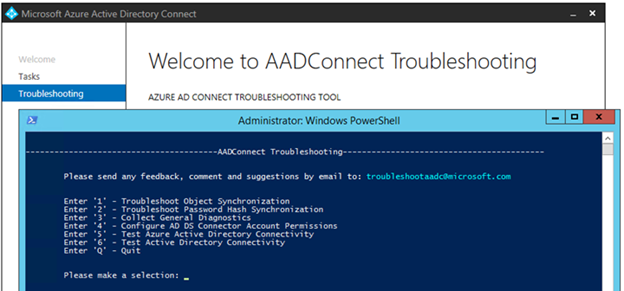

Dopo aver risolto i problemi di connettività di Active Directory, eseguire lo strumento Risoluzione dei problemi di sincronizzazione degli oggetti perché solo questo può rilevare i motivi più ovvi per cui un oggetto o un attributo non deve eseguire la sincronizzazione.

Autorizzazioni di Active Directory

La mancanza di autorizzazioni di Active Directory può influire su entrambe le direzioni della sincronizzazione:

- Quando si esegue l'importazione da ADDS ad ADCS, una mancanza di autorizzazioni può causare l'esclusione di oggetti o attributi da AADC in modo che AADC non possa ottenere gli aggiornamenti ADDS nel flusso di importazione. Questo errore si verifica perché ADCA non dispone di autorizzazioni sufficienti per leggere l'oggetto.

- Quando si esporta da ADCS in ADDS, una mancanza di autorizzazioni genera un errore di esportazione "problema di autorizzazione".

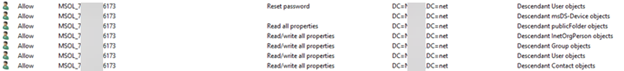

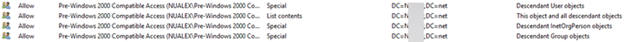

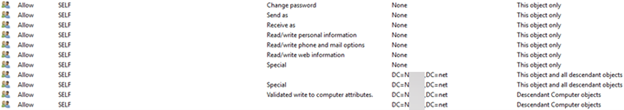

Per controllare le autorizzazioni, aprire la finestra Proprietà di un oggetto AD, selezionare Sicurezza>avanzata e quindi esaminare gli ACL consentiti/negati dell'oggetto selezionando il pulsante Disabilita ereditarietà (se l'ereditarietà è abilitata). È possibile ordinare il contenuto della colonna in base al tipo per individuare tutte le autorizzazioni "deny". Le autorizzazioni di Active Directory possono variare notevolmente. Per impostazione predefinita, tuttavia, per "Sottosistema attendibile exchange" potrebbe essere visualizzato solo un "Elenco di controllo di accesso negato". La maggior parte delle autorizzazioni sarà contrassegnata come Consenti.

Le autorizzazioni predefinite seguenti sono le più rilevanti:

Utenti autenticati

Tutti

Account ADCA o MSOL personalizzato

Accesso compatibile con Windows 2000

SELF

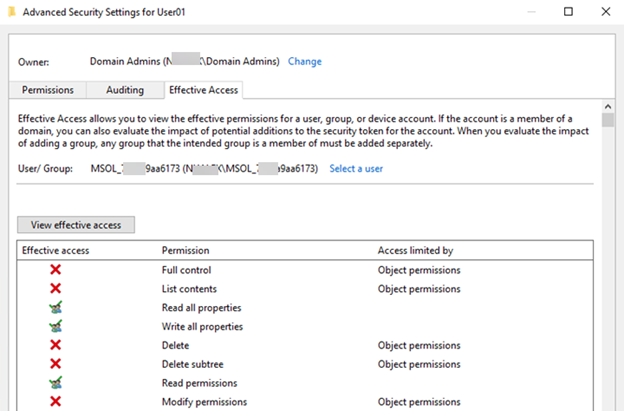

Il modo migliore per risolvere i problemi relativi alle autorizzazioni consiste nell'usare la funzionalità "Accesso effettivo" nella console Utenti e computer di Active Directory. Questa funzionalità controlla le autorizzazioni valide per un determinato account (ADCA) nell'oggetto o nell'attributo di destinazione che si desidera risolvere.

Importante

La risoluzione dei problemi relativi alle autorizzazioni di Active Directory può risultare complessa perché una modifica degli ACL non ha effetto immediato. Tenere sempre presente che tali modifiche sono soggette alla replica di Active Directory.

Ad esempio:

- Assicurarsi di apportare le modifiche necessarie direttamente al controller di dominio più vicino (vedere la sezione "Connettività con AD"):

- Attendere che si verifichino repliche ADDS.

- Se possibile, riavviare il servizio ADSync per cancellare la cache.

Riepilogo della risoluzione dei problemi

- Identificare il controller di dominio usato.

- Usare i controller di dominio preferiti per assegnare lo stesso controller di dominio.

- Identificare correttamente ADCA.

- Usare lo strumento Configure AD DS Connector Account Permissions .Use the Configure AD DS Connector Account Permissions .

- Usare la funzionalità "Accesso effettivo" in Utenti e computer di Active Directory.

- Usare lo strumento LDP per eseguire l'associazione al controller di dominio con ADCA e provare a leggere l'oggetto o l'attributo con esito negativo.

- Aggiungere temporaneamente ADCA agli amministratori aziendali o agli amministratori di dominio e riavviare il servizio ADSync.

Importante: Non usarlo come soluzione.

- Dopo aver verificato il problema delle autorizzazioni, rimuovere ADCA da qualsiasi gruppo con privilegi elevati e fornire le autorizzazioni di Active Directory necessarie direttamente ad ADCA.

- Engage Servizi directory o un team di supporto di rete per risolvere la situazione.

Repliche di ACTIVE Directory

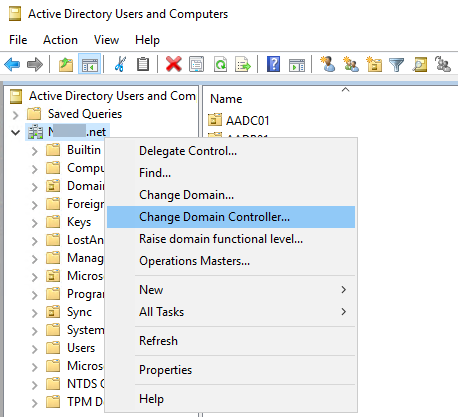

Questo problema è meno probabile che influisca su Microsoft Entra Connect perché causa problemi maggiori. Tuttavia, quando Microsoft Entra Connect importa dati da un controller di dominio usando la replica ritardata, non importerà le informazioni più recenti da Active Directory, il che causa problemi di sincronizzazione in cui un oggetto o un attributo creato o modificato di recente in Active Directory non viene sincronizzato con Microsoft Entra ID perché non è stato replicato nel controller di dominio che Microsoft Entra Connect sta contattando. Per verificare che questo sia il problema, controllare il controller di dominio usato da AADC per l'importazione (vedere "Connettività ad AD") e usare la console Utenti e computer di Active Directory per connettersi direttamente a questo server (vedere Modificare il controller di dominio nell'immagine successiva). Verificare quindi che i dati in questo server corrispondano ai dati più recenti e che siano coerenti con i rispettivi dati ADCS. In questa fase, AADC genererà un carico maggiore sul controller di dominio e sul livello di rete.

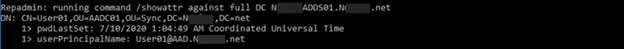

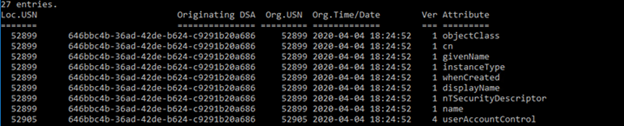

Un altro approccio consiste nell'usare lo strumento RepAdmin per controllare i metadati di replica dell'oggetto in tutti i controller di dominio, ottenere il valore da tutti i controller di dominio e controllare lo stato della replica tra controller di dominio:

Valore dell'attributo da tutti i controller di dominio:

repadmin /showattr * "DC=contoso,DC=com" /subtree /filter:"sAMAccountName=User01" /attrs:pwdLastSet,UserPrincipalName

Metadati dell'oggetto da tutti i controller di dominio:

repadmin /showobjmeta * "CN=username,DC=contoso,DC=com" > username-ObjMeta.txt

Riepilogo della replica di Active Directory

repadmin /replsummary

Riepilogo della risoluzione dei problemi

- Identificare il controller di dominio usato.

- Confrontare i dati tra controller di dominio.

- Analizzare i risultati di RepAdmin.

- Per risolvere il problema, contattare i servizi directory o il team di supporto di rete.

Modifiche a dominio e unità organizzativa e tipi di oggetto o attributi filtrati o esclusi nel connettore ADDS

La modifica del filtro di dominio o unità organizzativa richiede un'importazione completa

Tenere presente che anche se il filtro del dominio o dell'unità organizzativa viene confermato, le modifiche apportate al filtro di dominio o unità organizzativa diventano effettive solo dopo l'esecuzione di un passaggio di importazione completo.

Filtro degli attributi con Microsoft Entra'applicazione e il filtro degli attributi

Uno scenario facile da perdere per gli attributi non sincronizzati è quando Microsoft Entra Connect è configurato con la funzionalità di filtro degli attributi e dell'app Microsoft Entra. Per verificare se la funzionalità è abilitata e per quali attributi, accettare un report di diagnostica generale.

Tipo di oggetto escluso nella configurazione del connettore ADDS

Questa situazione non si verifica come comunemente per utenti e gruppi. Tuttavia, se in ADCS mancano tutti gli oggetti di un tipo di oggetto specifico, potrebbe essere utile esaminare i tipi di oggetto abilitati nella configurazione del connettore ADDS.

È possibile usare il cmdlet Get-ADSyncConnector per recuperare i tipi di oggetto abilitati nel connettore, come illustrato nell'immagine successiva. Di seguito sono riportati i tipi di oggetto che devono essere abilitati per impostazione predefinita:

(Get-ADSyncConnector | where Name -eq "Contoso.com").ObjectInclusionListDi seguito sono riportati i tipi di oggetto che devono essere abilitati per impostazione predefinita:

Nota

Il tipo di oggetto publicFolder è presente solo quando è abilitata la funzionalità Cartella pubblica abilitata per la posta.

Attributo escluso in ADCS

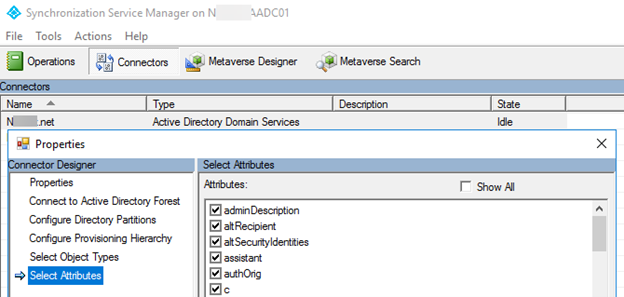

Allo stesso modo, se l'attributo è mancante per tutti gli oggetti, verificare se l'attributo è selezionato nel connettore AD.

Per verificare la presenza di attributi abilitati in ADDS Connector, usare Gestione sincronizzazione, come illustrato nell'immagine successiva, oppure eseguire il cmdlet di PowerShell seguente:

(Get-ADSyncConnector | where Name -eq "Contoso.com").AttributeInclusionList

Nota

L'inclusione o l'esclusione di tipi di oggetto o attributi nella Service Manager di sincronizzazione non è supportata.

Riepilogo della risoluzione dei problemi

- Controllare la funzionalità di filtro dell'app Microsoft Entra e degli attributi

- Verificare che il tipo di oggetto sia incluso in ADCS.

- Verificare che l'attributo sia incluso in ADCS.

- Eseguire un'importazione completa.

Risorse per il passaggio 1

Risorse principali:

Get-ADSyncConnectorAccount : identificare l'account connettore corretto usato da AADC

Identificare i problemi di connettività con ADDS

Trace-ADSyncToolsADImport (ADSyncTools) - Dati di traccia importati da ADDS

LDIFDE - Oggetto dump da ADDS per confrontare i dati tra ADDS e ADCS

LDP - Testare la connettività di AD Bind e le autorizzazioni per leggere l'oggetto nel contesto di sicurezza di ADCA

DSACLS - Confrontare e valutare le autorizzazioni ADDS

Autorizzazioni per le funzionalità >Set-ADSync< - Applicare le autorizzazioni AADC predefinite in ADDS

RepAdmin - Controllare i metadati dell'oggetto AD e lo stato della replica di ACTIVE Directory

Passaggio 2: Sincronizzazione tra ADCS e MV

Obiettivo per il passaggio 2

Questo passaggio verifica se l'oggetto o l'attributo passa da CS a MV (in altre parole, se l'oggetto o l'attributo è proiettato nell'MV). In questa fase, assicurarsi che l'oggetto sia presente o che l'attributo sia corretto in ADCS (descritto nel passaggio 1) e quindi iniziare a esaminare le regole di sincronizzazione e la derivazione dell'oggetto.

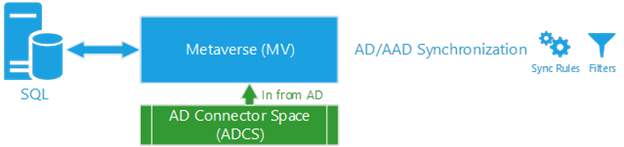

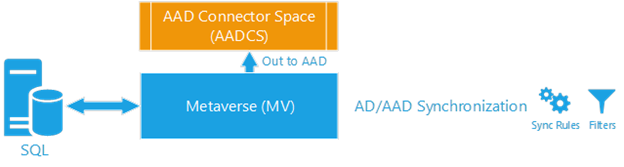

Descrizione per il passaggio 2

La sincronizzazione tra ADCS e MV si verifica nel passaggio di sincronizzazione delta/completa. A questo punto, AADC legge i dati a fasi in ADCS, elabora tutte le regole di sincronizzazione e aggiorna il rispettivo oggetto MV. Questo oggetto MV conterrà collegamenti CS (o connettori) che puntano agli oggetti CS che contribuiscono alle relative proprietà e alla derivazione delle regole di sincronizzazione applicate nel passaggio di sincronizzazione. Durante questa fase, AADC genera un carico maggiore sui livelli SQL Server (o LocalDB) e di rete.

Risoluzione dei problemi di ADCS > MV per gli oggetti

Controllare le regole di sincronizzazione in ingresso per il provisioning

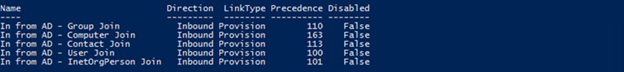

Un oggetto presente in ADCS ma mancante in MV indica che non erano presenti filtri di ambito in nessuna delle regole di sincronizzazione del provisioning applicate a tale oggetto. Pertanto, l'oggetto non è stato proiettato in MV. Questo problema può verificarsi se sono presenti regole di sincronizzazione disabilitate o personalizzate.

Per ottenere un elenco delle regole di sincronizzazione del provisioning in ingresso, eseguire il comando seguente:

Get-ADSyncRule | where {$_.Name -like "In From AD*" -and $_.LinkType -eq "Provision"} | select Name,Direction,LinkType,Precedence,Disabled | ft

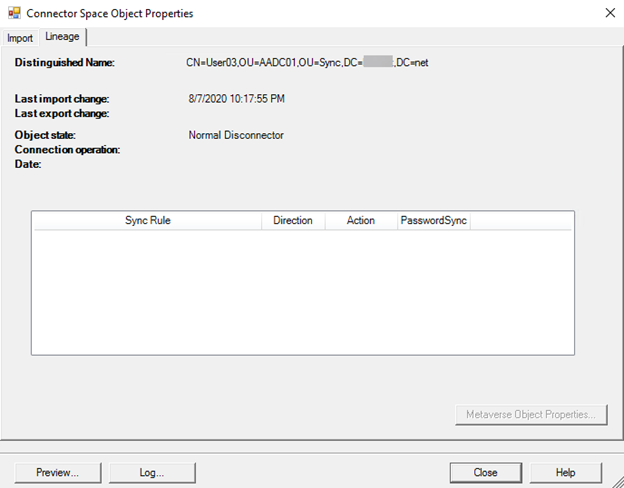

Controllare la derivazione dell'oggetto ADCS

È possibile recuperare l'oggetto con esito negativo da ADCS eseguendo una ricerca in "DN or Anchor" in "Search Connector Space". Nella scheda Derivazione si noterà probabilmente che l'oggetto è un disconnessione (nessun collegamento a MV) e che la derivazione è vuota. Controllare anche se l'oggetto presenta errori, nel caso in cui sia presente una scheda di errore di sincronizzazione.

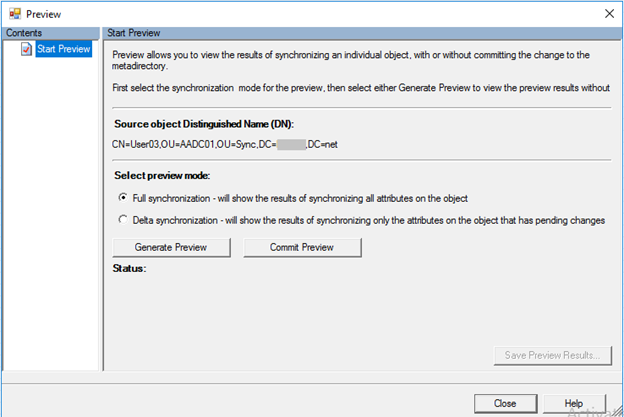

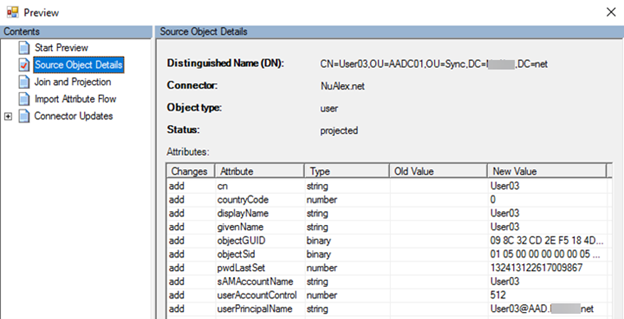

Eseguire un'anteprima nell'oggetto ADCS

Selezionare PreviewGenerate PreviewCommit Preview (Anteprima> commit anteprima > anteprima) per verificare se l'oggetto è proiettato in MV. In questo caso, un ciclo di sincronizzazione completo dovrebbe risolvere il problema per altri oggetti nella stessa situazione.

Esportare l'oggetto in FORMATO XML

Per un'analisi più dettagliata (o per l'analisi offline), è possibile raccogliere tutti i dati del database correlati all'oggetto usando il cmdlet Export-ADSyncObject . Queste informazioni esportate consentono di determinare quale regola filtra l'oggetto. In altre parole, il filtro di ambito in ingresso nelle regole di sincronizzazione del provisioning impedisce che l'oggetto venga proiettato nell'MV.

Ecco alcuni esempi di sintassi Export-ADsyncObject :

Import-Module "C:\Program Files\Microsoft Azure Active Directory Connect\Tools\AdSyncTools.psm1"Export-ADsyncObject -DistinguishedName 'CN=TestUser,OU=Sync,DC=Domain,DC=Contoso,DC=com' -ConnectorName 'Domain.Contoso.com'Export-ADsyncObject -ObjectId '{46EBDE97-7220-E911-80CB-000D3A3614C0}' -Source Metaverse -Verbose

Riepilogo della risoluzione dei problemi (oggetti)

- Controllare i filtri di ambito nelle regole di provisioning in ingresso "In From AD".

- Creare un'anteprima dell'oggetto .

- Eseguire un ciclo di sincronizzazione completo.

- Esportare i dati dell'oggetto usando lo script Export-ADSyncObject .

Risoluzione dei problemi relativi ad ADCS > MV per gli attributi

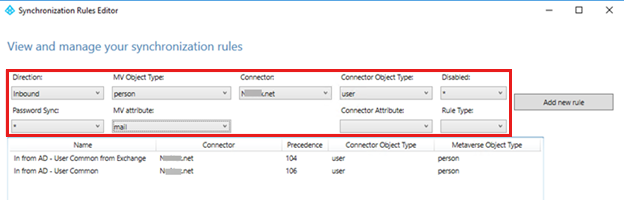

Identificare le regole di sincronizzazione in ingresso e le regole di trasformazione dell'attributo

Ogni attributo ha un proprio set di regole di trasformazione che sono responsabili dell'indirizzamento del valore da ADCS a MV. Il primo passaggio consiste nell'identificare quali regole di sincronizzazione contengono la regola di trasformazione per l'attributo che si sta risolvendo.

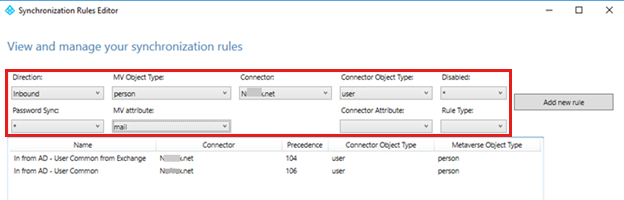

Il modo migliore per identificare le regole di sincronizzazione con una regola di trasformazione per un attributo specifico consiste nell'usare le funzionalità di filtro predefinite della Editor Regole di sincronizzazione.

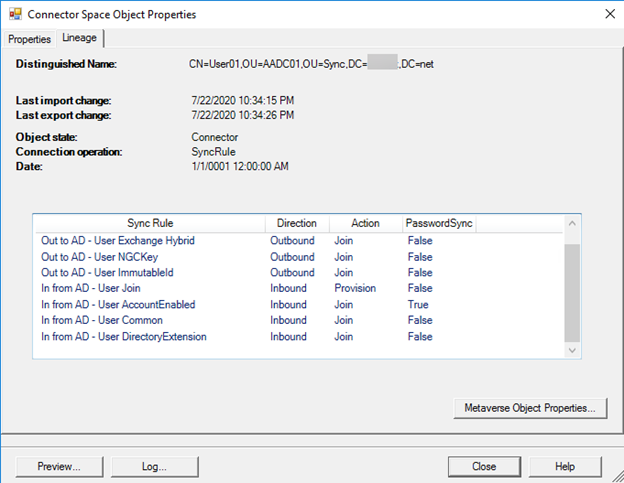

Controllare la derivazione dell'oggetto ADCS

Ogni connettore (o collegamento) tra cs e MV avrà una derivazione che contiene informazioni sulle regole di sincronizzazione applicate a tale oggetto CS. Il passaggio precedente indicherà quale set di regole di sincronizzazione in ingresso (se le regole di sincronizzazione di provisioning o join) devono essere presenti nella derivazione dell'oggetto per il flusso del valore corretto da ADCS a MV. Esaminando la derivazione nell'oggetto ADCS, sarà possibile determinare se tale regola di sincronizzazione è stata applicata all'oggetto.

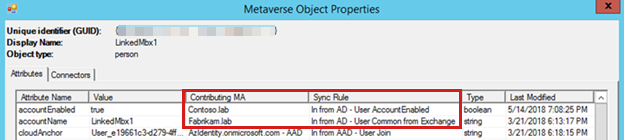

Se sono presenti più connettori (più foreste AD) collegati all'oggetto MV, potrebbe essere necessario esaminare le proprietà dell'oggetto Metaverse per determinare quale connettore contribuisce al valore dell'attributo all'attributo che si sta tentando di risolvere. Dopo aver identificato il connettore, esaminare la derivazione di tale oggetto ADCS.

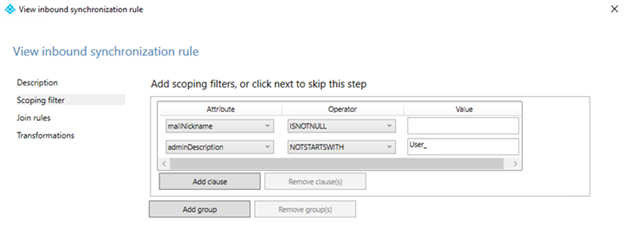

Controllare i filtri di ambito sulla regola di sincronizzazione in ingresso

Se una regola di sincronizzazione è abilitata ma non presente nella derivazione dell'oggetto, l'oggetto deve essere filtrato in base al filtro di ambito della regola di sincronizzazione. Controllando i filtri di ambito della regola di sincronizzazione, i dati sull'oggetto ADCS e se la regola di sincronizzazione è abilitata o disabilitata, è necessario essere in grado di determinare il motivo per cui tale regola di sincronizzazione non è stata applicata all'oggetto ADCS.

Di seguito è riportato un esempio di un filtro di ambito comune problematico da una regola di sincronizzazione responsabile della sincronizzazione delle proprietà di Exchange. Se l'oggetto ha un valore Null per mailNickName, nessuno degli attributi di Exchange nelle regole di trasformazione fluirà in Microsoft Entra ID.

Eseguire un'anteprima sull'oggetto ADCS

Se non è possibile determinare il motivo per cui la regola di sincronizzazione mancante nella derivazione dell'oggetto ADCS, eseguire un'anteprima usando Genera anteprima e Commit anteprima per una sincronizzazione completa dell'oggetto. Se l'attributo viene aggiornato nella versione MV e dispone di un'anteprima, un ciclo di sincronizzazione completo dovrebbe risolvere il problema per altri oggetti nella stessa situazione.

Esportare l'oggetto in FORMATO XML

Per un'analisi più dettagliata o un'analisi offline, è possibile raccogliere tutti i dati del database correlati all'oggetto usando lo script Export-ADSyncObject . Queste informazioni esportate consentono di determinare quale regola di sincronizzazione o regola di trasformazione mancante nell'oggetto che impedisce la proiezione dell'attributo nell'MV (vedere gli esempi export-ADSyncObject riportati in precedenza in questo articolo).

Riepilogo della risoluzione dei problemi (per gli attributi)

- Identificare le regole di sincronizzazione e le regole di trasformazione corrette responsabili del flusso dell'attributo nell'MV.

- Controllare la derivazione dell'oggetto.

- Controllare se le regole di sincronizzazione sono state abilitate.

- Controllare i filtri di ambito delle regole di sincronizzazione mancanti nella derivazione dell'oggetto.

Risoluzione avanzata dei problemi della pipeline della regola di sincronizzazione

Se è necessario eseguire ulteriormente il debug del motore ADSync (noto anche come MiiServer) in termini di elaborazione delle regole di sincronizzazione, è possibile abilitare la traccia ETW nel file .config (C:\Programmi\Microsoft Azure AD Sync\Bin\miiserver.exe.config). Questo metodo genera un file di testo dettagliato completo che mostra tutta l'elaborazione delle regole di sincronizzazione. Tuttavia, potrebbe essere difficile interpretare tutte le informazioni. Usare questo metodo come ultima risorsa o se è indicato da supporto tecnico Microsoft.

Risorse per il passaggio 2

- Interfaccia utente Service Manager di sincronizzazione

- Editor regole di sincronizzazione

- script Export-ADsyncObject

- Start-ADSyncSyncCycle -PolicyType Initial

- Traccia ETW SyncRulesPipeline (miiserver.exe.config)

Passaggio 3: Sincronizzazione tra MV e AADCS

Obiettivo per il passaggio 3

Questo passaggio verifica se l'oggetto o l'attributo passa da MV ad AADCS. A questo punto, assicurarsi che l'oggetto sia presente o che l'attributo sia corretto in ADCS e MV (descritti nei passaggi 1 e 2). Esaminare quindi le regole di sincronizzazione e la derivazione dell'oggetto. Questo passaggio è simile al passaggio 2, in cui è stata esaminata la direzione in ingresso da ADCS a MV. In questa fase, tuttavia, ci si concentrerà sulle regole di sincronizzazione in uscita e sull'attributo che passa da MV ad AADCS.

Descrizione per il passaggio 3

La sincronizzazione tra MV e AADCS si verifica nel passaggio di sincronizzazione delta/completa, quando AADC legge i dati in MV, elabora tutte le regole di sincronizzazione e aggiorna il rispettivo oggetto AADCS. Questo oggetto MV conterrà collegamenti CS (noti anche come connettori) che puntano agli oggetti CS che contribuiscono alle relative proprietà e alla derivazione delle regole di sincronizzazione applicate nel passaggio di sincronizzazione. A questo punto, AADC genera un carico maggiore su SQL Server (o localDB) e sul livello di rete.

Risoluzione dei problemi da MV ad AADCS per gli oggetti

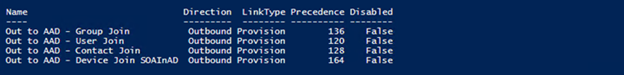

Controllare le regole di sincronizzazione in uscita per il provisioning

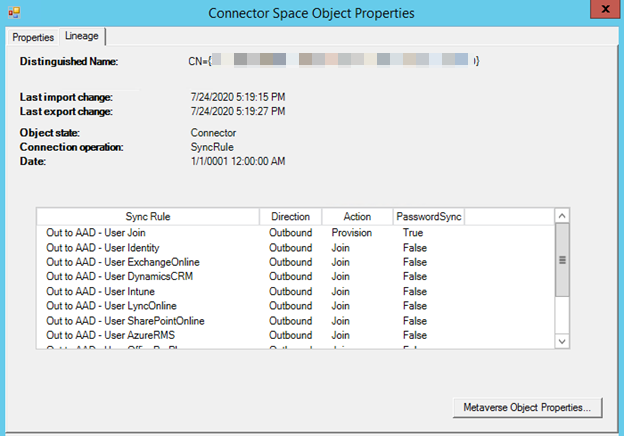

Un oggetto presente in MV ma mancante in AADCS indica che non erano presenti filtri di ambito in nessuna delle regole di sincronizzazione del provisioning applicate a tale oggetto. Ad esempio, vedere le regole di sincronizzazione "Out to Microsoft Entra ID" visualizzate nell'immagine successiva. Pertanto, non è stato effettuato il provisioning dell'oggetto in AADCS. Questo errore può verificarsi se sono presenti regole di sincronizzazione disabilitate o personalizzate.

Per ottenere un elenco delle regole di sincronizzazione del provisioning in ingresso, eseguire il comando seguente:

Get-ADSyncRule | where {$_.Name -like "Out to AAD*" -and $_.LinkType -eq "Provision"} | select Name,Direction,LinkType,Precedence,Disabled | ft

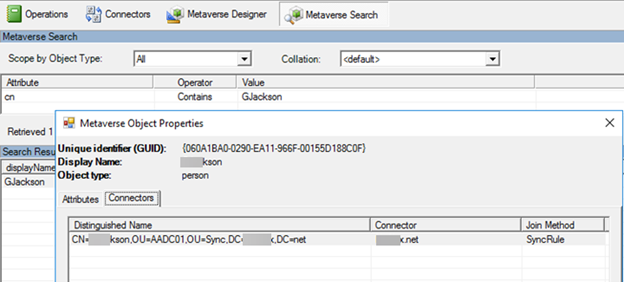

Controllare la derivazione dell'oggetto ADCS

Per recuperare l'oggetto con esito negativo dall'MV, usare un Search Metaverse e quindi esaminare la scheda Connettori. In questa scheda è possibile determinare se l'oggetto MV è collegato a un oggetto AADCS. Controllare anche se l'oggetto presenta errori, nel caso in cui sia presente una scheda di errore di sincronizzazione.

Se non è presente alcun connettore AADCS, è molto probabile che l'oggetto sia impostato su cloudFiltered=True. È possibile verificare se l'oggetto è filtrato nel cloud esaminando gli attributi MV per cui la regola di sincronizzazione contribuisce con il valore cloudFiltered .

Eseguire un'anteprima su un oggetto AADCS

Selezionare Anteprima>Genera anteprima>Commit un'anteprima per determinare se l'oggetto si connette ad AADCS. In tal caso, un ciclo di sincronizzazione completo dovrebbe risolvere il problema per altri oggetti nella stessa situazione.

Esportare l'oggetto in FORMATO XML

Per un'analisi più dettagliata o un'analisi offline, è possibile raccogliere tutti i dati del database correlati all'oggetto usando lo script Export-ADSyncObject . Queste informazioni esportate, insieme alla configurazione delle regole di sincronizzazione (in uscita), consentono di determinare quale regola filtra l'oggetto e possono determinare quale filtro di ambito in uscita nelle regole di sincronizzazione del provisioning impedisce la connessione dell'oggetto con AADCS.

Ecco alcuni esempi di sintassi Export-ADsyncObject :

Import-Module "C:\Program Files\Microsoft Azure Active Directory Connect\Tools\AdSyncTools.psm1"Export-ADsyncObject -ObjectId '{46EBDE97-7220-E911-80CB-000D3A3614C0}' -Source Metaverse -VerboseExport-ADsyncObject -DistinguishedName 'CN={2B4B574735713744676B53504C39424D4C72785247513D3D}' -ConnectorName 'Contoso.onmicrosoft.com - AAD'

Riepilogo della risoluzione dei problemi relativi agli oggetti

- Controllare i filtri di ambito nelle regole di provisioning in uscita "Out to Microsoft Entra ID".

- Creare un'anteprima dell'oggetto .

- Eseguire un ciclo di sincronizzazione completo.

- Esportare i dati dell'oggetto usando lo script Export-ADSyncObject .

Risoluzione dei problemi da MV ad AADCS per gli attributi

Identificare le regole di sincronizzazione in uscita e le regole di trasformazione dell'attributo

Ogni attributo ha un proprio set di regole di trasformazione responsabili del flusso del valore da MV ad AADCS. Per iniziare, identificare le regole di sincronizzazione che contengono la regola di trasformazione per l'attributo da risolvere.

Il modo migliore per identificare le regole di sincronizzazione con una regola di trasformazione per un attributo specifico consiste nell'usare le funzionalità di filtro predefinite della Editor Regole di sincronizzazione.

Controllare la derivazione dell'oggetto ADCS

Ogni connettore (o collegamento) tra cs e MV avrà una derivazione che contiene informazioni sulle regole di sincronizzazione applicate a tale oggetto CS. Il passaggio precedente indicherà quale set di regole di sincronizzazione in uscita (se le regole di sincronizzazione di provisioning o join) devono essere presenti nella derivazione dell'oggetto per scorrere il valore corretto da MV ad AADCS. Esaminando la derivazione nell'oggetto AADCS, è possibile determinare se tale regola di sincronizzazione è stata applicata all'oggetto .

Controllare i filtri di ambito sulla regola di sincronizzazione in uscita

Se una regola di sincronizzazione è abilitata ma non presente nella derivazione dell'oggetto, deve essere filtrata dal filtro di ambito della regola di sincronizzazione. Controllando la presenza dei filtri di ambito della regola di sincronizzazione e dei dati nell'oggetto MV e verificando se la regola di sincronizzazione è abilitata o disabilitata, è necessario essere in grado di determinare il motivo per cui tale regola di sincronizzazione non è stata applicata all'oggetto AADCS.

Eseguire un'anteprima nell'oggetto AADCS

Se si determina il motivo per cui la regola di sincronizzazione non è presente nella derivazione dell'oggetto ADCS, eseguire un'anteprima che usa Genera anteprima e Commit anteprima per una sincronizzazione completa dell'oggetto. Se l'attributo viene aggiornato in MV con un'anteprima, un ciclo di sincronizzazione completo dovrebbe risolvere il problema per altri oggetti nella stessa situazione.

Esportare l'oggetto in FORMATO XML

Per un'analisi più dettagliata o un'analisi offline, è possibile raccogliere tutti i dati del database correlati all'oggetto usando lo script "Export-ADSyncObject". Queste informazioni esportate, insieme alla configurazione delle regole di sincronizzazione (in uscita), consentono di determinare quale regola di sincronizzazione o regola di trasformazione non è presente nell'oggetto che impedisce il flusso dell'attributo ad AADCS (vedere gli esempi "Export-ADSyncObject" precedenti).

Riepilogo della risoluzione dei problemi relativi agli attributi

- Identificare le regole di sincronizzazione corrette e le regole di trasformazione responsabili del flusso dell'attributo ad AADCS.

- Controllare la derivazione dell'oggetto.

- Verificare che le regole di sincronizzazione siano abilitate.

- Controllare i filtri di ambito delle regole di sincronizzazione mancanti nella derivazione dell'oggetto.

Risolvere i problemi della pipeline della regola di sincronizzazione

Se è necessario eseguire ulteriormente il debug del motore ADSync (noto anche come MiiServer) in termini di elaborazione delle regole di sincronizzazione, è possibile abilitare la traccia ETW nel file .config (C:\Programmi\Microsoft Azure AD Sync\Bin\miiserver.exe.config). Questo metodo genera un file di testo dettagliato completo che mostra tutta l'elaborazione delle regole di sincronizzazione. Tuttavia, potrebbe essere difficile interpretare tutte le informazioni. Usare questo metodo solo come ultima risorsa o se è indicato da supporto tecnico Microsoft.

Risorse

- Interfaccia utente Service Manager di sincronizzazione

- Editor regole di sincronizzazione

- script Export-ADsyncObject

- Start-ADSyncSyncCycle -PolicyType Initial

- Traccia ETW SyncRulesPipeline (miiserver.exe.config)

Passaggio 4: Sincronizzazione tra AADCS e AzureAD

Obiettivo per il passaggio 4

In questa fase viene confrontato l'oggetto AADCS con il rispettivo oggetto di cui è stato effettuato il provisioning in Microsoft Entra ID.

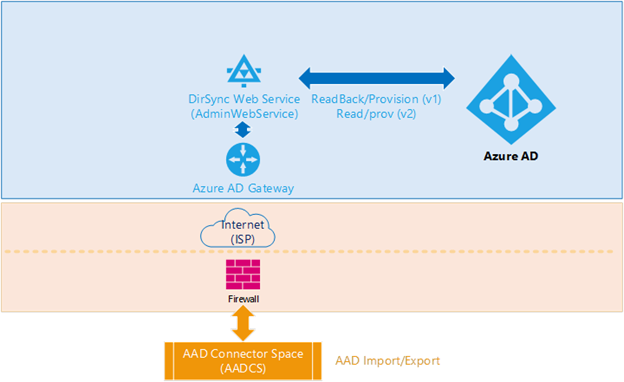

Descrizione per il passaggio 4

Più componenti e processi coinvolti nell'importazione e nell'esportazione di dati da e verso Microsoft Entra ID possono causare i problemi seguenti:

- Connettività a Internet

- Firewall interni e connettività ISP (ad esempio, traffico di rete bloccato)

- Gateway Microsoft Entra davanti al servizio Web DirSync (noto anche come endpoint AdminWebService)

- The DirSync Webservice API

- Servizio directory Microsoft Entra Core

Fortunatamente, i problemi che interessano questi componenti in genere generano un errore nei log eventi che possono essere tracciati da supporto tecnico Microsoft. Di conseguenza, questi problemi non rientrano nell'ambito di questo articolo. Tuttavia, ci sono ancora alcuni problemi "silenziosi" che possono essere esaminati.

Risoluzione dei problemi di AADCS

Più server AADC attivi che esportano in Microsoft Entra ID

In uno scenario comune in cui gli oggetti in Microsoft Entra ID capovolgono i valori degli attributi avanti e indietro, sono presenti più di un server connect Microsoft Entra attivo e uno di questi server perde il contatto con active directory locale, ma è ancora connesso a Internet ed è in grado di esportare dati in Microsoft Entra ID. Pertanto, ogni volta che questo server "non aggiornato" importa una modifica da Microsoft Entra ID in un oggetto sincronizzato eseguito dall'altro server attivo, il motore di sincronizzazione ripristina tale modifica in base ai dati ad non aggiornati presenti in ADCS. Un sintomo tipico di questo scenario è che si apporta una modifica in Active Directory sincronizzata con Microsoft Entra ID, ma la modifica torna al valore originale pochi minuti dopo (fino a 30 minuti). Per attenuare rapidamente questo problema, tornare a qualsiasi server o macchina virtuale obsoleta che è stata rimossa e verificare se il servizio ADSync è ancora in esecuzione.

Attributo mobile con DirSyncOverrides

Quando il Amministrazione usa il modulo MSOnline o AzureAD PowerShell oppure se l'utente passa al portale di Office e aggiorna l'attributo Mobile, il numero di telefono aggiornato verrà sovrascritto in AzureAD nonostante l'oggetto venga sincronizzato da ACTIVE Directory locale (noto anche come DirSyncEnabled).

Insieme a questo aggiornamento, Microsoft Entra ID imposta anche un dirSyncOverrides sull'oggetto per contrassegnare che l'utente ha il numero di telefono cellulare "sovrascritto" in Microsoft Entra ID. Da questo momento in poi, qualsiasi aggiornamento all'attributo mobile che ha origine dall'ambiente locale verrà ignorato perché questo attributo non sarà più gestito da ACTIVE Directory locale.

Per altre informazioni sulla funzionalità BypassDirSyncOverrides e su come ripristinare la sincronizzazione degli attributi Mobile e di altri attributi Mobile da Microsoft Entra ID a Active Directory locale, vedere Come usare la funzionalità BypassDirSyncOverrides di un tenant Microsoft Entra.

Le modifiche di UserPrincipalName non vengono aggiornate in Microsoft Entra ID

Se l'attributo UserPrincipalName non viene aggiornato in Microsoft Entra ID, mentre altri attributi vengono sincronizzati come previsto, è possibile che una funzionalità denominata SynchronizeUpnForManagedUsers non sia abilitata nel tenant. Questo scenario si verifica di frequente.

Prima dell'aggiunta di questa funzionalità, tutti gli aggiornamenti all'UPN provenienti dall'ambiente locale dopo il provisioning dell'utente in Microsoft Entra ID e a cui è stata assegnata una licenza sono stati ignorati in modo "invisibile all'utente". Un amministratore deve usare MSOnline o Azure AD PowerShell per aggiornare l'UPN direttamente in Microsoft Entra ID. Dopo l'aggiornamento di questa funzionalità, tutti gli aggiornamenti a UPN verranno visualizzati in Microsoft Entra indipendentemente dal fatto che l'utente abbia una licenza (gestita).

Nota

Dopo l'abilitazione, questa funzionalità non può essere disabilitata.

Gli aggiornamenti di UserPrincipalName funzioneranno se l'utente non ha licenza. Tuttavia, senza la funzionalità SynchronizeUpnForManagedUsers, UserPrincipalName cambia dopo il provisioning dell'utente e viene assegnata una licenza che NON verrà aggiornata in Microsoft Entra ID. Si noti che Microsoft non disabilita questa funzionalità per conto del cliente.

Caratteri non validi e interni di ProxyCalc

I problemi che coinvolgono caratteri non validi che non generano errori di sincronizzazione sono più problematici negli attributi UserPrincipalName e ProxyAddresses a causa dell'effetto a catena nell'elaborazione ProxyCalc che eliminerà automaticamente il valore sincronizzato da ACTIVE Directory locale. Questa situazione si verifica come segue:

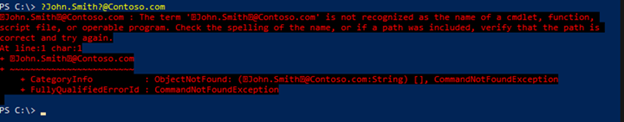

L'oggetto UserPrincipalName risultante in Microsoft Entra ID sarà il dominio iniziale MailNickName o CommonName @ (at). Ad esempio, invece di John.Smith@Contoso.com, UserPrincipalName in Microsoft Entra ID potrebbe diventare smithj@Contoso.onmicrosoft.com perché esiste un carattere invisibile nel valore UPN da ACTIVE Directory locale.

Se un proxyAddress contiene un carattere di spazio, ProxyCalc lo eliminerà e genera automaticamente un indirizzo di posta elettronica basato su MailNickName nel dominio iniziale. Ad esempio, "SMTP: John.Smith@Contoso.com" non verrà visualizzato in Microsoft Entra ID perché contiene un carattere di spazio dopo i due punti.

Lo stesso problema è causato da un userPrincipalName che include un carattere di spazio o un proxyAddress che include un carattere invisibile.

Per risolvere i problemi relativi a un carattere non valido in UserPrincipalName o ProxyAddress, esaminare il valore archiviato in AD locale da un LDIFDE o PowerShell esportato in un file. Un semplice trucco per rilevare un carattere invisibile consiste nel copiare il contenuto del file esportato e quindi incollarlo in una finestra di PowerShell. Il carattere invisibile verrà sostituito da un punto interrogativo (?), come illustrato nell'esempio seguente.

Attributo ThumbnailPhoto (KB4518417)

C'è un malinteso generale che dopo aver sincronizzato ThumbnailPhoto da AD per la prima volta, non è più possibile aggiornarlo, il che è solo parzialmente vero.

In genere, ThumbnailPhoto in Microsoft Entra ID viene aggiornato continuamente. Tuttavia, si verifica un problema se l'immagine aggiornata non viene più recuperata da Microsoft Entra ID dal rispettivo carico di lavoro o partner (ad esempio, EXO o SfBO). Questo problema causa la falsa impressione che l'immagine non sia stata sincronizzata da AD locale a Microsoft Entra ID.

Procedura di base per risolvere i problemi relativi a ThumbnailPhoto

Assicurarsi che l'immagine sia archiviata correttamente in Active Directory e non superi il limite di dimensioni di 100 KB.

Controllare l'immagine nel portale degli account o usare Get-AzureADUserThumbnailPhoto perché questi metodi leggono ThumbnailPhoto direttamente da Microsoft Entra ID.

Se l'anteprima di AD (o AzureAD)Photo ha l'immagine corretta ma non è corretta in altri Servizi online, potrebbero essere applicate le condizioni seguenti:

- La cassetta postale dell'utente contiene un'immagine HD e non accetta immagini a bassa risoluzione da Microsoft Entra thumbnailPhoto. La soluzione consiste nell'aggiornare direttamente l'immagine della cassetta postale dell'utente.

- L'immagine della cassetta postale dell'utente è stata aggiornata correttamente, ma l'immagine originale viene ancora visualizzata. La soluzione consiste nell'attendere almeno sei ore per visualizzare l'immagine aggiornata nel portale utenti Office 365 o nel portale di Azure.

Risorse aggiuntive

- Risoluzione degli errori durante la sincronizzazione

- Risolvere i problemi di sincronizzazione degli oggetti con Microsoft Entra Connect Sync

- Risolvere i problemi relativi a un oggetto che non viene sincronizzato con Microsoft Entra ID

- Sincronizzazione oggetto singolo di Microsoft Entra Connect

Contattaci per ricevere assistenza

In caso di domande o bisogno di assistenza, creare una richiesta di supporto tecnico oppure formula una domanda nel Supporto della community di Azure. È possibile anche inviare un feedback sul prodotto al feedback della community di Azure.

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per