Ciclo di vita delle credenziali del dominio di connessione di rete di Azure

Quando si crea una connessione di rete di Azure usando un Microsoft Entra tipo di join ibrido, è necessario includere informazioni sulle credenziali di dominio locali. Questo requisito consente all'ANC di comunicare con le risorse locali.

Questo articolo descrive come Windows 365 protegge e gestisce le credenziali di dominio locale durante l'intero ciclo di vita dell'aggiunta ibrida anc Microsoft Entra:

- Immissione di credenziali

- Crittografia delle credenziali

- Aggiornamento delle credenziali

- Rimozione delle credenziali

Specificare le credenziali di dominio Microsoft Entra

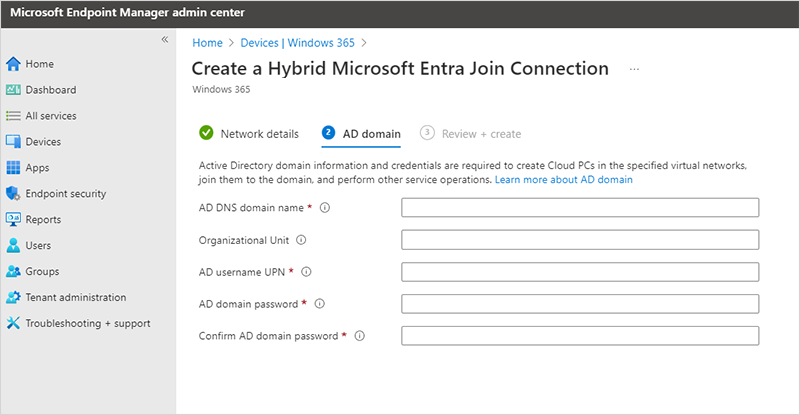

Quando si crea un anc, è necessario specificare le credenziali di un account utente Active Directory locale che verrà usato per aggiungere un dominio ai PC cloud. Queste informazioni, inclusi il nome utente e la password di dominio dell'account utente locale, vengono fornite nella pagina dominio di Active Directory:

Crittografia delle informazioni sulle password di dominio

Quando viene creato un anc, le informazioni associate vengono archiviate nel servizio Windows 365. Il servizio Windows 365 crittografa le informazioni sulla password di dominio con una chiave ben protetta prima di salvarle. I dettagli della crittografia includono:

- Tipo di crittografia: certificato Key Vault di Azure

- Tipo di chiave: RSA-HSM

- Algoritmo: RSAOAEP256

I passaggi di crittografia automatizzata procedono come segue:

- Il servizio Windows 365 verifica la presenza di una chiave simmetrica esistente specifica del tenant.

- Se una chiave non è presente o è scaduta, Windows 365 genera una nuova chiave simmetrica per questo tenant usando un generatore di numeri casuali. Le chiavi vengono create per ogni tenant.

- Se esiste già una chiave per questo tenant, viene usata nei passaggi seguenti.

- Dopo aver ottenuto la chiave del tenant (nuova o esistente), Windows 365 decrittografa la chiave con il certificato rilasciato dalla CA aziendale dedicata Windows 365.

- Questo certificato viene archiviato nell'istanza di Key Vault di Azure gestita da Microsoft.

- Windows 365 servizio crittografa la password con la chiave del tenant decrittografata.

- La password crittografata viene salvata nel servizio Windows 365.

certificati Windows 365 Enterprise

Windows 365 certificati aziendali del servizio vengono generati e rinnovati automaticamente dal Key Vault di Azure. Questo certificato scade dopo un anno. Il servizio Windows 365 controlla regolarmente lo stato del certificato. Tre mesi prima della data di scadenza, il servizio Windows 365 rigenera automaticamente un nuovo certificato. Dopo la generazione del nuovo certificato, viene usato dal servizio Windows 365 per crittografare nuovamente le chiavi del tenant.

Algoritmo di crittografia/decrittografia delle password

Windows 365 usa un approccio encrypt-then-MAC per crittografare le credenziali di dominio con la chiave per tenant, come descritto in RFC 7366. La stessa chiave viene usata sia per la crittografia che per la decrittografia dei dati.

I dettagli dell'algoritmo di crittografia includono:

- Algoritmo di crittografia: chiave simmetrica Advanced Encryption Standard

- Modalità di crittografia: Cipher-Block-Chaining

- Lunghezza chiave: 256 bit

- Periodo valido chiave: 12 mesi

- Algoritmo di autenticazione: HMACSHA256

Aggiornamento delle informazioni sulle credenziali

Le credenziali spesso cambiano e devono essere aggiornate. Windows 365 non rileva in modo proattivo le modifiche delle credenziali dell'account utente Active Directory locale associato all'ANC. Invece, Windows 365 si basa sui clienti per aggiornare manualmente l'ANC con le informazioni aggiornate sulle credenziali.

Quando viene apportata una modifica alle credenziali di dominio dell'account utente associato a un anc, le nuove credenziali devono essere aggiornate manualmente dall'amministratore Windows 365. Le nuove credenziali vengono quindi crittografate e aggiornate automaticamente nel servizio Windows 365.

Nota

Se le credenziali di dominio vengono modificate nell'ambiente Active Directory locale, ma non si aggiorna manualmente l'ANC, Windows 365 userà comunque le credenziali precedenti per i controlli di integrità anc. Di conseguenza, questi controlli di integrità avranno esito negativo perché le credenziali nel record non sono più valide. Per assicurarsi che tali errori non si verifichino, aggiornare immediatamente la configurazione della connessione di rete di Azure con le nuove credenziali.

Rimozione delle informazioni sulle credenziali

Dopo aver eliminato un ANC, tutti i dati correlati all'ANC vengono rimossi immediatamente e definitivamente dal servizio Windows 365.

Se l'account tenant viene disattivato senza eliminare l'ANC, le informazioni sulle credenziali vengono mantenute per 29 giorni. Se il tenant viene riattivato entro 29 giorni, vengono ripristinate le credenziali anc e di dominio. Se il tenant non viene riattivato in 29 giorni, tutti gli ANC e le informazioni correlate, incluse le credenziali, vengono rimossi definitivamente.

Passaggi successivi

Commenti e suggerimenti

Presto disponibile: Nel corso del 2024 verranno gradualmente disattivati i problemi di GitHub come meccanismo di feedback per il contenuto e ciò verrà sostituito con un nuovo sistema di feedback. Per altre informazioni, vedere https://aka.ms/ContentUserFeedback.

Invia e visualizza il feedback per