Guida utente di Device Update Center

Il portale di Device Update Center offre agli OEMS un modo per:

- Pubblicare pacchetti personalizzati OEM (OCP) in Windows Update Cloud

- Pacchetti personalizzati OEM in anteprima per i propri dispositivi in base agli anelli di volo

- Aggiornamenti del sistema operativo di volo ai propri dispositivi in base agli anelli di volo

Prerequisiti per Device Update Center

Esaminare i requisiti seguenti prima di avviare il processo di registrazione:

È necessario disporre di un certificato di firma del codice di convalida estesa (EV). Verificare se l'azienda ha già un certificato di firma del codice. Se l'azienda ha già un certificato, disporre del certificato disponibile. Sarà necessario il certificato per firmare i file. Se la società non dispone di un certificato, sarà necessario acquistare uno come parte del processo di registrazione.

È necessario accedere come amministratore globale in Azure Active Directory dell'organizzazione. Se non si conosce se l'organizzazione dispone di Azure Active Directory, contattare il reparto IT. Se l'organizzazione non ha un Azure Active Directory, sarà possibile crearne uno gratuitamente.

È necessario disporre dell'autorità per firmare contratti legali per conto dell'organizzazione.

Passaggio 1: Configurare

Iscrizione

Creare un account di Windows Hardware Dev Center per accedere al Centro aggiornamenti dispositivi(DUC). Prerequisiti:

- Certificato di firma del codice di convalida estesa (EV): usato per convalidare il file cab di aggiornamento inviato per gli aggiornamenti

- Un account Azure Active Directory (AAD) con diritti di amministratore: usato per firmare contratti legali

Per istruzioni dettagliate sul processo di registrazione, vedere Registrare il programma hardware .

Iscriversi ai servizi di Windows 10 IoT Core

Accedere a Hardware Dev Center con il ruolo amministratore e specificare i ruoli per altri utenti dell'organizzazione. Prerequisiti:

- Ruolo di invio driver per l'invio di aggiornamenti

- Ruolo proprietario dell'etichetta di spedizione per l'aggiornamento in anteprima

Per istruzioni dettagliate, vedere Modificare il ruolo di un utente .

Installare gli strumenti

- Windows Assessment and Deployment Kit(Windows ADK)

- Componenti aggiuntivi ADK IoT Core

- Pacchetti di Windows 10 IoT Core

- Ottenere BSP per la piattaforma dal fornitore di siliconi. Vedere Windows 10 IoT Core BSP

Configurare l'ambiente

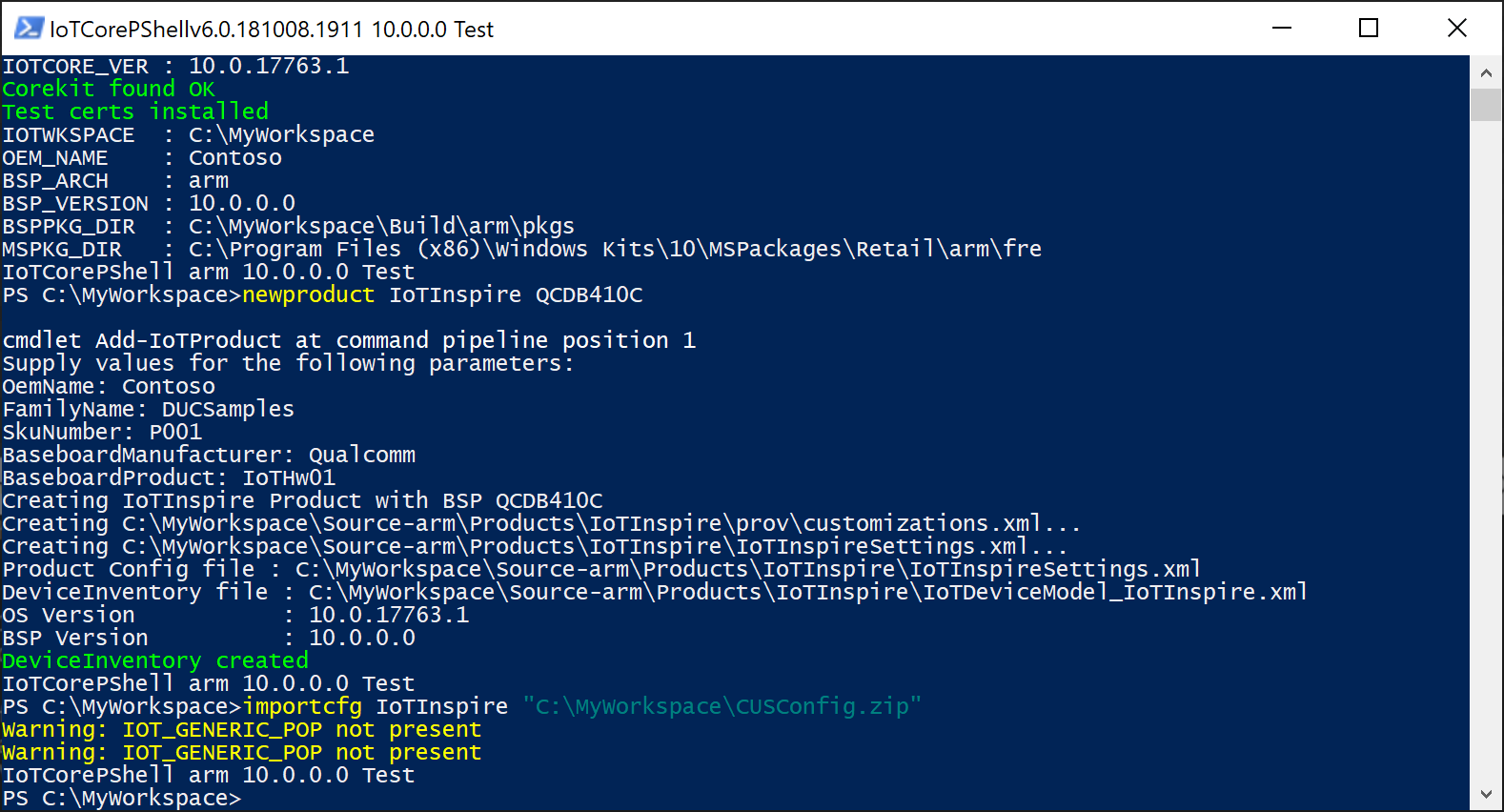

Avviare IoTCorePShell (avvia un prompt dei comandi con privilegi elevati) e creare/aprire l'area di lavoro

new-ws C:\MyWorkspace <oemname> <arch> (or) open-ws C:\MyWorkspaceSi noti che la versione iniziale del pacchetto personalizzato OEM è impostata su 10.0.0.0.

Configurare il certificato EV usato nel Centro aggiornamenti del dispositivo e il certificato di firma del codice nell'area di lavoro.

<!--Specify the retail signing certificate details, Format given below --> <RetailSignToolParam>/s my /i "Issuer" /n "Subject" /ac "C:\CrossCertRoot.cer" /fd SHA256</RetailSignToolParam> <!--Specify the ev signing certificate details, Format given below --> <EVSignToolParam>/s my /i "Issuer" /n "Subject" /fd SHA256</EVSignToolParam>- Aggiornare "Autorità emittente", "Oggetto" in base ai dettagli del certificato.

- CrossCertRoot.cer corrisponde alla radice del certificato di firma incrociata pubblicata in Elenco certificati incrociati.

È possibile usare lo stesso certificato EV usato per Hardware Dev Center o ottenere uno diverso solo per la firma del codice. È consigliabile mantenere un certificato separato per ogni scopo.

Passaggio 2: Creare un nuovo prodotto

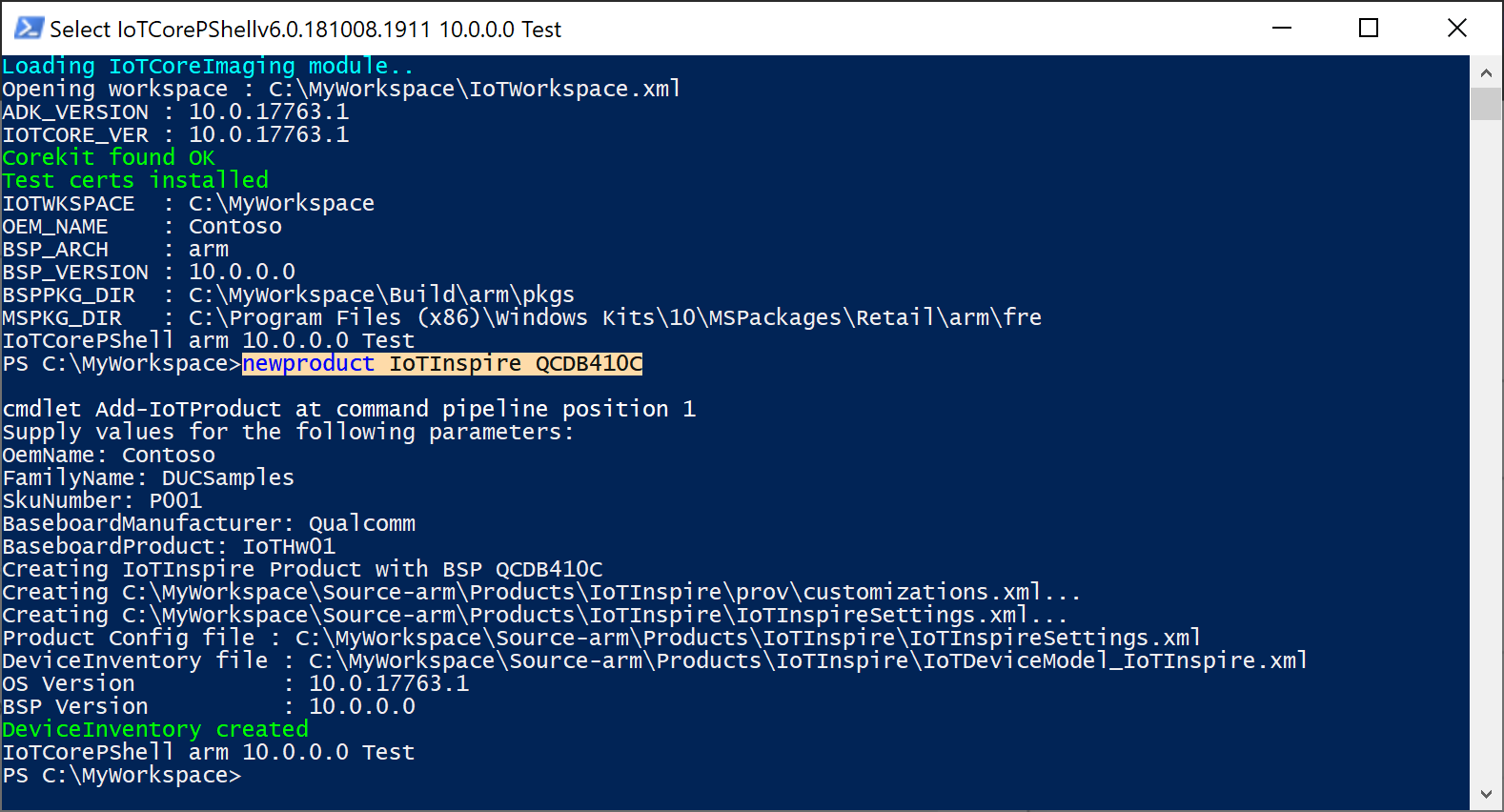

Creare un nuovo prodotto usando Add-IoTProduct

Add-IoTProduct <productname> <bspname> (or) newproduct <productname> <bspname>Specificare le informazioni SMBIOS quando richiesto. Per Qualcomm, questa operazione viene archiviata in un file SMBIOS.cfg. Per altre piattaforme, è necessario aggiornare il BIOS per riflettere questi valori.

Per i campi SMBIOS obbligatori, vedere Requisiti di licenza OEM . I campi chiave usati nell'aggiornamento sono:

Nome prodotto di sistema, indicato nel portale di aggiornamento come Modello di dispositivo.

Prodotto della scheda di base, indicato nel portale di aggiornamento come ID variante hardware.

Si noti che

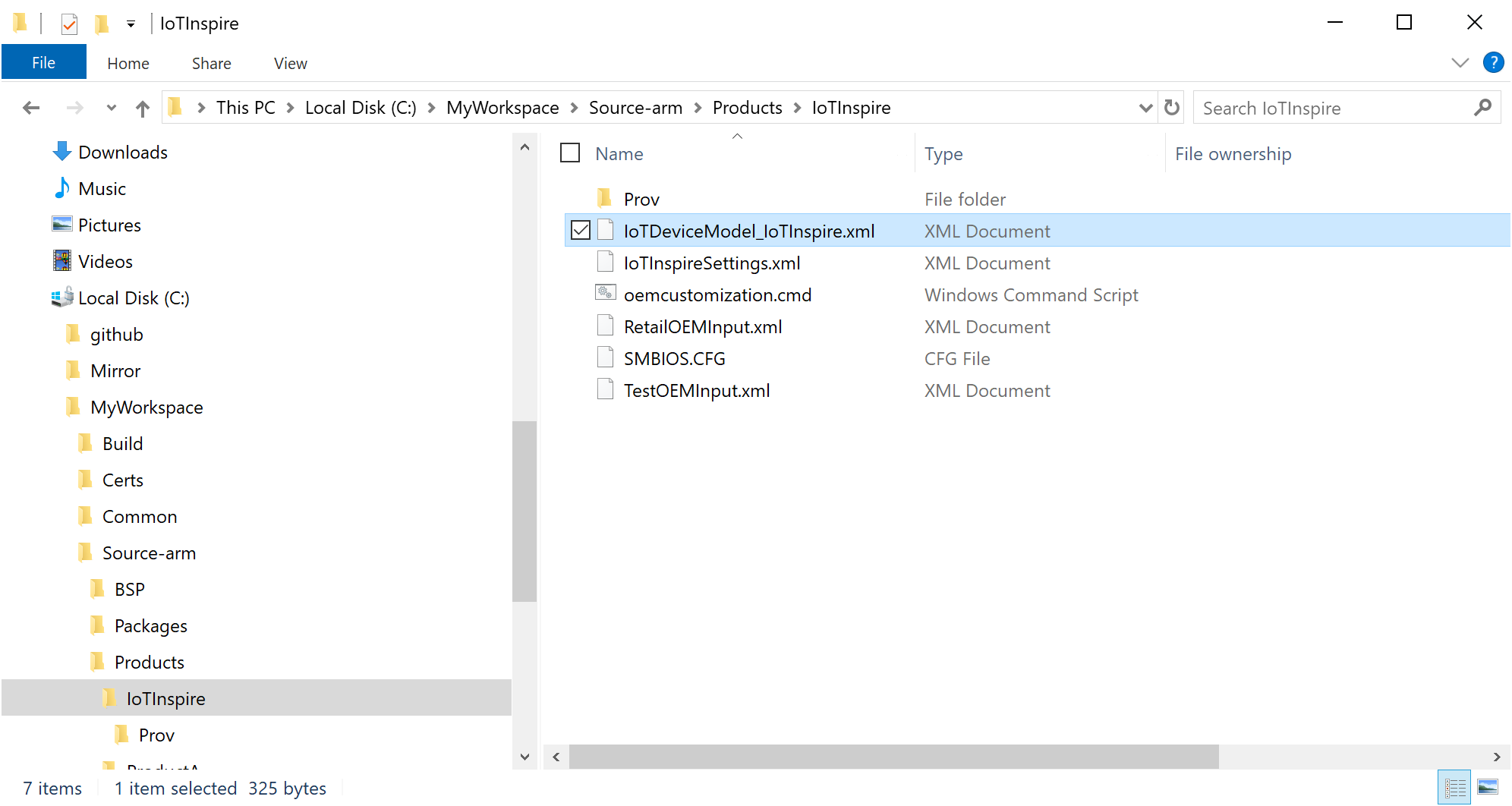

IoTDeviceModel_<productname>.xmlviene anche creato. Questa operazione viene usata per registrare il modello di dispositivo nel passaggio successivo.

Passaggio 3: Registrare il modello di dispositivo nel Centro aggiornamenti dispositivi

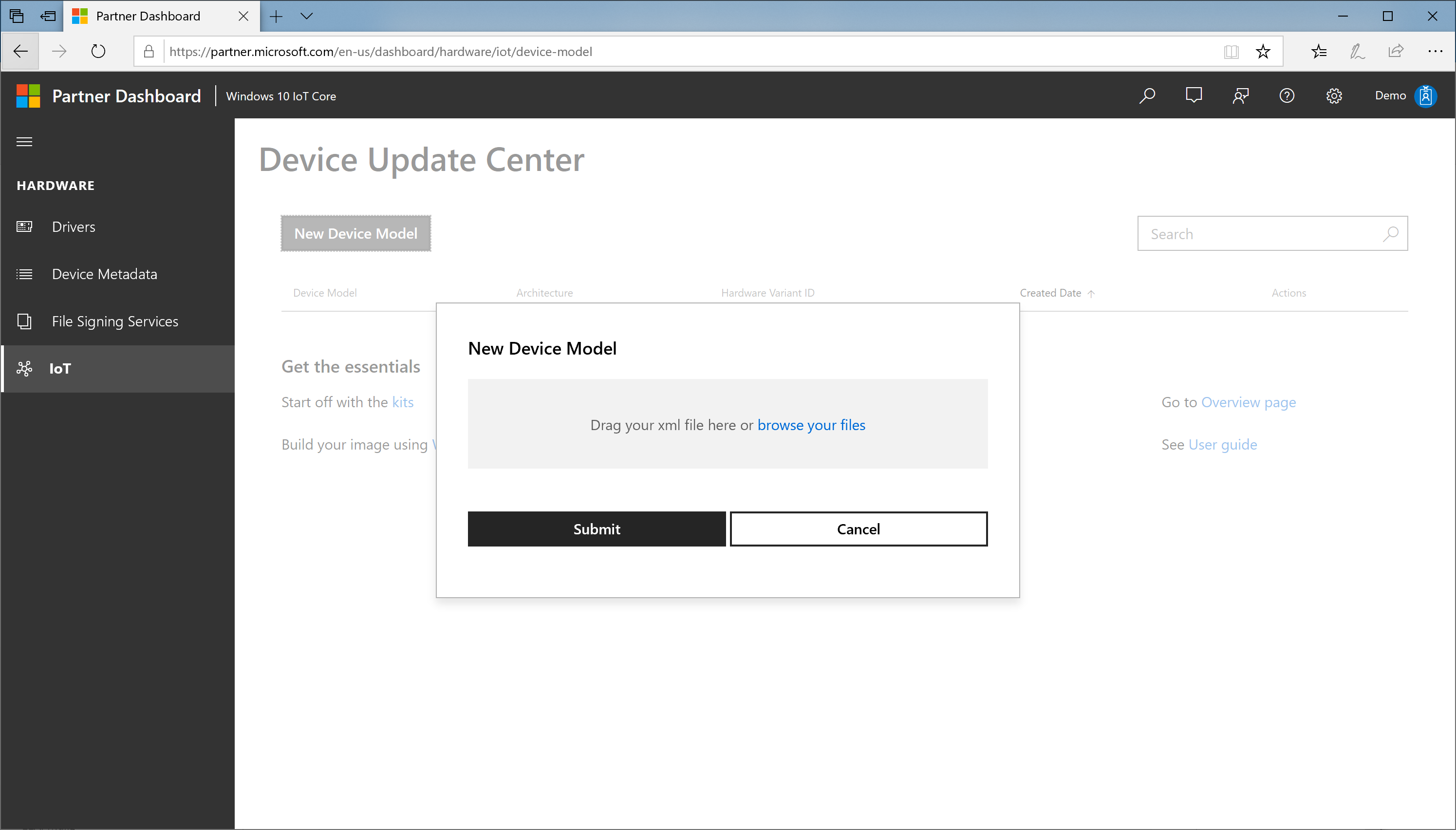

Nel portale di Device Update Center selezionare Nuovo modello di dispositivo.

Esplorare i file e selezionare l'oggetto nell'area

IoTDeviceModel_<productname>.xmldi lavoro.

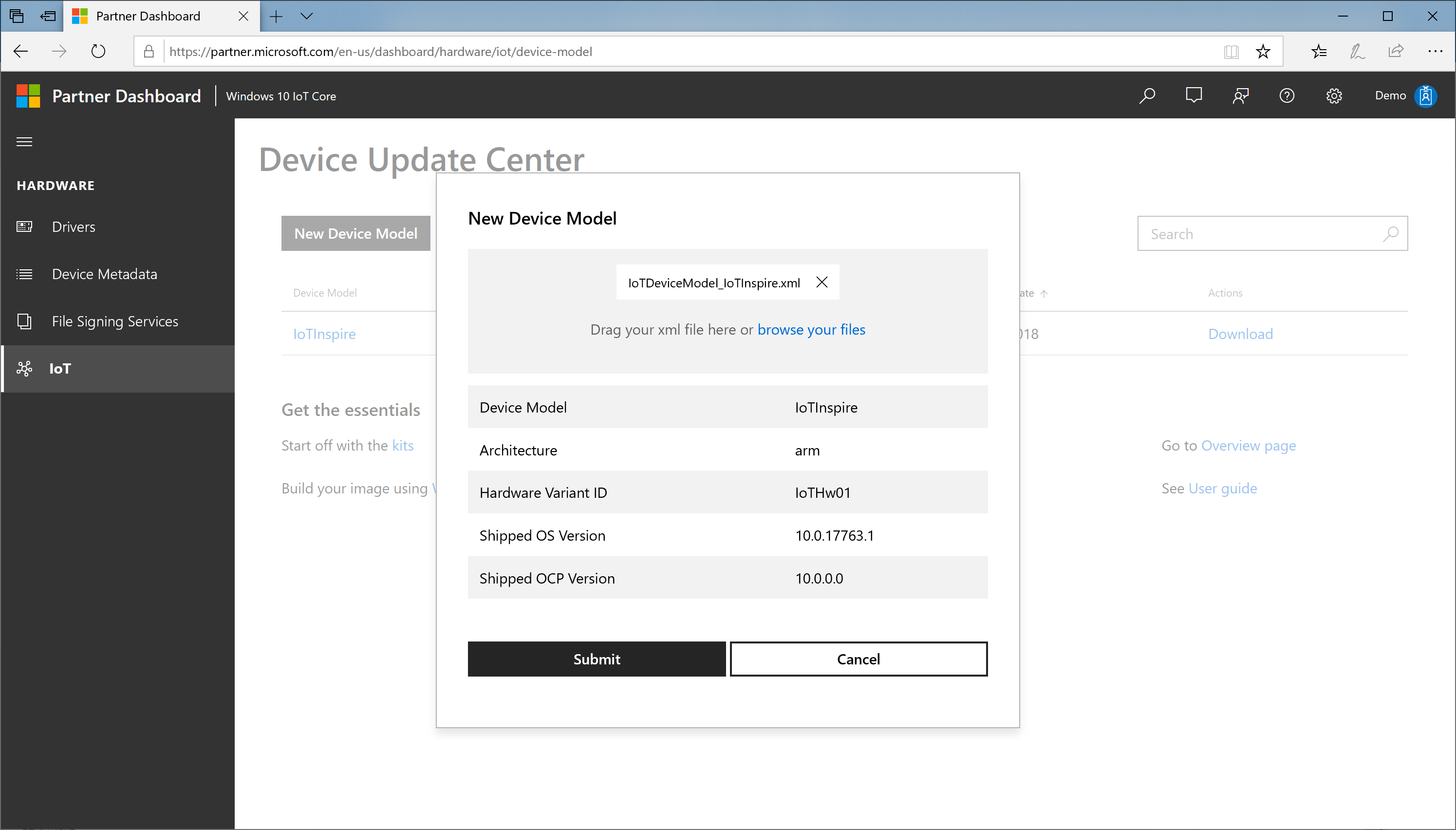

Confermare la specifica del modello di dispositivo e premere Invia.

Verrà aggiunta una nuova voce del modello di dispositivo alla tabella del modello di dispositivo. Verrà visualizzato anche un collegamento di download in tale tabella.

Scaricare il file zip (CUSConfig.zip)

Creare un'immagine di base per il dispositivo

In IoTCoreShell importare il file di configurazione usando Import-IoTDUCConfig

Import-IoTDUCConfig <productname> "C:\Downloads\CUSConfig.zip" (or) importcfg <productname> "C:\Downloads\CUSConfig.zip"In questo modo verranno modificati anche i file OEMInputXML per l'inclusione di file FM e ID funzionalità necessari. In questo modo viene rimossa anche la funzionalità IOT_GENERIC_POP se presente.

Firmare tutti i file binari necessari con il certificato di firma del codice usando Add-IoTSignature e Redo-IoTCabSignature

# enable retail signing Set-IoTRetailSign On (or) retailsign On # sign all binaries in the workspace Add-IoTSignature C:\MyWorkspace *.sys,*.dll,*.exe (or) signbinaries C:\MyWorkspace *.sys,*.dll,*.exe # re-sign prebuilt bsp cabs if applicable Redo-IoTCabSignature <srcbspdir> <dstbspdir>Compilare l'immagine di base usando i comandi seguenti

# build all packages buildpkg All # build the image buildimage <productname> <retail/test> # build recovery image, if recovery mechanism needed buildrecovery <productname> <retail/test>In questo modo si ottiene l'immagine di base con il pacchetto personalizzato OEM versione 10.0.0.0.

Convalidare questa immagine nel dispositivo.

Passaggio 4: Pubblicare gli aggiornamenti

Finora abbiamo creato un'immagine aggiornabile che può essere usata per produrre e spedire i dispositivi. In questo passaggio verrà esaminata la procedura per la creazione di pacchetti di aggiornamento e la pubblicazione nel portale.

Creare pacchetti di aggiornamento

Aggiornare prima il numero di versione usando Set-IoTCabVersion

Set-IoTCabVersion <a.b.c.d> (or) setversion <a.b.c.d>Assicurarsi che a.b.c.d sia una versione superiore rispetto al set di versioni precedenti.

Se sono disponibili nuove versioni dei driver BSP, copiarle nella cartella BSP configurata in precedenza (ad esempio,

C:\BSP). In alternativa, mantenere tutti i driver aggiornati in una cartella diversa, ad esempioC:\BSPv2e aggiornare il xml dell'area di lavoro.Se è presente una nuova versione dell'appx esistente, creare un nuovo appx con lo stesso nome. Si noti che l'ID nella customizations.xml generata sarà uguale alla versione precedente.

Se sono disponibili versioni aggiornate dei driver, aggiornare sia i file binari che il file xml del pacchetto.

Aggiornare qualsiasi altro contenuto del pacchetto applicabile.

Firmare tutti i file binari necessari con il certificato di firma del codice usando Add-IoTSignature e Redo-IoTCabSignature

# enable retail signing Set-IoTRetailSign On (or) retailsign On # sign all binaries in the workspace Add-IoTSignature C:\MyWorkspace *.sys,*.dll,*.exe (or) signbinaries C:\MyWorkspace *.sys,*.dll,*.exe # re-sign prebuilt bsp cabs if applicable Redo-IoTCabSignature <srcbspdir> <dstbspdir>Compilare l'immagine di aggiornamento usando i comandi seguenti

# build all packages buildpkg All # build the image buildimage <productname> <retail/test> # build recovery image, if recovery mechanism needed buildrecovery <productname> <retail/test>In questo modo si ottiene l'immagine di base con la versione <del pacchetto personalizzato OEM a.b.c.d>.

Convalidare questa immagine nel dispositivo per assicurarsi che l'avvio del dispositivo con tutti gli aggiornamenti inclusi.

Dopo aver completato la convalida della compilazione dell'aggiornamento, esportare i pacchetti necessari usando Export-IoTDUCCab

Export-IoTDUCCab <productname> <retail/test> (or) exportpkgs <productname> <retail/test><productname>_OCP_<version>.cabverrà creato nella<workspacedir>\Build\<arch>\<productname>\<config>\<version>\cartella insieme<productname>_OCP_pkgver.txtal file che elenca i cab inclusi insieme alle relative informazioni sulla versione. Questa cabina verrà firmata con il certificato EV configurato nel xml dell'area di lavoro.

Pubblicare gli aggiornamenti

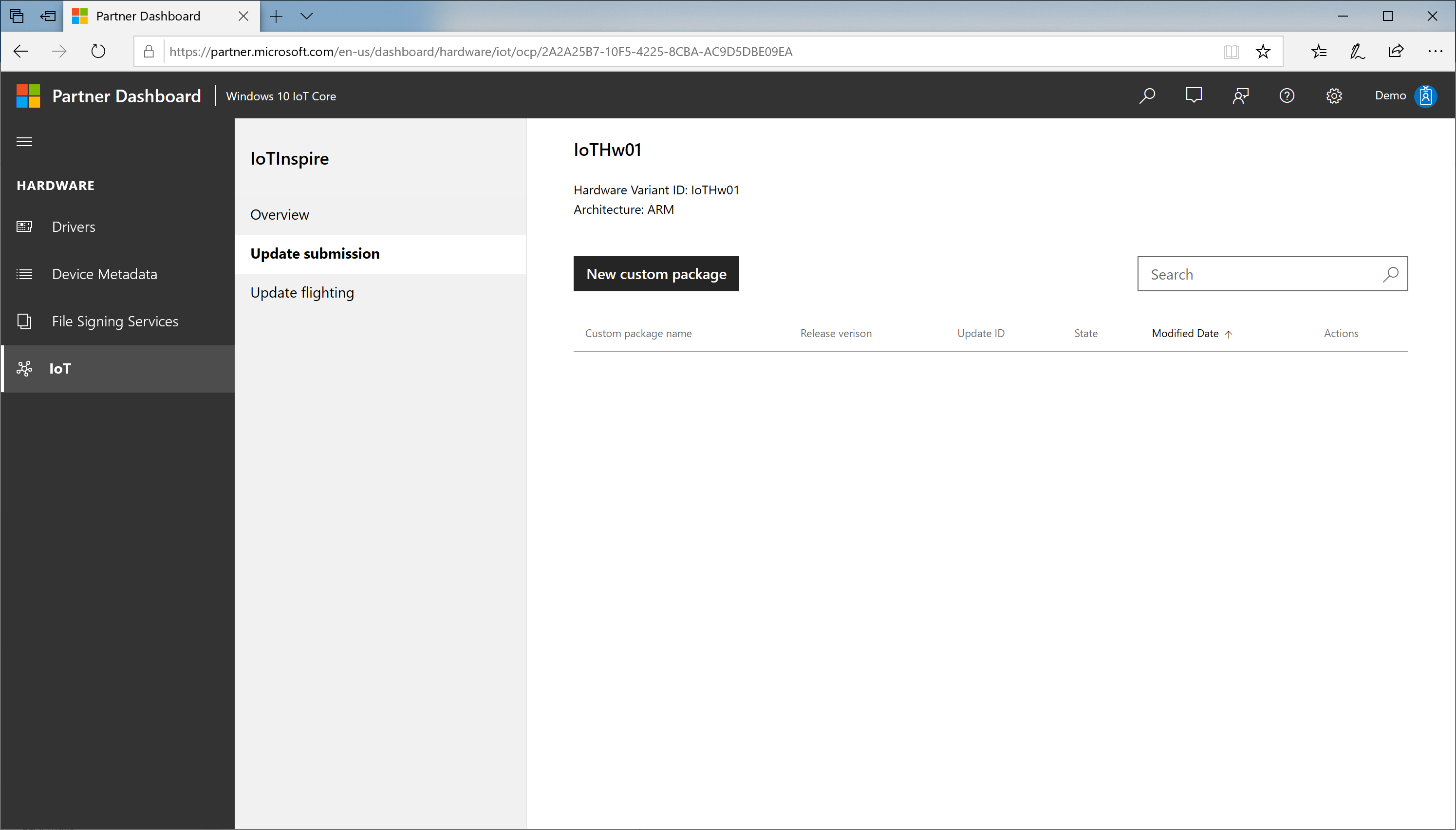

Nel portale di Device Update Center selezionare il modello di dispositivo nella tabella Modello di dispositivo

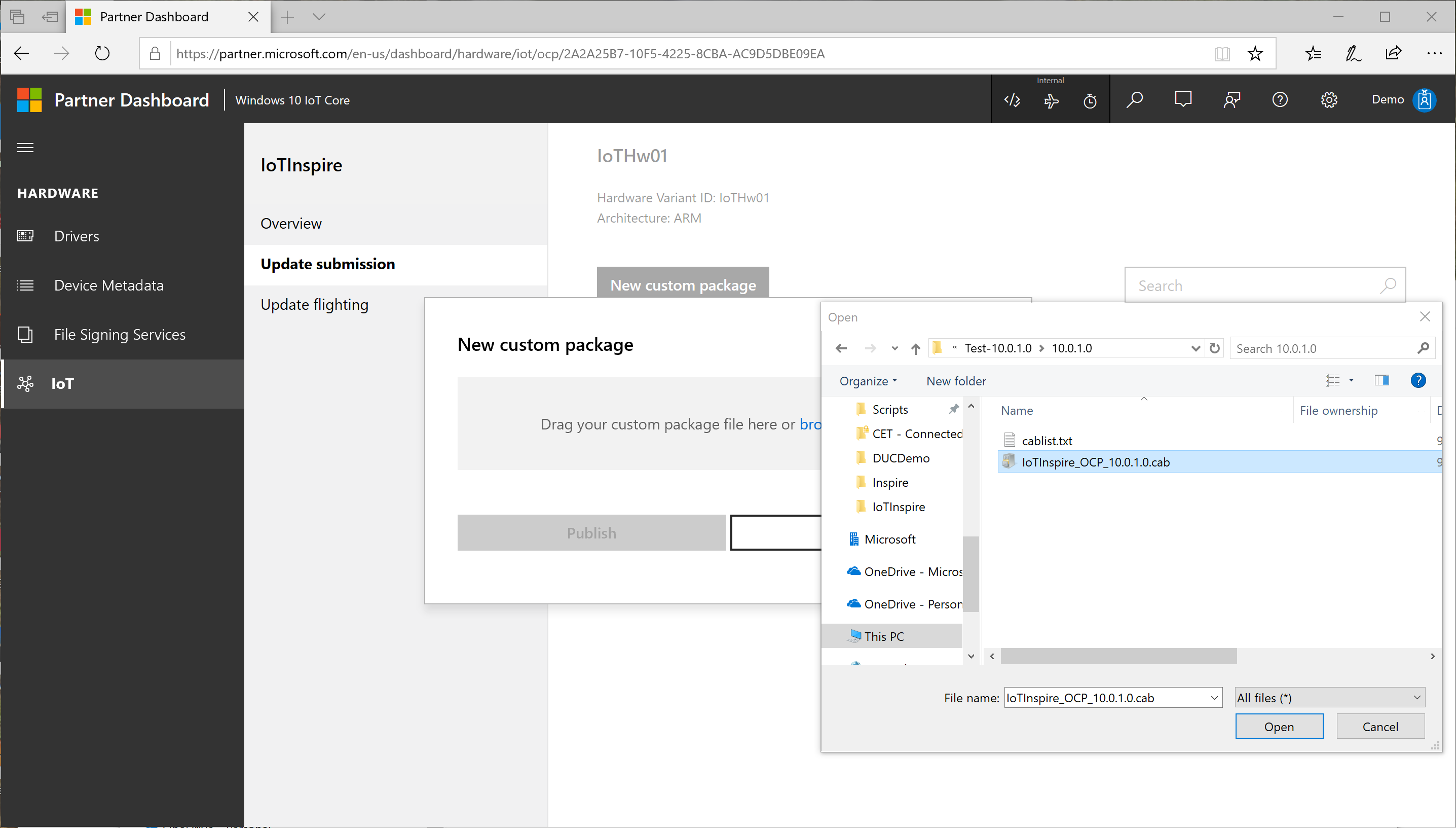

Selezionare Aggiorna invio>Nuovo pacchetto personalizzato

Esplorare i file e selezionare l'oggetto nell'area

<productname>_OCP_<version>.cabdi lavoro.

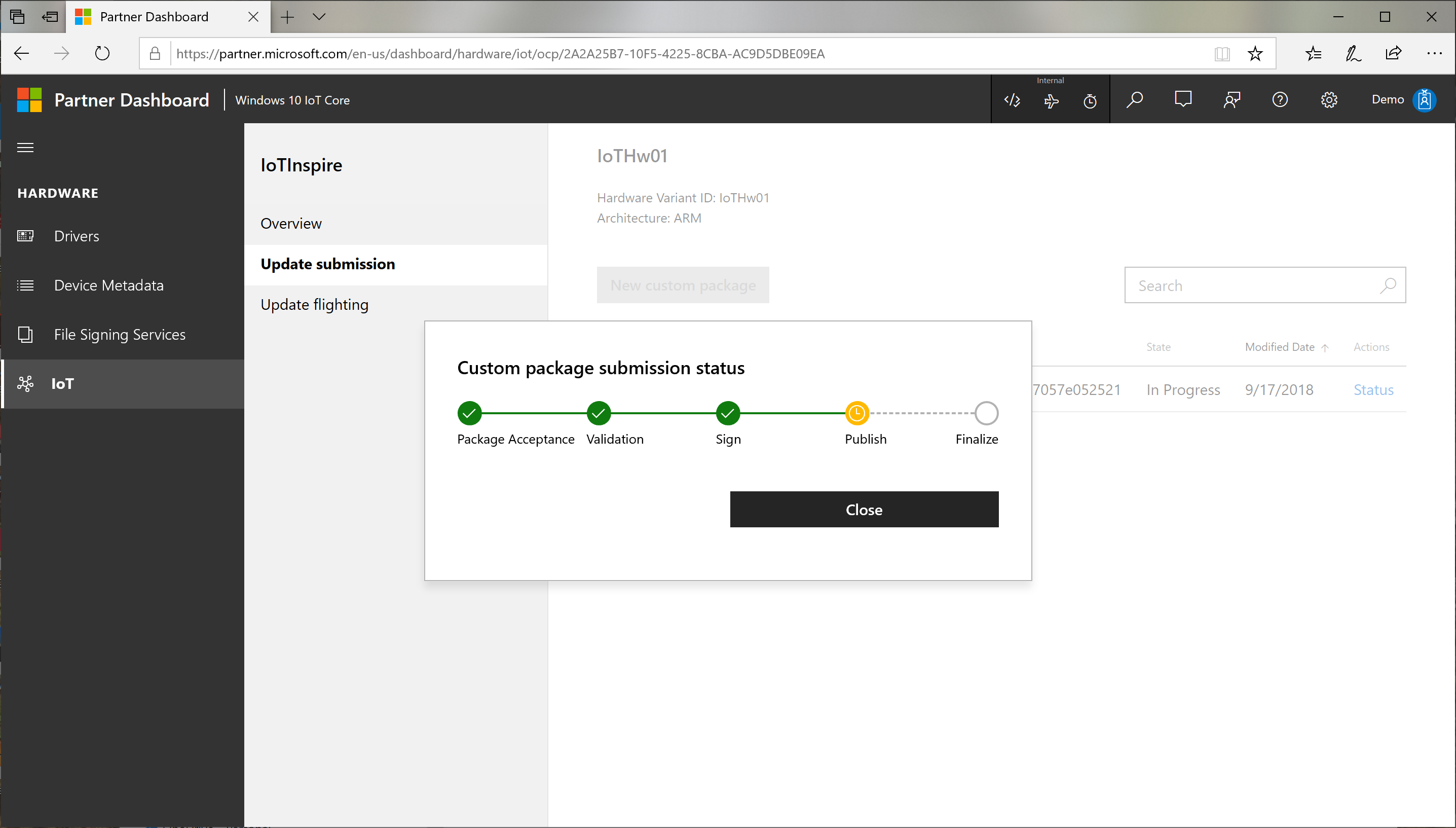

Confermare le informazioni sulla versione del rilascio e premere Pubblica.

L'invio della versione passa attraverso un processo costituito da:

Convalida: controllo del contenuto del pacchetto caricato per l'autenticità e la correttezza

Firma : firma i cab con il certificato Microsoft per la pubblicazione in Windows Update

Pubblica: passaggio di pubblicazione effettivo in Windows Update

Finalizzare : finalizzazione del processo di pubblicazione

È possibile controllare lo stato del processo di pubblicazione facendo clic sul collegamento Stato . Questo processo richiede tempo per completare.

Passaggio 5: Destinazione degli aggiornamenti

Dopo aver pubblicato correttamente gli aggiornamenti, è ora possibile controllare il processo di recapito specificando le regole di destinazione.

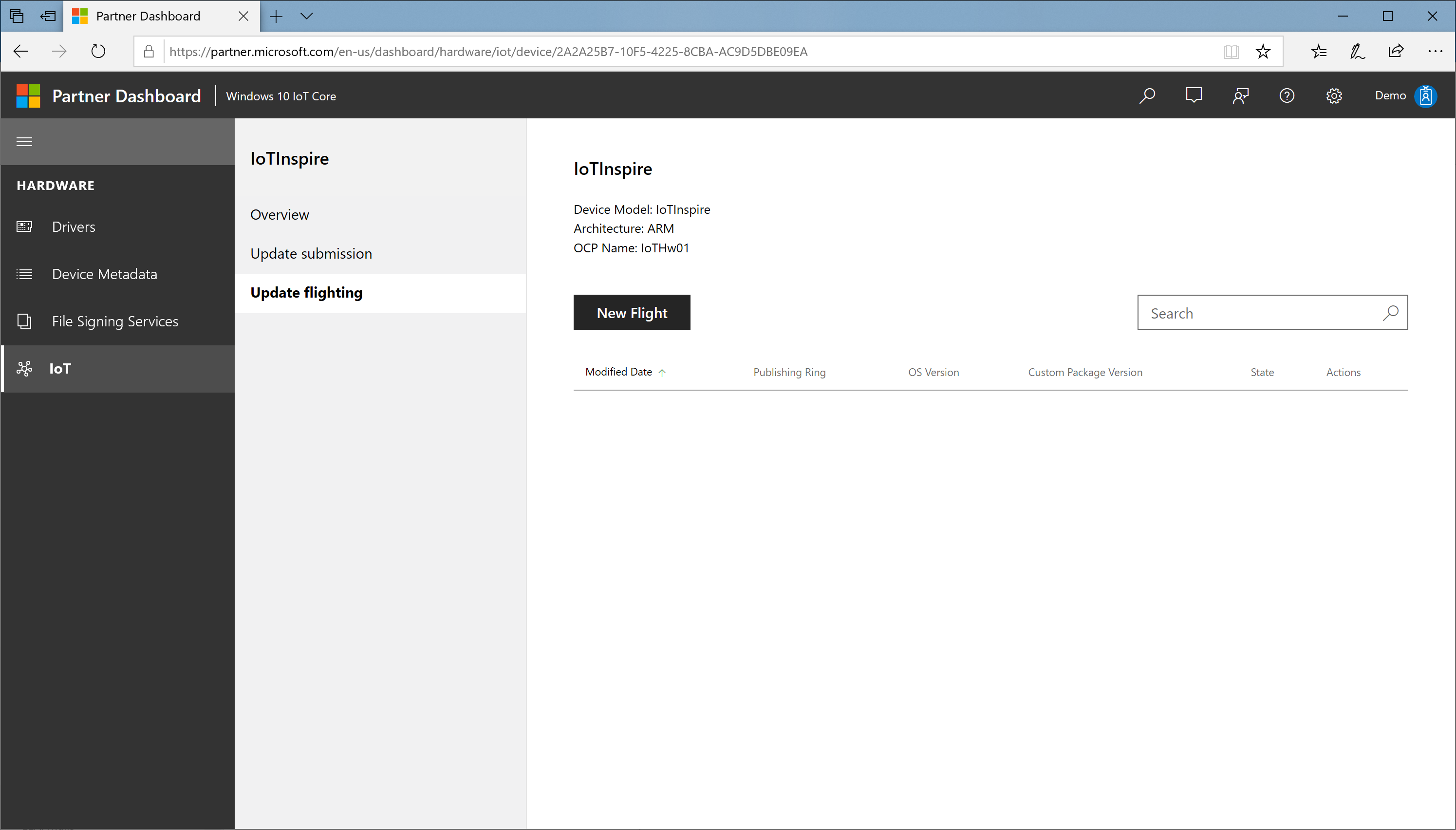

Selezionare Aggiorna anteprima e selezionare Nuovo volo

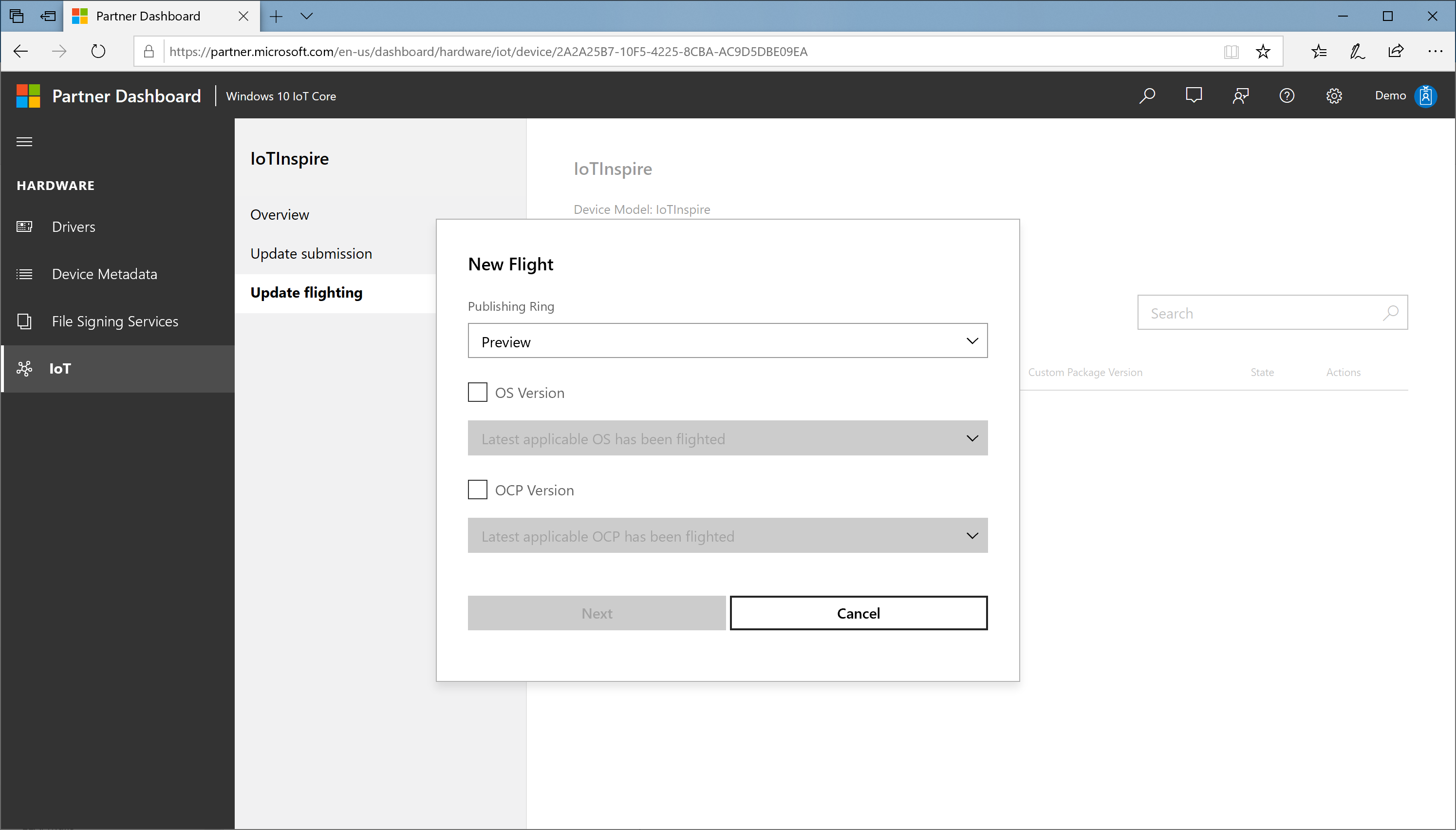

Nella finestra di dialogo Nuovo volo:

a. Specificare l'anello (

Preview/ /EarlyAdopterGeneralAvailability), ad esempio Anteprima. Si noti che il file xml scaricato e incluso nell'immagine imposta questo valore su GeneralAvailability per impostazione predefinitaAnello di anteprima: aggiorna un set limitato di dispositivi, principalmente nel lab

Anello EarlyAdopter : aggiorna un numero moderato di dispositivi nell'ambiente utente, inclusi i dispositivi self-host

Anello GeneraleDisponibilità : aggiorna ogni dispositivo nel mercato

b. Selezionare la casella versione del sistema operativo se si vuole specificare la nuova versione del sistema operativo e quindi selezionare la versione del sistema operativo necessaria

c. Selezionare la casella versione del pacchetto personalizzato OEM se si vuole specificare la nuova versione del pacchetto personalizzato OEM e quindi selezionare la versione del pacchetto personalizzato OEM richiesta, ad esempio a.b.c.d

d. Selezionare Avanti

Nota

Aggiornare la versione del sistema operativo a atleast 10.0.17763.615 prima per supportare la firma SHA-2. Per informazioni dettagliate, vedere la sezione SHA1 Deprecation for IoT Core.

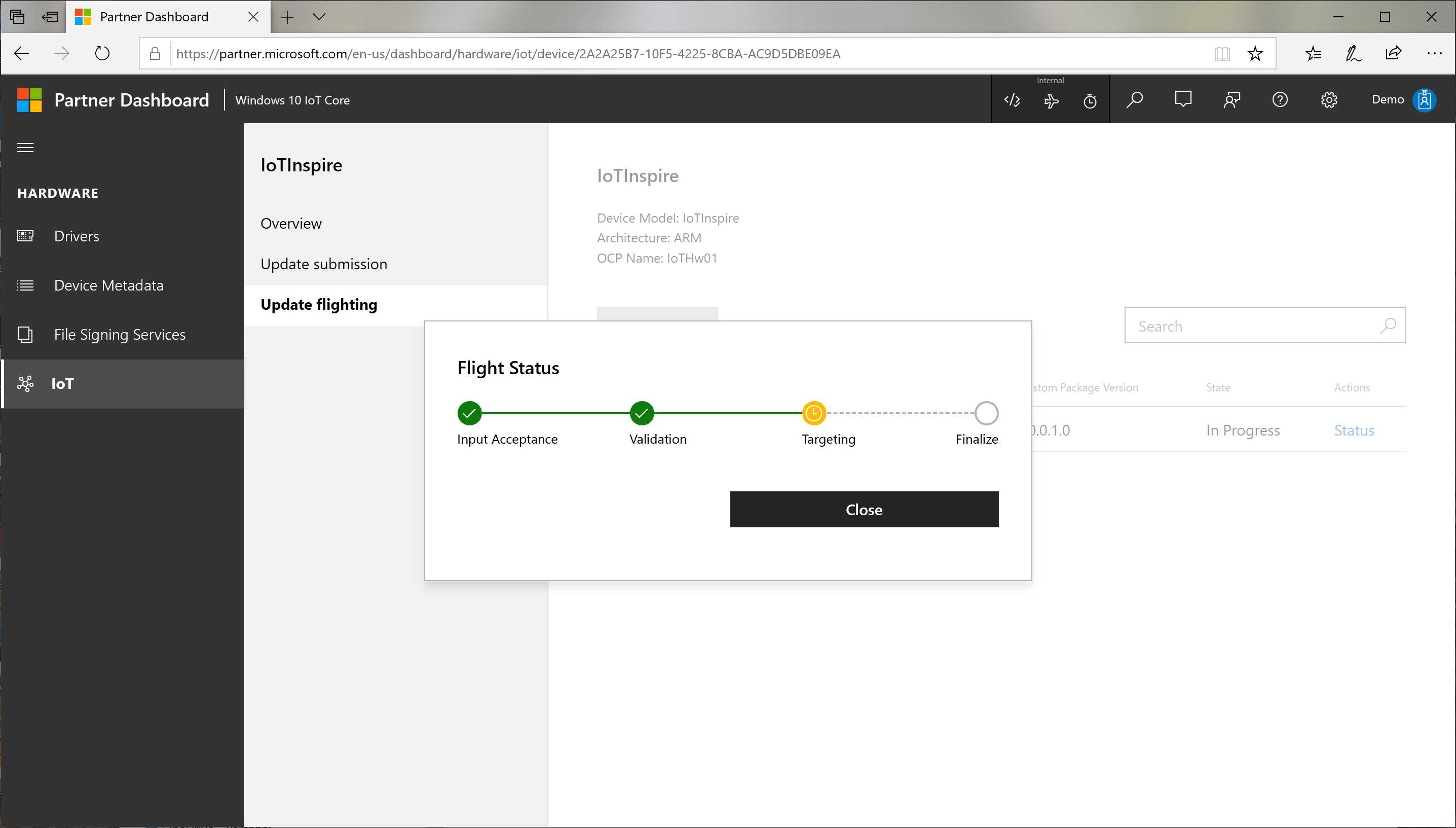

Nella finestra di dialogo Conferma anteprima selezionare Pubblica. L'invio di destinazione passa attraverso un processo costituito da

Convalida: verifica della correttezza delle regole di destinazione

Destinazione : configurazioni effettive impostate nel Windows Update

Finalizzare : finalizzazione del processo di destinazione

È possibile controllare lo stato del processo di pubblicazione facendo clic sul collegamento Stato .

A questo punto, il sistema Windows Update è impostato per distribuire i pacchetti di aggiornamento necessari al dispositivo. Può richiedere qualche ora prima che le impostazioni vengano propogate.

Passaggio 6: Convalidare gli aggiornamenti nel dispositivo

Ora che gli aggiornamenti sono disponibili nell'aggiornamento di Windows, è possibile convalidare gli aggiornamenti nel dispositivo. Gli anelli vengono forniti per abilitare l'implementazione in fase degli aggiornamenti, a partire da Anteprima, quindi EarlyAdopter, quindi GeneralAvailability.

Configurare il dispositivo in Anteprima anello. Questa operazione può essere impostata usando l'API DM di Azure o l'APIUpdate UWP

Consenti all'analisi del dispositivo di aggiornare, il dispositivo rileverà l'aggiornamento pubblicato, scaricare e installare automaticamente (in base ai criteri di aggiornamento configurati).

Questo processo può richiedere 24 ore o più a seconda delle impostazioni dell'ora di analisi e delle ore attive.

Deprecazione SHA1 per IoT Core

La deprecazione SHA1 per Windows 10 IoT Core sistema operativo è stata implementata e il supporto sha-2 è abilitato a partire da Windows 10 aggiornamento IoTCore versione 1809 luglio (10.0.17763.615). A partire da novembre 2019, tutti i pacchetti personalizzati OEM verranno firmati solo con firme SHA-2 e tutti i dispositivi devono prima essere aggiornati a Windows 10 1809 Luglio Update (10.0.17763.615) o versione successiva per poter indirizzare i pacchetti personalizzati OEM firmati SHA-2.

Nota

Gli aggiornamenti con firma SHA-2 non riusciranno a installare nelle versioni del sistema operativo precedenti alla versione 10.0.17763.611. È consigliabile aggiornare il sistema operativo del dispositivo in atleast prima di tutto e quindi usare gli aggiornamenti del pacchetto personalizzato OEM.

Per i dispositivi che eseguono Windows 10 IoTCore, versione 1803, sarà necessario aggiornare l'aggiornamento a Windows 10 aggiornamento di IoTCore versione 1803 luglio (10.0.17134.885). È consigliabile aggiornare i dispositivi 1803 anche all'aggiornamento di luglio della versione 1809.

Scadenza della firma OEM e delle radici tra certificati

I certificati radice con firma incrociata sono SHA1 e saranno supportati fino alla scadenza. Questa scadenza non influisce sui driver già firmati nell'immagine e influisce sulla firma dei nuovi driver dopo la data di scadenza.

Importante

A partire Windows 10 IoT Core versione 1809 novembre 10, 2020 update(17763.1577), è supportata la firma del driver del kernel OEM. A questo scopo, il certificato di firma del codice non deve essere concatenato per la radice con segno incrociato. La firma OEM richiede l'avvio sicuro e le funzionalità di protezione dei dispositivi da abilitare sia per le immagini di vendita al dettaglio che per le immagini di test. Per gli aggiornamenti e i certificati di esempio, vedere IoT-ADK-AddonKit 17763-v7 .

Per altre informazioni sulla deprecazione di SHA1, vedere i collegamenti seguenti: