Configura On-Premise accesso condizionale utilizzando i dispositivi registrati

Il documento seguente costituisce una Guida per l'installazione e configurazione dell'accesso condizionale locale con i dispositivi registrati.

Prerequisiti dell'infrastruttura

I prerequisiti seguenti sono necessari prima di iniziare con accesso condizionale locale.

| Requisito | Descrizione |

|---|---|

| Abbonamento a Microsoft Entra con ID Microsoft Entra P1 o P2 | Per consentire la scrittura di dispositivo per accesso condizionale locale - è una versione di valutazione gratuita |

| Sottoscrizione a Intune | richiesto solo per l'integrazione con MDM per scenari di conformità dispositivo -è una versione di valutazione gratuita |

| Microsoft Entra Connect | QFE novembre 2015 o versione successiva. Ottenere la versione più recente qui. |

| Windows Server 2016 | Compilazione 10586 o versione successiva per ADFS |

| Schema di Active Directory di Windows Server 2016 | È necessario il livello di schema 85 o superiore. |

| Controller di dominio di Windows Server 2016 | Questa operazione è necessaria solo per le distribuzioni con attendibilità chiave Hello For Business. Altre informazioni sono disponibili qui. |

| Client di Windows 10 | La compilazione 10586 o successive, unita al dominio precedente, è necessaria per Windows 10 aggiunta a un dominio e Windows Hello for Business solo per gli scenari |

| Account utente Microsoft Entra con licenza ID Microsoft Entra P1 o P2 assegnata | Per la registrazione del dispositivo |

Aggiornare lo schema di Active Directory

Per usare l'accesso condizionale locale con i dispositivi registrati, è prima necessario aggiornare lo schema di AD. Devono essere soddisfatte le condizioni seguenti: - Lo schema deve essere versione 85 o successiva - Questa operazione è necessaria solo per la foresta a cui AD FS è stato aggiunto

Nota

Se Microsoft Entra Connect è stato installato prima di eseguire l'aggiornamento alla versione dello schema (livello 85 o superiore) in Windows Server 2016, sarà necessario eseguire nuovamente l'installazione di Microsoft Entra Connect e aggiornare lo schema di Active Directory locale per assicurarsi che la regola di sincronizzazione per msDS-KeyCredentialLink sia configurata.

Verificare il livello dello schema

Per verificare il livello dello schema, eseguire le operazioni seguenti:

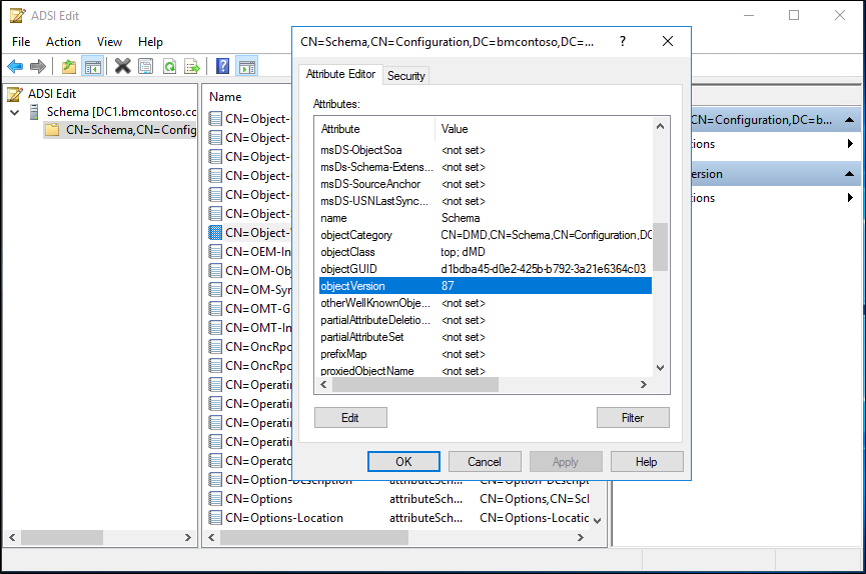

- È possibile usare ADSIEdit o LDP e connettersi al contesto di denominazione dello schema.

- Usando ADSIEdit, fare clic con il pulsante destro del mouse su "CN=Schema,CN=Configuration,DC=<domain,DC>=<com> e selezionare le proprietà. Sostituire il dominio e le parti com con le informazioni sulla foresta.

- In Editor attributi individuare l'attributo objectVersion che indicherà la versione.

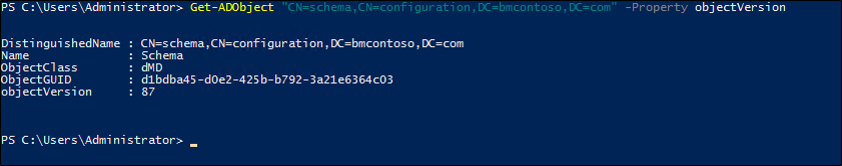

È anche possibile usare il cmdlet di PowerShell seguente (sostituire l'oggetto con le informazioni sul contesto di denominazione dello schema):

Get-ADObject "cn=schema,cn=configuration,dc=domain,dc=local" -Property objectVersion

Per altre informazioni sull'aggiornamento, vedere Aggiornare controller di dominio a Windows Server 2016.

Abilitare la registrazione del dispositivo Microsoft Entra

Per configurare questo scenario, è necessario configurare la funzionalità di registrazione del dispositivo nell'ID Microsoft Entra.

A tale scopo, seguire la procedura descritta in Configurazione dell'adesione a Microsoft Entra nell'organizzazione

Configurare AD FS

- Creazione di una nuova farm AD FS 2016.

- O migrare una farm con AD FS 2016 da AD FS 2012 R2

- Distribuire Microsoft Entra Connect usando il percorso personalizzato per connettere AD FS all'ID Microsoft Entra.

Configurare nuovamente scrittura dispositivo e l'autenticazione del dispositivo

Nota

Se Microsoft Entra Connect è stato eseguito utilizzando le impostazioni rapide, gli oggetti AD corretti sono stati creati automaticamente. Tuttavia, nella maggior parte degli scenari di AD FS, Microsoft Entra Connect è stato eseguito con impostazioni personalizzate per configurare AD FS, quindi è necessaria la procedura seguente.

Creare gli oggetti Active Directory per l'autenticazione del dispositivo AD FS

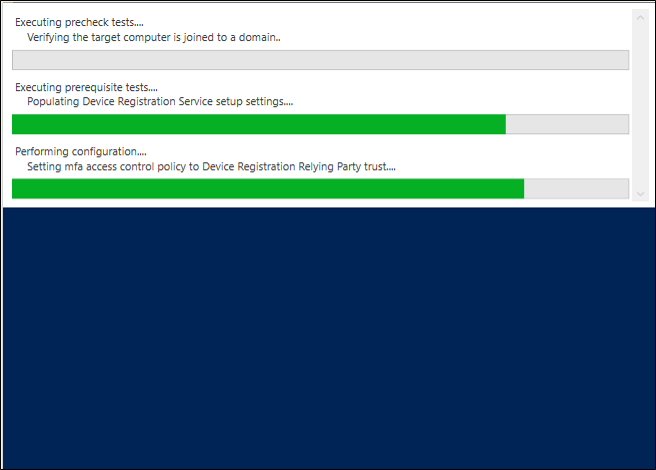

Se la farm di ADFS non è già configurata per l'autenticazione del dispositivo (si può vedere nella console di gestione di ADFS in Servizio - > Registrazione del dispositivo), attenersi alla seguente procedura per creare la configurazione e gli oggetti di dominio Active Directory corretti.

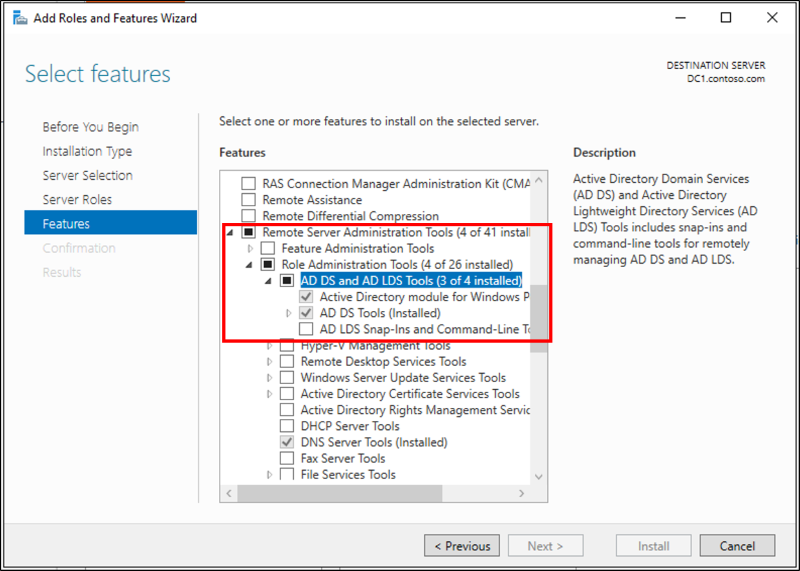

Nota: I comandi seguenti sono necessari strumenti di amministrazione di Active Directory, pertanto, se il server federativo non è anche un controller di dominio, innanzitutto installare gli strumenti mediante il passaggio 1 riportato di seguito. In caso contrario è possibile ignorare il passaggio 1.

- Eseguire la procedura guidata delle & funzioni Aggiungi regole e selezionare la funzione Strumenti di amministrazione del server remoto ->Strumenti di amministrazione del ruolo ->Strumenti AD DS e AD LDS -> Scegliere sia il modulo Active Directory per Windows PowerShell che gli Strumenti AD DS.

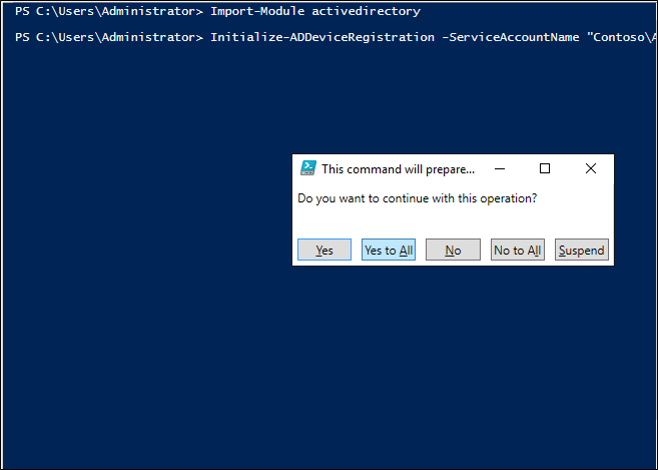

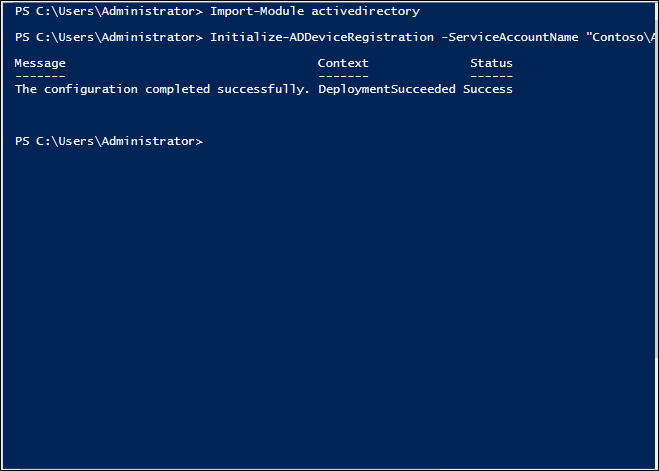

Sul server AD FS primario, assicurarsi di essere connessi come utente di Servizi di dominio di Active Directory con privilegi di amministratore Enterprise (EA) e aprire un prompt dei comandi di PowerShell con privilegi elevati. Quindi, eseguire i comandi di PowerShell seguenti:

Import-module activedirectoryPS C:\> Initialize-ADDeviceRegistration -ServiceAccountName "<your service account>"Nella finestra a comparsa premere Sì.

Nota: Se il servizio ADFS è configurato per utilizzare un account GESTITO, immettere il nome dell'account nel formato "domain\accountname$"

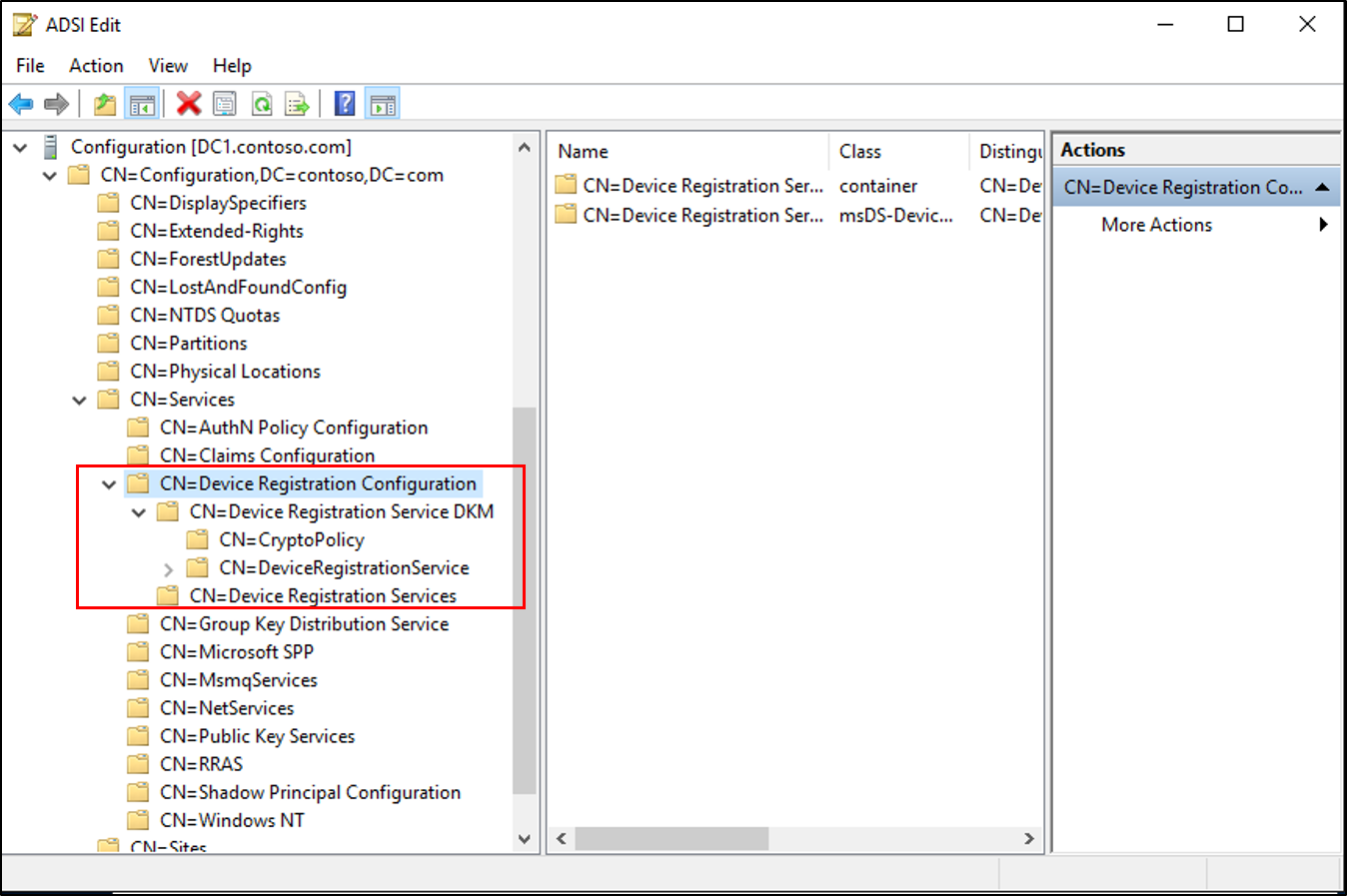

PSH precedente crea gli oggetti seguenti:

- Contenitore RegisteredDevices nella partizione di dominio Active Directory

- Contenitore del servizio Registrazione dispositivi e oggetto da Configurazione --> Servizi --> Configurazione registrazione del dispositivo

- Contenitore DKM del servizio Registrazione dispositivi e oggetto da Configurazione --> Servizi --> Configurazione registrazione del dispositivo

- Al termine, si verrà visualizzato un messaggio di completamento.

Creare il punto di connessione del servizio (SCP) in Active Directory

Se si prevede di usare l'adesione a un dominio Windows 10 (con registrazione automatica all'ID Microsoft Entra) come descritto qui, eseguire i comandi seguenti per creare un punto di connessione di assistenza in AD DS

Aprire Windows PowerShell ed eseguire le operazioni seguenti:

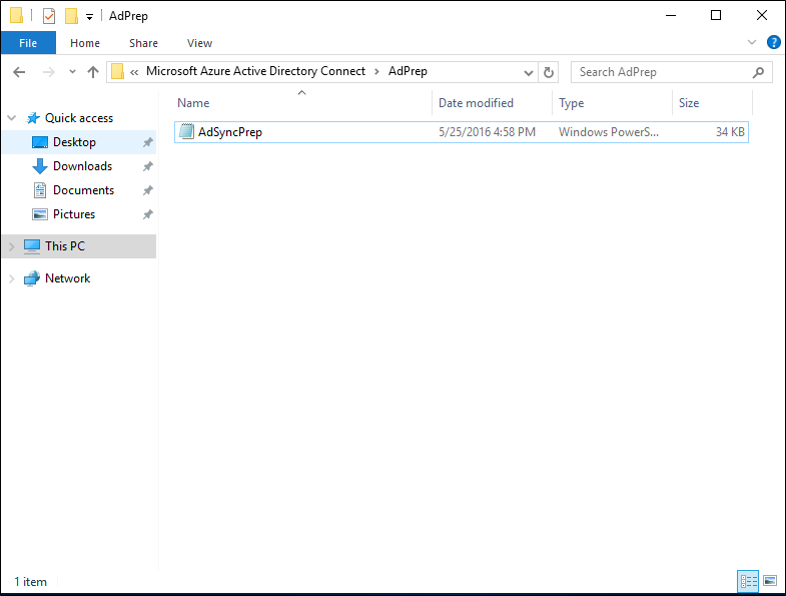

PS C:>Import-Module -Name "C:\Program Files\Microsoft Azure Active Directory Connect\AdPrep\AdSyncPrep.psm1"

Nota

Se necessario, copiare il file AdSyncPrep.psm1 dal server Microsoft Entra Connect. Questo file si trova in Programmi\Microsoft Entra Connect\AdPrep

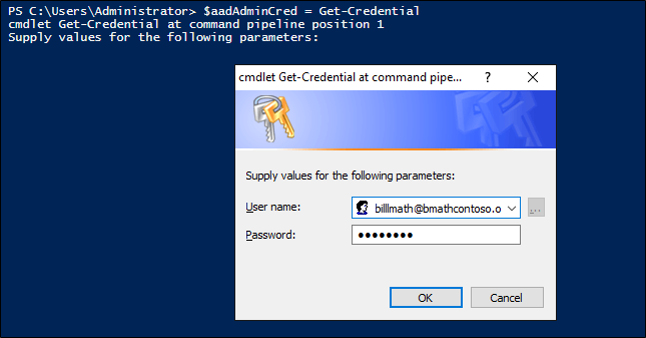

Fornire le credenziali di Amministratore di Microsoft Entra Global.

PS C:>$aadAdminCred = Get-Credential

Eseguire il seguente comando di PowerShell

PS C:>Initialize-ADSyncDomainJoinedComputerSync -AdConnectorAccount [AD connector account name] -AzureADCredentials $aadAdminCred

Dove [Nome account connettore Active Directory] è il nome dell'account configurato in Microsoft Entra Connect quando si aggiunge la directory AD DS locale.

I comandi di cui sopra consentono ai client Windows 10 di trovare il dominio Microsoft Entra corretto a cui aderire creando l'oggetto serviceConnectionpoint in AD DS.

Preparare Active Directory per la scrittura di dispositivo indietro

Per assicurarsi che gli oggetti e i contenitori AD DS siano nello stato corretto per il writeback dispositivi dall'ID Microsoft Entra, eseguire quanto segue.

Aprire Windows PowerShell ed eseguire le operazioni seguenti:

PS C:>Initialize-ADSyncDeviceWriteBack -DomainName <AD DS domain name> -AdConnectorAccount [AD connector account name]

Dove [Nome account connettore Active Directory] è il nome dell'account configurato in Microsoft Entra Connect quando si aggiunge la directory AD DS locale in formato dominio\nome account.

Il comando precedente crea gli oggetti seguenti per il writeback di dispositivo a Servizi di dominio di Active Directory, se non ne esistono già, e consente l'accesso al nome dell'account specificato del connettore Active Directory

- Contenitore RegisteredDevices nella partizione di dominio Active Directory

- Contenitore del servizio Registrazione dispositivi e oggetto da Configurazione --> Servizi --> Configurazione registrazione del dispositivo

Abilitare il writeback del dispositivo in Microsoft Entra Connect

Se non è già stato fatto in precedenza, abilitare il writeback del dispositivo in Microsoft Entra Connect eseguendo la procedura guidata una seconda volta e selezionando "Personalizza opzioni di sincronizzazione", quindi selezionando la casella per il writeback dispositivo e selezionando la foresta in cui sono stati eseguiti i cmdlet precedenti

Configurare l'autenticazione del dispositivo in ADFS

Utilizzando un prompt dei comandi PowerShell con privilegi elevato, configurare i criteri di ADFS eseguendo il comando seguente

PS C:>Set-AdfsGlobalAuthenticationPolicy -DeviceAuthenticationEnabled $true -DeviceAuthenticationMethod All

Verificare la configurazione

Per riferimento, di seguito è presente un elenco completo dei dispositivi AD DS, contenitori e autorizzazioni necessari affinché l'autenticazione e il writeback del dispositivo vadano a buon fine

Oggetto di tipo ms-DS-DeviceContainer a CN=RegisteredDevices,DC=<dominio>

- Accesso in lettura all'account del servizio AD FS

- Accesso in lettura/scrittura all'account del connettore Microsoft Entra Connect Sync AD

Contenitore CN=Configurazione registrazione del dispositivo,CN=Servizi,CN=Configurazione,DC=<dominio>

Contenitore dispositivo registrazione servizio distribuite sotto il contenitore precedente

Oggetto di tipo serviceConnectionpoint a CN=<guid>, CN=Registrazione del dispositivo

Configurazione,CN=Servizi,CN=Configurazione,DC=<dominio>

- accesso in lettura/scrittura per il nome di account del connettore di Active Directory specificato per il nuovo oggetto

Oggetto di tipo msDS-DeviceRegistrationServiceContainer in CN = Servizi di registrazione del dispositivo, CN = dispositivo registrazione Configuration, CN = Services, CN = Configuration, DC = <domain>

Oggetto di tipo msDS-DeviceRegistrationService nel contenitore indicato sopra

Verificarne il funzionamento

Per valutare le nuove attestazioni e i criteri, prima di registrare un dispositivo. Ad esempio, è possibile aderire a Microsoft Entra in un computer Windows 10 usando l'app Impostazioni in Sistema -> Informazioni oppure è possibile configurare l'adesione al dominio Windows 10 con la registrazione automatica del dispositivo seguendo la procedura aggiuntivi qui. Per informazioni sull'unione di Windows 10 i dispositivi mobili, vedere il documento qui.

Per la valutazione più semplice, accedere ad ADFS con un'applicazione di test viene visualizzato un elenco di attestazioni. Sarà possibile vedere nuove attestazioni, tra cui isManaged, isCompliant e trusttype. Se si abilita Windows Hello for Business, verrà visualizzata anche l'attestazione prt.

Configurare scenari aggiuntivi

Computer di registrazione per Windows 10 aggiunti a un dominio automatica

Per abilitare la registrazione automatica dei dispositivi per Windows 10 dominio associato al computer, seguire i passaggi 1 e 2 qui. Ciò consentirà di ottenere quanto segue:

- Verificare il punto di connessione del servizio in Active Directory esista e disponga delle autorizzazioni appropriate (è stato creato questo oggetto precedente, ma non guasta controllo double).

- Assicurarsi di che ADFS è configurato correttamente

- Verificare che il sistema di ADFS dispone di endpoint corretto abilitato e configurate le regole di attestazione

- Configurare le impostazioni di criteri di gruppo necessarie per la registrazione automatica dei dispositivi dei computer appartenenti a un dominio

Windows Hello for Business

Per informazioni sull'abilitazione di Windows 10 con Windows Hello for Business, vedere Abilitare Windows Hello for Business nell'organizzazione.

Registrazione MDM automatica

Per abilitare la registrazione MDM automatica dei dispositivi registrati in modo che è possibile utilizzare l'attestazione isCompliant nei criteri di controllo di accesso, attenersi alla procedura qui.

Risoluzione dei problemi

- Se viene visualizzato un errore che

Initialize-ADDeviceRegistrationsegnala un oggetto già esistente nello stato non corretto, ad esempio "L'oggetto servizio DRS è stato trovato senza tutti gli attributi obbligatori", è possibile che siano stati eseguiti in precedenza i comandi di PowerShell di Microsoft Entra Connect e che si disponga di una configurazione parziale in AD DS. Provare a eliminare manualmente gli oggetti sotto CN = dispositivo registrazione Configuration, CN = Services, CN = Configuration, DC =<dominio> e riprovare. - Per Windows 10 dominio aggiunto client

- Per verificare che l'autenticazione del dispositivo è funzionante, accedere al dominio associato al client come account utente di test. Per attivare rapidamente il provisioning, bloccare e sbloccare il desktop almeno una volta.

- Istruzioni per verificare il link alle credenziali chiave STK nell'oggetto Servizi di dominio di Active Directory (è ancora necessario eseguire la sincronizzazione due volte?)

- Se viene visualizzato un errore durante il tentativo di registrare un computer Windows che il dispositivo è stato già registrato, ma non sono in grado o hanno già annullata registrazione del dispositivo, potrebbe essere un frammento di configurazione della registrazione dispositivo nel Registro di sistema. Per ricercare e rimuovere questo, attenersi alla procedura seguente:

- Nel computer Windows, aprire Regedit e passare alla HKLM\Software\Microsoft\Enrollments

- In questa chiave verrà sottochiavi molti nel formato GUID. Passare alla chiave secondaria che contiene ~17 valori e ha "EnrollmentType" di "6" [aderito a MDM] o "13" (aderito a Microsoft Entra)

- Modificare EnrollmentType per 0

- Provare a eseguire nuovamente la registrazione del dispositivo o registrazione

Articoli correlati

- Protezione dell'accesso a Office 365 e ad altre app connesse all'ID Microsoft Entra

- Criteri di dispositivi di accesso condizionale per i servizi di Office 365

- Configurazione dell'accesso condizionale locale usando la Registrazione dispositivo di Microsoft Entra

- Connettere dispositivi aggiunti all'ID Microsoft Entra in ambiente Windows 10