Concetti chiave nella Soluzione password dell'amministratore locale di Windows

Informazioni sui concetti di base relativi alla progettazione e alla sicurezza per la Soluzione password dell'amministratore locale di Windows (Windows LAPS), tra cui:

- Architettura

- Flusso dello scenario di base

- Ciclo di elaborazione dei criteri in background

- Password di Microsoft Entra

- Password di Active Directory di Windows Server

- Reimpostazione della password dopo l'autenticazione

- Protezione antimanomissione della password dell'account

- Modalità provvisoria di Windows

Architettura di Windows LAPS

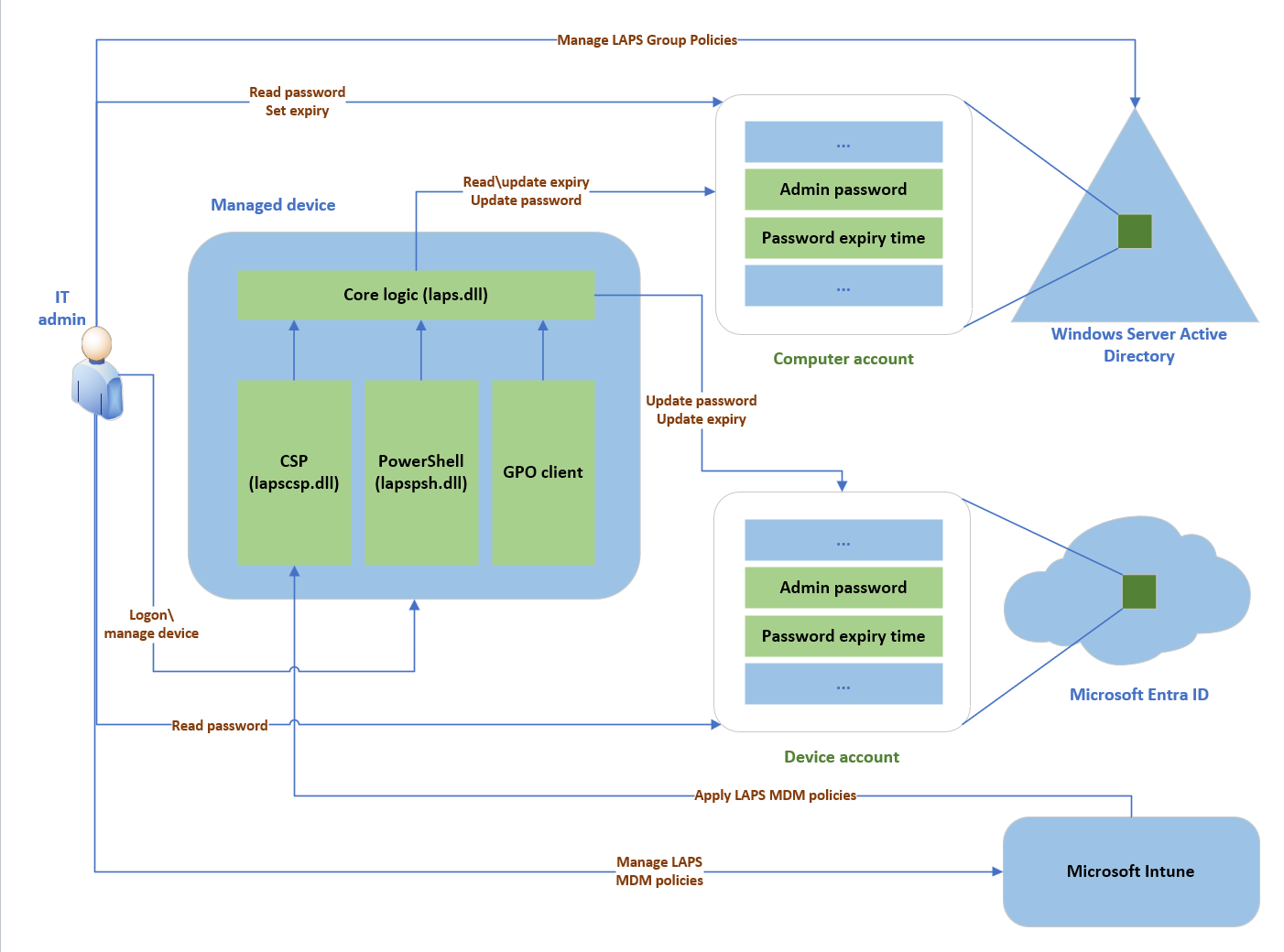

La figura seguente illustra l'architettura di Windows LAPS:

Il diagramma dell'architettura di Windows LAPS include diversi componenti chiave:

Amministratore IT: rappresenta collettivamente i vari ruoli di amministratore IT che potrebbero essere coinvolti in una distribuzione di Windows LAPS. I ruoli di amministratore IT sono coinvolti nella configurazione dei criteri, nella scadenza o nel recupero delle password archiviate e nell'interazione con i dispositivi gestiti.

Dispositivo gestito: rappresenta un dispositivo aggiunto a Microsoft Entra o a Windows Server Active Directory in cui si desidera gestire un account amministratore locale. La funzionalità è costituita da alcuni file binari chiave: laps.dll per la logica principale, lapscsp.dll per la logica del provider di servizi di configurazione (CSP) e lapsh.dll per la logica del cmdlet di PowerShell. È anche possibile configurare Windows LAPS usando Criteri di gruppo. Windows LAPS risponde alle notifiche di modifica dell'oggetto Criteri di gruppo. Il dispositivo gestito può essere un controller di dominio di Active Directory di Windows Server ed essere configurato per eseguire il backup delle password dell'account DSRM (Directory Services Repair Mode).

Windows Server Active Directory: distribuzione locale di Windows Server Active Directory.

Microsoft Entra ID: una distribuzione di Microsoft Entra in esecuzione nel cloud.

Microsoft Intune La soluzione di gestione dei criteri dei dispositivi Microsoft preferita, anche in esecuzione nel cloud.

Flusso dello scenario di base

Il primo passaggio in uno scenario di base di Windows LAPS consiste nel configurare i criteri LAPS di Windows per l'organizzazione. È consigliabile usare le opzioni di configurazione seguenti:

Dispositivi aggiunti a Microsoft Entra: usare Microsoft Intune.

Dispositivi aggiunti ad Active Directory di Windows Server: usare Criteri di gruppo.

Dispositivi aggiunti all'ibrido di Microsoft Entra registrati con Microsoft Intune: usare Microsoft Intune.

Dopo aver configurato il dispositivo gestito con un criterio che abilita Windows LAPS, il dispositivo inizia a gestire la password dell'account locale configurata. Quando la password scade, il dispositivo genera una nuova password casuale conforme ai requisiti di lunghezza e complessità dei criteri correnti.

Quando viene convalidata una nuova password, il dispositivo archivia la password nella directory configurata, Windows Server Active Directory o Microsoft Entra ID. Nella directory, viene calcolata e archiviata anche un'ora di scadenza della password associata, basata sull'impostazione della validità della password del criterio corrente. Il dispositivo ruota automaticamente la password quando viene raggiunta l'ora di scadenza della password.

Quando la password dell'account locale viene archiviata nella directory pertinente, un amministratore IT autorizzato può accedere alla password. Le password archiviate in Microsoft Entra ID sono protette tramite un modello di controllo degli accessi in base al ruolo. Le password archiviate in Windows Server Active Directory sono protette tramite elenchi di controllo di accesso (ACL) e, facoltativamente, anche tramite la crittografia delle password.

È possibile ruotare la password prima dell'ora di scadenza normalmente prevista. Ruotare una password prima di una scadenza pianificata usando uno dei metodi seguenti:

- Ruotare manualmente la password nel dispositivo gestito stesso, usando il cmdlet

Reset-LapsPassword. - Richiamare l'azione ResetPassword Execute nel CSP Windows LAPS.

- Modificare l'ora di scadenza della password nella directory (si applica solo a Windows Server Active Directory).

- Attivare la rotazione automatica quando l'account gestito viene usato per l'autenticazione nel dispositivo gestito.

Ciclo di elaborazione dei criteri in background

Windows LAPS usa un'attività in background che si riattiva ogni ora per elaborare i criteri attualmente attivi. Questa attività non viene implementata con un'attività Utilità di pianificazione di Windows e non è configurabile.

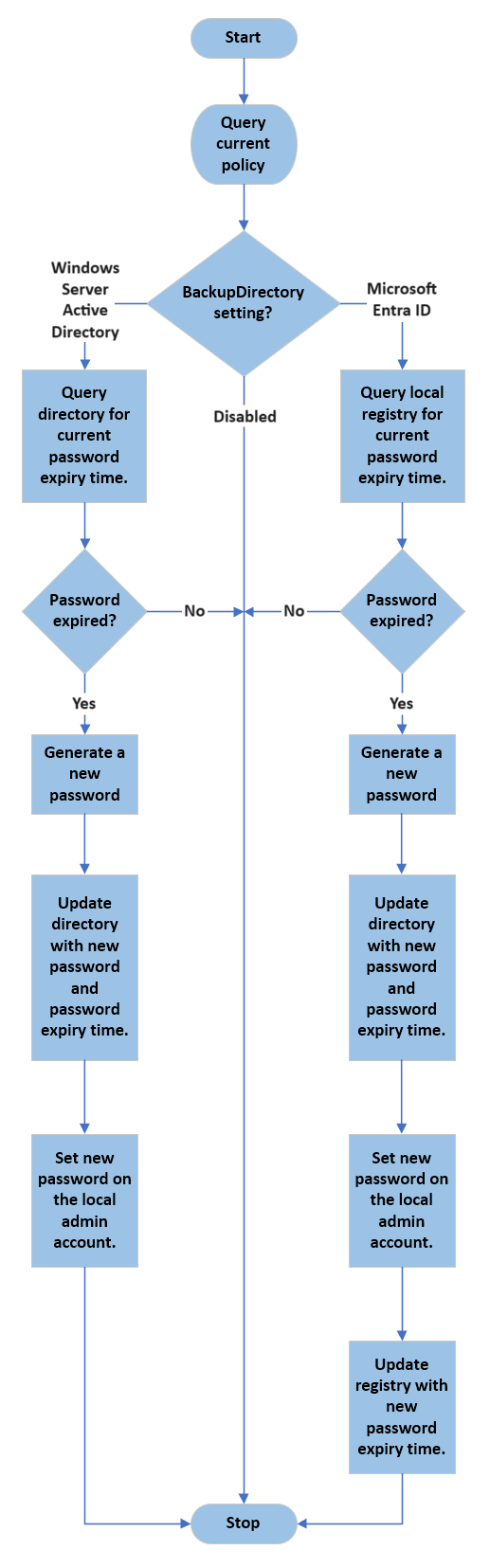

Quando viene eseguita l'attività in background, esegue il flusso di base seguente:

L'ovvia differenza chiave tra il flusso di Microsoft Entra ID e il flusso di Windows Server Active Directory è correlata al modo in cui viene controllata l'ora di scadenza della password. In entrambi gli scenari, l'ora di scadenza della password viene archiviata side-by-side con la password più recente nella directory.

Nello scenario Microsoft Entra, il dispositivo gestito non esegue il polling di Microsoft Entra ID. Al contrario, l'ora di scadenza della password corrente viene mantenuta localmente nel dispositivo.

Nello scenario di Windows Server Active Directory, il dispositivo gestito esegue regolarmente il polling della directory per eseguire una query sull'ora di scadenza della password e agisce alla scadenza della password.

Avviare manualmente il ciclo di elaborazione dei criteri

Windows LAPS risponde alle notifiche di modifica di Criteri di gruppo. È possibile avviare manualmente il ciclo di elaborazione dei criteri in due modi:

Forzare un aggiornamento di Criteri di gruppo. Ecco un esempio:

gpupdate.exe /target:computer /forceEseguire il cmdlet

Invoke-LapsPolicyProcessing. Questo metodo è preferibile perché ha un ambito più ampio.

Suggerimento

La versione precedente di Microsoft LAPS (Microsoft LAPS legacy) è stata creata come estensione lato client (CSE) di Criteri di gruppo (GPO). I CSE degli oggetti Criteri di gruppo vengono caricati e richiamati in ogni ciclo di aggiornamento di Criteri di gruppo. La frequenza del ciclo di polling Microsoft LAPS legacy corrisponde alla frequenza del ciclo di aggiornamento di Criteri di gruppo. Windows LAPS non viene compilato come CSE, quindi il suo ciclo di polling è codificato in modo rigido con una frequenza di una volta all'ora. Windows LAPS non è influenzato dal ciclo di aggiornamento di Criteri di gruppo.

Password di Microsoft Entra

Quando si esegue il backup delle password Microsoft Entra ID, le password dell'account locale gestito vengono archiviate nell'oggetto dispositivo Microsoft Entra. Windows LAPS esegue l'autenticazione a Microsoft Entra ID usando l'identità del dispositivo gestito. I dati archiviati in Microsoft Entra ID sono altamente sicuri, ma, per una maggiore protezione, la password viene ulteriormente crittografata prima di essere salvata in modo permanente. Questo livello di crittografia aggiuntivo viene rimosso prima che la password venga restituita ai client autorizzati.

Per impostazione predefinita, solo i membri dei ruoli Amministratore globale, Amministratore di dispositivi cloud e Amministratore di Intune possono recuperare la password non crittografata.

Password di Active Directory di Windows Server

Le sezioni seguenti forniscono informazioni importanti sull'uso di Windows LAPS con Windows Server Active Directory.

Sicurezza della password

Quando si esegue il backup delle password in Windows Server Active Directory, le password dell'account locale gestito vengono archiviate nell'oggetto computer. Windows LAPS protegge queste password usando due meccanismi:

- ACL

- Password crittografate

ACL

La prima linea della protezione delle password in Windows Server Active Directory utilizza gli elenchi di controllo di accesso configurati nell'oggetto computer che contiene un'unità organizzativa. Gli ACL vengono ereditati dall'oggetto computer stesso. È possibile specificare chi può leggere vari attributi della password usando il cmdlet Set-LapsADReadPasswordPermission. Analogamente, è possibile specificare chi può leggere e impostare l'attributo di scadenza della password usando il cmdlet Set-LapsADResetPasswordPermission.

Password crittografate

La seconda linea di sicurezza delle password usa la funzionalità di crittografia delle password di Windows Server Active Directory. Per usare la crittografia della password di Windows Server Active Directory, il dominio deve essere eseguito al livello di funzionalità del dominio di Windows Server 2016 (DFL) o versione successiva. Se abilitata, la password viene prima crittografata in modo che solo un'entità di sicurezza specifica (un gruppo o un utente) possa decrittografarla. La crittografia della password si verifica nel dispositivo gestito stesso, prima che il dispositivo invii la password alla directory.

Importante

- È consigliabile abilitare la crittografia delle password quando si archiviano le password di Windows LAPS in Windows Server Active Directory.

- Microsoft non supporta il recupero di password LAPS precedentemente decrittografate in un dominio che esegue un DFL precedente al DFL di Windows Server 2016. L'operazione potrebbe avere esito positivo o meno a seconda che i controller di dominio che eseguono versioni precedenti a Windows Server 2016 siano stati promossi nel dominio.

Autorizzazioni del gruppo di utenti

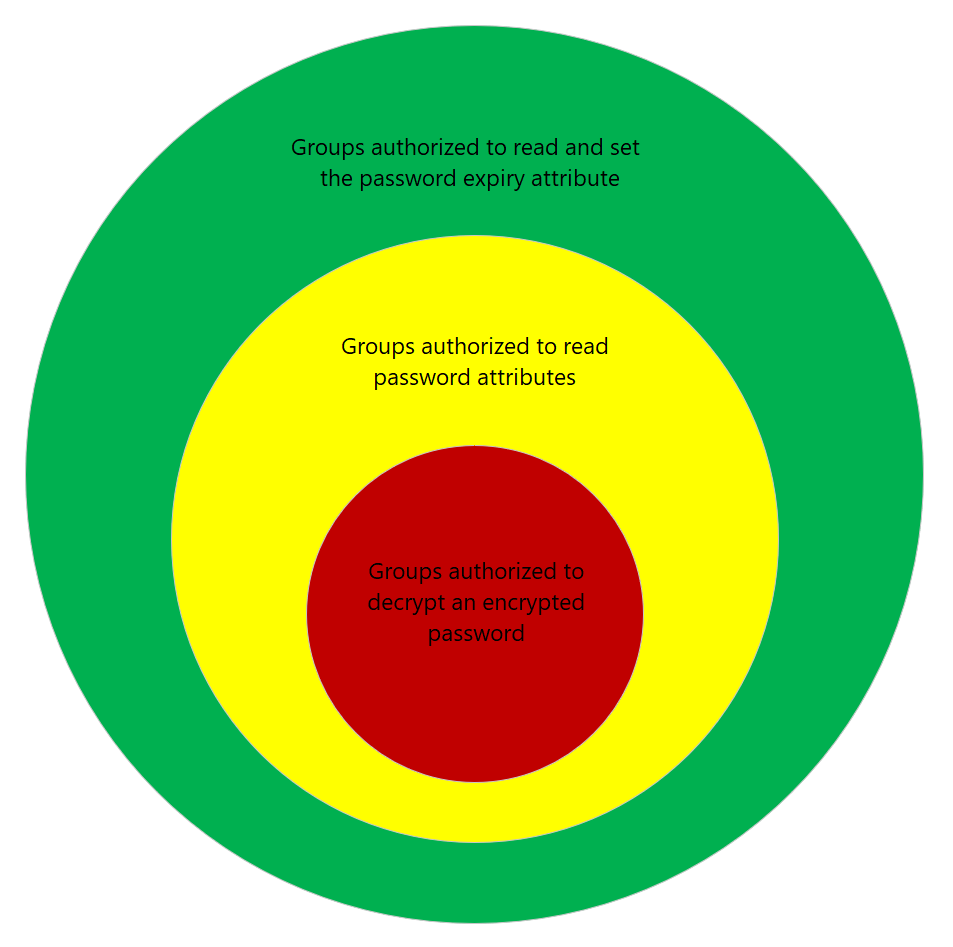

Quando si progetta il modello di sicurezza per il recupero delle password, prendere in considerazione le informazioni nella figura seguente:

Il diagramma illustra i livelli di sicurezza delle password di Windows Server Active Directory suggeriti e la relazione tra loro.

Il cerchio più esterno (verde) è costituito da entità di sicurezza a cui viene concessa l'autorizzazione per leggere o impostare l'attributo dell'ora di scadenza della password per gli oggetti computer nella directory. Questa capacità è un'autorizzazione sensibile, ma è considerata non distruttiva. Un utente malintenzionato che acquisisce questa autorizzazione può forzare i dispositivi gestiti a ruotare i propri dispositivi gestiti con maggiore frequenza.

Il cerchio centrale (giallo) è costituito da entità di sicurezza a cui viene concessa l'autorizzazione per leggere o impostare gli attributi della password sugli oggetti computer nella directory. Questa capacità è un'autorizzazione sensibile e deve essere monitorata attentamente. L'approccio più sicuro consiste nel riservare questo livello di autorizzazione ai membri del gruppo di sicurezza Domain Admins.

Il cerchio interno (rosso) si applica solo quando la crittografia della password è abilitata. Il cerchio interno è composto da gruppi o utenti a cui vengono concesse autorizzazioni di decrittografia per gli attributi delle password crittografate sugli oggetti computer nella directory. Come l'autorizzazione nel cerchio centrale, questa capacità è un'autorizzazione sensibile e deve essere monitorata attentamente. L'approccio più sicuro consiste nel riservare questo livello di autorizzazione ai membri del gruppo Domain Admins.

Importante

Valutare la possibilità di personalizzare i livelli di sicurezza in modo che corrispondano alla sensibilità dei computer gestiti nell'organizzazione. Ad esempio, potrebbe essere accettabile che i dispositivi dei lavoratori IT di prima linea siano accessibili agli amministratori dell'help desk, ma è probabile che si vogliano stabilire limiti più stretti per i portatili dei dirigenti aziendali.

Crittografia password

La funzionalità di crittografia delle password di Windows LAPS si basa su API di crittografia: API di protezione dei dati di nuova generazione (CNG DPAPI). CNG DPAPI supporta più modalità di crittografia, ma Windows LAPS supporta la crittografia delle password solo rispetto a una singola entità di sicurezza di Windows Server Active Directory (utente o gruppo). La crittografia sottostante si basa sulla crittografia con chiave a 256 bit Advanced Encryption Standard (AES-256).

È possibile usare l'impostazione dei criteri ADPasswordEncryptionPrincipal per impostare un'entità di sicurezza specifica per crittografare la password. Se ADPasswordEncryptionPrincipal non è specificato, Windows LAPS crittografa la password nel gruppo Domain Admins del dominio del dispositivo gestito. Prima che un dispositivo gestito crittografi una password, il dispositivo verifica sempre che l'utente o il gruppo specificato sia risolvibile.

Suggerimento

- Windows LAPS supporta la crittografia delle password solo su una singola entità di sicurezza. CNG DPAPI supporta la crittografia rispetto a più entità di sicurezza, ma questa modalità non è supportata da Windows LAPS perché provoca un aumento delle dimensioni dei buffer delle password crittografate. SSe è necessario concedere le autorizzazioni di decrittografia a più entità di sicurezza, per risolvere il vincolo è possibile creare un gruppo wrapper che abbia come membri tutte le entità di sicurezza pertinenti.

- L'entità di sicurezza autorizzata a decrittografare la password non può essere modificata dopo la crittografia di una password.

Cronologia password crittografata

Windows LAPS supporta una funzionalità di cronologia delle password per i client e i controller di dominio appartenenti a un dominio Active Directory di Windows Server. La cronologia delle password è supportata solo quando la crittografia delle password è abilitata. La cronologia delle password non è supportata se si archiviano password non crittografate in Windows Server Active Directory.

Quando la cronologia delle password crittografate è abilitata ed è il momento di ruotare la password, il dispositivo gestito legge prima la versione corrente della password crittografata da Windows Server Active Directory. La password corrente viene quindi aggiunta alla cronologia delle password. Le versioni precedenti della password nella cronologia vengono eliminate in base alle esigenze per rispettare la limitazione della cronologia massima configurata.

Suggerimento

Affinché la funzionalità di cronologia delle password funzioni, al dispositivo gestito devono essere concesse le autorizzazioni SELF per leggere la versione corrente della password crittografata da Windows Server Active Directory. Questo requisito viene gestito automaticamente quando si esegue il cmdlet Set-LapsADComputerSelfPermission.

Importante

È consigliabile non concedere mai a un dispositivo gestito le autorizzazioni per decrittografare una password crittografata per qualsiasi dispositivo, incluso il dispositivo stesso.

Supporto password DSRM

Windows LAPS supporta il backup della password dell'account DSRM nei controller di dominio di Windows Server. È possibile eseguire il backup delle password degli account DSRM solo in Windows Server Active Directory e se la crittografia delle password è abilitata. Per il resto, questa funzione funziona in modo quasi identico al supporto delle password crittografate per i client collegati a Windows Server Active Directory.

Il backup delle password DSRM in Microsoft Entra ID non è supportato.

Importante

Quando è abilitato il backup della password DSRM, la password DSRM corrente per qualsiasi controller di dominio è recuperabile se è accessibile almeno un controller di dominio in tale dominio.

Si consideri tuttavia uno scenario catastrofico in cui tutti i controller di dominio di un dominio sono inattivi. In questo scenario non saranno disponibili password DSRM. Per questo motivo, è consigliabile usare il supporto DSRM di Windows LAPS solo come primo componente di una più ampia strategia di backup e ripristino del dominio.. È consigliabile estrarre regolarmente le password DSRM dalla directory ed eseguire il backup in un archivio sicuro all'esterno di Windows Server Active Directory. Windows LAPS non include una strategia di backup dell'archivio esterno.

Reimpostazione della password dopo l'autenticazione

Windows LAPS supporta la rotazione automatica della password dell'account amministratore locale se rileva che l'account amministratore locale è stato usato per l'autenticazione. Questa funzionalità ha lo scopo di limitare la quantità di tempo in cui la password non crittografata è utilizzabile. È possibile configurare un periodo di tolleranza per concedere all’utente il tempo necessario per completare le azioni desiderate.

La reimpostazione della password dopo l'autenticazione non è supportata per l'account DSRM nei controller di dominio.

Protezione antimanomissione della password dell'account

Quando Windows LAPS è configurato per gestire la password di un account amministratore locale, tale account è protetto da manomissioni accidentali o imprudenti. Questa protezione si estende all'account DSRM, quando Windows LAPS gestisce tale account in un controller di dominio di Active Directory di Windows Server.

Windows LAPS rifiuta tentativi imprevisti di modificare la password dell'account con un STATUS_POLICY_CONTROLLED_ACCOUNT errore (0xC000A08B) o ERROR_POLICY_CONTROLLED_ACCOUNT (0x21CE\8654). Ogni rifiuto viene segnalato con un evento 10031 nel canale del registro eventi di Windows LAPS.

Disabilitato in modalità provvisoria di Windows

Quando Windows viene avviato in modalità provvisoria, DSRM o in qualsiasi altra modalità di avvio non normale, Windows LAPS viene disabilitato. La password dell'account gestito non viene sottoposta a backup durante questo periodo anche se è in stato scaduto.

Integrazione di Windows LAPS con criteri smart card

L'account gestito di Windows LAPS è esente quando il criterio "Accesso interattivo: Richiedi Windows Hello for Business o smart card" (noto anche come SCForceOption) è abilitato. Consultare la sezione Impostazioni aggiuntive di Criteri di gruppo per smart card e chiavi del registro.

Rilevamento e mitigazione del rollback delle immagini del sistema operativo Windows LAPS

Quando un'immagine del sistema operativo live viene ripristinata a una versione precedente, il risultato è spesso una situazione di "stato di interruzione" in cui la password archiviata nella directory non corrisponde più alla password archiviata localmente nel dispositivo. Ad esempio, il problema potrebbe verificarsi quando una macchina virtuale Hyper-V viene ripristinata in uno snapshot precedente.

Quando si verifica il problema, l'amministratore IT non è in grado di accedere al dispositivo usando la password di Windows LAPS persistente. Il problema non viene risolto fino a quando Windows LAPS ruota la password, ma potrebbe non verificarsi per giorni o settimane a seconda della data di scadenza della password corrente.

Windows LAPS risolve questo problema scrivendo un GUID casuale nella directory contemporaneamente una nuova password, seguita dal salvataggio di una copia locale. Il GUID viene archiviato nell'attributo msLAPS CurrentPasswordVersion. Durante ogni ciclo di elaborazione, il GUID msLAPS-CurrentPasswordVersion viene sottoposto a query e confrontato con la copia locale. Se i due GUID sono diversi, la password viene ruotata immediatamente.

Questa funzionalità è supportata solo quando si esegue il backup delle password in Active Directory. Microsoft Entra ID non è supportato.

Importante

La funzionalità di rilevamento e mitigazione del rollback delle immagini del sistema operativo Windows LAPS è supportata in Windows Server 2025 e versioni successive. La funzionalità non funzionerà finché non viene eseguito il cmdlet di PowerShell Update-LapsADSchema più recente, che aggiunge il nuovo attributo dello schema msLAPS-CurrentPasswordVersion allo schema di Active Directory.

Vedi anche

- Modalità di gestione degli account Windows LAPS

- Password e passphrase Windows LAPS

- CNG DPAPI

- Microsoft Intune

Passaggi successivi

Ora che si conoscono i concetti di base della progettazione di Windows LAPS, iniziare a usare uno degli scenari seguenti: