Server Message Block (SMB) su QUIC

Si applica a: Windows Server 2022 Datacenter: Azure Edition, Windows 11

SMB su QUIC introduce un'alternativa al trasporto di rete TCP, fornendo connettività sicura e affidabile ai file server perimetrali su reti non attendibili come Internet. QUIC è un protocollo standard IETF con molti vantaggi rispetto a TCP:

- Tutti i pacchetti vengono sempre crittografati e l'handshake viene autenticato con TLS 1.3

- Flussi paralleli di dati dell'applicazione affidabili e non affidabili

- Scambia i dati dell'applicazione nel primo round trip (0-RTT)

- Miglioramento del controllo della congestione e del ripristino dalle perdite

- Sopravvive a una modifica all'indirizzo IP o alla porta dei client

SMB su QUIC offre una "VPN SMB" per telecommutatori, utenti di dispositivi mobili e organizzazioni con sicurezza elevata. Il certificato del server crea un tunnel crittografato TLS 1.3 tramite la porta UDP compatibile con Internet 443 anziché la porta TCP legacy 445. Tutto il traffico SMB, inclusa l'autenticazione e l'autorizzazione all'interno del tunnel, non viene mai esposto alla rete sottostante. SMB si comporta normalmente all'interno del tunnel QUIC, il che significa che l'esperienza utente non cambia. Le funzionalità SMB, ad esempio multicanale, firma, compressione, disponibilità continua, leasing directory e così via, funzionano normalmente.

Un amministratore del file server deve acconsentire esplicitamente all'abilitazione di SMB su QUIC. Non è attivata per impostazione predefinita e un client non può forzare un file server ad abilitare SMB su QUIC. I client SMB Windows usano ancora TCP per impostazione predefinita e tenteranno solo SMB su QUIC se il tentativo TCP ha esito negativo o se richiede intenzionalmente QUIC usando NET USE /TRANSPORT:QUIC o New-SmbMapping -TransportType QUIC.

Prerequisiti

Per usare SMB su QUIC, sono necessari gli elementi seguenti:

- Un file server che esegue Windows Server 2022 Datacenter: Azure Edition (Sistemi operativi Microsoft Server) o versioni successive

- Un dispositivo Windows 11 (Windows for business)

- Windows Admin Center (WAC) (Home page)

- Un'infrastruttura a chiave pubblica (PKI) per rilasciare certificati come il server di certificati Active Directory o l'accesso a un'autorità di certificazione di terze parti attendibile, ad esempio Verisign, Digicert, Let's Encrypt e così via.

Distribuire SMB tramite QUIC

Passaggio 1: installare un certificato SSL del server

Creare un certificato rilasciato dall'autorità di certificazione con le proprietà seguenti:

- Utilizzo chiave: firma digitale

- Scopo: autenticazione server (EKU 1.3.6.1.5.5.7.3.1)

- Algoritmo di firma: SHA256RSA (o versione successiva)

- Hash della firma: SHA256 (o versione successiva)

- Algoritmo a chiave pubblica: ECDSA_P256 (o versione successiva). Può anche usare RSA con almeno 2048 lunghezza)

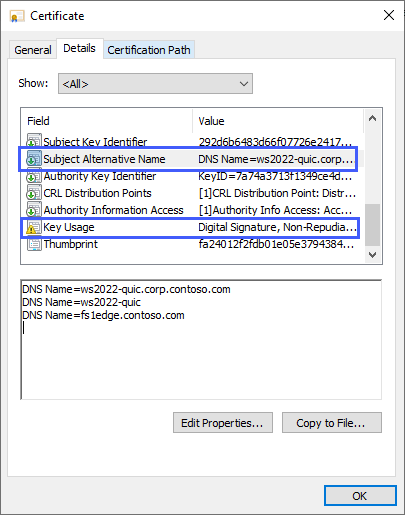

- Nome alternativo soggetto (SAN): (voce del nome DNS per ogni nome DNS completo usato per raggiungere il server SMB)

- Oggetto: (CN= qualsiasi elemento, ma deve esistere)

- Chiave privata inclusa: sì

Se si usa un'autorità di certificazione Microsoft Enterprise, è possibile creare un modello di certificato e consentire all'amministratore del file server di fornire i nomi DNS durante la richiesta. Per maggiori informazioni sulla creazione di un modello di certificato, consultare la sezione Progettazione e implementazione di un PKI: modelli di certificato Parte III. Per una dimostrazione della creazione di un certificato per SMB tramite QUIC tramite un'autorità di certificazione Microsoft Enterprise, guardare questo video:

Per richiedere un certificato di terze parti, consultare la documentazione del fornitore.

Se si usa un'autorità di certificazione Microsoft Enterprise:

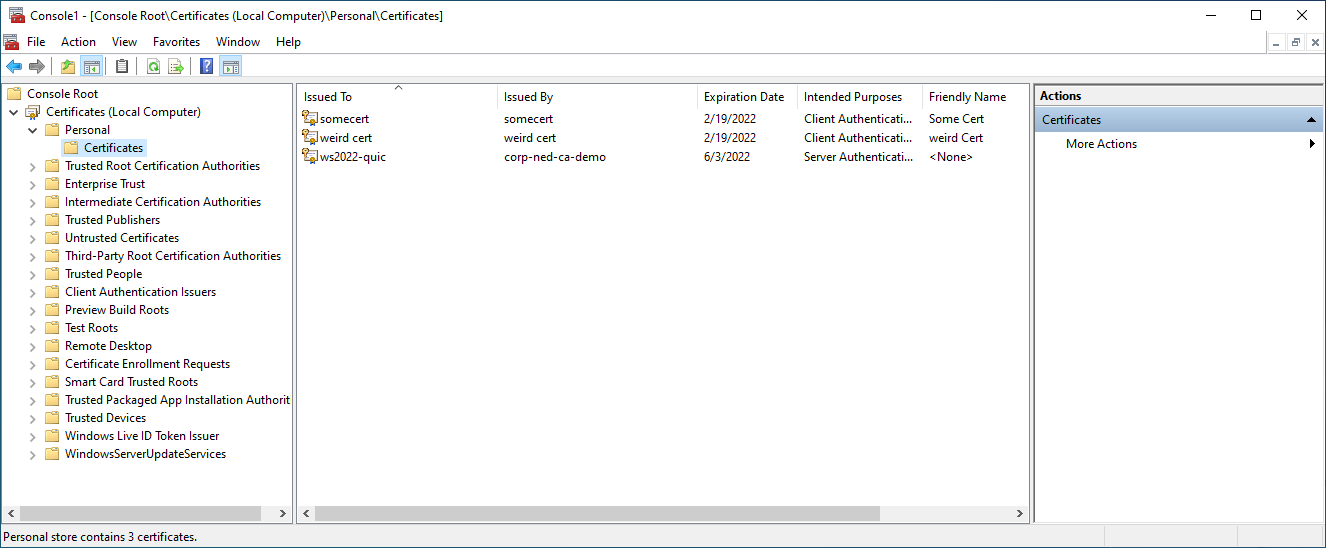

- Avviare MMC.EXE nel file server.

- Aggiungere lo snap-in Certificati e selezionare l'account computer.

- Espandere Certificati (computer locale), Personale, quindi fare clic con il pulsante destro del mouse su Certificati e selezionare Richiedi nuovo certificato.

- Selezionare Avanti.

- Selezionare i criteri di registrazione di Active Directory

- Selezionare Avanti.

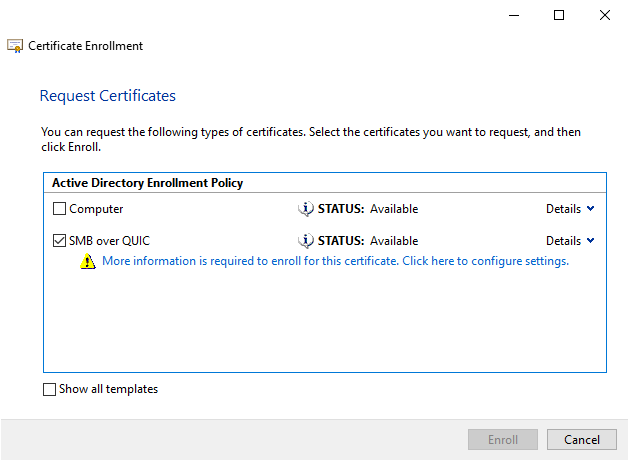

- Selezionare il modello di certificato per SMB su QUIC pubblicato in Active Directory.

- Selezionare Maggiori informazioni per eseguire la registrazione per questo certificato. Fare clic qui per configurare le impostazioni.

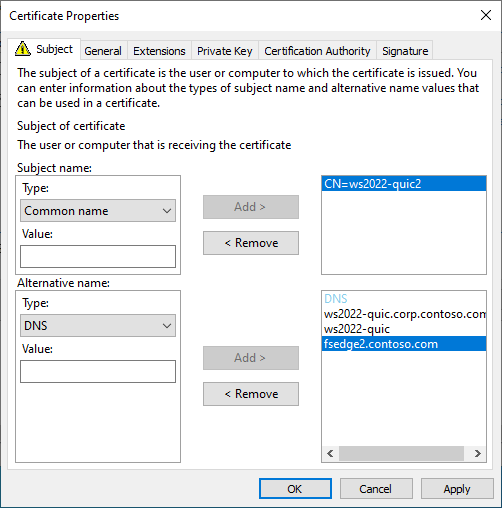

- Gli utenti possono quindi usare per individuare il file server, specificare il valore Oggetto con un nome comune e Nome alternativo oggetto con uno o più nomi DNS.

- Selezionare Ok e selezionare Registra.

Nota

Non usare indirizzi IP per SMB su nomi alternativi del soggetto del server QUIC.

- Gli indirizzi IP richiederanno l'uso di NTLM, anche se Kerberos è disponibile da un controller di dominio o tramite il proxy KDC.

- Le VM IaaS di Azure che eseguono SMB su QUIC usano NAT per un'interfaccia pubblica a un'interfaccia privata. SMB su QUIC non supporta l'uso dell'indirizzo IP per il nome del server tramite NAT, è necessario usare un nome DNS completo che si risolve nell'indirizzo IP dell'interfaccia pubblica solo in questo caso.

Nota

Se si usa un file di certificato emesso da un'autorità di certificazione di terze parti, è possibile usare lo snap-in Certificati o WAC (Windows Admin Center) per importarlo.

Passaggio 2: Configurare SMB su QUIC

- Distribuire un Data center Windows Server 2022: Azure Edition .

- Installare la versione più recente d WAC in un PC di gestione o nel file server. È necessaria la versione più recente dell'estensione File & condivisione file. extension. Viene installato automaticamente da WAC se Aggiorna automaticamente estensioni è abilitato in Impostazioni > Estensioni.

- Aggiungere il file server Windows Server 2022 Datacenter: Azure Edition al dominio di Active Directory e renderlo accessibile ai client Windows Insider nell'interfaccia pubblica di Azure aggiungendo una regola di autorizzazione del firewall per UDP/443 in ingresso. Non consentire TCP/445 in ingresso al file server. Il file server deve avere accesso ad almeno un controller di dominio per l'autenticazione, ma nessun controller di dominio richiede alcun accesso a Internet.

Nota

È consigliabile usare SMB su QUIC con domini di Active Directory, ma non è obbligatorio. È anche possibile usare SMB su QUIC in un server aggiunto al gruppo di lavoro con credenziali utente locali e NTLM.

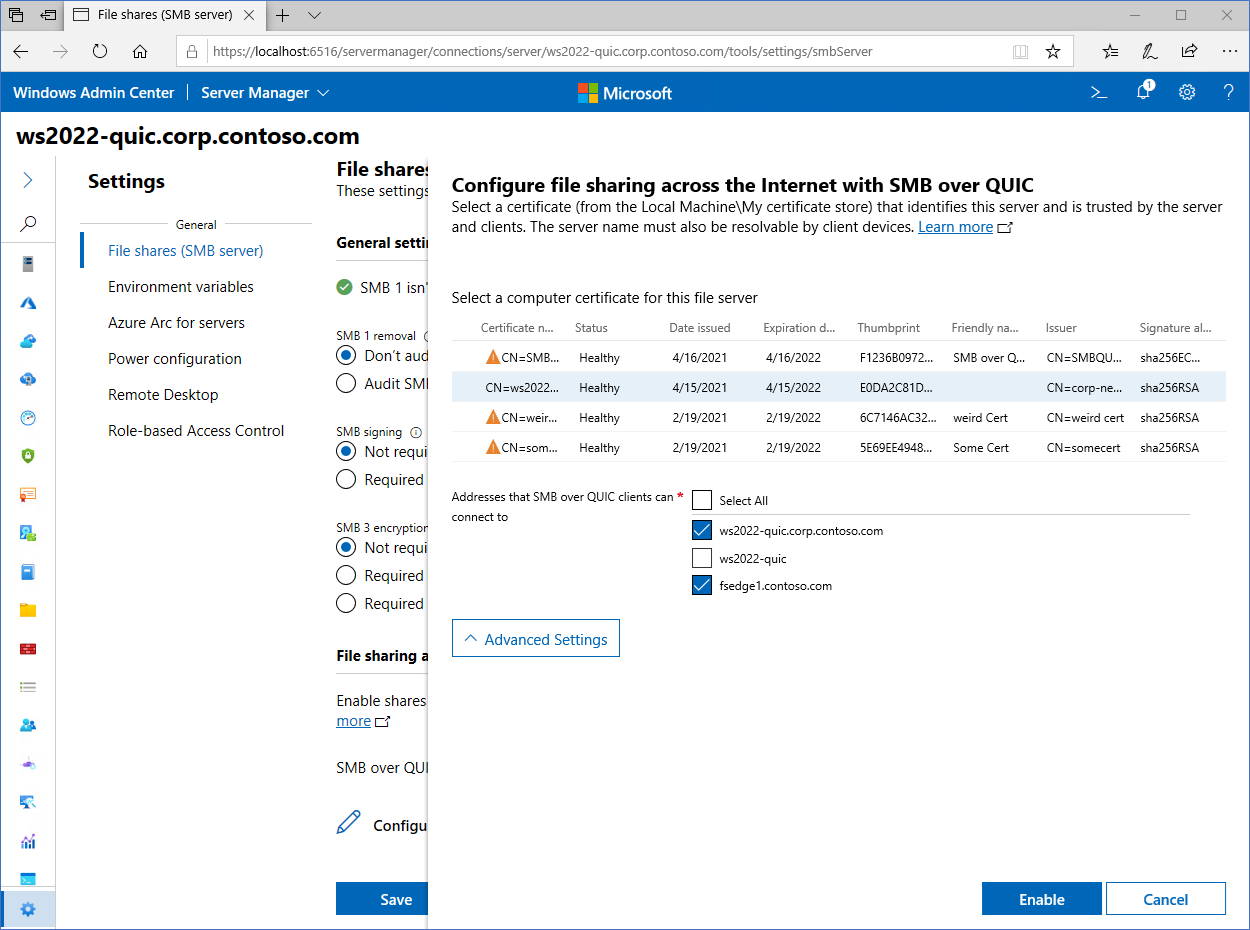

Connettersi al server con WAC e selezionare l'icona Impostazioni in basso a sinistra. Nella sezione Condivisioni file (server SMB) in Condivisione file in Internet con SMB su QUIC, selezionare Configura.

Selezionare un certificato in Selezionare un certificato computer per questo file server, selezionare i client degli indirizzi del server a cui possono connettersi o fare clic su Seleziona tutto, quindi selezionare Abilita.

Assicurarsi che il certificato e il report SMB su QUIC siano integri.

Selezionare la voce di menu File e condivisione file. Prendere nota delle condivisioni SMB esistenti o crearne una nuova.

Per una dimostrazione della configurazione e dell'uso di SMB su QUIC, guardare questo video:

Passaggio 3: Connettersi a Condivisioni SMB

Aggiungere il dispositivo Windows 11 al proprio dominio. Assicurarsi che i nomi dei nomi alternativi del soggetto del certificato del file server SMB su QUIC vengano pubblicati in DNS e che siano qualificati o aggiunti ai file HOST per Windows 11. Assicurarsi che i nomi alternativi del soggetto del certificato del server vengano pubblicati in DNS o aggiunti ai file HOSTS per il dispositivo Windows 11.

Spostare il dispositivo Windows 11 in una rete esterna in cui non ha più accesso di rete ai controller di dominio o agli indirizzi IP interni del file server.

In File Explorer di Windows, nella barra degli indirizzi, digitare il percorso UNC di una condivisione nel file server e verificare che sia possibile accedere ai dati nella condivisione. In alternativa, è possibile usare

NET USE /TRANSPORT:QUICoNew-SmbMapping -TransportType QUICcon un percorso UNC. Esempi:REM Automatically tries TCP then QUIC NET USE * \\fsedge1.contoso.com\sales REM Tries only QUIC NET USE * \\fsedge1.contoso.com\sales /TRANSPORT:QUIC#Tries only QUIC New-SmbMapping -LocalPath 'Z:' -RemotePath '\\fsedge1.contoso.com\sales' -TransportType QUIC

Controllo del client SMB su QUIC

Il controllo viene usato per tracciare le connessioni client per SMB su QUIC, con gli eventi che vengono scritti in un registro eventi. Il Visualizzatore eventi acquisisce queste informazioni per il protocollo di trasporto QUIC. Questa funzionalità è disponibile per il client SMB a partire dalla build 26090 di Windows 11 Insider. Per visualizzare questi registri, eseguire la procedura seguente:

- Aprire il Visualizzatore eventi.

- Passare a Registri applicazioni e servizi\Microsoft\Windows\SMBClient\Connettività.

- Monitorare l'ID evento 30832.

Configurare il proxy KDC (opzionale, ma consigliato)

Per impostazione predefinita, un dispositivo Windows 11 non avrà accesso a un controller di dominio di Active Directory quando ci si connette a un file server SMB tramite file server QUIC. Questo significa che l'autenticazione usa NTLMv2, in cui il file server esegue l'autenticazione per conto del client. Non viene eseguita alcuna autenticazione o autorizzazione NTLMv2 all'esterno del tunnel QUIC crittografato TLS 1.3. Tuttavia, è comunque consigliabile usare Kerberos come procedura consigliata per la sicurezza generale e non è consigliabile creare nuove dipendenze NTLMv2 nelle distribuzioni. A tale scopo, è possibile configurare il proxy KDC per inoltrare le richieste di ticket per conto dell'utente, tutto mentre si usa un canale di comunicazione crittografato HTTPS compatibile con Internet. Il proxy KDC è supportato da SMB su QUIC e fortemente consigliato.

Nota

Non è possibile configurare WAC in modalità gateway usando la porta TCP 443 in un file server in cui si sta configurando il proxy KDC. Quando si configura WAC nel file server, impostare la porta su una non in uso e non 443. Se WAC è già stato configurato sulla porta 443, eseguire nuovamente l'identità del servizio gestito di installazione di WAC e scegliere una porta diversa quando richiesto.

Metodo di Windows Admin Center

Assicurarsi di usare almeno la versione 2110 di WAC.

Configurare normalmente SMB su QUIC. A partire da WAC 2110, l'opzione per configurare il proxy KDC in SMB su QUIC viene abilitata automaticamente e non è necessario eseguire passaggi aggiuntivi nei file server. La porta proxy KDC predefinita è la 443 e viene assegnata automaticamente da WAC.

Nota

Non è possibile usare WAC per configurare un server SMB su QUIC aggiunto a un gruppo di lavoro. È necessario aggiungere il server a un dominio di Active Directory o seguire la procedura descritta nella sezione Metodo manuale.

Configurare l'impostazione di Criteri di gruppo seguente per l'applicazione al dispositivo Windows 11:

Configurazione computer\Modelli amministrativi\Sistema\Kerberos\Specificare i server proxy KDC per i client Kerberos

Il formato di questa impostazione di Criteri di gruppo è un nome di valore del nome di dominio Active Directory completo e il valore diventa il nome esterno specificato per il server QUIC. Ad esempio, dove il dominio di Active Directory è denominato

corp.contoso.come il dominio DNS esterno è denominatocontoso.com:value name: corp.contoso.comvalue: <https fsedge1.contoso.com:443:kdcproxy />Questo mapping dell'area di autenticazione Kerberos significa che se l'utente ned@corp.contoso.com ha tentato di connettersi a un nome di file server fs1edge.contoso.com, il proxy KDC sa inoltrare i ticket Kerberos a un controller di dominio nel dominio

corp.contoso.cominterno. La comunicazione con il client sarà tramite HTTPS sulla porta 443 e le credenziali utente non vengono esposte direttamente nella rete client-file server.Assicurarsi che i firewall perimetrali consentano HTTPS sulla porta 443 in ingresso nel file server.

Applicare i criteri di gruppo e riavviare il dispositivo Windows 11.

Metodo Manuale

Nel file server, in un prompt di PowerShell con privilegi elevati, eseguire:

NETSH http add urlacl url=https://+:443/KdcProxy user="NT authority\Network Service" Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\KPSSVC\Settings" -Name "HttpsClientAuth" -Value 0 -Type DWord -Force Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\KPSSVC\Settings" -Name "DisallowUnprotectedPasswordAuth" -Value 0 -Type DWord -Force Get-SmbServerCertificateMappingCopiare il valore di identificazione personale dal certificato associato al certificato SMB su QUIC (potrebbero esserci più righe, ma tutte con la stessa identificazione personale) e incollarlo come valore Certhash per il comando seguente:

$guid = [Guid]::NewGuid() Add-NetIPHttpsCertBinding -IPPort 0.0.0.0:443 -CertificateHash <thumbprint> -CertificateStoreName "My" -ApplicationId "{$guid}" -NullEncryption $falseAggiungere sMB del file server su nomi QUIC come SPN in Active Directory per Kerberos. Ad esempio:

NETDOM computername ws2022-quic.corp.contoso.com /add fsedge1.contoso.com`Impostare il servizio proxy KDC su automatico e avviarlo:

Set-Service -Name kpssvc -StartupType Automatic Start-Service -Name kpssvcConfigurare i criteri di gruppo seguenti per l'applicazione al dispositivo Windows 11:

Configurazione computer\Modelli amministrativi\Sistema\Kerberos\Specificare i server proxy KDC per i client Kerberos

Il formato di questa impostazione di Criteri di gruppo è un nome di valore del nome di dominio Active Directory completo e il valore diventa il nome esterno specificato per il server QUIC. Ad esempio, dove il dominio di Active Directory è denominato "corp.contoso.com" e il dominio DNS esterno è denominato "contoso.com":

value name: corp.contoso.comvalue: <https fsedge1.contoso.com:443:kdcproxy />Questo mapping dell'area di autenticazione Kerberos significa che se l'utente

ned@corp.contoso.comha tentato di connettersi a un nome di file serverfs1edge.contoso.com", il proxy KDC sa inoltrare i ticket Kerberos a un controller di dominio nel dominio internocorp.contoso.com. La comunicazione con il client sarà tramite HTTPS sulla porta 443 e le credenziali utente non vengono esposte direttamente nella rete client-file server.Creare una regola di Windows Defender Firewall che abilita la porta TCP 443 per il servizio proxy KDC per ricevere le richieste di autenticazione.

Assicurarsi che i firewall perimetrali consentano HTTPS sulla porta 443 in ingresso nel file server.

Applicare i criteri di gruppo e riavviare il dispositivo Windows 11.

Nota

La configurazione automatica del proxy KDC sarà disponibile in un secondo momento in SMB tramite QUIC e questi passaggi del server non saranno necessari.

Scadenza e rinnovo del certificato

Un certificato SMB scaduto su QUIC sostituito con un nuovo certificato dell'autorità emittente conterrà una nuova identificazione personale. Anche se è possibile rinnovare automaticamente SMB su certificati QUIC quando scadono usando Servizi certificati Active Directory, un certificato rinnovato ottiene anche una nuova identificazione personale. Questo significa che SMB su QUIC deve essere riconfigurato alla scadenza del certificato, perché è necessario eseguire il mapping di una nuova identificazione personale. Selezionare il nuovo certificato in WAC per la configurazione SMB su QUIC esistente o usare il comando Set-SMBServerCertificateMapping di PowerShell per aggiornare il mapping per il nuovo certificato. È possibile usare Gestione automatica di Azure per Windows Server per rilevare la scadenza del certificato in sospeso e impedire un'interruzione. Per maggiori informazioni, consultare la sezione Gestione automatica di Azure per Windows Server.

Note

- Per i clienti che non usano il cloud pubblico di Azure, Data center di Windows Server 2022: Azure Edition è disponibile in Azure Stack HCI a partire dalla versione 22H2.

- È consigliabile usare SMB su QUIC con domini di Active Directory, ma non è un requisito obbligatorio. È anche possibile usare SMB su QUIC in un server aggiunto a un gruppo di lavoro con credenziali utente locali e NTLM o IaaS di Azure con server Windows aggiunti a Microsoft Entra. I server Windows aggiunti a Microsoft Entra per computer non basati su IaaS non Azure non sono supportati. I server Windows aggiunti a Microsoft Entra non supportano le credenziali per le operazioni di sicurezza di Windows remote perché Microsoft Entra ID non contiene SID utente o gruppo. I server Windows aggiunti a Microsoft Entra devono usare un account utente locale o basato su dominio per accedere alla condivisione SMB tramite QUIC.

- Non è possibile configurare SMB su QUIC usando WAC quando il server SMB si trova in un gruppo di lavoro, ovvero non aggiunto a un dominio di Active Directory. Per questo scenario, è necessario usare il cmdlet New-SMBServerCertificateMapping .

- È consigliabile che i controller di dominio di sola lettura configurati solo con password degli utenti mobili siano resi disponibili per il file server.

- Gli utenti devono avere password complesse o, idealmente, essere configurati usando una strategia senza password con Windows Hello for Business MFA o smart card. Configurare un criterio di blocco dell'account per gli utenti mobili tramite criteri password con granularità fine ed è necessario distribuire software di protezione delle intrusioni per rilevare attacchi di forza bruta o password spraying.